- •Реализуем логическую функцию, заданную в лабораторной работе № 1. Для этого реализуем дешифратор 4×16 на основе двух дешифраторов 3×8 при помощи каскадирования.

- •Синтезируем дешифратор из 1 в 2, низкого уровня, входы разрешения прямой и инверсный на основе дискретных логических элементов.

- •Задание №2.

- •Задание №3.

- •Синтезируем шифратор из 4 в 2 низкого уровня с выходом разрешения на основе дискретных элементов.

Задание №3.

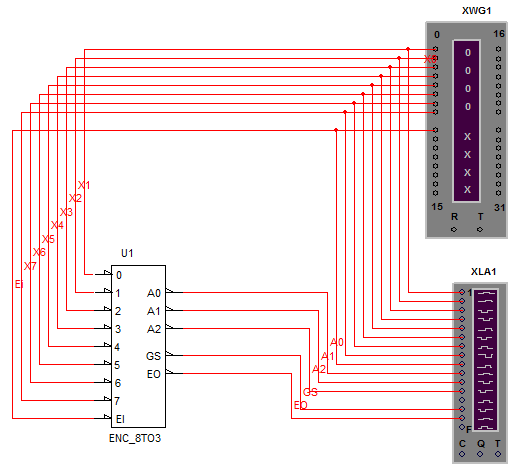

Соберем схему для анализа работы шифратора и построим временные диаграммы, для этого выберем шифратор ENC_8TO3 и соединим его информационные входы с генератором слов, а выходы с цифровым анализатором.

Рисунок 13 – Схема анализа работы шифратора

Рисунок 14 – Временные диаграммы работы шифратора

На основе полученных диаграмм, составим таблицу истинности шифратора

Таблица № 9

-

i

EI

D7

D6

D5

D4

D3

D2

D1

D0

A2

A1

A0

EO

GS

0

0

1

1

1

1

1

1

1

0

1

1

1

1

0

1

0

1

1

1

1

1

1

0

1

1

1

0

1

0

2

0

1

1

1

1

1

0

1

1

1

0

1

1

0

3

0

1

1

1

1

0

1

1

1

1

0

0

1

0

4

0

1

1

1

0

1

1

1

1

0

1

1

1

0

5

0

1

1

0

1

1

1

1

1

0

1

0

1

0

6

0

1

0

1

1

1

1

1

1

0

0

1

1

0

7

0

0

1

1

1

1

1

1

1

0

0

0

1

0

8

0

1

1

1

1

1

1

1

1

1

1

1

0

1

9

1

×

×

×

×

×

×

×

×

1

1

1

1

1

Данный шифратор является приоритетным, это следует из временных диаграмм: при подаче на входы шифратора несколько активных уровней, шифратор не учитывает один активный уровень, который является младше.