- •Лекція 3 osi модель. Принципи структурованого підходу до вирішення проблем.

- •1. Функції рівнів osi моделі

- •2. Інкапсуляція

- •Лекція 4 Фізичні та логічні адреси. Двійкова і шістнадцяткова системи числення, двійкова логіка.

- •Конвертування восьми бітних двійкових чисел в десяткові.

- •Мас адреси.

- •Ір адреси.

- •Лекція 4 Види ір адрес. Вибір підмережевої маски і розбиття на підмережі.

- •Лекція 5 Використання прогресивних технологій для оптимізації роботи мереж. Технологія масок змінної довжини. Variable-length subnet mask (vlsm)

- •Лекція 6 Протоколи маршрутизації та маршрутизовані протоколи. Вибір найкращого шляху.

- •Лекція 7 Види з’єднань. Основні організації, що займаються розробкою стандартів.

- •Основні організації, що займаються стандартизацією комп’ютерних мереж

- •Лекція 8 Ширина каналу та пропускна спроможність. Підрахунок часу передачі даних. Ширина каналу і пропускна спроможність

- •Лекція 10 Основні мережеві пристрої. Основні мережеві пристрої.

- •Лекція 11 Мережеві топології.

- •Лекція 12 Служба доменних імен.

Лекція 5 Використання прогресивних технологій для оптимізації роботи мереж. Технологія масок змінної довжини. Variable-length subnet mask (vlsm)

З ростом кількості і розмірів мереж перед адміністраторами постало питання ефективного використання ІР адрес. VLSM – дозволяє використання більше ніж однієї підмережевої маски в межах одного адресного простору. VLSM максимізує ефективність використання адресного простору і його відносять до сегментування сегментованих мереж. В недалекому минулому перша і остання підмережі не використовувались. В сучасній практиці це стало можливим з використанням VLSM.

Є важливим розробити таку адресну схему, яка б дозволяла можливість росту і не мала б проблеми недостачі адрес.

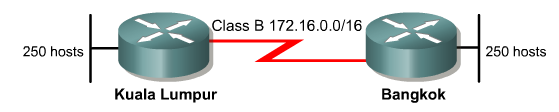

Розглянемо приклад:

Приклад містить мережу класу В з адресою 172.16.0.0 /16 і дві локальні мережі, в яких повинно бути як мінімум 250 хостів. Якщо маршрутизатори будуть використовувати класовий протокол, то вся адресна схема має бути розбита по одній масці 255.255.255.0 (/24). Ця маска буде підтримувати вимогу по 250 хостів на мережу(28=256). Канал між двома роутерами потребує тільки дві адреси. Це означає, що 252 адреси будуть потрачені впусту. При використанні VLSM маска /24 буде використана для підтримки локальних мереж і маска /30 буде застосована для з’єднання між двома роутерами. Така маска дозволить створити тільки дві ІР адреси які будуть призначені для маршрутизаторів.

Для більшої ефективності спочатку використаємо розбиття по масці /20. При такому розбитті ми отримаємо наступні мережі:

-

№

Адреса підм.

Діапазон хостів для використання.

0

172.16.0.0/20

172.16.0.1-172.16.15.254

1

172.16.16.0/20

172.16.16.1-172.16.31.254

........................

................................................

16

172.16.240.0/20

172.16.240.1-172.16.255.254

При такому розбитті ми отримаємо 212-2=4094 корисних хостів на кожну підмережу.

Далі нам необхідно вибрати одну із підмереж по масці /20 і розбити її по масці /24. Для розбиття виберемо першу підмережу 172.16.16.0 /20.

-

№

Адреса підм.

Діапазон хостів для використання.

0

172.16.16.0/24

172.16.16.1-172.16.16.254

1

172.16.17.0/24

172.16.17.1-172.16.17.254

......................

......................................................

16

172.16.31.0/24

172.16.31.1-172.16.31.254

В результаті такого розбиття ми отримаємо додатково 16 підмереж по 254 корисних хости в кожній. Розглянемо детальніше процес такого розбиття.

В даній схемі показано, що мережева та підмережева частина даного розбиття буде залишатись сталою, а змінюватись буде тільки VLSM частина для створення нових підмереж та хост частина для створення хостів в даних під мережах. VLSM біти в даному випадку будуть діяти як підмережеві біти, які ми забираємо з хост частини при класичному розбитті на підмережі. (Розказати про значення бітів та формування десяткового числа з цих бітів.)

Продовжуємо розбиття. Тепер візьмемо одну з підмереж по масці /24 і розіб’ємо її по масці /30 (255.255.255.252). Для розбиття беремо підмережу 172.16.17.0 /24.

-

№

Адреса підм.

Діапазон хостів.

Бродкаст

0

172.16.17.0/30

172.16.17.1-172.16.17.2

172.16.17.3

1

172.16.17.4/30

172.16.17.5-172.16.17.6

172.16.17.7

......................

......................................................

64

172.16.17.252/30

172.16.17.253-172.16.17.254

172.16.17.255

В результаті такого розбиття ми отримуємо 26=64 підмереж по два корисних хости в кожній (22-2=2).

Результатом даного прикладу буде ефективне використання адресного простору, тому що ми отримуємо багато підмереж з корисними хостами, на відміну від того, щоб втрачати велику кількість корисних адрес на задачі з’єднання точка до точки .