- •«Безопасность клиентских операционных систем» оглавление

- •Тема 1. Основные понятия, структура операционной системы Введение

- •1. Понятие об архитектуре аппаратных средств

- •Классификация программных средств

- •Место и функции системного программного обеспечения

- •Принципы работы вычислительной системы

- •2. Что такое операционная система. Структура вычислительной системы.

- •Краткая история эволюции вычислительных систем

- •Основные понятия, концепции ос

- •Режимы работы операционных систем режимы обработки данных

- •Однопрограммные режимы обработки данных

- •Многопрограммные режимы обработки данных

- •Режимы и дисциплины обслуживания

- •Режимы обслуживания

- •Дисциплины обслуживания

- •Список использованных источников

- •Некоторые сведения об архитектуре компьютера

- •Рейтинг популярности операционных систем, апрель 2009 года

- •Тема 2. Классификация операционных систем

- •Особенности алгоритмов управления ресурсами

- •Поддержка многозадачности

- •Поддержка многонитевости

- •Особенности аппаратных платформ

- •Особенности областей использования

- •Особенности методов построения

- •Основные принципы построения операционных систем

- •Пользовательский интерфейс операционных систем

- •Классификация интерфейсов

- •Пакетная технология

- •Технология командной строки

- •Графический интерфейс

- •Простой графический интерфейс

- •Wimp-интерфейс

- •Речевая технология

- •Биометрическая технология

- •Семантический интерфейс

- •2. Обзор современных операционных систем

- •Операционные системы для конечных пользователей

- •Серверные операционные системы

- •Серверные версии Windows

- •Unix и ее разновидности

- •Серверные версии Linux

- •Контрольные вопросы

- •Список использованных источников

- •Тема 3. Основные понятия и положения защиты информации в информационно-вычислительных системах Введение

- •1. Предмет защиты информации

- •2. Объект защиты информации

- •2.1. Основные положения безопасности информационных систем

- •2.2. Основные принципы обеспечения информационной безопасности в ас

- •3. Требования профиля защиты «безопасность информационных технологий. Операционные системы. Клиентские операционные системы». Основные термины и определения

- •Тема 4. Угрозы безопасности информации в информационно- вычислительных системах

- •1. Анализ угроз информационной безопасности

- •2. Методы обеспечения информационной безопасности

- •2.1. Структуризация методов обеспечения информационной безопасности

- •2.2. Классификация злоумышленников

- •2.3. Основные направления и методы реализации угроз информационной безопасности

- •Основные методы реализации угроз информационной безопасности ас

- •Контрольные вопросы

- •Тема 5. Требования профиля защиты Введение

- •1.1. Требования фстэк России

- •15408-2002 В целях регламентации требований защиты к наиболее широко используемым изделиям информационных технологий

- •Тема 6. Программно-технический уровень информационной безопасности

- •1. Основные понятия программно- технического уровня информационной безопасности

- •2. Требования к защите компьютерной информации

- •2.1. Общие положения

- •2.2. Классификация требований к системам защиты

- •2.3. Формализованные требования к защите информации от нсд. Общие подходы к построению систем защиты компьютерной информации

- •2.3.1. Требования к защите конфиденциальной информации

- •2.3.2. Требования к защите секретной информации

- •2.4. Различия требований и основополагающих механизмов защиты от нсд

- •Контрольные вопросы

- •Тема 7. Модели безопасности основных операционных систем

- •1. Механизмы защиты операционных систем

- •Фрагмент матрицы доступа

- •2. Анализ защищенности современных операционных систем

- •2.1. Анализ выполнения современными ос формализованных требований к защите информации от нсд

- •2.2. Основные встроенные механизмы защиты ос и их недостатки

- •2.2.1. Основные защитные механизмы ос семейства unix

- •2.2.2. Основные защитные механизмы ос семейства windows (nt/2000/xp)

- •2.3. Анализ существующей статистики угроз для современных универсальных ос. Семейства ос и общая статистика угроз

- •Количество известных успешных атак для различных ос

- •Общее количество успешных атак для различных групп ос

- •2.4. Обзор и статистика методов, лежащих в основе атак на современные ос. Классификация методов и их сравнительная статистика

- •3. Система безопасности операционной системы windows nt

- •3.1. Сервер аутентификации kerberos

- •3.2. Элементы безопасности системы

- •4. Защита в операционной системе unix

- •5. Защита в операционной системе novell netware

- •Список возможных прав по отношению к каталогу или файлу

- •Список возможных прав по отношению к объекту

- •Контрольные вопросы

- •1Идентификация и аутентификация

- •Пароли, уязвимость паролей

- •Шифрование пароля

- •2Авторизация. Разграничение доступа к объектам ос

- •Домены безопасности

- •Матрица доступа

- •Список прав доступа. Access control list

- •Мандаты возможностей. Capability list

- •Другие способы контроля доступа

- •Смена домена

- •Недопустимость повторного использования объектов

- •3Выявление вторжений. Аудит системы защиты

- •4Анализ некоторых популярных ос с точки зрения их защищенности

- •5Заключение

- •Список использованных источников

- •Часть 2

2.3. Анализ существующей статистики угроз для современных универсальных ос. Семейства ос и общая статистика угроз

На сегодняшний день существует достаточно большая статистика угроз ОС, направленных на преодоление встроенных в ОС механизмов защиты, позволяющих изменить настройки механизмов безопасности, обойти разграничения доступа и т. д. Таким образом, статистика фактов НСД к информации показывает, что большинство распространенных систем (универсального назначения) довольно уязвимы с точки зрения безопасности. И это несмотря на отчетливую тенденцию к повышению уровня защищенности этих систем.

Здесь необходимо отметить, что на практике современные информационные системы, предназначенные для обработки конфиденциальной информации, строятся уже с учетом дополнительных мер безопасности, что также косвенно подтверждает изначальную уязвимость современных ОС.

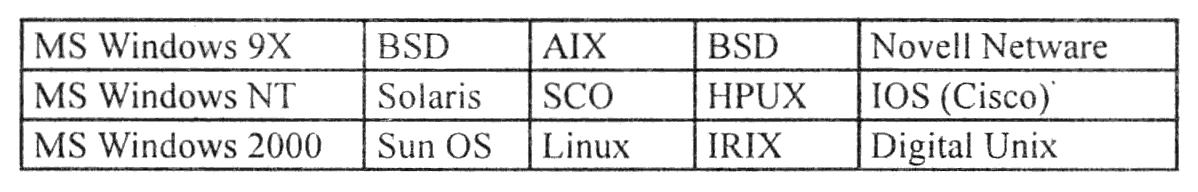

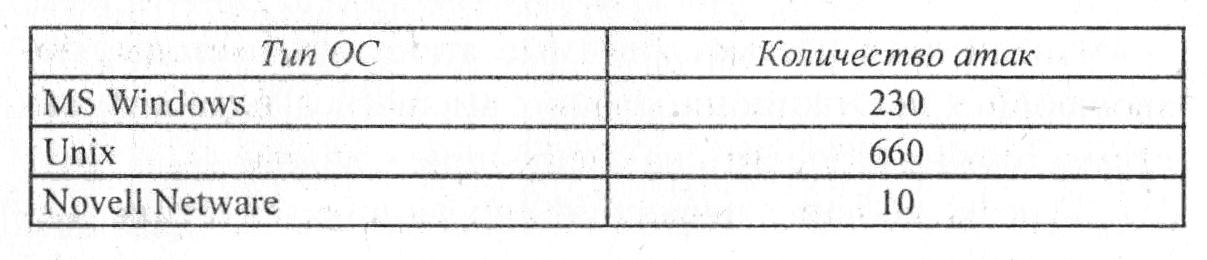

Рассмотрим операционные системы, фигурирующие в публикуемых списках системных и прикладных ошибок, позволяющих получить несанкционированный доступ к системе, понизить степень ее защищенности или добиться отказа в обслуживании (системного сбоя):

Общее количество известных успешных атак для различных ОС, представлено в табл. 2, а их процентное соотношение — на диаграмме рис. 2.

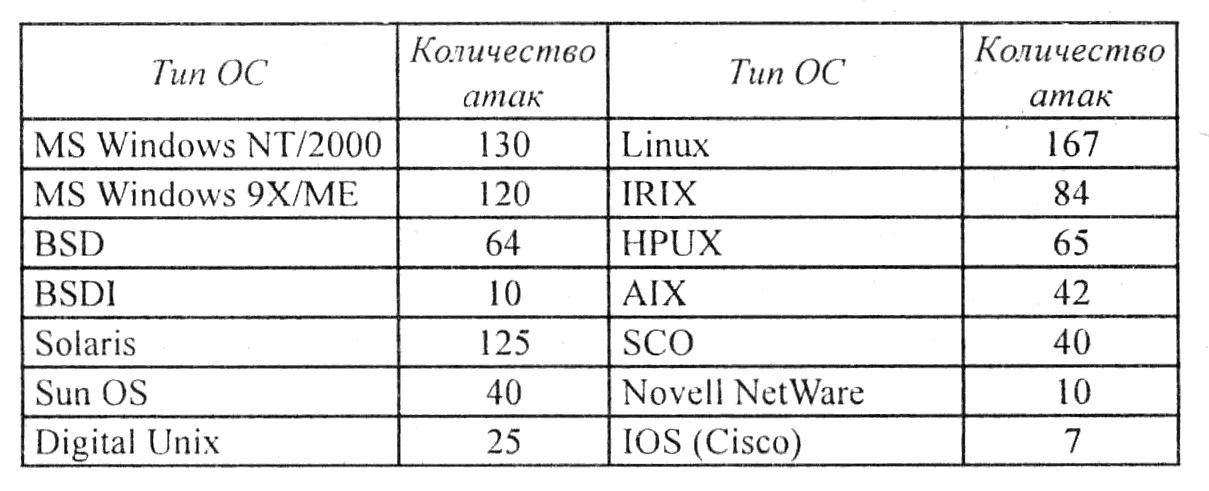

Вследствие того, что большинство атак для операционных систем, построенных на базе Unix (BSD или AT&T), достаточно похожи, целесообразно объединить их в одну группу. Тоже самое можно сказать и об ОС семейства.

Windows. Таким образом, далее будем рассматривать только семейства ОС: Unix, MS Windows, Novell NetWare.

Таблица 2

Количество известных успешных атак для различных ос

Рис. 2. Статистика соотношения угроз для различных ОС

Общее количество известных успешных атак для раз- личных групп ОС представлено в табл. 3, а их процентное соотношение — на диаграмме рис.3.

Таблица 3

Общее количество успешных атак для различных групп ос

Рис. 3. Статистика соотношения угроз для семейств ОС

Относительно ОС Novell следует заметить, что данная ОС изначально создавалась как защищенная (не универсального назначения) ОС, основной функцией которой был защищенный файловый сервис. Это, с одной стороны, должно было обеспечить ее более высокий уровень защищенности, с другой стороны, налагало определенные ограничения по использованию. Однако, начиная с пятой версии, данная ОС начала приобретать свойства универсальности (с точки зрения применяемых протоколов и приложений), что в какой-то мере сказалось и на уровне ее защищенности.

2.4. Обзор и статистика методов, лежащих в основе атак на современные ос. Классификация методов и их сравнительная статистика

Анализируя рассматриваемые атаки, все методы, позволяющие несанкционированно вмешаться в работу системы, можно разделить на следующие группы:

позволяющие несанкционированно запустить исполняемый код;

позволяющие осуществить несанкционированные операции чтения/записи файловых или других объектов;

позволяющие обойти установленные разграничения прав доступа;

приводящие к отказу (Denial of Service) в обслуживании (системный сбой);

использующие встроенные недокументированные возможности (ошибки и закладки);

использующие недостатки системы хранения или выбора (недостаточная длина) данных об аутентификации (пароли) и позволяющие путем реверсирования, подбора или полного перебора всех вариантов получить эти данные;

троянские программы;

прочие.

Диаграмма, представляющая собой соотношение групп атак (для представленной выше их классификации) для ОС семейства Windows, представлена на рис. 4, для ОС семейства Unix— на рис. 5.

Из приведенного анализа можно сделать следующий важный вывод: угрозы, описанные в большинстве групп, напрямую используют различные недостатки ОС и системных приложений и позволяют при полностью сконфигурированных и работающих встроенных в ОС механизмах защиты осуществлять НСД, что подтверждает необходимость усиления встроенных механизмов защиты.

Анализируя представленную статистику угроз, можно сделать вывод, что большая их часть связана именно с недостатками средств защиты ОС, отмеченными выше, т. е. недостатками, связанными с невыполнением (полным, либо частичным) формализованных требований к защите, среди которых, в первую очередь, могут быть выделены:

некорректная реализация механизма управления доступом, прежде всего, при разграничении доступа к защищаемым объектам системных процессов и пользователей, имеющих права администратора;

отсутствие обеспечения замкнутости (целостности) программной среды.

Как видно, большинство атак осуществлялось либо с использованием некоторых прикладных программ, либо с применением встроенных в виртуальные машины средств программирования, т. е. возможность большинства атак напрямую связана с возможностью запуска злоумышленником соответствующей программы. При этом запуск может быть осуществлен как явно, так и скрыто, в рамках возможностей встроенных в приложения интерпретаторов команд.

Проведенный анализ известных угроз современным универсальным ОС полностью подтверждает, что большая их часть обусловлена именно реализуемым в ОС концептуальным подходом, состоящим в реализации схемы распределенного администрирования механизмов защиты. В рамках этой схемы пользователь рассматривается как доверенное лицо, являющееся элементом схемы администрирования и имеющее возможность назначать/изменять ПРД. При этом он не воспринимается как потенциальный злоумышленник, который может сознательно или несознательно осуществить НСД к информации, следовательно назначение механизмов добавочной защиты ОС состоит в реализации централизованной схемы администрирования механизмов защиты, в рамках которой будет осуществляться противодействие НСД пользователя к информации.