- •Курс "Методы и средства защиты информации"

- •Введение. Основные виды и источники атак на информацию

- •Современная ситуация в области информационной безопасности

- •Категории информационной безопасности

- •Абстрактные модели защиты информации

- •Обзор наиболее распространенных методов "взлома"

- •Комплексный поиск возможных методов доступа

- •Терминалы защищенной информационной системы

- •Получение пароля на основе ошибок администратора и пользователей

- •Получение пароля на основе ошибок в реализации

- •Социальная психология и иные способы получения паролей

- •Криптография

- •Классификация криптоалгоритмов

- •Симметричные криптоалгоритмы

- •Скремблеры

- •Блочные шифры

- •Общие сведения о блочных шифрах

- •Сеть Фейштеля

- •Блочный шифр tea

- •Aes : cтандарт блочных шифров сша c 2000 года

- •Общие сведения о конкурсе aes

- •Финалист aes – шифр mars

- •Ф иналист aes – шифр rc6

- •Ф иналист aes – шифр Serpent

- •Финалист aes – шифр TwoFish

- •Победитель aes – шифр Rijndael

- •Симметричные криптосистемы

- •Функции криптосистем

- •Алгоритмы создания цепочек

- •Методы рандомизации сообщений

- •Обзор методик рандомизации сообщений

- •Генераторы случайных и псевдослучайных последовательностей

- •Архивация

- •Общие принципы архивации. Классификация методов

- •Алгоритм Хаффмана

- •Алгоритм Лемпеля-Зива

- •Хеширование паролей

- •Общая схема симметричной криптосистемы

- •Асимметричные криптоалгоритмы

- •Общие сведения об асимметричных криптоалгоритмах

- •Алгоритм rsa

- •Технологии цифровых подписей

- •Механизм распространения открытых ключей

- •Обмен ключами по алгоритму Диффи-Хеллмана

- •Общая схема асимметричной криптосистемы

- •Сетевая безопасность

- •Атакуемые сетевые компоненты

- •Сервера

- •Рабочие станции

- •Среда передачи информации

- •Узлы коммутации сетей

- •Уровни сетевых атак согласно модели osi

- •По и информационная безопасность

- •Обзор современного по

- •Операционные системы

- •Прикладные программы

- •Ошибки, приводящие к возможности атак на информацию

- •Основные положения по разработке по

- •Комплексная система безопасности

- •Классификация информационных объектов

- •Классификация по требуемой степени безотказности

- •Классификация по уровню конфиденциальности

- •Требования по работе с конфиденциальной информацией

- •Политика ролей

- •Создание политики информационной безопасности

- •Методы обеспечения безотказности

- •Список литературы

Финалист aes – шифр TwoFish

Алгоритм разработан команией Counterpain Security Systems, возглавляемой Брюсом Шнайером (англ. Bruce Schneier). Предыдущая программная разработка этой фирмы, называвшаяся BlowFish, являлась и до сих пор является признанным криптостойким алгоритмом.

В алгоритме TwoFish разработчики оставили некоторые удачные решения из проекта-предшественника, кроме этого произвели тщательные исследования по перемешиванию данных в сети Фейштеля. Алгоритм представляет собой сеть Фейштеля смешанного типа: первая и вторая ветвь на нечетных раундах производят модификацию третьей и четвертой, на четных раундах ситуация меняется на противоположную. В алгоритме используется криптопреобразование Адамара (англ. Pseudo-Hadamar Transform) – обратимое арифметическое сложение первого потока со вторым, а затем второго с первым.

Единственным нарицанием, поступившим в адрес TwoFish от независимых исследователей, является тот факт, что при расширении материала ключа в алгоритме используется сам же алгоритм. Двойное применение блочного шифра довольно сильно усложняет его анализ на предмет наличия слабых ключей или недокументированных замаскированных связей между входными и выходными данными.

Рис.1.

Рис.1.

Победитель aes – шифр Rijndael

Данный алгоритм разработан двумя специалистами по криптографии из Бельгии. Он является нетрадиционным блочным шифром, поскольку не использует сеть Фейштеля для криптопреобразований. Алгоритм представляет каждый блок кодируемых данных в виде двумерного массива байт размером 4х4, 4х6 или 4х8 в зависимости от установленной длины блока. Далее на соответствующих этапах преобразования производятся либо над независимыми столбцами, либо над независимыми строками, либо вообще над отдельными байтами в таблице.

Все преобразования в шифре имеют строгое математическое обоснование. Сама структура и последовательность операций позволяют выполнять данный алгоритм эффективно как на 8-битных так и на 32-битных процессорах. В структуре алгоритма заложена возможность параллельного исполнения некоторых операций, что на многопроцессорных рабочих станциях может еще поднять скорость шифрования в 4 раза.

Алгоритм состоит из некоторого количества раундов (от 10 до 14 – это зависит от размера блока и длины ключа), в которых последовательно выполняются следующие операции :

ByteSub – табличная подстановка 8х8 бит (рис.1),

Рис.1.

Рис.1.

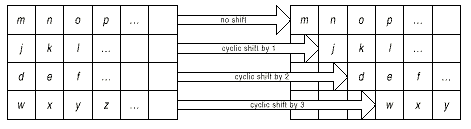

ShiftRow – сдвиг строк в двумерном массиве на различные смещения (рис.2),

Рис.2.

Рис.2.

MixColumn – математическое преобразование, перемешивающее данные внутри столбца (рис.3),

Рис.3.

Рис.3.

AddRoundKey – добавление материала ключа операцией XOR (рис.4).

Рис.4.

Рис.4.

В последнем раунде операция перемешивания столбцов отсутствует, что делает всю последовательность операций симметричной.

Симметричные криптосистемы

2.3.1. Функции криптосистем Краткое описание того, для чего все же предназначены криптосистемы.

2.3.2. Алгоритмы создания цепочек Алгоритмы создания цепочек призваны рандомизировать входной поток криптоалгоритма, а также обеспечивать кратность его размера длине блока криптоалгоритма.

2.3.3. Методы рандомизации сообщений Для того, чтобы одни и те же данные, передаваемые по сети многократно, шифровались каждый раз по-новому, необходимо внесение в процесс шифрования по специальным схемам какой-либо случайной информации.

2.3.4. Архивация Архивация (сжатие данных) – есть процесс представления информации в ином виде (перекодирования) с потенциальным уменьшением объема, требуемого для ее хранения. Существует множество классов различных алгоритмов сжатия данных, каждый из которых ориентирован на свою область применения.

2.3.5. Хеширование паролей Для того, чтобы не заставлять человека запоминать ключ – длинную последовательность цифр, были разработаны методы преобразования строки символов любой длины (так называемого пароля) в блок байт заранее заданного размера (ключ). На алгоритмы, используемые в этих методах, накладываются требования, сравнимые с требованиями на сами криптоалгоритмы.

2.3.6. Транспортное кодирование В некоторых системах передачи информации требуется, чтобы поток содержал только определенные символы ASCII кодировки. Однако, выходной поток криптоалгоритма имеет очень высокую рандомизацию и в нем встречаются с равной вероятностью все 256 символов. Для преодоления этой проблемы используется транспортное кодирование.

2.3.7. Общая схема симметричной криптосистемы Схема объединения всех рассмотренных выше методов.