- •Учебное пособие (электронный конспект лекций) шишов о.В. Информационная безопасность

- •1. Информация как объект защиты. Необходимость и направления защиты

- •Свойства информации и требования к ее защите

- •Виды и формы представления информации. Машинное представление информации

- •Системы защиты информации. Общие направления обеспечения безопасности информации.

- •Информационная собственность. Правовая защита

- •Организационная защита

- •Инженерно техническая защита

- •2. Угрозы безопасности информации

- •2.1. Классификация угроз безопасности информации

- •2.2. Случайные и преднамеренные угрозы безопасности информации

- •2.3. Модель нарушителя безопасности информации и методы сбора информации для проникновения в ис

- •2.4. Способы и цели несанкционированного доступа к информации

- •2.5. Способы несанкционированного доступа к информации через технические средства

- •2.6. Угрозы на централизованный информационно-вычислительный комплекс

- •2.7. Атаки на субд

- •2.7. Атаки на уровне ос

- •2.8. Атаки на уровне сети

- •3. Современные методы защиты информации

- •3.1.Ограничение доступа.

- •3.2. Разграничение доступа.

- •3.3. Контроль доступа к аппаратуре

- •3.4. Разделение привилегий на доступ к информации

- •3.5. Криптографическое преобразование информации

- •4. Идентификация и установление подлинности объекта (субъекта)

- •4.1. Идентификация и установление подлинности личности.

- •4.2. Выбор носителей кодов паролей

- •4.3. Идентификация и установление подлинности документов

- •4.5. Идентификация и установление подлинности информации на средствах ее отображения и печати

- •5. Проектирование систем защиты информации

- •5.1. Основные принципы проектирования защиты

- •5.2. Порядок проектирования защиты

- •6. Компьютерные вирусы и антивирусные программы

- •6.1. Определение и классификация компьютерных вирусов

- •6.2. Защита от компьютерных вирусов

4. Идентификация и установление подлинности объекта (субъекта)

Идентификация - это присвоение какому-либо объекту или субъекту уникального образа, имени или числа. Установление подлинности (аутентификация) заключается в проверке, является ли проверяемый объект (субъект) в самом деле тем, за кого себя выдает.

Конечная цель идентификации и установления подлинности объекта в автоматизированной системе - допуск его к информации ограниченного пользования в случае положительного исхода проверки или отказ в допуске в случае отрицательного исхода проверки.

Объектами идентификации и установления подлинности в автоматизированной системе могут быть:

• человек (оператор, пользователь, должностное лицо);

• техническое средство (терминал, АРМ, PC, ЭВМ, ИС);

• документы (распечатки, листинги и др.);

• носители информации (магнитные ленты, диски и др.);

• информация на дисплее, табло и т.д.

Установление подлинности объекта может производиться человеком, аппаратным устройством, программой, вычислительной системой и т.д.

В вычислительных системах применение указанных методов в целях защиты информации при ее обмене предполагает конфиденциальность образов и имен объектов.

При обмене информацией между человеком и ЭВМ абонентам в сети рекомендуется предусмотреть взаимную проверку подлинности полномочий объекта или субъекта (а при удаленных связях - обязательно). В указанных целях необходимо, чтобы каждый из объектов (субъектов) хранил в своей памяти, не доступной для посторонних, список образов (имен) объектов (субъектов), с которыми производится обмен информацией, подлежащей защите.

4.1. Идентификация и установление подлинности личности.

В повседневной жизни идентификатором личности является ее внешний вид: фигура, форма головы, черты лица, характер, привычки, поведение и другие, свойственные данному человеку признаки, которые создают образ данного человека и которые сознательно или подсознательно мы отмечаем в процессе общения с ним и храним в своей памяти. При появлении человека по этим признакам мы узнаем или не узнаем в нем своего знакомого. С течением времени те или иные признаки стираются из нашей памяти. У каждого человека эти признаки формируют различные образы одного и того же человека, в чем-то совпадающие или не совпадающие. Со временем меняется также сам человек - объект идентификации. Изложенные обстоятельства и технические трудности реализации средств идентификации указанных признаков в вычислительной технике заставляют искать другие пути решения задачи.

Известно, что отпечатки пальцев и очертания ладони, тембр голоса, личная подпись и другие элементы личности носят индивидуальный характер и сохраняются на протяжении всей жизни человека. В настоящее время в этом направлении ведутся поиски технических решений и достигнуты определенные успехи, но они пока носят рекламный характер и не получили широкого распространения. В разработанных для этой цели системах наблюдаются достаточно частые случаи отказа в санкционированном доступе и открытии доступа случайному пользователю. На уровне постановки задачи можно указать на предполагаемые причины этих неудач. Они кроются, как нам кажется, в недооценке задачи. Дело в том, что для выполнения процедуры установления подлинности необходимо совпадение образа, снимаемого с личности пользователя, с образом, хранящимся в памяти вычислительной системы, а для отказа в доступе система должна обладать способностью отличать похожие образы. Здесь возникают две задачи, которые необходимо решить одновременно. Для выполнения первой задачи (допуска) не требуется большого объема информации об образе (скажем даже, что чем меньше, тем лучше), а для выполнения второй (отказа) - информацию об образе необходимо увеличить на максимально возможную величину.

Пока возможности техники были ограничены и память систем распознавания хранила небольшой объем информации об образе, преобладали случаи допуска лица, не предусмотренного системой.

С развитием техники и увеличением объема информации об образе (с целью наиболее точной проверки личности и наибольшего количества ее параметров) возрастает вероятность изменений параметров личности во времени и несовпадения с параметрами образа, хранимого системой проверки, т.е. увеличивается вероятность отказа в доступе лицу, имеющему на это право.

Отправной точкой при разработке систем распознавания образов было естественное стремление повысить точность воспроизведения образа с целью отобрать автоматически из множества потенциальных образов единственный, хранящийся в памяти системы. Но при этом, по-видимому, не принималась во внимание величина этого множества, а она приближается к бесконечности (населению, жившему, живущему и рождающемуся на Земле). Какова должна быть точность воспроизведения образа? Какова должна быть разница между образом разрешенной к доступу личности и образом потенциального нарушителя? Какова вероятность появления нарушителя, образ которого приближается к образу, хранимому в памяти вычислительной системы? На эти вопросы ответов нет. Следовательно, работы по системам распознавания образов в целях широкого применения для защиты информации в вычислительных системах нецелесообразны.

Кроме того, системы идентификации и установления подлинности личности, основанные на антропометрических и физиологических данных человека, не отвечают самому важному требованию: конфиденциальности, так как записанные на физические носители данные хранятся постоянно и фактически являются ключом к информации, подлежащей защите, а постоянный ключ в конце концов становится доступным. Данный аргумент, по мнению автора, является решающим при ответе на вопрос о применении такого метода.

Типичным примером простой и распространенной системы аутентификации является система «ключ-замок», в которой владелец ключа является объектом установления подлинности. Но ключ можно потерять, похитить или снять с него копию, так как идентификатор личности физически от нее отделен. Система «ключ-замок» имеет локальное применение. Однако в сочетании с другими системами аутентификации и в условиях пониженных требований применяется до сих пор. В электромеханическом замке вместо ключа может использоваться код.

Одним из распространенных методов аутентификации является присвоение лицу или другому объекту уникального имени или числа - пароля и хранение его значения в вычислительной системе. При входе в вычислительную систему пользователь вводит через терминал свой код пароля, вычислительная система сравнивает его значение со значением, хранящимся в своей памяти, и при совпадении кодов открывает доступ к разрешенной функциональной задаче, а при несовпадении - отказывает в нем.

Контроль доступа, основанный на обладании специфической информацией, наиболее распространен. Это самый простой и дешевый способ защиты любой компьютерной системы. Поскольку его использование не требует больших затрат времени, сил, а также памяти компьютера, то он применяется даже в тех компьютерах, которые вовсе не нуждаются в средствах защиты.

Кроме того, использование пароля дает пользователю ощущение психологического комфорта. Этот способ защиты широко используется в системах, уже защищенных другими средствами – магнитными картами или иными программными методами типа шифрования, – это в еще большей степени укрепляет защиту от несанкционированного доступа.

Пароли, как правило, рассматриваются в качестве ключей для входа в систему, но они используются и для других целей: блокирование записи на дисковод, в командах на шифрование данных, то есть во всех тех случаях, когда требуется твердая уверенность, что соответствующие действия будут производиться только законными владельцами или пользователями программного обеспечения.

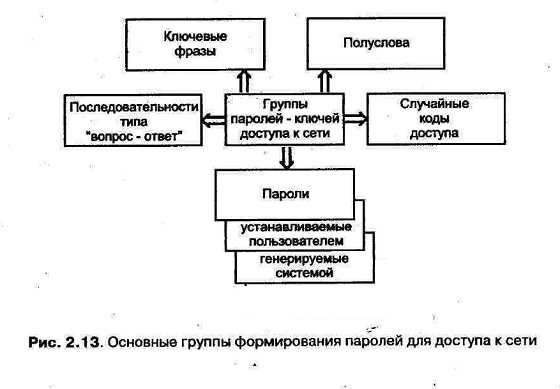

Пароли можно подразделить на семь основных групп (рис. 2.1З):

– пароли, устанавливаемые пользователем;

– пароли, генерируемые системой;

– случайные коды доступа, генерируемые системой;

– полуслова;

– ключевые фразы;

– интерактивные последовательности типа «вопрос – ответ»;

Пароли первой группы применяются наиболее часто. Большинство таких паролей относятся к типу «выбери сам». Для более надежной защиты от несанкционированного доступа необходимо использовать достаточно длинный пароль, поэтому обычно система запрашивает пароль, содержащий не менее четырех-пяти букв. Существуют и другие меры, не позволяющие пользователю создать неудачный пароль. Например, система может настаивать на том, чтобы пароль включал в себя строчные и заглавные буквы вперемешку с цифрами; заведомо очевидные пароли, например Internet, ею отвергаются.

В разных операционных системах существует немало программ, которые просматривают файлы, содержащие пароли, анализируют пароли пользователей и определяют уровень их секретности. Неподходящие пароли заменяются или удаляются.

Представьте себе состояние человека, когда он впервые загружает компьютер, и компьютер просит его ввести собственный секретный пароль. Стоит запросу появиться на экране монитора, и человека посещает мысль о том, что надо немедленно что-то предпринимать. Не считая гениев и безнадежных тупиц, все люди, когда надо принимать быстрые решения, мыслят и действуют примерно одинаково. Им требуется время, чтобы начать мыслить творчески, поэтому начальные предположения и первые умозаключения в определенных группах людей оказываются одинаковыми. И пользователи выдают первое, что приходит им в голову. А в голову приходит то, что они видят или слышат в данный момент, либо то, что собираются сделать сразу же после загрузки. В такой ситуации пароль создается в спешке, а последующая его замена на более надежный происходит довольно редко. Таким образом, многие пароли, созданные пользователями, могут быть раскрыты достаточно быстро.

Пароли и коды, устанавливаемые системой, могут быть нескольких разновидностей. Системное программное обеспечение может использовать полностью случайную последовательность символов (вплоть до случайного выбора регистров, цифр, пунктуации длины) или же применять какие-либо ограничения в генерирующих процедурах. Компьютер может создавать пароли, случайным образом извлекая из списка обычных или ничего не значащих слов, созданных авторами программы, и образовать нечто вроде onah.foopn или ocar-back-treen.

Полуслова частично создаются пользователем, а частично – каким-либо случайным процессом. Это значит, что если даже пользователь придумает легко угадываемый пароль, например, «абзац», компьютер дополнит его какой-нибудь неразберихой, образовав более сложный пароль типа «абзац, Зю37».

Для того чтобы пароль оказался действительно надежным, он должен отвечать определенным требованиям:

– быть определенной длины;

– включать в себя как прописные, так и строчные буквы;

– включать в себя одну и более цифр;

– включать в себя один нецифровой и один неалфавитный символ.

Нужно обязательно соблюдать одно или несколько из этих правил.

Ключевые фразы хороши тем, что они длинные и их трудно угадать, зато легко запомнить. Фразы могут быть осмысленными, типа «мы были обеспокоены этим», или не иметь смысла – «ловящий рыбу нос». Следует заметить, что в программировании постепенно намечается тенденция к переходу на более широкое применение ключевых фраз.

К концепции ключевых фраз близка концепция кодового акронима, который эксперты по защите оценивают как короткую, но идеально безопасную форму пароля. В акрониме пользователь берет легко запоминающееся предложение, фразу, строчку из стихотворения и т.п., и использует первые буквы каждого слова в качестве пароля. Например, акронимами двух приведенных выше фраз являются «мбоэ» и «лрн». Подобные нововведения в теории паролей значительно затрудняют электронный шпионаж.

Интерактивные последовательности «вопрос – ответ», предлагают пользователю ответить на несколько вопросов, как правило, личного плана: «Девичья фамилия вашей матери?», «Ваш любимый цвет?» и т. д. В компьютере хранятся ответы на множество таких вопросов. При входе пользователя в систему компьютер сравнивает полученные ответы с «правильными». Системы с использованием «вопросов – ответов» склонны прерывать работу пользователя каждые десять минут, предлагая отвечать на вопросы, чтобы подтвердить его право пользоваться системой, В настоящее время такие пароли почти не используются. Когда их придумали, идея казалась неплохой, но раздражающие прерывания привели к тому, что данный метод практически исчез из обихода.

Наиболее высокий уровень безопасности входа в систему достигается разделением кода пароля на две части: одну, запоминаемую пользователем и вводимую вручную, и вторую, размещаемую на специальном носителе -карточке, устанавливаемой пользователем на специальное считывающее устройство терминала. В этом случае идентификатор связан с личностью пользователя, размер пароля может быть легко запоминаемым и при хищении карточки у пользователя будет время для замены кода пароля и получения новой карточки.

На случай защиты запоминаемой части пароля от получения ее нарушителем путем физического принуждения пользователя, возможно, будет полезно в вычислительной системе предусмотреть механизм тревожной сигнализации, основанной на применении ложного пароля. Ложный пароль запоминается пользователем одновременно с действительным и сообщается преступнику в вышеупомянутой ситуации.

Однако, учитывая опасность, которой подвергается жизнь пользователя, необходимо в вычислительной системе одновременно со скрытой сигнализацией предусмотреть механизм обязательного выполнения требований преступника, воспользовавшегося средствами аутентификации законного пользователя.

Кроме указанных методов паролей в вычислительных системах в качестве средств аутентификации применяют методы «запрос-ответ» и «рукопожатия».

В методе «запрос-ответ» набор ответов на «w» стандартных и «и» ориентированных на пользователя вопросов хранится в ЭВМ и управляется операционной системой. Когда пользователь делает попытку включиться в работу, операционная система случайным образом выбирает и задает ему некоторые (или все) из этих вопросов. Правильные ответы пользователя на указанные вопросы открывают доступ к системе.

Для исключения некоторых недостатков описанных выше методов операционная система может потребовать, чтобы пользователь доказал свою подлинность с помощью корректной обработки алгоритмов. Эту часть называют процедурой в режиме «рукопожатия», она может быть выполнена как между двумя ЭВМ, так и между пользователем и ЭВМ.

Методы «запрос-ответ» и «рукопожатия» в некоторых случаях обеспечивают большую степень безопасности, но вместе с тем являются более сложными и требующими дополнительных затрат времени. Как обычно, здесь нужно найти компромисс между требуемой степенью безопасности и простотой применения. При сложном применении пользователь будет искать путь упрощения процедуры и в итоге найдет его, но за счет снижения эффективности средства защиты.

Следует, однако, при этом учитывать расстояние между субъектами (объектами) аутентификации. При удаленной аутентификации возможен перехват значений пароля нарушителем. На этот случай существуют специальные алгоритмы аутентификации с применением одноразовых паролей и криптографических преобразований с помощью шифрования, цифровой подписи и необратимой функции. В этом алгоритме может принимать участие и информация, передаваемая вместе с аутентификационными данными во время сеанса связи.