- •Киев - 2005

- •1. Построение комплексных систем защиты информации

- •2. Организация функционирования комплексных систем защиты информации

- •Литература

- •Введение

- •1. Построение комплексных систем защиты информации Принципы построения и этапы создания комплексной системы защиты информации

- •Выбор показателей эффективности и критериев оптимальности ксзи

- •Официальный подход к оценке эффективности ксзи

- •2. Организация функционирования комплексных систем защиты информации Применение ксзи по назначению

- •Техническая эксплуатация ксзи

- •Контрольные вопросы

- •Задание на самостоятельную работу

Официальный подход к оценке эффективности ксзи

Оценка эффективности КСЗИ проводится не только на этапе разработки системы, но и в процессе ее эксплуатации. В зависимости от стоящих задач, используемых показателей и способов их определения различают классический, экспериментальный и официальный подходы оценки эффективности.

Классический (теоретический) подход основан на использовании формальных моделей и выбранных критериев эффективности, рассмотренных выше. Вследствие достаточной наглядности, возможности оценки различных вариантов построения при широком варьировании характеристиками угроз и применяемых средств защиты его целесообразно применять при разработке новых и модернизации существующих КСЗИ. Однако возможности классических методов ограничены в силу ряда причин: высокая степень неопределенности исходных данных (особенно связанных с каналами утечки информации, угрозами, возможностями и действиями нарушителей и т.д.), сложность формализации процессов функционирования, отсутствие общепризнанных методик расчета показателей эффективности и выбора критериев оптимальности и др.

Экспериментальный подход связан с организацией процесса оценки эффективности существующих КСЗИ путем попыток преодоления защитных механизмов системы высококвалифицированными специалистами, выступающими в роли нарушителей. Для этого составляется план проведения эксперимента, в котором определяются очередность проведения экспериментов по определению слабых звеньев в системе защиты, материально-техническое обеспечение испытаний, участники экспериментов и их роли. Целесообразно предусмотреть моделирование действий нарушителей разного уровня подготовленности (от неквалифицированного нарушителя, не имеющего официального статуса в исследуемой КС, до высококвалифицированного администратора безопасности информации).

До момента осуществления попыток преодоления защиты «нарушителями» в КСЗИ вводятся новые механизмы защиты (либо изменяются старые), чтобы избежать «взлома» системы защиты.

Такой подход к оценке эффективности позволяет получить объективные данные о возможностях существующих КСЗИ, выявить слабые места с учетом перспективных угроз, выработать организационные и технические рекомендации по совершенствованию, однако требует высокой квалификации исполнителей и больших материальных и временных затрат. Для проведения экспериментов необходимо иметь самое современное оборудование (средства технической разведки, аппаратно-программные и испытательные комплексы (стенды) и т.п.).

Официальный подход к определению эффективности КСЗИ основан на применении нормативных актов в области защиты информации, которые детализируют основные направления политики безопасности информационных технологий, проводимых государством. В этих документах определяются требования к защищенности информации различных категорий конфиденциальности и важности, обрабатываемой в автоматизированных системах.

Требования могут задаваться перечнем механизмов защиты информации, которые необходимо иметь в КС, чтобы она соответствовала определенному классу защиты. Используя такие документы, оценивается эффективность КСЗИ.

Несомненным достоинством такого подхода является относительная простота использования принятых критериев (стандартов), а недостатком является то, что он не позволяет определить эффективность конкретного механизма защиты, а лишь констатирует факт его наличия или отсутствия в системе. Вместе с тем этот недостаток в какой-то мере компенсируется заданием в некоторых документах достаточно подробных требований к механизмам защиты.

Практически все развитые страны используют национальные или международные стандарты защищенности компьютерных систем, например:

-

TCSEC (The Trusted Computer System Evaluation Criteria) – «Оранжевая книга» (по цвету обложки) - система критериев, принятых в 1985 г. (США) и определяющих классы защищенности компьютерных систем. Для оценки защищенности компьютерных сетей и баз данных используются соответствующие интерпретации TCSEC - TNI (The Trusted Network Interpretation) («Красная книга») и TDI (The Trusted Database Interpretation);

-

CTCPEC (The Canadian Trusted Computer Product Evaluation Criteria) – канадские критерии безопасности информационных технологий (1993 г.);

-

ITSEC (The Information Technology Security Evaluation Criteria) – европейские критерии оценки защищенности информационных технологий (1991 г.);

-

CCITSE (The Common Criteria for Information Technology Security Evaluation) - единые критерии оценки информационной безопасности (1996 г.), используемые в США, Канаде и ряде стран Западной Европы. Эти критерии версии 2.1 получили статус международного стандарта ISO 15408;

-

в России стандартом является руководящий документ Гостехкомиссии РФ «Концепция защиты средств вычислительной техники и автоматизированных систем от НСД к информации», принятый в 1992 г.;

-

в Украине используются нормативные документы НД ТЗИ 2.5-004-99 «Критерии оценки защищенности информации в компьютерных системах от несанкционированного доступа» и НД ТЗИ 2.5-005-99 «Классификация автоматизированных систем и стандартные функциональные профили защищенности обрабатываемой информации от несанкционированного доступа».

В табл. 1 сведены обобщенные показатели используемых в развитых странах стандартов защищенности компьютерных и автоматизированных систем, информационных технологий.

Таблица 1. Сравнительная оценка международных стандартов информационной безопасности

|

Стандарты безопасности |

Ключевые компоненты безопасности |

Количество критериев (требований) безопасности |

Категории пользователей стандарта безопасности |

Показатели качества стандартов безопасности |

||||

|

Универсальность |

Гибкость |

Гарантированность |

Реализуемость |

Актуальность |

||||

|

TCSEC, 1985 |

ТСВ, ПБ, АСЗ, КСЗ |

7 классов безопасности |

МО США, П, Р, ЭКА, госструктуры |

ограниченная |

ограниченная |

ограниченная |

высокая |

умеренная |

|

Европейские критерии ITSEC, 1991 |

ПБ, АДСЗ (КСЗ+ЭСЗ), ЗУКИ, ЗУЦИ, ЗУДИ |

7 уровней АДСЗ, 10 классов безопасности |

П, Р ЭКА |

умеренная |

умеренная |

умеренная |

высокая |

умеренная |

|

Документы ГТК России, 1992 |

Защита от НСД |

9 классов для АС, 7 классов для СВТ |

П, Р, ЭКА |

ограниченная |

ограниченная |

отсутствует |

высокая |

ограничена |

|

Федеральные критерии FCITS, 1992 |

ИТ-продукт, ПБ, ПФЗ, ТСВ, ФТСЗ, ТРСЗ, КАСЗ |

Более 160 частных критериев безопасности |

П, Р, ЭКА, ПФЗ – для среды ИТ-продукта |

высокая |

отличная |

достаточная |

высокая |

высокая |

|

Канадские критерии CNCPEC, 1993 |

ПБ, ПФЗ, ТСВ, теги, ЗУКИ, ЗУЦИ, ЗУРС, ЗУАС, АДСЗ |

8 уровней АДСЗ, более 70 частных критериев безопасности |

П, Р, ЭКА |

умеренная |

достаточная |

достаточная |

достаточная |

средняя |

|

Единые критерии CCITSE, 1996 |

ПБ, ПФЗ, ТСВ, ИТ-продукты, ЗУКИ, ЗУЦИ, ЗУРС, ЗУАС |

Более 280 частных критериев безопасности |

П, Р, ЭКА, ПФЗ – для пользователей ИT-продукта |

чрезмерная |

чрезмерная |

чрезмерная |

чрезмерная |

чрезмерная |

|

Условные обозначения: ПБ – политика безопасности; КСЗ – корректность средств защиты; АСЗ – аудит средств защиты; ТСВ – надежная вычислительная база (trusted computer base); АДСЗ – адекватность средств защиты; ПФЗ – профиль защиты; ЭСЗ – эффективность средств защиты; ЗУКИ, ЗУЦИ, ЗУДИ, ЗУАС, ЗУРС – защита от угроз конфиденциальности, целостности, доступности информации, аудита системы, работоспособности системы соответственно; ФТСЗ – функциональные требования к средствам защиты; ТРСЗ – требования к технологии разработки средств защиты; КАСЗ – требования к квалификационному анализу средств защиты; П – пользователь; Р – разработчик средств защиты; ЭКА – эксперты квалификационного анализа |

||||||||

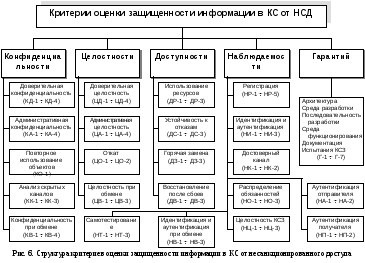

Рассмотрим более подробно структуру критериев оценки защищенности информации в компьютерных системах (КС) от НСД, принятых в Украине. Они, во-первых, представляют собой сравнительную шкалу для оценки надежности реализованных в КС механизмов защиты информации от НСД, во-вторых, являются основой для разработки защищенных КС и, в-третьих, могут применяться ко всему спектру КС, включая однородные, многопроцессорные, распределенные и встроенные системы, базы данных, сети, объектно-ориентированные системы и др.

В процессе оценки возможности КС обеспечить защиту обрабатываемой информации от НСД в нормативном документе рассматриваются требования (критерии) двух видов:

-

требования к функциям защиты (услуг безопасности);

-

требования к гарантиям защиты.

С точки зрения защиты КС рассматривается как набор функциональных услуг, каждая из которых, в свою очередь, представляется множеством реализуемых функций защиты, позволяющих противостоять определенному множеству угроз. Каждая услуга включает несколько уровней (чем выше уровень услуги, тем более полно обеспечивается защита от определенного вида угроз).

Функциональные критерии, позволяющие оценить наличие услуг безопасности в КС, разбиты на четыре группы, каждая из которых описывает требования к услугам, обеспечивающим защиту от угроз следующих типов:

-

угрозы конфиденциальности – связаны с несанкционированным ознакомлением с защищаемой информацией. Услуги защиты: доверительная и административная конфиденциальность, повторное использование объектов, анализ скрытых каналов, конфиденциальность при обмене (экспорте/импорте);

-

угрозы целостности – связаны с несанкционированной модификацией защищаемой информации. Услуги защиты: доверительная и административная целостность, откат, целостность при обмене;

-

угрозы доступности – связаны с нарушением возможности использования КС или обрабатываемой информации. Услуги защиты: использование ресурсов, стойкость к отказам, горячая замена, восстановление после сбоев;

-

угрозы наблюдаемости и управляемости – связаны с нарушением возможности идентификации и контроля за действиями пользователей, управляемости КС. Услуги защиты: регистрация, идентификация и аутентификация, достоверный канал, распределение обязанностей, целостность комплекса средств защиты, самотестирование, аутентификация при обмене, аутоинтефикация отправителя (невозможность отказа от авторства), аутоинтефикация получателя (невозможность отказа от получения).

С помощью критериев гарантий осуществляется оценка корректности реализации услуг. Они включают требования к архитектуре комплекса средств защиты (КСЗ), среде и последовательности разработки, испытаниям КСЗ, среде функционирования и эксплуатационной документации. Все критерии разделены на 7 иерархических уровней гарантий (Г-1, ..., Г-7). Иерархия уровней представляет собой возрастающую меру уверенности в том, что реализованные в КС услуги позволяют противостоять определенным угрозам, а механизмы, реализующие их, в свою очередь, корректно реализованы и могут обеспечить ожидаемый потребителем уровень защищенности информации во время эксплуатации КС.

С труктура

критериев приведена на рис. 6, а описание

услуг и их уровней – в табл. 2.

труктура

критериев приведена на рис. 6, а описание

услуг и их уровней – в табл. 2.

Таблица 2. Критерии оценки и их уровни

|

Услуги |

Уровень услуги |

Название уровня услуги |

|

Критерии конфиденциальности – КСЗ оцениваемой КС должен предоставлять услуги по защите объектов от несанкционированного ознакомления с их содержанием (компрометации) |

||

|

Доверительная конфиденциальность – позволяет пользователю управлять потоками информации от защищенных объектов, принадлежащих его домену, к другим пользователям. |

КД-1 |

Минимальная доверительная конфиденциальность |

|

КД-2 |

Базовая доверительная конфиденциальность |

|

|

КД-3 |

Полная доверительная конфиденциальность |

|

|

КД-4 |

Абсолютная доверительная конфиденциальность |

|

|

Административная конфиденциальность – позволяет администратору или специально авторизованному пользователю управлять потоками информации от защищенных объектов к пользователям. В виде атрибутов доступа используются метки, определяющие уровень конфиденциальности информации (объекта) и уровень допуска пользователя. |

КА-1 |

Минимальная административная конфиденциальность |

|

КА-2 |

Базовая административная конфиденциальность |

|

|

КА-3 |

Полная административная конфиденциальность |

|

|

КА-4 |

Абсолютная административная конфиденциальность |

|

|

Повторное использование объектов – позволяет обеспечить корректность повторного использования разделяемых объектов. |

КО-1 |

Повторное использование объектов (реализация услуги позволяет обеспечить защиту от атак типа «собирание мусора») |

|

Анализ скрытых каналов - выполняется с целью выявления и устранения потоков информации, которые существуют, но не контролируются другими услугами. |

УК-1 |

Выявление скрытых каналов |

|

УК-2 |

Контроль скрытых каналов |

|

|

УК-3 |

Перекрытие скрытых каналов |

|

|

Конфиденциальность при обмене – позволяет обеспечить защиту объектов от несанкционированного ознакомления с размещенной в них информацией во время их экспорта/импорта через незащищенную среду. Обычно услуга реализуется с использованием криптографических преобразований. |

КВ-1 |

Минимальная конфиденциальность при обмене |

|

КВ-2 |

Базовая конфиденциальность при обмене |

|

|

КВ-3 |

Полная конфиденциальность при обмене |

|

|

КВ-4 |

Абсолютная конфиденциальность при обмене |

|

|

Критерии целостности – КСЗ оцениваемой КС должен предоставлять услуги по защите обрабатываемой информации от несанкционированной модификации. Целостность обеспечивается соблюдением требований политики безопасности по перемещению информации к объекту со стороны пользователя или процесса. |

||

|

Доверительная целостность – позволяет пользователю управлять потоками информации от других пользователей к защищенным объектам, принадлежащим его домену. |

ЦД-1 |

Минимальная доверительная целостность |

|

ЦД-2 |

Базовая доверительная целостность |

|

|

ЦД-3 |

Полная доверительная целостность |

|

|

ЦД-4 |

Абсолютная доверительная целостность |

|

|

Административная целостность – позволяет администратору или специально авторизованному пользователю управлять потоками информации от пользователей к защищенным объектам. |

ЦА-1 |

Минимальная административная целостность |

|

ЦА-2 |

Базовая административная целостность |

|

|

ЦА-3 |

Полная административная целостность |

|

|

ЦА-4 |

Абсолютная административная целостность |

|

|

Откат – обеспечивает возможность отменить операцию или последовательность операций и возвратить (откатить) защищенный объект к предшествующему состоянию. Откат позволяет восстанавливаться после ошибок пользователя, сбоев ПО или аппаратуры и поддерживать целостность БД, приложений и т.п. |

ЦО-1 |

Ограниченный откат |

|

ЦО-2 |

Полный откат |

|

|

Целостность при обмене – обеспечивает защиту объектов от несанкционированной модификации содержащейся в них информации во время их экспорта/импорта через незащищенную среду. Обычно эта услуга реализуется с использованием таких механизмов криптозащиты, как цифровая подпись и коды аутентификации сообщений. |

ЦВ-1 |

Минимальная целостность при обмене |

|

ЦВ-2 |

Базовая целостность при обмене |

|

|

ЦВ-3 |

Полная целостность при обмене |

|

|

Критерии доступности – КСЗ оцениваемой КС должен предоставлять услуги по обеспечению возможности использования КС в целом, отдельных функций или обрабатываемой информации на определенном промежутке времени и гарантировать возможность КС функционировать в случае отказа ее компонентов. |

||

|

Использование ресурсов – позволяет пользователям управлять использованием услуг и ресурсов. |

ДР-1 |

Квоты |

|

ДР-2 |

Недопущение захвата ресурсов |

|

|

ДР-3 |

Приоритетность использования ресурсов |

|

|

Стойкость к отказам – гарантирует доступность КС (возможность использования информации, отдельных функций или КС в целом) после отказа ее компонентов. |

ДС-1 |

Стойкость при ограниченных отказах |

|

ДС-2 |

Стойкость с ухудшением характеристик обслуживания |

|

|

ДС-3 |

Стойкость без ухудшения характеристик обслуживания |

|

|

Горячая замена – гарантирует доступность КС в процессе замены отдельных компонентов. Основная цель реализации услуги – установление новой версии системы, отказ или замена защищенного компонента не должны приводить к тому, что система попадет в состояние, когда реализуемая политика безопасности, будет скомпрометирована. |

ДЗ-1 |

Модернизация |

|

ДЗ-2 |

Ограниченная горячая замена |

|

|

ДЗ-3 |

Горячая замена любого компонента |

|

|

Восстановление после сбоев - обеспечивает возвращение КС в известное защищенное состояние после отказа или прерывания обслуживания. |

ДВ-1 |

Ручное восстановление |

|

ДВ-2 |

Автоматизированное восстановление |

|

|

ДВ-3 |

Выборочное восстановление |

|

|

Критерии наблюдаемости – КСЗ оцениваемой КС должен предоставлять услуги по обеспечению ответственности пользователя за свои действия и по поддержке возможности КСЗ выполнять свои функции. |

||

|

Регистрация – позволяет контролировать опасные для КС действия. Регистрация – это процесс распознавания, фиксации и анализа действий и событий, связанных с соблюдением политики безопасности информации. |

НР-1 |

Внешний анализ |

|

НР-2 |

Защищенный журнал |

|

|

НР-3 |

Сигнализация об опасности |

|

|

НР-4 |

Детальная регистрация |

|

|

НР-5 |

Анализ в реальном времени |

|

|

Идентификация и аутентификация – позволяют КСЗ определить и проверить личность пользователя, стремящегося получить доступ к КС. Известны три основных типа аутентификации:

|

НИ-1 |

Внешняя идентификация и аутентификация |

|

НИ-2 |

Одиночная идентификация и аутентификация |

|

|

НИ-3 |

Множественная идентификация и аутентификация |

|

|

Достоверный канал – гарантирует пользователю возможность непосредственного взаимодействия с КСЗ и никакой другой пользователь или процесс не сможет вмешиваться во взаимодействие (подслушать или модифицировать передаваемую информацию). |

НК-1 |

Однонаправленный достоверный канал |

|

НК-2 |

Двунаправленный достоверный канал |

|

|

Распределение обязанностей – позволяет уменьшить вероятность преднамеренных или ошибочных неавторизованных действий пользователя или администратора и величину потенциального ущерба от таких действий. |

НО-1 |

Выделение администратора |

|

НО-2 |

Распределение обязанностей администраторов |

|

|

НО-3 |

Распределение обязанностей на основе привилегий |

|

|

Целостность комплекса средств защиты – определяет меру способности КСЗ защищать себя и гарантировать возможность управлять защищенными объектами. |

НЦ-1 |

КСЗ с контролем целостности |

|

НЦ-2 |

КСЗ с гарантированной целостностью |

|

|

НЦ-3 |

КСЗ с функциями диспетчера доступа |

|

|

Самотестирование – позволяет КСЗ проверить и на основании этого гарантировать правильность функционирования и целостность определенного множества функций КС. |

НТ-1 |

Самотестирование по запросу |

|

НТ-2 |

Самотестирование при старте |

|

|

НТ-3 |

Самотестирование в реальном времени |

|

|

Идентификация и аутентификация при обмене – позволяет одному КСЗ идентифицировать другой КСЗ (установить и проверить его идентичность) и обеспечить другому КСЗ возможность идентифицировать первый, прежде чем начать взаимодействие. |

НВ-1 |

Аутентификация узла |

|

НВ-2 |

Аутентификация источника данных |

|

|

НВ-3 |

Аутентификация с подтверждением |

|

|

Аутентификация отправителя – обеспечивает защиту от отказа от авторства и однозначно устанавливает принадлежность определенного объекта определенному пользователю |

НА-1 |

Базовая аутентификация отправителя |

|

НА-2 |

Аутентификация отправителя с подтверждением |

|

|

Аутентификация получателя – обеспечивает защиту от отказа от получения и позволяет однозначно установить факт получения определенного объекта определенным пользователем. |

НП-1 |

Базовая аутентификация получателя |

|

НП-2 |

Аутентификация получателя с подтверждением |

|

|

Критерии гарантий – включают требования к архитектуре КСЗ, среде разработки, последовательности разработки, среде функционирования, документации и испытаниям КСЗ. В этих критериях вводится семь иерархических уровней гарантий Г-1 Г-7 |

||

|

Архитектура – требования к архитектуре обеспечивают гарантии того, что КСЗ обладает возможностями полностью реализовать политику безопасности. |

||

|

Среда разработки – требования к среде разработки обеспечивают гарантии того, что процессы разработки и сопровождения оцениваемой КС являются полностью управляемыми со стороны разработчика. |

||

|

Последовательность разработки – требования к процессу проектирования (последовательности разработки) обеспечивают гарантии того, что на каждой стадии разработки (проектирования) существует точное описание КС и реализация КС точно отвечает исходным требованиям (политике безопасности). |

||

|

Среда функционирования – требования к среде функционирования обеспечивают гарантии того, что КС поставляется заказчику без несанкционированных модификаций, а также инсталлируется и инициируется заказчиком так, как это предполагается разработчиком. |

||

|

Документация – требования к документации являются общими для всех уровней гарантий. Они определяют требования к структуре и содержанию документации, описывающей реализуемые КСЗ услуги безопасности, руководства пользователей и администраторов безопасности. |

||

|

Испытание комплекса средств защиты – требования к испытаниям КСЗ обеспечивают гарантии того, что разработчик провел всестороннюю проверку качества функционирования средств защиты, устранил или нейтрализовал обнаруженные «слабые места», выполнил тесты по преодоления механизмов защиты и доказал, что КСЗ является стойкой к подобным атакам. |

||

В НД ТЗИ 2.5-005-99 «Классификация автоматизированных систем и стандартные функциональные профили защищенности обрабатываемой информации от несанкционированного доступа» определяются классы КС, требования к функциональному составу КСЗ которых существенным образом отличаются:

Класс 1 — одномашинный однопользовательский комплекс (например, автономный компьютер, доступ к которому контролируется организационными мероприятиями), обрабатывающий информацию одной или нескольких категорий конфиденциальности. Его особенности:

-

в любой момент времени с комплексом работает один пользователь, но возможен доступ к нему нескольких лиц, имеющих одинаковые полномочия по доступу к обрабатываемой информации;

-

технические средства (носители информации и средства ввода-вывода) с точки зрения защищенности относятся к одной категории и могут использоваться для хранения и/или ввода-вывода всей информации.

Класс 2 — локализованный многомашинный многопользовательский комплекс (например, локальная вычислительная сеть), обрабатывающий информацию различной категории конфиденциальности.

Здесь пользователи имеют различные полномочия по доступу и/или технические средства, которые могут одновременно осуществлять обработку информации разной категории конфиденциальности.

Класс 3 — распределенный многомашинный многопользовательский комплекс (например, глобальная компьютерная сеть), обрабатывающий информацию различной категории конфиденциальности.

В отличие от предшествующего класса здесь передача информации осуществляется через незащищенную среду или, в общем случае, через узлы, реализующие различные политики безопасности.

В пределах каждого класса КС классифицируются на основе требований к обеспечению безопасности определенных свойств информации: конфиденциальности, целостности и доступности. Поэтому в каждом классе КС выделяются следующие подклассы:

-

КС с повышенными требованиями к обеспечению конфиденциальности обрабатываемой информации (подкласс «х.К»);

-

КС с повышенными требованиями к обеспечению целостности обрабатываемой информации (подкласс «х.Ц»);

-

КС с повышенными требованиями к обеспечению доступности обрабатываемой информации (подкласс «х.Д»);

-

КС с повышенными требованиями к обеспечению конфиденциальности и целостности обрабатываемой информации (подкласс «х.КЦ»);

-

КС с повышенными требованиями к обеспечению конфиденциальности и доступности обрабатываемой информации (подкласс «х.КД»);

-

КС с повышенными требованиями к обеспечению целостности и доступности обрабатываемой информации (подклассы «х.ЦД»);

-

КС с повышенными требованиями к обеспечению конфиденциальности, целостности и доступности обрабатываемой информации (подкласс «х.КЦД»).

Для любого из подклассов каждого класса вводятся стандартные функциональные профили, представляющие собой перечень минимально необходимых уровней услуг, которые должен реализовывать КСЗ, с целью удовлетворения определенным требования по защищенности обрабатываемой в данной КС информации. Они строятся на основе существующих требований по защите определенной информации от определенных угроз и известных сегодня функциональных услуг, позволяющих противостоять данным угрозам и обеспечивать выполнение предъявляемых требований.

Формальное описание профиля включает:

-

буквенно-числовой идентификатор (обозначение класса КС (1, 2 или 3), буквенная часть, характеризующая виды угроз, от которых обеспечивается защита (К, Ц, Д), номер профиля и необязательное буквенное обозначение версии; все части идентификатора отделяются друг от друга точкой);

-

знак равенства;

-

перечень уровня услуг, взятый в фигурные скобки.

Например, 2.К.4 — функциональный профиль номер четыре, определяющий требования к КС класса 2, предназначенной для обработки информации, основным требованием по защите которой является обеспечение конфиденциальности.

Перечень функциональных услуг безопасности и уровней гарантий, их структура и семантическое обозначение приведены в НД ТЗИ 2.5-004-99 «Критерии оценки защищенности информации в компьютерных системах от несанкционированного доступа».

Во все стандартные профили включаются услуги наблюдаемости, так как, с одной стороны, реализация многих из них является необходимым условием для реализации других услуг, а с другой, — наблюдаемость и управляемость важны для любой системы, реализующей функции защиты информации.

Примеры стандартных функциональных профилей защищенности:

1) КС класса 1, основным требованием к которым является обеспечение конфиденциальности обрабатываемой информации:

1.К.1 = {НР-1, НИ-1, НК-1, НО-1, НЦ-1, НТ-1};

1.К.2 = {КА-1, КО-1, НР-2, НИ-2, НК-1, НО-1, НЦ-1, НТ-1}.

2) КС класса 1, с повышенными требованиями к обеспечению конфиденциальности, целостности и доступности информации:

1.КЦД.1 = {КА-1, КО-1, ЦА-1, ЦО-1, ДР-1, ДВ-1, НР-2, НИ-2, НК-1, НО-1, НЦ-1, НТ-1};

1.КЦД.2 = {КА-1, КО-1, ЦА-1, ЦО-1, ДР-2, ДС-1, ДЗ-1, ДВ-2, НР-2, НИ-2, НК-1, НО-1, НЦ-1, НТ-2};

1.КЦД.3 = {КА-1, КО-1, ЦА-1, ЦО-1, ДР-2, ДС-2, ДЗ-2, ДВ-2, НР-3, НИ-2, НК-1, НО-1, НЦ-2, НТ-2};

1.КЦД.4 = {КА-1, КО-1, ЦА-1, ЦО-1, ДР-2, ДС-3, ДЗ-3, ДВ-3, НР-4, НИ-2, НК-1, НО-1, НЦ-2, НТ-2}

3) КС класса 2, основным требованием к которым является обеспечение доступности обрабатываемой информации:

2.Д.1 = {ДР-1, ДВ-1, НР-2, НИ-2, НК-1, НО-1, НЦ-1, НТ-1};

2.Д.2 = {ДР-2, ДС-1, ДЗ-1, ДВ-2, НР-2, НИ-2, НК-1, НО-1, НЦ-1, НТ-2};

2.Д.3 = {ДР-3, ДС-2, ДЗ-2, ДВ-2, НР-3, НИ-2, НК-1, НО-1, НЦ-2, НТ-2};

2.Д.4 = {ДР-3, ДС-3, ДЗ-3, ДВ-3, НР-4, НИ-2, НК-1, НО-1, НЦ-2, НТ-2}

Выбор необходимого профиля защищенности осуществляется в зависимости от целевого предназначения КС.

Так например, в КС, предназначенных для автоматизации деятельности органов государственной власти, наиболее часто обрабатывается информация с ограниченным доступом. Вполне очевидно, что основными угрозами для информации в подобных КС являются угрозы нарушения конфиденциальности. В связи с этим к КСЗ вычислительных систем, в первую очередь, предъявляются требования по обеспечению конфиденциальности обрабатываемой информации, персональной ответственности пользователей и обслуживающего персонала за соблюдение режима секретности. Отсюда вытекает, что КСЗ должен реализовывать один из профилей х.К.х. При наличии дополнительных требований по обеспечению целостности и/или доступности информации, рекомендуется использовать профили х.КЦ.х, х.КД.х, х.КЦД.х.

Для вычислительных систем, входящим в состав КС, которые используются в банковской деятельности целесообразно выбирать профили защищенности 3.КЦД.х, так как, во-первых, такие системы относятся, как правило, к распределенным сетям (класс 3), во-вторых, основные угрозы для банковской информации связаны с ее целостностью — это угрозы мошенничества (подделка, отказ от авторства, отказ от получения) и нарушения технологии работы, в-третьих, обязательно учитываются угрозы нарушения доступности и конфиденциальности информации.

Основными угрозами для справочно-поисковых систем массового обслуживания является нарушение их доступности. Поэтому в таких КС целесообразно использовать КСЗ, реализующие стандартные профили защищенности х.Д.х., х.ЦД.х.