- •Киев - 2005

- •1. Построение комплексных систем защиты информации

- •2. Организация функционирования комплексных систем защиты информации

- •Литература

- •Введение

- •1. Построение комплексных систем защиты информации Принципы построения и этапы создания комплексной системы защиты информации

- •Выбор показателей эффективности и критериев оптимальности ксзи

- •Официальный подход к оценке эффективности ксзи

- •2. Организация функционирования комплексных систем защиты информации Применение ксзи по назначению

- •Техническая эксплуатация ксзи

- •Контрольные вопросы

- •Задание на самостоятельную работу

НАЦИОНАЛЬНАЯ АКАДЕМИЯ

СЛУЖБЫ БЕЗОПАСНОСТИ УКРАИНЫ

Спецкафедра № 12 факультета № 2 ЦПКПК

В.Д.КОЗЮРА

ПОСТРОЕНИЕ И ОРГАНИЗАЦИЯ ФУНКЦИОНИРОВАНИЯ КОМПЛЕКСНЫХ СИСТЕМ ЗАЩИТЫ ИНФОРМАЦИИ

(Лекция № 27 для студентов Института защиты информации

с ограниченным доступом Национальной академии СБ Украины)

(Время - 2 часа)

Модуль 7

Тема № 9. Защита информации в компьютерных системах

Форма обучения: дневная

Лекция рассмотрена и одобрена

на заседании спецкафедры № 12.

Протокол № ___ от “___” ___________ 2005 года

Киев - 2005

Тема лекции:

«Построение и организация функционирования комплексных систем защиты информации»

ПЛАН

Введение

1. Построение комплексных систем защиты информации

2. Организация функционирования комплексных систем защиты информации

Выводы

Литература

-

Ярочкин В.И. Информационная безопасность: Учебник для студентов вузов. – М.: Академический проект; Фонд «Мир», 2003. – 640 с.

-

Завгородний В.И. Комплексная защита информации в компьютерных системах: Учебное пособие. – М.: Логос, 2001. - 264 с.

-

Хорошко В.А., Чекатков А.А. Методы и средства защиты информации Под ред. Ю.С.Ковтанюка. – К.: Изд-во Юниор, 2003. - 504 с.

-

Технические методы и средства защиты информации Ю.И.Максимов, В.Г.Сонников, В.Г.Петров и др. – СПб.: ООО “Издательство Полигон”, 2000. – 320 с.

-

Меньшаков Ю.К. Защита объектов и информации от технических средств разведки: Учебное пособие. – М.: Российск. гос. гумат. ун-т, 2002. – 399 с.

Введение

Защита информационных ресурсов КС от угроз нарушения конфиденциальности, целостности, доступности и наблюдаемости действий пользователей, которые осуществляются путем несанкционированного доступа, утечки по техническим каналами и специальных воздействий обеспечивается путем создания комплексной системы защиты информации (КСЗИ).

Целью лекции является ознакомление студентов с основными принципами построения КСЗИ и организации ее функционирования в процессе эксплуатации.

1. Построение комплексных систем защиты информации Принципы построения и этапы создания комплексной системы защиты информации

При разработке и построении комплексной системы защиты информации в компьютерных системах необходимо придерживаться определенных методологических принципов проведения исследований, проектирования, внедрения, эксплуатации и развития таких систем. Системы защиты информации (СЗИ) относятся к классу сложных систем и при их создании используются основные принципы построения сложных систем с учетом специфики решаемых задач:

-

Параллельная разработка КС и СЗИ – одновременная разработка аппаратно-программных средств КС и механизмов их защиты. При этом должен соблюдаться разумный компромисс между созданием встроенных неразделимых механизмов защиты и блочных унифицированных средств и процедур автономной защиты, что позволит добиться системности защиты оптимальным образом. Реализация на практике данного принципа обеспечивает непрерывность защиты на всех этапах жизненного цикла КС.

-

Системный подход к построению защищенных КС – является одним из основных концептуальных и методологических принципов построения защищенных систем, который предполагает:

-

анализ всех возможных реальных и потенциальных каналов утечки, несанкционированного доступа, воздействия на информацию и возникающих при этом угроз безопасности;

-

обеспечение защиты на всех этапах жизненного цикла КС;

-

защиту информации на всех уровнях и во всех звеньях КС;

-

комплексное использование механизмов защиты.

Потенциальные угрозы выявляются в процессе исследования модели возможных каналов утечки (воздействия) и возникающих при этом угроз, при этом должны быть получены данные о степени их опасности и вероятности реализации.

Защита ресурсов КС должна осуществляться на этапах ее разработки, внедрения, эксплуатации и модернизации, а также по всей технологической цепочке ввода, обработки, передачи, хранения и выдачи информации, что позволит создать иерархическую многоуровневую систему, в которой отсутствуют звенья, слабые в отношении защиты информации в различных режимах функционирования КС.

Используемые в КС механизмы защиты должны быть взаимоувязаны по месту, времени и характеру действия. Комплексность построения СЗИ предполагает оптимальное сочетание используемых различных методов и средств защиты информации: технических, программных, криптографических, организационных, правовых.

Основываясь на принципе системного подхода, формулируется первоначальный замысел построения КСЗИ исходя из целевого предназначения системы, т.е. ее места и роли в составе КС. Это дает возможность сформулировать наиболее общее описание создаваемой системы с помощью показателей эффективности.

Для того чтобы система обладала свойством целенаправленной деятельности, необходимо качественно и количественно обосновать понятие полезности (эффективности) системы и разработать способы ее определения и прогнозирования при различных условиях функционирования системы.

Требование ориентированности и взаимосвязи элементов вызывает необходимость решить проблему обоснования структуры системы, обеспечивающей ее функционирование в условиях изменяющейся внешней среды. Наконец, необходимость обеспечить свойство конструктивности заставляет решать проблему реализуемости системы в техническом и экономическом смысле.

Последовательность конструирования системы должна обеспечить такое решение этих проблем, которое приводило бы к созданию если не оптимальной (наилучшей) в некотором смысле, то, во всяком случае, работоспособной системы с требуемым временем существования. Эту последовательность разрешения проблем создания КСЗИ можно условно разбить на следующие этапы:

-

обоснование показателей эффективности КСЗИ, описывающих ее основную цель, функционирование и взаимосвязь с внешней средой;

-

составление структурной схемы системы, т.е. определение составляющих ее подсистем и элементов, распределение функций между ними, определение взаимосвязей между ними и с внешней средой и установление внутренних потоков информации;

-

разработка алгоритмов функционирования системы и ее элементов, в том числе алгоритма управления системой;

-

обоснование

тактико-технических требований к

элементам системы и системе в целом.

обоснование

тактико-технических требований к

элементам системы и системе в целом.

-

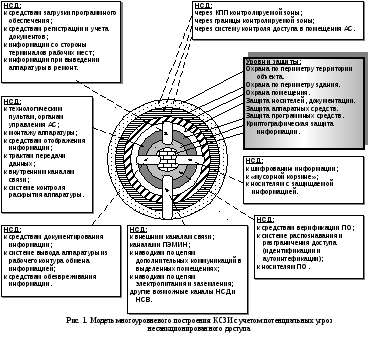

Многоуровневость и комплексность построения СЗИ. Система защиты информации в КС должна быть многоуровневой, причем уровни защиты, обладающие разной стойкостью, должны перекрывать друг друга по принципу «матрешки», т.е. чтобы добраться до закрытой информации нарушителю необходимо «взломать» все уровни защиты. На рис. 1 представлена модель многоуровневой КСЗИ, включающая 7 уровней (рубежей) защиты с учетом потенциальных каналов несанкционированного доступа. Базовая модель защищенной от угроз несанкционированных доступа и воздействий КС должна включать, по крайней мере, три контура защиты:

-

инженерный контур защиты – границы контролируемой зоны на территории КС с системой контрольно-пропускных пунктов;

-

физический контур защиты – система контроля доступа в помещения расположения аппаратуры КС;

-

виртуальный контур защиты – совокупность средств, направленных на защиту аппаратного, программного и телекоммуникационного обеспечения КС от всех возможных потенциальных каналов НСД и утечки путем их своевременного обнаружения и блокирования.

-

-

Централизация управления СЗИ – в рамках организации должна реализовываться единая политика в области защиты информационных ресурсов, требующая единого руководства. Если КС представляет собой распределенную структуру, то управление защитой должно осуществляться по иерархическому принципу, причем на верхнем уровне находится служба защиты информации в КС – структурное подразделение, на которое возлагаются задачи организационно-технического обеспечения решения задач управления комплексной системой защиты информации в КС и осуществление контроля за ее функционированием. Ее статус определяется «Положением о службе защиты информации в КС», разрабатываемым в соответствии с требованиями НД ТЗИ 1.4-001-2000 «Типовое положение о службе защиты информации в автоматизированной системе». В подразделениях организации, эксплуатирующих КС, создаются участки защиты информации, назначаются внештатные администраторы безопасности. На нижнем уровне управления защитой информации в КС находится обслуживающий персонал и пользователи.

-

Блочная архитектура построения защищенных КС. Применение данного принципа на практике позволяет получить ряд преимуществ:

-

упрощается разработка, отладка, контроль, верификация и сертификация устройств и программ;

-

допускается параллельность разработки узлов;

-

используются унифицированные стандартные узлы;

-

упрощается модернизация систем;

-

достигается экономическая эффективность;

-

проявляется удобство и простота эксплуатации систем.

Основываясь на принципе блочной архитектуры, можно представить структуру идеальной защищенной системы, в которой имеется минимальное ядро защиты, отвечающее нижней границе защищенности систем определенного класса (например, ПЭВМ). Если в системе необходимо обеспечить более высокий уровень защиты, то это достигается за счет согласованного подключения аппаратных блоков и/или инсталляции дополнительных программных средств. В случае необходимости могут быть использованы более совершенные блоки КС, чтобы не допустить снижения эффективности применения системы по прямому назначению. Стандартные входные и выходные интерфейсы блоков позволяют упростить процесс модернизации СЗИ, альтернативно использовать аппаратные или программные блоки.

-

Разумная достаточность – создать абсолютно непреодолимую систему защиты принципиально невозможно, так как если нарушитель-профессионал обладает достаточным времени и располагает современными аппаратно-программными средствами, то он сможет преодолеть любую защиту. В связи с тем, что высокоэффективная система защиты стоит достаточно дорого, использует при работе существенную часть мощности и ресурсов КС, создает дополнительные неудобства в работе пользователей, имеет смысл вести речь только о некотором приемлемом уровне безопасности. Важно правильно выбрать достаточный уровень защиты, при котором затраты, риск и размер возможного ущерба были бы приемлемыми.

-

Возможность развития СЗИ – при разработке КС должна быть предусмотрена возможность ее развития как в направлении увеличения числа пользователей, так и в направлении наращивания возможностей системы по мере совершенствования информационных технологий. Поэтому следует предусмотреть наличие определенного запаса ресурсов по сравнению с потребностями на момент разработки. Наибольший запас производительности необходимо предусмотреть для наиболее консервативной части сложных систем — каналов связи. Часть резерва ресурсов КС может быть востребована при развитии СЗИ. Необходимость модернизации системы в процессе ее эксплуатации диктует требование развития или открытости. Механизмы защиты, постоянно совершенствуясь, вызывают необходимость наращивания ресурсов КС, а появление новых возможностей и режимов работы КС вызывает появление новых угроз, что, в свою очередь, стимулирует развитие новых механизмов защиты. Важное место в процессе создания открытых систем играют международные стандарты в области взаимодействия устройств, подсистем. Они позволяют использовать подсистемы различных типов, имеющих стандартные интерфейсы взаимодействия.

|

Основные этапы создания комплексной системы информационной безопасности |

|

Результаты действий на каждом этапе создания КСЗИ |

|

1. Определение информации, информационных потоков и процессов, подлежащих защите в компьютерных системах организации |

|

|

|

2. Определение границ управления информационной безопасностью |

|

Информационно-логическая модель объекта защиты:

|

|

3. Анализ уязвимости:

|

|

|

|

4. Выбор контрмер, обеспечивающих информационную безопасность (разработка КСЗИ) |

|

|

|

5. Проверка КСЗИ:

|

|

|

|

6. Составление плана защиты информации |

|

|

|

7. Реализация плана защиты информации |

|

|

Рис. 2. Методологические основы обеспечения информационной безопасности в КС

-

Наличие дружественного интерфейса защищенных КС с пользователями и обслуживающим персоналом. Функционирование КСЗИ должно быть максимально автоматизировано и не должно требовать от пользователя выполнения значительного объема работы, связанной с защитой информации, а также не должно создавать ограничений в выполнении пользователем своих функциональных обязанностей. Средства защиты должны быть просты в эксплуатации, техническом обслуживании, «прозрачны» для пользователей. В СЗИ должны быть предусмотрены меры снятия защиты с отказавших устройств для восстановления их работоспособности.

Наряду с основными требованиями существует ряд устоявшихся рекомендаций, которые следует соблюдать при создании защищенных КС:

-

используемые средства должны обеспечивать плановую, конкретную и целенаправленную защиту;

-

защита информации должна носить активный характер, что предполагает наличие в составе КСЗИ средств прогнозирования, экспертных систем и других инструментов, позволяющих реализовать наряду с принципом «обнаружить и устранить» принцип «предвидеть и предотвратить»;

-

средства защиты должны быть надежными и универсальными, охватывать весь технологический комплекс информационной деятельности, т.е. надежно перекрывать все существующие и потенциальные каналы утечки информации, противодействовать способам несанкционированного доступа и воздействия независимо от формы представления информации, языка ее выражения и вида носителя;

-

КСЗИ должна быть нестандартной и разнообразной по используемым средствам и в то же время экономически эффективной – затраты на ее создание не должны превышать размеры потенциального ущерба;

-

пользователи КС должны иметь минимальный набор привилегий, необходимых для работы;

-

разработка КС и КСЗИ должна осуществляться в предположении, что пользователи и обслуживающий персонал имеют наихудшие намерения (принцип враждебности окружения), что они будут совершать серьезные ошибки и искать пути обхода механизмов защиты и др.

Методологические основы построения КСЗИ составляют цели и задачи, возлагаемые на систему обеспечения информационной безопасности в КС, а также указанные принципы разработки. Они и определяют облик будущей системы защиты (рис. 2).

Построении системы защиты КС – это многоэтапный, непрерывный процесс. Обычно разработка КСЗИ включает следующие этапы:

-

разработка технического задания;

-

эскизное проектирование;

-

техническое проектирование;

-

рабочее проектирование;

-

производство опытного образца.

Одним из основных этапов разработки КСЗИ является этап разработки технического задания, на котором решаются практически все специфические задачи, характерные именно для разработки КСЗИ. Процесс разработки систем, заканчивающийся выработкой технического задания, называют научно-исследовательской разработкой, а остальную часть работы по созданию КСЗИ называют опытно-конструкторской разработкой, которая ведется с применением систем автоматизации проектирования.

Целью этапа научно-технической разработки является разработка технического задания на проектирование КСЗИ, содержащего основные тактико-технические требования к разрабатываемой КСЗИ, согласованные взаимные обязательства заказчика и исполнителя разработки. Тактико-технические требования определяют значения основных тактико-технических характеристик системы, выполняемые функции, режимы работы, взаимодействие с внешними системами и т.д.

Аппаратные средства оцениваются следующими характеристиками: быстродействие, производительность, емкость запоминающих устройств, разрядность, условия эксплуатации, стоимость, характеристики надежности и др.

Программные средства характеризуются: требуемым объемом оперативной и внешней памяти, системой программирования, в которой разработаны эти средства, совместимостью с операционной системой и другими программными средствами, временем выполнения, стоимостью и т.д.

Получение значений этих характеристик, а также состава выполняемых функций и режимов работы средств защиты, порядка их использования и взаимодействия с внешними системами составляют основное содержание этапа научно-исследовательской разработки.

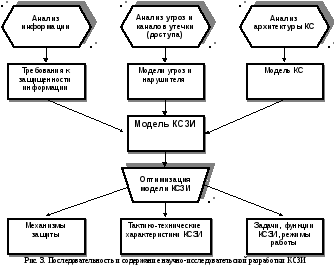

Н аучно-исследовательская

разработка начинается с анализа угроз

безопасности информации, анализа

защищаемой КС и анализа конфиденциальности

и важности информации в КС (рис. 3).

аучно-исследовательская

разработка начинается с анализа угроз

безопасности информации, анализа

защищаемой КС и анализа конфиденциальности

и важности информации в КС (рис. 3).

Прежде всего, проводится анализ конфиденциальности и важности информации, поступающей, обрабатываемой, хранящейся (накапливаемой) и передаваемой в КС, на основе которого формулируется вывод о целесообразности создания КСЗИ. При анализе определяются потоки информации, требующей защиты, элементы КС, в которых она обрабатывается и хранится. Здесь же рассматриваются вопросы разграничения доступа к информации отдельных категорий пользователей и процессов. На основе такого анализа определяются требования к защищенности информации, которые задаются путем присвоения определенного грифа секретности, установления правил разграничения доступа.

Важная исходная информация для построения КСЗИ определяется в результате анализа архитектуры защищаемой КС. В связи с тем, что КСЗИ является подсистемой КС, то взаимодействие системы защиты с КС можно рассматривать как внутреннее, а взаимодействие с внешней средой – как внешнее. Внутренние условия взаимодействия определяются архитектурой КС и при построении КСЗИ учитываются:

-

географическое расположение КС;

-

тип КС (распределенная или сосредоточенная);

-

структуры КС (организационная, техническая, программная, информационная и т.д.);

-

производительность и надежность элементов КС, наличие запаса ресурсов;

-

типы используемых аппаратных и программных средств и режимы их работы;

-

угрозы безопасности информации и каналы утечки, которые порождаются внутри КС (излучения и наводки, отказы аппаратных и программных средств, алгоритмические ошибки и т.п.).

К внешним условиям, подлежащим учету, относятся:

-

взаимодействие с внешними системами;

-

случайные и преднамеренные угрозы.

Анализ угроз безопасности, реальных и потенциальных каналов утечки информации, несанкционированного доступа и воздействия является обязательным условием построения КСЗИ. По результатам проведенного анализа строится модель угроз безопасности информации в конкретной КС, содержащая систематизированные данные о случайных и преднамеренных угрозах, каналах их реализации. Систематизация угроз предполагает получение сведений обо всех возможных угрозах, их опасности, временных рамках действия, вероятности реализации. Часто модель угроз рассматривается как композиция модели нарушителя и модели случайных угроз. Модели могут представляться в виде таблиц, графов или описываться словесно.

При построении модели нарушителя могут использоваться два подхода:

-

эталонный (стандартный) – модель ориентируется только на высококвалифицированного нарушителя-профессионала, оснащенного всем необходимым и имеющего легальный доступ на всех рубежах защиты;

-

дифференцированный – модель учитывает квалификацию нарушителя, его оснащенность (возможности) и официальный статус в КС.

В первом подходе анализируются все потенциальные каналы реализации угроз, известные на сегодняшний день в подобного рода КС, а средства защиты, используемые в КС, оцениваются на вероятность их возможного преодоления нарушителем. Построение модели нарушителя, основанной на эталонном подходе, не представляет больших сложностей и позволяет определить верхнюю границу преднамеренных угроз безопасности информации. Однако на практике не все КС могут иметь защиту по всем возможным каналам утечки или криптозащиту. В этом случае, исходя из первого подхода, всегда существуют пути преодоления защиты, а итоговая вероятность невозможности преодоления защиты нарушителем равна нулю, т.е. защита данной КС бессмысленна.

Поэтому при построении модели нарушителя целесообразнее использовать второй подход, отличающийся гибкостью и позволяющий учитывать особенности построения и эксплуатации конкретной КС в полной мере. Градация нарушителей по их квалификации, безусловно, является относительной и приближенной, однако практика показывает, что в распределенных КС можно выделить четыре класса нарушителей:

-

высококвалифицированный нарушитель-профессионал;

-

квалифицированный нарушитель-профессионал;

-

неквалифицированный нарушитель-непрофессионал;

-

недисциплинированный пользователь.

Класс нарушителя, его оснащенность и статус на объекте КС определяют возможности по несанкционированному доступу к информационным ресурсам.

Угрозы, связанные с непреднамеренными действиями, достаточно хорошо изучены, и большая часть их может быть формализована. Сюда следует отнести угрозы безопасности, связанные с надежностью программно-аппаратных средств. Угрозы, порождаемые стихией или человеческим фактором, формализовать сложнее, но по ним накоплен большой объем статистических данных. На основании этих данных можно прогнозировать проявление угроз этого класса.

Модели нарушителя и случайных угроз позволяют выявить полный спектр угроз и их характеристики. В совокупности с исходными данными, полученными в результате анализа информации, особенностей архитектуры проектируемой КС, модели угроз безопасности информации позволяют получить исходные данные для построения модели КСЗИ.

При разработке КСЗИ распространенным методом проектирования является синтез с последующим анализом. КСЗИ синтезируется путем согласованного объединения блоков, устройств, подсистем защиты и анализируется (оценивается) эффективность полученного решения по выбранным критериям. Из множества синтезированных систем выбирается лучшая по результатам анализа, который осуществляется с помощью моделирования.

Моделирование КСЗИ заключается в построении образа (модели) системы, с определенной точностью имитирующей поведение конкретной системы, происходящие в ней процессы, взаимодействие с внешней средой с учетом влияющих факторов, и в условиях, близких к реальным. Реализация модели позволяет получить и исследовать характеристики проектируемой системы.

Для оценки КСЗИ используются аналитические и имитационные модели. В аналитических моделях функционирование исследуемой системы описывается математическими и логическими соотношениями. Для этих целей используется аппарат алгебры, функционального анализа, формальной логики, теории вероятностей, математической статистики и т.д. При имитационном моделировании система представляется в виде некоторого аналога (физического или абстрактного) реальной системы. В процессе имитационного моделирования на ЭВМ реализуются алгоритмы изменения основных характеристик реальной системы в соответствии с эквивалентными реальным процессам математическими и логическими зависимостями.

При моделировании КСЗИ, как сложных организационно-технических систем, необходимо учитывать следующие особенности:

-

сложность формального представления процессов функционирования (главным образом из-за сложности формализации действий человека);

-

многообразие возможных архитектур системы, которое обуславливается многообразием структур ее подсистем и множественностью путей объединения подсистем в единую систему;

-

большое число взаимосвязанных между собой элементов и подсистем;

-

сложность функций, выполняемых системой;

-

функционирование систем в условиях неполной определенности и случайности процессов, оказывающих воздействие на систему;

-

наличие множества критериев оценки эффективности функционирования системы;

-

существование интегрированных признаков, присущих системе в целом, но не свойственных каждому элементу в отдельности;

-

наличие управления, часто имеющего сложную иерархическую структуру;

-

разветвленность и высокая интенсивность информационных потоков.

Для преодоления этих сложностей применяются следующие подходы:

-

Использование методов неформального моделирования, основанных на применении неформальной теории систем, к составными частями которой относятся:

-

структурирование архитектуры и процессов функционирования сложных систем;

-

неформальные методы оценивания;

-

неформальные методы поиска оптимальных решений.

Структурирование является развитием формального описания систем, распространенного на организационно-технические системы. На основе обобщения принципов и методов структурного программирования формулируются условия структурированного описания системы и процессов ее функционирования:

-

полнота отображения основных элементов и их взаимосвязей;

-

адекватность;

-

простота внутренней организации элементов описания и взаимосвязей элементов между собой;

-

стандартность и унифицированность внутренней структуры элементов и структуры взаимосвязей между ними;

-

модульность;

-

гибкость (возможность расширения и изменения структуры одних компонентов модели без существенных изменений других);

-

доступность изучения и использования модели.

В процессе проектирования КСЗИ необходимо оценить ее характеристики. Некоторые характеристики определяются путем физических измерений, другие оцениваются по известным аналитическим соотношениям или в процессе обработки статистических данных. Однако такие характеристики как вероятности реализации определенных угроз, показатели эффективности систем защиты и другие не могут быть получены указанными методами. В этом случае доступными методами оценки неизвестных характеристик выступают методы неформального оценивания, сущность которых заключается в привлечении для получения некоторых характеристик специалистов-экспертов в соответствующих областях знаний.

Наибольшее распространение из неформальных методов оценивания получили методы экспертных оценок, представляющие собой алгоритм подбора экспертов, определения правил получения независимых оценок каждым экспертом и последующей статистической обработки полученных результатов. В последнее время для решения подобных задач широкое распространение получили экспертные системы и системы поддержки принятия решений.

Оптимизация полученных характеристик выполняется неформальными методами поиска оптимальных решений, которые можно разделить на две группы:

-

методы неформального сведения сложной задачи к формальному описанию и решение задачи формальными методами (к ним относятся теории нечетких множеств, конфликтов, графов, формально-эвристические методы (лабиринтные и концептуальные) и эволюционное моделирование);

-

неформальный поиск оптимального решения, в котором человек участвует не только в построении модели, но и в процессе ее реализации.

2. Декомпозиция общей задачи оценки эффективности КСЗИ на ряд частных задач. Сложность выполняемых КСЗИ функций, преобладание нечетко определенных исходных данных, большое количество различных механизмов защиты, сложность их взаимных связей и другие факторы делают практически неразрешимой проблему оценки эффективности системы в целом с помощью какого-либо одного метода моделирования. Для преодоления этой проблемы применяется метод декомпозиции (разделения) общей задачи оценки эффективности на ряд частных задач. Например, задачу оценки эффективности КСЗИ можно разбить на частные задачи:

-

оценку эффективности защиты от сбоев и отказов аппаратно-программных средств;

-

оценку эффективности защиты от ПЭМИН;

-

оценку эффективности защиты от НСД;

-

оценку эффективности защиты от НСВ.

При оценке эффективности защиты от отказов, приводящих к уничтожению информации, в качестве показателя используется вероятность P(t) безотказной работы системы за время t, оцениваемая по формуле:

![]() , (1)

, (1)

где - интенсивность отказов системы.

Таким образом, частная задача оценки влияния отказов на безопасность информации довольно просто решается формальными методами.

Достаточно просто можно оценить эффективность используемого метода шифрования при условии, что атака на шифр возможна только путем перебора ключей, и известен метод шифрования. В этом случае показателем эффективности выступает среднее время «взлома» шифра, рассчитываемое по формуле:

![]() , (2)

, (2)

где А – число символов, используемых при выборе ключа (мощность алфавита шифрования); S – длина ключа в символах; t – время проверки одного ключа нарушителем.

В свою очередь частные задачи могут быть декомпозированы на подзадачи. Например, при оценке эффективности многоуровневой и многозвенной системы защиты от угроз НСД в качестве показателя эффективности выступает суммарная стойкость защиты – вероятность того, что нарушитель не сумеет преодолеть все m рубежей защиты, которая определяется выражением:

![]() , (3)

, (3)

где РСЗИ i – стойкость i-го рубежа защиты, i = 1, 2, …, m.

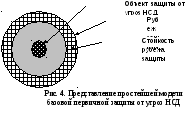

Оценку стойкости (РСЗИ) каждого рубежа защиты можно провести независимо, используя информационно-аналитическую модель оценки базовой первичной защиты КС от угроз НСД, которая позволяет не только оценить используемые средства защиты на конкретном рубеже, но и прогнозировать последствия проявления новых угроз НСД.

В основу построения этой модели положены два концептуальных правила достаточной стойкости защиты от попыток нарушителя совершить несанкционированный доступ к объекту:

-

с

тойкость

созданного рубежа защиты достаточна,

если стоимость ожидаемых затрат на его

преодоление потенциальным нарушителем

превышает стоимость защищаемой

информации;

тойкость

созданного рубежа защиты достаточна,

если стоимость ожидаемых затрат на его

преодоление потенциальным нарушителем

превышает стоимость защищаемой

информации; -

стойкость созданного рубежа защиты достаточна, если затраты времени на его преодоление нарушителем превышают время жизненного цикла защищаемой информации.

Графическое представление простейшей модели базовой первичной (однозвенной и одноуровневой) защиты объекта от угроз НСД приведено на рис. 4.

Основным показателем стойкости рубежа защиты является вероятность того, что нарушитель не сможет его преодолеть РСЗИ. Однако нарушитель способен обойти каким-либо образом данный рубеж, не преодолевая его.

В этом случае стойкость рубежа защиты определяется вероятностью того, что рубеж не будет преодолен нарушителем и не будет обойден им по любому из каналов НСД:

![]() , (4)

, (4)

где Рпр – вероятность того, что нарушитель преодолеет рубеж защиты за время, меньшее tж (время жизненного цикла защищаемой информации – старения, потери ценности, актуальности и т.п.); Робх j – вероятность обхода рубежа защиты j-м путем; k – общее число возможных путей обхода рубежа защиты.

В том случае, когда защищаемая информация не стареет или периодически обновляется, т.е. когда постоянно выполняется неравенство tж > tп (tп – ожидаемое время преодоления рубежа защиты нарушителем), обычно создается постоянный рубеж защиты, на котором обнаруживается и блокируется НСД нарушителя к объекту защиты. В качестве такого рубежа защиты выступает, как правило, автоматизированная система контроля доступа (автоматизированный рубеж ТЗИ), принцип работы которой основан на периодическом опросе датчиков обнаружения нарушителя и анализе результатов администратором безопасности.

Условием стойкости рубежа ТЗИ с автоматизированным выявлением и блокированием угроз НСД является выполнение неравенства:

![]() , (5)

, (5)

где Топр – период опроса датчиков; tc – время срабатывания тревожной сигнализации; tм – время определения места угрозы НСД; tбл – время блокирования угрозы НСД; tп – ожидаемое время преодоления рубежа защиты нарушителем.

Обозначим через Твбл = Топр + tc + tм + tбл – суммарное время выявления и блокирования угрозы НСД.

Очевидно, что нарушитель не будет обнаружен в двух случаях: 1) если tп < Топр; 2) если Топр < tп < Твбл.

В

первом случае вероятность преодоления

нарушителем рубежа защиты равна

![]() ,

а во втором -

,

а во втором -

![]() .

.

При

tп

> Твбл

попытка НСД не имеет смысла, поскольку

она будет выявлена и блокирована

достоверно, т.е.

![]() .

.

Таким образом, расчет стойкости базового первичного рубежа ТЗИ со свойствами выявления и блокирования угроз НСД можно выполнить с помощью выражения:

![]() . (6)

. (6)

Главная сложность метода декомпозиции при оценке систем заключается в необходимости учета взаимосвязей и взаимного влияния частных задач оценивания и оптимизации. Это влияние учитывается как при решении задачи декомпозиции, так и в процессе получения интегральных оценок.

3. Макромоделирование осуществляется для получения предварительной общей оценки эффективности системы. Задача при этом упрощается за счет использования при построении модели только основных характеристик.

Примером макромодели может служить выражение (3). Если в КСЗИ используется m рубежей защиты, то в зависимости от выбранной модели нарушителя ему необходимо преодолеть m–n рубежей защиты, где n – номер наивысшего рубежа защиты, который нарушитель беспрепятственно преодолевает в соответствии со своим официальным статусом. Если нарушитель не обладает официальным статусом на объекте КС, то ему необходимо преодолеть все m рубежей защиты, чтобы получить доступ к информации. Для такого нарушителя вероятность получения несанкционированного доступа к информации Рнсд может быть рассчитана по формуле:

![]() , (7)

, (7)

где значение вероятности P рассчитывается по формуле (3).

На макроуровне, как правило, исследуется необходимое число уровней защиты, их эффективность по отношению к предполагаемой модели нарушителя с учетом особенностей построения КС, оценивается экономический эффект и т.д.

Построением обобщенной модели КСЗИ не заканчивается этап ее научно-исследовательской разработки. Модель должна быть оптимизирована с целью выбора и обоснования тактико-технических характеристик системы, выбора эффективных механизмов защиты и оптимального распределения функций между ними. Для этого требуется решить достаточно сложную задачу выбора показателей эффективности КСЗИ, обосновать используемые критерии оптимальности и, наконец, провести оптимизацию.