- •Раздел 2. Угрозы информационной безопасности. 5

- •1.1. Предмет изучения Теории защиты информации

- •1.2. Механизмы обеспечения информационной безопасности

- •1.3. Инструментарий обеспечения информационной безопасности

- •1.4. Основные направления обеспечения информационной безопасности

- •Раздел 2. Угрозы информационной безопасности.

- •Преднамеренные угрозы.

- •2.1. Случайные угрозы компьютерной системе

- •2.2. Преднамеренные угрозы

- •2.2.1. Традиционный шпионаж и диверсии.

- •2.2.2. Несанкционированный доступ к информации.

- •2.2.3. Электромагнитные излучения и наводки.

- •2.2.4. Несанкционированная модификация структур

- •2.2.5. Вредоносные программы

- •2.3. Классификация злоумышленников

- •2.4. Модель системы защиты от угроз нарушения конфиденциальности информации

- •2.4.1. Организационные меры и меры обеспечения физической безопасности.

- •2.4.2. Идентификация и аутентификация.

- •2.4.3. Особенности парольных систем аутентификации

- •2.4.4. Рекомендации по практической реализации парольных систем

- •2.4.5. Оценка стойкости парольных систем

- •2.4.6. Методы хранения паролей

- •2.4.7. Передача паролей по сети

- •2.4.8. Разграничение доступа

- •2.4.9. Криптографические методы обеспечения конфиденциальности информации

- •2.4.10. Методы защиты внешнего периметра

- •2.4.10.1. Межсетевое экранирование.

- •Шлюзы сеансового уровня

- •Шлюзы прикладного уровня

- •Межсетевые экраны экспертного уровня

- •2.4.10.2. Системы обнаружения вторжений.

- •2.4.11. Протоколирование и аудит.

- •2.5. Построение систем защиты от угроз нарушения целостности.

- •2.5.1. Принципы обеспечения целостности.

- •2.5.2. Криптографические методы обеспечения целостности информации.

- •2.6. Построение систем защиты от угроз нарушения доступности.

- •Часть III. Основы формальной теории защиты информации.

- •3.1. Основные определения

- •3.2. Монитор безопасности обращений (мбо)

- •3.3. Формальные модели управления доступом.

- •3.3.1. Модель Харрисона-Руззо-Ульмана (х-р-у).

- •3.3.2. Модель Белла-ЛаПадулы (б-лп).

- •Список литературы

3.2. Монитор безопасности обращений (мбо)

Концепция МБО является достаточно естественной формализацией некоторого механизма, реализующего разграничение доступа в системе. МБО представляет собой фильтр, который разрешает или запрещает доступ, основываясь на установленных в системе правилах разграничения доступа.

Получив запрос на доступ от субъекта S к объекту О, МБО анализирует базу правил, соответствующую установленной в системе политике безопасности, и либо разрешает, либо запрещает доступ. Монитор безопасности обращений удовлетворяет следующим свойствам:

-

Ни один запрос на доступ субъекта к объекту не должен выполняться в обход МБО.

-

Работа МБО должна быть защищена от постороннего вмешательства.

-

Представление МБО должно быть достаточно простым для возможности верификации корректности его работы.

Несмотря на то, что концепция МБО является абстракцией, перечисленные свойства справедливы для программных или аппаратных модулей, реализующих функции монитора обращений реальных систем.

3.3. Формальные модели управления доступом.

3.3.1. Модель Харрисона-Руззо-Ульмана (х-р-у).

Разработанная в 1971 году модель Х-Р-У формализует упоминавшееся ранее понятие матрицы доступа, то есть таблицы, описывающей права доступа субъектов к объектам.

|

|

obj 1 |

obj 2 |

obj 3 |

… |

|

subj 1 |

r |

… |

… |

… |

|

subj 2 |

… |

… |

… |

… |

|

subj 3 |

… |

… |

r, w |

… |

|

… |

… |

… |

… |

… |

Строки матрицы доступа соответствуют субъектам, существующим в системе, а столбцы – объектам. На пересечении строки и столбца указаны права доступа соответствующего субъекта к данному объекту. В приведённой таблице субъект subj 1 обладает правом чтения по отношению к объекту obj 1, а subj 3 обладает правами записи и чтения по отношению к объекту obj 3.

Введём следующие обозначения:

S – множество возможных субъектов;

О

– множество возможных объектов (S

![]() О)

О)

R={ ,

,

,

…,

,

…,

}

– конечное множество возможных прав

доступа.

}

– конечное множество возможных прав

доступа.

O × S × R – пространство состояний системы.

M – матрица прав доступа, описывающая текущие права доступа субъектов к объектам.

Q=(S, O, M) – текущее состояние системы.

M[s,

o] – ячейка

матрицы, содержащая набор прав доступа

субъекта s

![]() S к объекту o

S к объекту o

![]() O.

O.

Поведение системы во времени моделируется переходами между различными её состояниями. Переходы осуществляются путём внесения изменений в матрицу М с использованием команд следующего вида:

command

a( ,

,

,

… ,

,

… ,

)

)

if

in M[

in M[ ,

,

]

and

]

and

in M[

in M[ ,

,

]

and

]

and

…

in M[

in M[ ,

,

]

]

then

,

,

,

,

…

end

Здесь a – имя команды;

– параметры команды, представляющие

собой идентификаторы субъектов и

объектов;

– параметры команды, представляющие

собой идентификаторы субъектов и

объектов;

– элементарные операции.

– элементарные операции.

Элементарные

операции

,

…,

,

…,

будут выполнены в том случае, если

выполняются все без исключения условия

из блока if … then.

будут выполнены в том случае, если

выполняются все без исключения условия

из блока if … then.

При описании элементарных операций будем полагать, что в результате выполнения операции система переходит из состояния

Q=(S, O, M) в Q'=(S', O', M').

Модель предусматривает наличие 6 элементарных операций:

-

enter r into M[s, o]; (s

S,

o

S,

o

O)

O)

Добавление субъекту s права r по отношению к объекту o. В результате выполнения команды происходят следующие изменения в состоянии системы:

S'=S,

O'=O,

M'[ ,

,

]=M[

]=M[ ,

,

],

если (

],

если ( ,

,

)≠(s,

o)

)≠(s,

o)

M'[s,

o]={r}

M[s,

o].

M[s,

o].

Содержимое ячейки таблицы рассматривается как множество. Это в частности означает, что если добавляемый элемент уже присутствует в ячейке, то её содержимое не меняется.

-

delete r from M[s, o]; (s

S, o

S, o

O)

O)

Удаление у субъекта s права r по отношению к o.

Изменения в состоянии системы:

S'=S,

O'=O,

M'[ ,

,

]=

M[

]=

M[ ,

,

],

если (

],

если ( ,

,

)≠(s,

o)

)≠(s,

o)

M'[s, o]=M[s, o] \ {r}.

Если удаляемое право отсутствовало в ячейке, то состояние системы в результате выполнения данной команды никак не изменится.

-

create subject s; (s

S)

S)

Создание нового субъекта s.

Изменения в состоянии системы:

S'=S U {s},

O'=O U {s},

M'[ ,

,

]=M[

]=M[ ,

,

],

для ∀(

],

для ∀( ,

,

)

)

![]() S ×

O

S ×

O

M'[s,

]=

]=![]() для ∀

для ∀

![]() O'

O'

M'[ ,

s]=

,

s]=![]() для ∀

для ∀

![]() S'

S'

-

destroy subject s; (s

S)

S)

Удаление существующего субъекта s.

Изменения в состоянии системы:

S'=S \ {s},

O'=O \ {s},

M'[ ,

,

]=

M[

]=

M[ ,

,

],

для ∀(

],

для ∀( ,

,

)

)

![]() S' × O'

S' × O'

-

create object o; (o

O)

O)

Создание нового объекта o.

Изменения в состоянии системы:

S'=S,

O'=O

{о},

{о},

M'[ ,

,

]=M[

]=M[ ,

,

],

для ∀(

],

для ∀( ,

,

)

)

![]() S × O

S × O

M'[ ,

s]=

,

s]=

![]() для ∀

для ∀

![]() S'

S'

-

destroy object o; (o

O\S)

O\S)

Удаление существующего объекта o.

Изменения в состоянии системы:

S'=S,

O'=O \ {o},

M'[ ,

,

]=

M[

]=

M[ ,

,

],

для ∀(

],

для ∀( ,

,

)=S'

× O'

)=S'

× O'

Приведём несколько примеров команд, которые формируются из элементарных операций:

-

Создание файла. Пользователь p создаёт файл f и получает на него права владения, чтения и записи.

command create_file (p,f)

create object f,

enter own into M[p,f], //добавляем право владения

enter r into M[p,f],

enter w into M[p,f],

end.

-

Создание процесса. Процесс p создаёт процесс q и получает на него право чтения, записи и владения, передавая процессу q права чтения и записи по отношению к самому себе.

command exec_process (p,q)

create subject q,

enter own into M[p,q],

enter r into M[p,q],

enter w into M[p,q],

enter r into M[q,p],

enter w into M[q,p],

end.

-

Передача права чтения по отношению к файлу. Право чтения на файл f передаётся владельцем p субъекту q.

command grant_read (p,q,f)

if own in M[p,f]

then

enter r into M[q,f]

end.

Формальное описание системы в модели Х-Р-У выглядит следующим образом:

Система описывается кортежем (упорядоченным множеством) Σ=(Q, R, C) и состоит из следующих элементов:

-

R={

,…,

,…, }

– конечный набор прав доступа;

}

– конечный набор прав доступа; -

={

={ ,…,

,…, }

– конечный набор исходных субъектов;

}

– конечный набор исходных субъектов; -

={

={ ,…,

,…, }

– конечное множество исходных объектов;

}

– конечное множество исходных объектов; -

– исходная матрица доступа;

– исходная матрица доступа; -

С – конечный набор команд: С={

(

( ,

,

,

… ,

,

… ,

)}.

)}.

Поведение

системы во времени рассматривается как

последовательность состояний. Каждое

последующее состояние является

результатом применения некоторой

команды к предыдущему состоянию:

=

= (

( )

)

Для

заданной системы начальное состояние

={

={ ,

,

,

,

}

является безопасным относительно

некоторого права r,

если не существует применимой к

}

является безопасным относительно

некоторого права r,

если не существует применимой к

последовательности команд, в результате

выполнения которой право r будет

занесено в ячейку матрицы М, в

которой оно отсутствовало в состоянии

последовательности команд, в результате

выполнения которой право r будет

занесено в ячейку матрицы М, в

которой оно отсутствовало в состоянии

.

Другими словами это означает, что субъект

никогда не получит право доступа r

к объекту, если он не имел его изначально.

Если же право r оказалось в ячейке

матрицы М, в которой оно изначально

отсутствовало, то говорят, что произошла

утечка права r.

.

Другими словами это означает, что субъект

никогда не получит право доступа r

к объекту, если он не имел его изначально.

Если же право r оказалось в ячейке

матрицы М, в которой оно изначально

отсутствовало, то говорят, что произошла

утечка права r.

Рассмотрим пример:

Пусть система допускает использование двух прав доступа: R={r,w},

где r – чтение, w – запись

и система описывается следующими командами:

-

создание субъекта:

command create (s,o)

create subject o,

enter r into M[s,o],

enter w into M[s,o],

end.

Команда разрешает создание нового субъекта с одновременным получением по отношению к нему прав доступа на чтение и запись.

-

получение прав доступа:

command take_x (s,o,p)

if r in M[s,o] and x in M[o,p]

then

enter x into M[s,p],

end.

Команда разрешает получение произвольного права доступа x к объекту p от любого субъекта o, по отношению к которому исходный субъект s имеет право чтения.

-

получение права доступа:

command grant_x (s,o,p)

if w in M[s,o] and x in M[s,p]

then

enter x into M[o,p],

end.

Команда разрешает передачу произвольного права доступа x к объекту p любому субъекту, по отношению к которому исходный субъект s обладает правом записи.

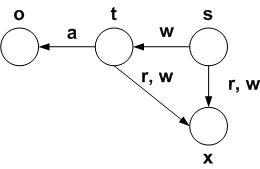

Пусть в начальном состоянии в системе имеются 3 объекта o, s, t.

s обладает правом записи по отношению к t.

t обладает правом а (которое может представлять собой либо r, либо w) по отношению к o.

Покажем, как субъект s может получить себе право доступа а по отношению к о.

1) Система в начальном состоянии:

2) Субъект s создаёт новый субъект x, по отношению к которому автоматически получает права чтения и записи.

3) Субъект s передаёт субъекту t права чтения и записи по отношению к x.

4) Субъект t передаёт субъекту x право доступа a по отношению к о.

5) Субъект s получает от субъекта x право доступа а по отношению к о.

Как видно в результате выполнения шагов с 1 по 5 субъект s обходным путём получает право доступа а к объекту о, то есть происходит утечка права а, а это значит, что исходное состояние не являлось безопасным.

С практической точки зрения значительный интерес представлял бы универсальный метод определения того, является ли заданная система с некоторым начальным состоянием безопасной относительно того или иного права доступа.

Система

Σ=(Q, R, C) называется монооперационной,

если каждая команда

![]()

C

выполняет один примитивный оператор.

C

выполняет один примитивный оператор.

Теорема 1. Существует алгоритм, который проверяет, является ли исходное состояние монооперационной системы безопасным для данного права а.

Теорема 2. Для систем общего вида задача определения того, является ли исходное состояние системы безопасным для данного права а, является вычислительно неразрешимой.

Классическая модель Х-Р-У до сих пор широко используется при проведении формальной верификации корректности построения систем разграничения доступа в высоко защищённых автоматизированных системах.

Развитие моделей дискретиционного управления доступом заключается в основном в построении всевозможных модификаций моделей Х-Р-У, а также в поиске минимальных возможных ограничений, которые можно наложить на описание системы, чтобы вопрос о её безопасности представлял собой вычислительно разрешимую задачу.