- •Раздел 2. Угрозы информационной безопасности. 5

- •1.1. Предмет изучения Теории защиты информации

- •1.2. Механизмы обеспечения информационной безопасности

- •1.3. Инструментарий обеспечения информационной безопасности

- •1.4. Основные направления обеспечения информационной безопасности

- •Раздел 2. Угрозы информационной безопасности.

- •Преднамеренные угрозы.

- •2.1. Случайные угрозы компьютерной системе

- •2.2. Преднамеренные угрозы

- •2.2.1. Традиционный шпионаж и диверсии.

- •2.2.2. Несанкционированный доступ к информации.

- •2.2.3. Электромагнитные излучения и наводки.

- •2.2.4. Несанкционированная модификация структур

- •2.2.5. Вредоносные программы

- •2.3. Классификация злоумышленников

- •2.4. Модель системы защиты от угроз нарушения конфиденциальности информации

- •2.4.1. Организационные меры и меры обеспечения физической безопасности.

- •2.4.2. Идентификация и аутентификация.

- •2.4.3. Особенности парольных систем аутентификации

- •2.4.4. Рекомендации по практической реализации парольных систем

- •2.4.5. Оценка стойкости парольных систем

- •2.4.6. Методы хранения паролей

- •2.4.7. Передача паролей по сети

- •2.4.8. Разграничение доступа

- •2.4.9. Криптографические методы обеспечения конфиденциальности информации

- •2.4.10. Методы защиты внешнего периметра

- •2.4.10.1. Межсетевое экранирование.

- •Шлюзы сеансового уровня

- •Шлюзы прикладного уровня

- •Межсетевые экраны экспертного уровня

- •2.4.10.2. Системы обнаружения вторжений.

- •2.4.11. Протоколирование и аудит.

- •2.5. Построение систем защиты от угроз нарушения целостности.

- •2.5.1. Принципы обеспечения целостности.

- •2.5.2. Криптографические методы обеспечения целостности информации.

- •2.6. Построение систем защиты от угроз нарушения доступности.

- •Часть III. Основы формальной теории защиты информации.

- •3.1. Основные определения

- •3.2. Монитор безопасности обращений (мбо)

- •3.3. Формальные модели управления доступом.

- •3.3.1. Модель Харрисона-Руззо-Ульмана (х-р-у).

- •3.3.2. Модель Белла-ЛаПадулы (б-лп).

- •Список литературы

2.4.7. Передача паролей по сети

Наиболее распространены следующие варианты реализации передачи паролей по сети:

-

Передача паролей в открытом виде. Данный подход крайне уязвим, так как пароли могут быть перехвачены в каналах связи. Несмотря на это, множество используемых на практике сетевых протоколов предполагают передачу паролей в открытом виде (HTTP, FTP, POP3, SMTP, Telnet, PPP и т.д.).

-

Передача паролей в виде хэш-значений. Этот способ иногда встречается на практике, однако в чистом виде не имеет смысла, так как хэши паролей могут быть перехвачены и повторно использованы злоумышленником.

-

Передача паролей в зашифрованном виде. Во многих случаях является наиболее оправданным вариантом.

-

Использование механизмов типа «запрос-ответ» (challenge-response) на основе датчиков псевдослучайных чисел и хэш-функций.

2.4.8. Разграничение доступа

Под разграничением доступа принято понимать установление полномочий субъектов для последующего контроля санкционированного использования ресурсов, доступных в системе. Обычно выделяют два основных метода разграничения доступа:

-

дискреционный;

-

мандатный;

Дискреционным называют разграничение доступа между поименованными субъектами и поименованными объектами. На практике дискреционное разграничение доступа представляется с помощью матрицы доступа. Очевидно, что вместо матрицы доступа можно использовать списки полномочий, например, каждому пользователю может быть сопоставлен список доступных ему ресурсов с соответствующими правами доступа, или же каждому ресурсу может быть сопоставлен список пользователей с указанием их прав на доступ к данному ресурсу.

Мандатное разграничение доступа обычно реализуется как разграничение доступа по уровням конфиденциальности (секретности). Полномочия каждого пользователя задаются в соответствии с максимальным уровнем конфиденциальности (секретности) информации, к которой он допущен. При этом все ресурсы компьютерной системы также классифицируются по уровням конфиденциальности и имеют соответствующие метки.

2.4.9. Криптографические методы обеспечения конфиденциальности информации

В целях обеспечения конфиденциальности информации используются криптографические системы двух основных видов:

-

Симметричные криптосистемы.

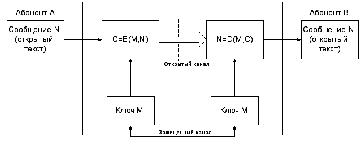

В симметричных криптосистемах для зашифровывания и расшифровывания информации используется один и тот же общий секретный ключ, которым взаимодействующие стороны предварительно обмениваются по некоторому защищенному каналу. Схему работы такой системы можно представить следующим образом:

Рисунок 4 – Принцип функционирования симметричной криптосистемы

Преимущества:

-

Высокая скорость работы;

-

Гарантированная криптостойкость;

Недостатки:

-

Необходимость организации защищенного канала для передачи ключа;

Пример симметричной криптосистемы: отечественный алгоритм ГОСТ 28147-89 и международные (американские) стандарты DES и AES.

-

Асимметричные криптосистемы.

Такие криптосистемы характерны тем, что в них используются различные ключи для зашифрования и расшифрования информации. Ключ для зашифрования (открытый ключ) можно сделать общедоступным для того, чтобы любой желающий мог отправить зашифрованное сообщение для некоторого получателя. Получатель является единственным обладателем ключа для расшифрования (закрытый ключ) и поэтому является единственным, кто может расшифровать зашифрованные для него сообщения. Схему работы асимметричной криптосистемы можно показать следующим образом:

Рисунок 5 – Принцип функционирования асимметричной криптосистемы

Пример асимметричной криптосистемы: алгоритм RSA, схема Эль-Гамаля.

Симметричные и асимметричные криптосистемы, а также различные их комбинации используются в компьютерных системах, прежде всего для шифрования данных на различных носителях и для шифрования сетевого трафика.