- •Содержание

- •1 Группа

- •1. Організація адресації ат286 в захищеному режимі.

- •2. Архітектура мп 80386.

- •3. Архітектура мп 80486.

- •4. Регістри стану й керування і486.

- •5. Архітектура та функціональні можливості Pentium.

- •6. Провести порівняльний аналіз архітектур мікропроцесорів фірми Intel.

- •7. Risc-процесори.

- •8. Архітектура сигнального мікропроцесора adsp.

- •9. Описати роботу системного таймера ibm-сумісного комп'ютера.

- •10. Класифікація мікропроцесорних наборів.

- •11. Класифікація мікропроцесорних наборів за числом віс.

- •12. Режими роботи таймерів однокристальної мікро еом Intel 8051.

- •13. Архітектура пам’яті процесорів adsp-2100.

- •14. Система команд і регістри процесорів сімейства adsp-2100.

- •15. Динамічні зп з довільною вибіркою.

- •16. Стекова адресація. Польський зворотній запис.

- •If (число)

- •17. Перетворення віртуальних адресів у фізичні.

- •18. Адресний простір еом. Способи адресації операндів.

- •19. Оперативна пам’ять. Організація та принципи управління.

- •20. Система переривань та її характеристики.

- •21. Формування фізичної адреси з логічної у реальному режимі.

- •22. Формування фізичної адреси з логічної у 386 захищеному режимі.

- •23. Підсистема керування оперативної пам’яті. Організація та принципи управління.

- •1. Динамическое распределение памяти.

- •2. Разделение памяти на страницы.

- •3. Использование связанных списков.

- •4. Сегментация памяти.

- •5. Свопинг памяти.

- •6. Организация виртуальной памяти.

- •24. Динамічний розподіл пам’яті. Організація віртуальної пам’яті.

- •25. Загальні принципи будування багатопроцесорних обчислювальних комплексів..

- •26. Загальні принципи будування багатомашинних обчислювальних комплексів.

- •27. Конвеєрні, векторні та матричні багатопроцесорні комплекси.

- •28. Асоціативні системи та системи зі структурою, що перебудовується.

- •29. Принципи будування високонадійних обчислювальних систем - кластерів.

- •30. Принципи побудови систем з симетрично-паралельною обробкою даних. Переваги та недоліки таких систем

- •31. Страницы jsp. Теги и встроенные объекты jsp

- •32. Архитектура распределенных приложений. Web – сервисы

- •33. Soap

- •34. Java rmi Достоинства и недостатки Java rmi

- •35. Распределенные компьютерные системы. Промежуточное программное обеспечение распределенных компьютерных систем

- •36. Виртуальная машина jvm

- •37. Пространства и схемы xml

- •38. Corba. Достоинтсва и недостатки corba

- •39. Сервлет-технология Java

- •40.Xml. Структура xml-документа

- •2 Группа

- •1 Класифікація операційних систем

- •2 Мультизадачність, її розновиди

- •3. Процеси, потоки та їх взаємодія

- •4. Стани процесів

- •5. Розподіл оперативної пам'яті фіксованими розділами

- •6. Розподіл оперативної пам'яті зміними розділами, алгоритми завантаження нових процесів

- •7. Пошук фізичної адреси у реальному режимі

- •8.Пошук фізичної адреси у захищеному режимі

- •9. Пошук фізичної адреси при сторінковій адресації

- •10.Сегментна та сторінкова організація віртуальної пам’яті, алгоритми заміщення сегментів

- •11. Системи введення-виведення, основні режими, базові таблиці

- •12.Файлові системи fat (fat-16, fat-32, vfat).

- •Vfat и длинные имена файлов

- •13.Файлова система hpfs.

- •14.Файлова система ntfs.

- •15.Файлова система UfS.

- •16. Структура жорсткого магнитного диску

- •1.Каждый жесткий диск обслуживают несколько головок, в зависимости от количества круглых пластинок, покрытых магнитным материалом, из которых состоит диск.

- •2.Информация записывается и читается блоками, поэтому все дорожки как бы разбиты на секторы (обычно по 512 байт).

- •3.В операциях чтения или записи на физическом уровне необходимо указывать номер головки (0,1,...), дорожки или цилиндра (0,1,...), сектора (1,2,...).

- •17 Класифікація системного програмного забезпечення

- •18 Мікроядерні та монолітні операційні системи, їх особливості

- •19 Сервісні системи (інтерфейсні системи, оболонки, утілити)

- •20 Інструментальні системи

- •21 Системи програмування, їх основні типи.

- •22 Системи штучного інтелекту

- •23 Асемблери, алгоритм двохпрохідного асемблера

- •24 Завантажувачі

- •25 Макропроцесори

- •26 Компілятори

- •27 Призначення та структура головної функції вікна.

- •Реєстрація класу вікна, параметри, які підлягають реєстрації.

- •29 Етапи створення вікна. Які функції задіяно на кожному етапі?

- •30 Ініціалізація dll-бібліотеки у середовищі Microsoft Windows nt/2000/xp.

- •31 Експорт та імпорт функцій при використанні dll-бібліотек.

- •32 Динамічний імпорт функцій при використанні dll-бібліотек.

- •33 Структура простої прикладної програми з бібліотекою динамічної компоновки. Послідовність дій при компіляції.

- •If(!strcmp((lpstr)lParam, szBuf)) // Сравниваем заголовок со строкой, адрес которой передан в функцию EnumWindowsProc

- •3 Группа

- •Void main ()

- •Void main ()

- •Void main ()

- •Int n; scanf("%d",&n); //число элементов в массиве

- •Void main()

- •Int n; scanf("%d",&n); //число элементов в массиве

- •Int main()

- •Int n,m; scanf("%d%d",&n,&m); //число элементов строк и элементов в строке

- •Int main()

- •Int n,m; scanf("%d%d",&n,&m); //число элементов строк и элементов в строке

- •Int main()

- •Int main()

- •Int main()

- •Int main()

- •Int mul(double X,double y)

- •Int main()

- •Int main()

- •Void func(a);

- •Int fclose(file *имя);

- •Void perror(const char *s);

- •Int fputc(int ch, file *fp);

- •Int fgetc(file *fp);

- •Int fputs(char* string, file *fp);

- •Int fprintf(file *fp, char *format [,аргумент]…);

- •Int fscanf(file *fp, char *format [,указатель]…);

- •Int n; float f; long l; int a[5]; float m[5];

- •Int fwrite(void *ptr, int size, int n, file *fp);

- •Int fread(void *ptr,int size,int n,file *fp);

- •16 Ооп. Визначення класу. Компоненти класу. Спеціфікатори доступу до компонентів класу. Різниця між методами класу, визначеними в класі та поза межами класу.

- •Void define(double re,double im)

- •Void display()

- •X.Define(1,2);

- •Void set(int);

- •Void myclass::set(int c)

- •Int myclass::get()

- •17 Ооп. Визначення класу. Конструктор, перевантажені конструктори, деструктор.

- •Void main()

- •Void main()

- •Void main()

- •18 Ооп. Поняття дружніх функціїй. Різниця між дружньою функцією - членом класу та не членом класу.

- •19 Ооп. Поняття перевантаження операцій. Правила її використання.

- •20 Ооп. Наслідування. Поняття базового та похідного класів. Спеціфікатори доступу до членів класів.

- •21 Моделювання. Визначення моделі та призначення моделювання. Види моделей.

- •22 Моделювання. Загальносистемна модель функціонування систем. Моделі систем: безперервна, лінійна, безперервна лінійна, дискретна.

- •23 Моделювання. Узагальнена модель систем масового обслуговування (смо). Типи смо

- •24 Моделювання. Позначений граф станів системи. Рівняння Колмогорова для ймовірностей стану системи. Фінальні ймовірності станів системи.

- •25 Асемблер. Регістри та біти ознак процесора Intel 8086. (регістри загального вжитку та сегментні регістри, їх призначення; ознаки cf, of, sf, pf, af, zf)

- •26 Асемблер. Структура програми (директиви сегментування segment та з використанням директиви model; директиви assume; моделі пам’яті; ініціалізація сегментних регістрів)

- •Int 21h ;вызов прерывания с номером 21h

- •28 Асемблер. Арифметичні операції додавання та віднімання чисел зі знаком та беззнакових, з урахуванням ознаки переносу, інкрементування й декрементування

- •Vich_1 dd 2 dup (0)

- •Vich_2 dd 2 dup (0)

- •Inc ax ;увеличить значение в ax на 1

- •29 Асемблер. Арифметичні операції множення та ділення чисел зі знаком та беззнакових

- •Imul eax,bx,8

- •Idiv (Integer diVide) Деление целочисленное со знаком

- •Idiv делитель

- •Idiv bx ;частное в ax, остаток в dx

- •30 Асемблер. Команди безумовної передачі керування. (прямі короткі; прямі; непрямі)

- •31 Асемблер. Організація циклів за допомогою команд jcxz; loop, loopz та loopnz

- •32 Асемблер. Команди умовного передавання керування. (операція cmp; операції умовного передавання керування jcxz, jc, jo, jz, jc, je, jl, jg, ja, jb)

- •Int 21h ;Вызов системной функции

- •33 Асемблер. Макроси (опис, розташування, використання)

- •4 Группа

- •1,2 Общая характеристика модели osi

- •3 Понятие «открытая система»

- •4 Стандартные стеки коммуникационных протоколов (osi , ipx/spx, NetBios/smb)

- •5 Стек tcp/ip

- •6 Общая структура телекоммуникационной сети

- •7 Корпоративные сети

- •8,9 Сети операторов связи

- •10 Классификация линий связи: первичные сети, линии и каналы связи; физ.Среда пердачи аднных

- •11 Классификация линий связи: аппаратура передачи данных

- •12 Структурированная кабельная система

- •13 Безпровідна лінія зв'язку, діапазони електромагнітного спектру

- •14 Безпровідне середовище передачі даних: розповсюдження електромагнітних хвиль, ліцензування

- •15 Общая характеристика протоколов локальных сетей: стандартная топология и разделяемая среда, стек протоклов локальных сетей.

- •16 Протокол mac. Адресация mac-уровня.

- •17 Структура стандартов ieee 802.X

- •18 Спецификация физической среды Ethernet ( общая характеристика стандартов 10Мбит/мек,Домен коллизий)

- •19 Спецификация физической среды Ethernet ( Стандарт 10Base-5, 10Base-5)

- •20 Спецификация физической среды Ethernet ( Стандарт 10Base-т)

- •21 Спецификация физической среды Ethernet ( Оптоволоконная сеть Ethernet)

- •22 Технология Fast Ethernet (Физический уровень технологии Fast Ethernet)

- •23 Технология Fast Ethernet (спецификация 100Base-fx/тх/т4)

- •24 Правила построения сегментов Fast Ethernet при наличии повторителей

- •25. Gigabit Ethernet

- •26. Технология Token Ring

- •27 Загальна характеристика безпровідних локальних мереж

- •28 Мережі Стек протоколів ieee 802.11, безпека безпровідних локальних мереж

- •29 Мережі Топології безпровідних локальних мереж стандарту 802.11, розподілений та централізований режими доступу до розділеного середовища

- •30 Мережі Особливості персональних мереж, архітектура Bluetooth

- •31 Мережі Стек протоколів Bluetooth, кадри Bluetooth.

- •32 Мережі Основні функції мережних адаптерів

- •33 Мережі Основні и додаткові функції концентраторів

- •34 Мережі Багатосегментні концентратори

- •35 Мережі Основні характеристики та особливості комутаторів. Неблокуючі комутатори

- •36 Мережі Функції комутаторів (боротьба з перевантаженнями трансляція протоколів канального рівня, фільтрація трафіку)

- •37 Мережі Характеристики продуктивності комутаторів

- •38 Мережі Поняття та призначення віртуальних мереж

- •39 Мережі Створення віртуальніх мереж на базі одного та декількох комутаторів

- •40 Мережі Якість обслуговування в віртуальних мережах

- •41 Мережі Типи адрес стеку tcp/ip (локальні адреси, мережні ip-адреси, доменні імена).

- •42 Мережі Протокол dhcp

- •43 Мережі Протоколи транспортного рівня tcp и udp (загальна характеристика, порти)

- •44 Мережі Протокол транспортного рівня udp

- •45 Мережі Протокол транспортного рівня tcp (формат tcp - сегмента, логічне з‘єднання, послідовний та затверджений номер)

- •47 Мережі Класифікація протоколів маршрутизації, маршрутизація без таблиць, адаптивна маршрутизація

- •48 Мережі Використання декількох протоколів маршрутизації, зовнішні та внутрішні шлюзні протоколи

- •49 Мережі Протокол bgp

- •50 Мережі Поняття, типи icmp-повідомлень

- •51 Мережі Протокол icmp (формат ехо – запитання /ехо - відповідь и утиліта ping; формат повідомлення про помилку та утиліта traceroute)

- •5 Группа

- •1 Трьохрівнева модель субд

- •2 Моделі даних

- •3 Реляційна модель даних

- •4 Ключі відношень. Визначення, різновиди, призначення. Умови цілісності даних

- •5 Інфологічне моделювання предметної області. Модель “Сутність – зв’язок”

- •6 Види зв’яку між сутностями. Навести приклади

- •7 Нормалізація відношень. Призначення. Послідовність виконання нормалізації.

- •8 Нормалізація відношень. 1 та 2 нормальні форми.

- •9 Нормалізація відношень. 3 нормальна форма та нормальна форма Бойса-Кодда. Навести приклади

- •10 Функціональні залежності атрибутів у відношеннях.

- •11 Реляційна алгебра. Основні операції реляційної алгебри.

- •12 Оператор Select. Речення From . Синтаксис. Використання. Навести приклади.

- •13 Відбирання рядків у запитах. Синтаксис. Навести приклад.

- •14 Відбирання груп у запитах. Синтаксис. Навести приклад.

- •15 Групування та сортування записів у запиті. Навести приклад

- •16 Вкладені запити. Різновиди. Синтаксис. Навести приклади.

- •17 Використання агрегатних функцій у запитах.

- •18 Фізична модель даних. Структура записів на носії.

- •21. Рівні та задачі проектування електронних пристроїв от.

- •22. Математичне моделювання електронних пристроїв от: переваги та недоліки.

- •23. Математичні моделі елементів електронних пристроїв. Визначення і класифікація, методи розробки.

- •24. Задачі схемотехнічного проектування електронних пристроїв от.

- •25. Структура та можливості програм моделювання електронних схем.

- •26. Типова структура і засоби розробки макромоделей інтегральних мікросхем.

- •27. Імітаційне моделювання електронних пристроїв от: процес, подія, активність.

- •28. Методи функціонального моделювання аналогових і цифрових пристроїв.

- •29. Методи логічного моделювання цифрових пристроїв.

- •30. Тестування цифрових пристроїв: контролюючі та діагностичні тести. Засоби їх отримання.

- •31 Моделювання на рівні регістрових передач

- •32 Функціональне моделювання за допомогою програм моделювання аналогових схем.

- •33 Математические методы и модели на разных уровнях проетирования

- •6 Группа

- •1 Властивості інформації. Класифікація загроз інформації.

- •2 Уровни защиты информации в компьютерных системах

- •3 Законодательний рівень захисту інформації

- •4. Організаційно-адміністративний рівень захисту інформації

- •5. Фізико-технічні засоби захисту інформації в компьютерних системах

- •6. Криптографічний захист інформації

- •7. Стандарти симетричного шифрування даних

- •8. Криптосистеми з відкритим ключем

- •9. Канали несанкціонованого доступу до інформації

- •10, Системи захисту від несанкціонованого доступу

- •11. Аутентифікація електронних даних: імітоприкладка, електронний цифровий підпис

- •3. Проверка подписи

- •1. Генерация ключей

- •2. Подписание документа

- •3. Проверка подписи

- •12. Системи ідентифікації та аутентифікації користувачів

- •13. Взаємна аутентифікація користувачів

- •1. «Запрос-ответ»

- •2. «Временной штемпель»

- •3. Процедура рукопожатия

- •4. Протокол аутентификации с нулевым разглашением знаний

- •14. Парольная система. Требования к паролям.

- •15. Захист від віддалених мережевих атак

- •27. Перетворення спектра при дискретизації сигналів. Теорема Котельникова

- •28. Швидке перетворення Фур'є з проріджуванням за часом. Структурна схема "метелика" з проріджуванням за часом.

- •29. Поняття цифрового фільтра. Рекурсивні та нерекурсивні фільтри. Чотири основні форми реалізації фільтрів.

- •30. Операції над зображеннями. Поняття околу (4-точечний, 8-точечний окіл). Вікно, опорна точка вікна.

- •31. Лінійна фільтрація зображень. Рівняння лінійної фільтрації

- •7 Группа

- •2 За допомогою методики розрахунка конфігурації мережі Ethernet, підтвердіть правило 4-х хабів.

- •8 Наведіть обмеження для мереж, що побудовані на основі комутаторів

- •11 Яку максимальну кількість підмереж можливо організувати для мережі класа с? Приведіть значення маски

- •20 Проаналізуйте можливості та характеристики сучасних принтерів

- •21 Проведіть логічне тестування і відновлення інформації на гнучкому магнітному диску

- •22 Структура та принцип роботи сучасного модема, блок-схема передавача та приймача

- •23 Реалізація функцій скремблювання та ехоподавлення в сучасних модемах

- •24 Сучасні жорсткі диски. Проаналізуйте їх характеристики

- •25 Сучасні сканери, Проаналізуйте їх функції та характеристики

- •26 Джерела безперервного живлення. Проаналізуйте їх основні характеристики

- •27 Дайте визначення та наведіть робочі формули основних показників надійності. Приведіть та роз'ясніть графік інтенсивності відмов для обчислювальних пристроїв.

- •28 Приведіть формулу ймовірності безвідмовної роботи Pc(t) системи з навантаженим загальним резервом. Приведіть графік залежності нароботки до відказу від кратності резерву.

- •17 Розробіть на мові асемблер програму для обчислення суми чисел масиву з 10 елементів типу байт у процедурі з передаванням аргументів через регістри.

- •18 Розробіть на мові асемблер фрагмент програми, в якій знаходиться максимальний елемент масиву з 10 чисел типу слово (з використанням команди jcxz).

- •19 Розробіть на мові асемблер фрагмент програми для обчислення номеру мінімального елементу в масиві з 10 чисел типу слово (за допомогою команди loop)

- •20 Розробіть на мові асемблер фрагмент програми, що порівнює значення двох змінних введених з клавіатури й відображає результат у вигляді: рівні або нерівні.

- •21 Розробіть на мові асемблер фрагмент програми, в якій додаються та множаться два байтові числа, визначається парний чи непарний результат суми та дво- чи чотирьохбайтовий результат добутку.

- •26 Приведіть методи підвищення ефективності роботи з жорстким диском по переміщенню голівок

- •31 Проаналізуйте структуру драйверу ms dos. Його частини. Завантаження драйверу та робота з ним.

- •33 Наведіть характеристики режимів відеосистеми. Характеристики, які не змінюються, які змінюються з використанням фізичних методів. Характеристики, які змінюються програмно.

- •34 Проаналізувати методи створення розділів диску. Скільки розділів та логічних дисків можливо встановити на одному фізичному диску?

51 Мережі Протокол icmp (формат ехо – запитання /ехо - відповідь и утиліта ping; формат повідомлення про помилку та утиліта traceroute)

Формат эхо-запроса/эхо-ответа и утилита ping

На рис. 19.20 показаны форматы эхо-запроса и эхо-ответа. Они отличаются друг от друга только значением поля типа (нули — для ответа, единицы — для запроса). В поле данных запроса отправитель помещает информацию, которую затем получает в ответе от узла назначения.

Эхо-запрос и эхо-ответ, в совокупности называемые эхо-протоколом, представляют собой очень простое средство мониторинга сети. Компьютер или маршрутизатор посылает по составной сети эхо-запрос, указывая в нем IP-адрес узла, достижимость которого нужно проверить. Узел, получивший эхо-запрос, формирует и отправляет эхо-ответ отправителю запроса. Так как эхо-запрос и эхо-ответ передаются по сети внутри IP-пакетов, то их успешная доставка означает нормальное функционирование всей транспортной системы составной сети.

Рис. 19.20. Формат ICMP-сообщений типа эхо-запрос/эхо-ответ

Во многих операционных системах используется утилита ping, предназначенная для тестирования достижимости узлов. Эта утилита обычно посылает серию эхо-запросов к тестируемому узлу и предоставляет пользователю статистику об утерянных эхо-ответах и среднем времени реакции сети на запросы. Утилита ping выводит на экран сообщения следующего вида обо всех поступивших ответах:

# ping serverl.citmgu.ru

Pinging serverl.citmgu.ru [193.107.2.200] with 64 bytes of data:

Reply from 193.107.2.200: bytes=64 time=256ms TTL = 123

Reply from 193.107.2.200: bytes=64 time=310ms TTL = 123

Reply from 193.107.2.200: bytes=64 time=260ms TTL = 123

Reply from 193.107.2.200: bytes=64 time=146ms TTL = 123

Из приведенной распечатки видно, что в ответ на тестирующие запросы, посланные узлу server1.citmgu.ru, было получено 4 эхо-ответа. Длина каждого сообщения составляет 64 байта. В следующей колонке помещены значения времени оборота (RTT), то есть времени от момента отправки запроса до получения ответа на этот запрос. Как видим, сеть работает достаточно нестабильно — время в последней строке отличается от времени во второй более чем в два раза. На экран выведено также оставшееся время жизни поступивших пакетов.

В зависимости от конкретной реализации утилиты ping, а также ее настроек (ключей) выводимые экранные формы могут отличагься. У утилиты ping обычно имеется несколько ключей, с помощью которых можно установить размер поля данных сообщения, начальное значение поля TTL, количество повторных передач пакетов, флаг DF.

В том случае, когда за установленное время тайм-аута ответы не приходят или протокол ICMP сообщает об ошибках, утилита ping выводит на экран соответствующие диагностические сообщения.

Формат сообщения об ошибке и утилита traceroute

На рис. 19.21 показан формат ICMP-сообщения об ошибке, в данном случае это сообщение о недостижимости узла назначения. Остальные ICMP-сообщения об ошибках имеют такой же формат и отличаются друг от друга только значениями полей типа и кода.

Когда маршрутизатор не может передать или доставить IP-накет, он отсылает узлу, отправившему этот пакет, сообщение о недостижимости узла назначения. В поле типа помещается значение 3, а в поле кода — значение из диапазона 0-15, уточняющее причину, по которой пакет не был доставлен. Следующие за полем контрольной суммы 4 байт заголовка не используются и заполняются нулями.

Рис. 19.21. Формат ICMP-сообщения об ошибке — недостижимости узла назначения

Помимо причины ошибки, указанной в заголовке, в поле данных ICMP-сообщения всегда помещается заголовок IP и первые 8 байт данных того IP-пакета, который вызвал ошибку. Эта информация позволяет узлу-отправителю точнее установить причину ошибки, так как все протоколы стека TCP/IP, использующие для передачи своих сообщений IP-пакеты, содержат наиболее важную для анализа информацию в первых 8 байт своих сообщений. В частности, ими вполне могут оказаться первые 8 байт заголовка TCP или UDP, в которых содержится информация, идентифицирующая приложение, пославшее потерянный пакет. Следовательно, при разработке приложения можно предусмотреть встроенные средства реакции на сообщения о недоставленных пакетах.

Узел (или сеть) назначения может быть недостижим по причине временной неработоспособности аппаратуры из-за того, что отправитель указал неверный адрес назначения или маршрутизатор не имеет данных о пути к сети назначения. Недостижимость протокола и порта означает отсутствие реализации какого-либо протокола прикладного уровня в узле назначения или же отсутствие открытого порта протокола UDP или TCP в узле назначения.

Как было показано на примере утилиты ping, ICMP-сообщения эффективно используются для мониторинга сети. В частности, сообщения об ошибке истечения тайм-аута лежат в основе работы другой популярной утилиты traceroute для Unix, имеющей в Windows 2000 название tracert. Эта утилита позволяет проследить маршрут до удаленного хоста, определить RTT, IP-адрес и доменное имя для каждого промежуточного маршрутизатора (если это имя зарегистрировано в обратной зоне службы DNS). Такая информация полезна для локализации маршрутизатора, на котором обрывается путь пакета к удаленному хосту.

Утилита traceroute осуществляет трассировку маршрута путем посылки обычных IP-пакетов с адресом назначения, являющимся конечной точкой изучаемого маршрута. Суть метода трассировки состоит в том, что значение TTL первого отправляемого пакета установлено равным 1. Когда протокол IP первого маршрутизатора принимает этот пакет, то он в соответствии со своим алгоритмом уменьшает значение TTL на 1 и получает 0. Маршрутизатор отбрасывает пакет с нулевым временем жизни и возвращает узлу-источнику ICMP-сообщение об ошибке истечения тайм-аута вместе с заголовком IP и первыми 8 байтами потерянного пакета.

Получив ICMP-сообщение о причине недоставки пакета, утилита traceroute запоминает адрес первого маршрутизатора (который извлекает из заголовка IP-пакета, несущего ICMP-сообщение) и вычисляет для него RTT. Затем traceroute посылает следующий IP-пакет, но теперь со значением TTL, равным 2. Этот пакет благополучно проходит первый маршрутизатор, но «умирает» на втором, о чем немедленно отправляется аналогичное ICMP-сообщение об ошибке истечения тайм-аута. Утилита traceroute запоминает адрес и время для второго маршрутизатора и т. д. Такие действия выполняются с каждым маршрутизатором вдоль маршрута вплоть до узла назначения.

Мы рассмотрели работу утилиты traceroute весьма схематично, но и этого достаточно, чтобы оценить изящество идеи, лежащей в основе ее работы.

Ниже приведена копия экранной формы, выведенной утилитой tracert (Windows) при трассировке хоста ds.internic.net [198.49.45.29]:

1 311 ms 290 ms 261 ms 144.206.192.100

2 281 ms 300 ms 271 ms 194.85.73.5

…

19 451 мс 461 мс 460 мс attbcstoll.bbnplanet.net [206.34.99.38]

20 501 мс 460 мс 481 мс shutdown.ds.internic.net [198.49.45.29]

Последовательность строк соответствует последовательности маршрутизаторов, образующих маршрут к заданному узлу. Первое число в строке — число хопов до соответствующего маршрутизатора. Утилита traceroute тестирует каждый маршрутизатор трижды, поэтому следующие три числа в строке — это значения RTT, вычисленные путем посылки трех пакетов, время жизни которых истекло на этом маршрутизаторе. Если ответ от какого-либо маршрутизатора не приходит за заданное время, то вместо времени на экране печатается звездочка (*).

Далее идут IP-адрес и доменное имя (если оно имеется) маршрутизатора. Видно, что почти все интерфейсы маршрутизаторов поставщиков услуг Интернета зарегистрированы в службе DNS, а первые два, относящиеся к локальным маршрутизаторам, — нет.

Еще раз подчеркнем, что время, указанное в каждой строке, это не время прохождения пакетов между двумя соседними маршрутизаторами, а время, за которое пакет проделывает путь от источника до соответствующего маршрутизатора и обратно. Так как ситуация в Интернете с загрузкой маршрутизаторов постоянно меняется, то время достижимости маршрутизаторов не всегда нарастает монотонно, а может изменяться достаточно произвольным образом.

52 Мережі Причини підміни адрес, традиційна технологія NAT

Трансляция сетевых адресов

Маршрутизация в составной сети осуществляется на основе тех адресов назначе-

назначения, которые помещены в заголовки пакетов. Как правило, эти адреса остаются

неизменными с момента их формирования отправителем до момента поступле-

поступления на узел получателя. Однако из этого правила есть исключения. Например,

в широко применяемой сегодня технологии трансляции сетевых адресов (Net-

(Network Address Translation, NAT) предполагается продвижение пакета во внешней

сети (в Интернете) на основании адресов, отличающихся от тех, которые исполь-

используются для маршрутизации пакета во внутренней (корпоративной) сети.

Причины подмены адресов

Одной из наиболее популярных причин использования технологии NAT являет-

является дефицит IP-адресов. Если по каким-либо причинам предприятию, у которого

имеется потребность подключения к Интернету, не удается получить у постав-

поставщика услуг необходимого количества глобальных IP-адресов, то оно может при-

прибегнуть к технологии NAT. В этом случае для адресации внутренних узлов ис-

используются специально зарезервированные для этих целей частные адреса. Мы

уже рассказывали о них в главе 17.

Для того чтобы узлы с частными адресами могли связываться между собой через

Интернет или с узлами, имеющими глобальные адреса, необходимо использо-

использовать технологию NAT.

Технология NAT также оказывается полезной, когда предприятие из соображений

безопасности желает скрыть адреса узлов своей сети, чтобы не дать возможности

злоумышленникам составить представление о структуре и масштабах корпоратив-

корпоративной сети, а также о структуре и интенсивности исходящего и входящего трафиков.

Традиционная технология NAT

Технология трансляции сетевых адресов имеет несколько разновидностей, наи-

наиболее популярная из которых — традиционная технология NAT - позволяет уз-

узлам из частной сети прозрачным для пользователей образом получать доступ к

узлам внешних сетей. Подчеркнем, что в данном варианте NAT решается про-

проблема организации только тех сеансов связи, которые исходят из частной сети.

Направление сеанса в данном случае определяется положением инициатора:

если обмен данными инициируется приложением, работающем на узле внутрен-

внутренней сети, то сеанс называется исходящим, несмотря на то, что в его рамках в сеть

могут поступать данные извне1.

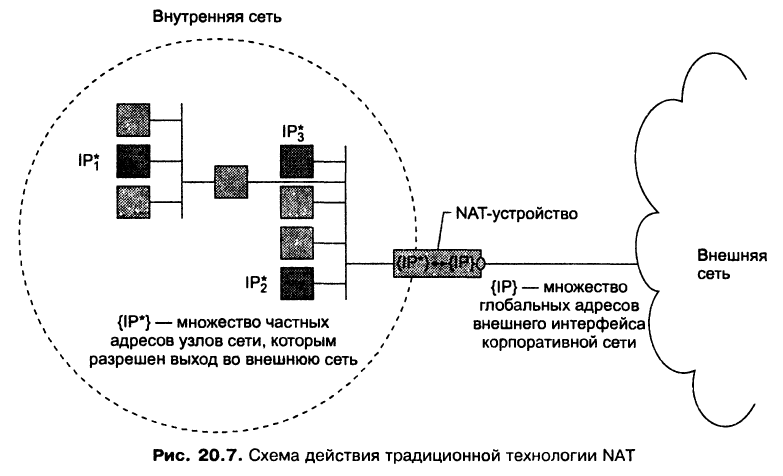

Идея технологии NAT состоит в следующем. Пусть сеть предприятия образует

тупиковый домен, узлам которого присвоены частные адреса (рис. 20.7). На мар-

маршрутизаторе, связывающем сеть предприятия с внешней сетью, установлено

программное обеспечение NAT. Это NAT-устройство динамически отображает

набор частных адресов {IP*} на набор глобальных адресов {IP}, полученных

предприятием от поставщика услуг и присвоенных внешнему интерфейсу мар-

маршрутизатора предприятия.

1 Традиционная технология NAT в виде исключения допускает сеансы обратного направ-

направления, заранее выполняя статическое взаимно однозначное отображение внутренних

и внешних адресов для некоторого ограниченного набора узлов.

Рис. 20.7. Схема действия традиционной технологии NAT

Важным для работы NAT-устройства является правило распространения маршрут-

маршрутных объявлений через границы частных сетей. Объявления протоколов маршру-

маршрутизации о внешних сетях «пропускаются» пограничными маршрутизаторами во

внутренние сети и обрабатываются внутренними маршрутизаторами. Обратное

утверждение неверно — маршрутизаторы внешних сетей не получают объявле-

объявлений о внутренних сетях, объявления о них отфильтровываются при передаче на

внешние интерфейсы. Поэтому внутренние маршрутизаторы «знают» маршруты

ко всем внешним сетям, а внешним маршрутизаторам ничего не известно о су-

существовании частных сетей.

Традиционная технология NAT подразделяется на технологии базовой трансляции

сетевых адресов (Basic Network Address Translation, Basic NAT) и трансляции

сетевых адресов и портов (Network Address Port Translation, NAPT). В техноло-

технологии Basic NAT для отображения используются только IP-адреса, а в технологии

NAPT — еще и так называемые транспортные идентификаторы, в качестве кото-

которых чаще всего выступают TCP- и UDP-порты.

Базовая трансляция сетевых адресов

Если количество локальных узлов, которым необходимо обеспечить выход во

внешнюю сеть, меньше или равно имеющегося количества глобальных адресов,

то для каждого частного адреса гарантировано однозначное отображение на гло-

глобальный адрес. В каждый момент времени количество внутренних узлов, кото-

которые получают возможность взаимодействовать с внешней сетью, ограничивается

количеством адресов в глобальном наборе. Понятно, что в такой ситуации целью

трансляции является не столько решение проблемы дефицита адресов, сколько

обеспечение безопасности.

Частные адреса некоторых узлов могут отображаться на глобальные адреса ста-

статически. К таким узлам можно обращаться извне, используя закрепленные за

ними глобальные адреса. Соответствие внутренних адресов внешним задается

таблицей, поддерживаемой маршрутизатором или другим устройством (напри-

(например, брандмауэром), на котором установлено программное обеспечение NAT.

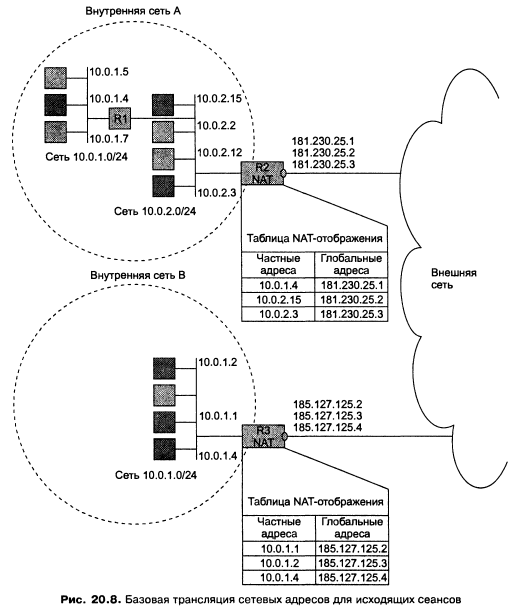

В нескольких тупиковых доменах могут быть совпадающие частные адреса. На-

Например, в сетях А и В на рис. 20.8 для внутренней адресации применяется один

и тот же блок адресов 10.0.1.0/24.

Рис. 20.8. Базовая трансляция сетевых адресов для исходящих сеансов

В то же время адреса внешних интерфейсов обеих сетей A81.230.25.1/24,

181.230.25.2/24 и 181.230.25.3/24 в сети А и 185.127.125.2/24, 185.127.125.3/24

185.127.125.4/24 в сети В) уникальны глобально, то есть никакие другие узлы

в составной сети их не используют. В данном примере в каждой из сетей толь-

только три узла имеют возможность «выхода» за пределы сети своего предприятия.

Статическое соответствие частных адресов этих узлов глобальным адресам зада-

задано в таблицах пограничных устройств обеих сетей.

Когда узел 10.0.1.4 сети А посылает пакет хосту 10.0.1.2 сети В, то он помещает

в заголовок пакета в качестве адреса назначения глобальный адрес 185.127.125.3/24.

Узел-источник направляет пакет своему маршрутизатору R1 по умолчанию, ко-

которому известен маршрут к сети 185.127.125.0/24. Маршрутизатор передает пакет

на пограничный маршрутизатор R2, которому также известен маршрут к сети

185.127.125.0/24. Перед отправкой пакета протокол NAT, работающий на данном

пограничном маршрутизаторе, используя таблицу отображения, заменяет в поле

адреса источника частный адрес 10.0.1.4 соответствующим ему глобальным адре-

адресом 181.230.25.1/24. Когда пакет после путешествия по внешней сети поступает

на внешний интерфейс NAT-устройства сети В, глобальный адрес назначения

185.127.125.3/24 преобразуется в частный адрес 10.0.1.2. Пакеты, передаваемые

в обратном направлении, проходят аналогичную процедуру трансляции адресов.

Заметим, что в описанной операции не требуется участия узлов отправителя

и получателя, то есть она прозрачна для пользователей.