- •Билет №1

- •1. Доктрина информационной безопасности Российской Федерации

- •2. Угрозы информационной безопасности. Модель угроз. Модель нарушителя.

- •3.Тсо: средства управления доступом.

- •Билет №2

- •1.Виды тайн, их определение и сфера использования.

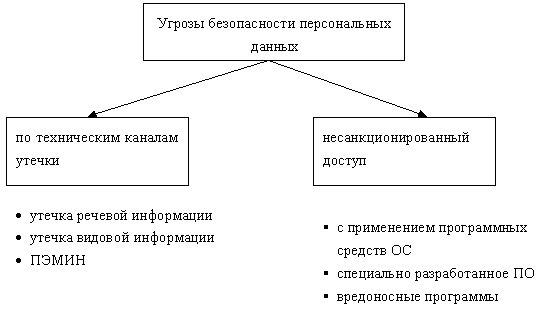

- •2.Угрозы: нсд, утечка по тк.

- •3.Общие меры по обеспечению безопасности в ис.

- •Билет №3

- •1.Законодательная и нормативно правовая база обеспечения защиты информации в рф.

- •Нормативные правовые акты Президента рф

- •Уголовный кодекс рф о преступлениях в сфере компьютерной информации

- •Глава 28. Преступления в сфере компьютерной информации

- •Кодекс Российской Федерации об административных правонарушениях

- •2.Каналы утечки и источники угроз иб(10 видов угроз)

- •Техногенные источники угроз

- •Стихийные источники угроз

- •3.Типовые требования по обеспечению иб в ис.

- •Билет №4

- •Часть 1 ст. 273 предусматривает лишение свободы на срок до 3 лет, и штраф от 200 до 500 мрот.

- •Часть 2 (при наступлении тяжких последствий) ст. 273 – лишение свободы на срок от 3 до7 лет.

- •Признаки компьютерных преступлений

- •Билет №5

- •Административные правонарушения в области связи информации.

- •Утечка информации как виды угроз иб.

- •Защита от технических средств разветки.

- •Билет №6

- •Сертификация средств защиты информации.

- •Технические средства разветки.

- •Основные группы технических средств ведения разведки

- •Средства негласного аудиоконтроля

- •Защита от нсд.

- •Технология защиты информации от несанкционированного доступа

- •Оборудование помещений и допуск в них служащих (пользователей)

- •Ввод в эксплуатацию программных средств

- •Организация защиты информационного и программного обеспечения от программ-вирусов

- •Учет работы пользователей на свт

- •Внедрение средств криптографической защиты информации

- •Организация разграничения доступа к данным

- •Организация мероприятий по сохранению свт

- •Учет хранение и обращение с машинными носителями информации

- •Подготовка пользователей по вопросам защиты информации

- •Билет №13

- •Классификация угроз информационной безопасности.

- •Удаленное заражение компьютеров с помощью троянской программы.

- •Защита информации через лицензирование и сертификацию.

- •Билет №14

- •Руководящие документы фстэк.

- •Каналы утечки информации из тсои: по цепям электрическим питания и заземления.

- •Билет №15

- •Классификация удаленных атак на распределенные вычислительные системы.

- •По условию начала осуществления воздействия:

- •Билет №16

- •Выделенные помещения: назначения и требования к ним.

- •Выделенные помещения: порядок их использования.( понятия не имею, как ответить на этот вопрос)

- •Интегрированные средства охраны: организация инженерных систем.

- •Билет №17

- •Шифрование с открытым ключом для эп

- •Билет №18

- •Эдо: виды эп

- •Обязанности участников эдо при использовании усиленных эп

- •Эп:сертификация ключа проверки эп

- •Билет №19

- •1. Нормативно-правовая база обеспечения иб (информационной безопасности) в области связи в рф.

- •2. Перехват информации или воздействие на нее с использованием тс (технических средств).

- •3. Обеспечение безопасности информации: способы шпионажа.

- •Билет №20

- •1. Задачи обеспечения информационной безопасности в ис (информационных системах).

- •2. Уничтожение информации как вид иб (информационный безопасности).

- •3. Шифрование с открытом ключом для эп.

Билет №1

Доктрина информационной безопасности Российской Федерации

Угрозы информационной безопасности. Модель угроз. Модель нарушителя.

ТСО: средства управления доступом.

1. Доктрина информационной безопасности Российской Федерации

Указ Президента Российской Федерации № 1895 от 09.09.2000 г.

Одним из главных стратегических национальных ресурсов, основой экономической и оборонной мощи государства становятся информация и информационные технологии.

Информация в современном мире является таким атрибутом, от которого в решающей степени зависит эффективность жизнедеятельности современного общества.

Информационные технологии принципиально изменили объём и важность информации, обращающейся в технических средствах её хранения, обработки и передачи.

Всеобщая компьютеризация основных сфер деятельности привела к появлению широкого спектра внутренних и внешних угроз, нетрадиционных каналов утечки информации и несанкционированного доступа к ней.

Массовое оснащение государственных учреждений, предприятий, организаций и частных лиц средствами вычислительной техники и включение их в мировое информационное пространство таит в себе реальную угрозу создания разветвлённых систем регулярного несанкционированного контроля за информационными процессами и ресурсами, злоумышленного вмешательства в них.

2. Угрозы информационной безопасности. Модель угроз. Модель нарушителя.

В зависимости от местонахождения источника возможной угрозы все угрозы разделяют на две группы: внешние и внутренние

К внешним угрозам относятся:

деятельность иностранных разведывательных и специальных служб.

деятельность конкурирующих иностранных экономических структур.

деятельность политических и экономических структур, преступных групп и формирований, а так же отдельных лиц внутри страны, направленная против интересов граждан, государства и общества в целом и проявляющаяся в виде воздействий на информационно-коммуникационные системы.

К внутренним угрозам относятся:

нарушения установленных требований информационной безопасности (не преднамеренные либо преднамеренные ), допускаемые обслуживающим персоналом и пользователями ;

отказы и неисправности технических средств обработки, хранения и передачи данных, средств защиты и средств контроля эффективности принятых мер защиты, сбои программного обеспечения, программных средств защиты информации и программных средств контроля эффективности принятия мер по защите.

По способу реализации угрозы подразделяются на следующие виды:

организационные

программно-математические

физические

радиоэлектронные

Под нарушителем понимается физическое лицо (лица), случайно или преднамеренно совершающее действия, следствием которых является нарушение безопасности ПД при их обработке техническими средствами в информационных системах. С точки зрения наличия права легального доступа в помещения, в которых размещены аппаратные средства, обеспечивающие доступ к ресурсам ИСПД, нарушители подразделяются на два типа:

нарушители, не имеющие доступа к ИСПД(информационные системы персональных данных, на сколько я поняла), реализующие угрозы из внешних сетей связи общего пользования и (или) сетей международного информационного обмена, – внешние нарушители;

нарушители, имеющие доступ к ИСПД, включая пользователей ИСПД, реализующие угрозы непосредственно в ИСПД, – внутренние нарушители.