2015_лекции / Лекция №2_2015

.pdf

STIX™ - Структурированное описание угроз информационной безопасности

Наблюдаемые признаки

Индикаторы

Инциденты

Техники, методики и подходы, используемые злоумышлеником (включая шаблоны атак, вредоносное ПО, эксплойты, последовательность выполнения атак, инструменты, выбор «жертвы», и.т.д.)

Цель эксплойтов (например, уязвимости, открытости или ошибки конфигураций)

Противодействие (например, ответные действия на инцидент, методики устранения уязвимостей, открытостей и т.д.)

Киберкампания

Участники кибер угрозы

STIX™ - Структурированное описание угроз информационной безопасности

STIX™ - Структурированное описание угроз информационной безопасности

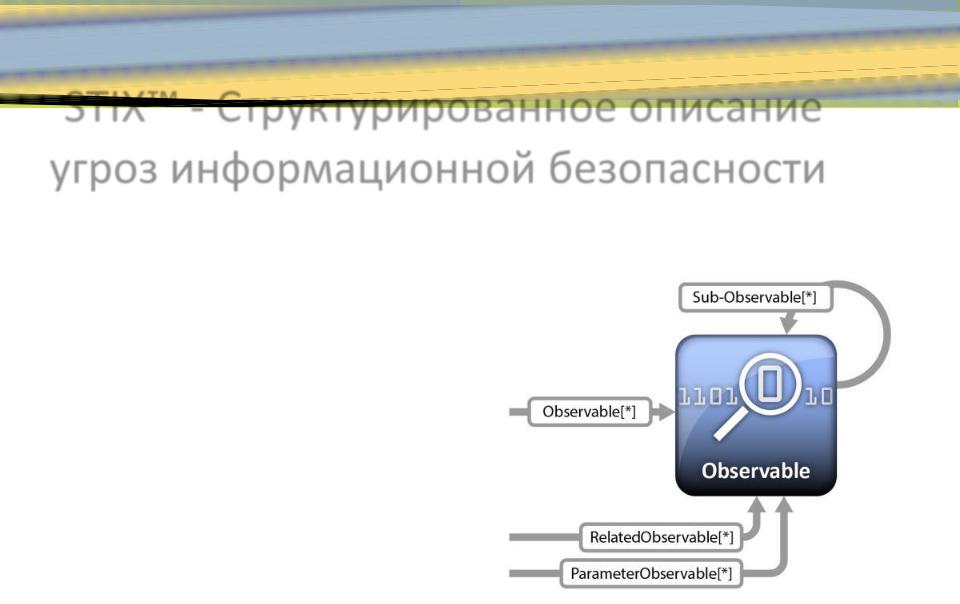

Наблюдаемые

признаки

STIX™ - Структурированное описание угроз информационной безопасности

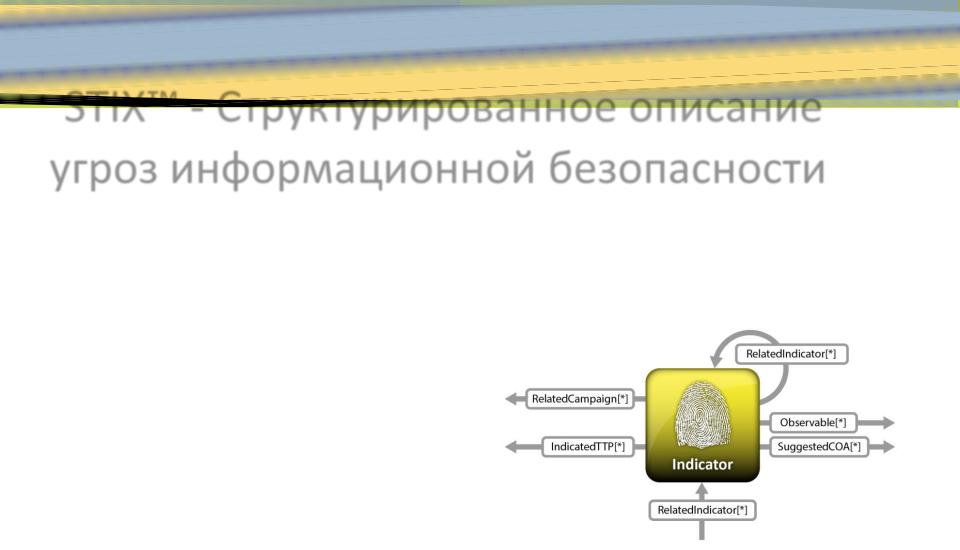

Индикаторы

STIX™ - Структурированное описание угроз информационной безопасности

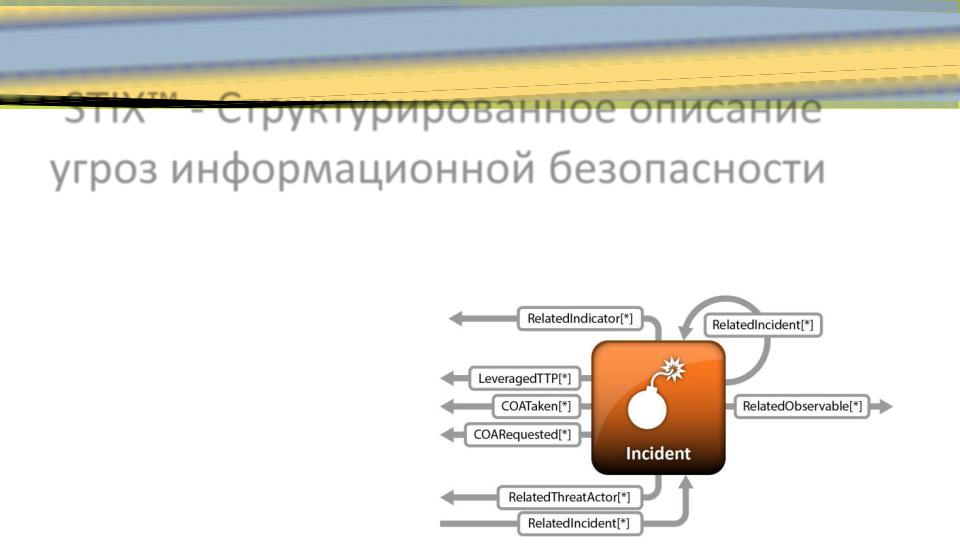

Инциденты

STIX™ - Структурированное описание угроз информационной безопасности

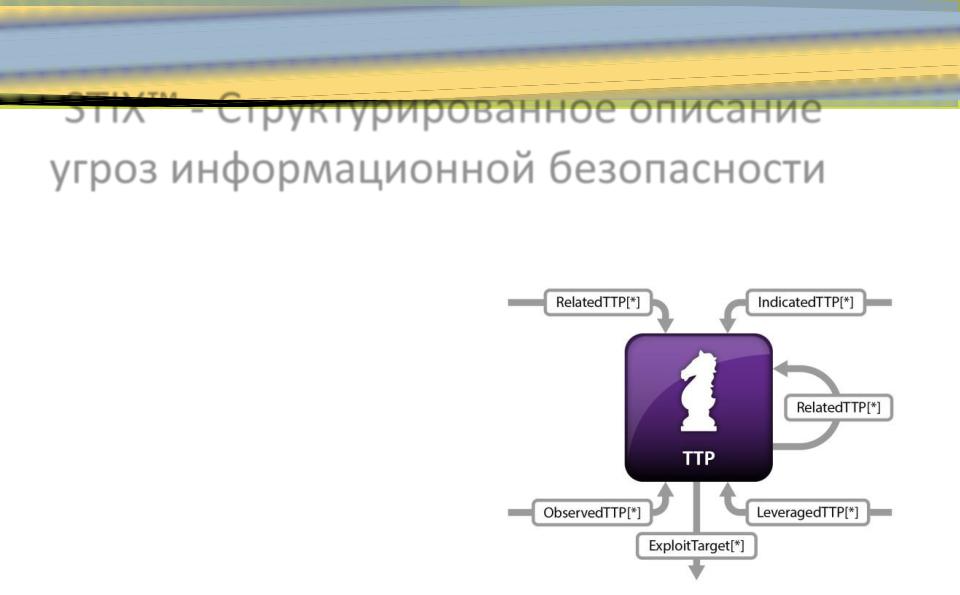

Техники, методики и подходы, используемые злоумышленником

STIX™ - Структурированное описание угроз информационной безопасности

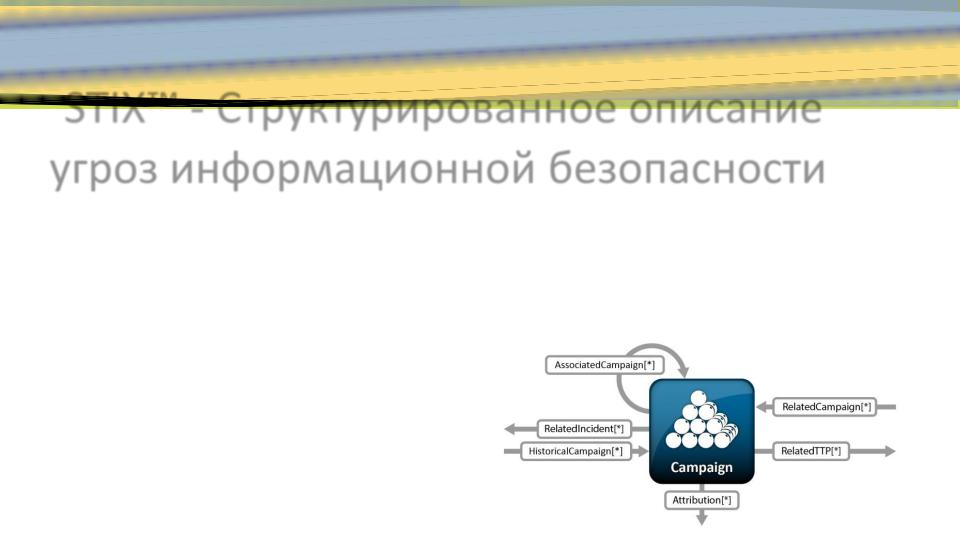

Киберкампания

STIX™ - Структурированное описание угроз информационной безопасности

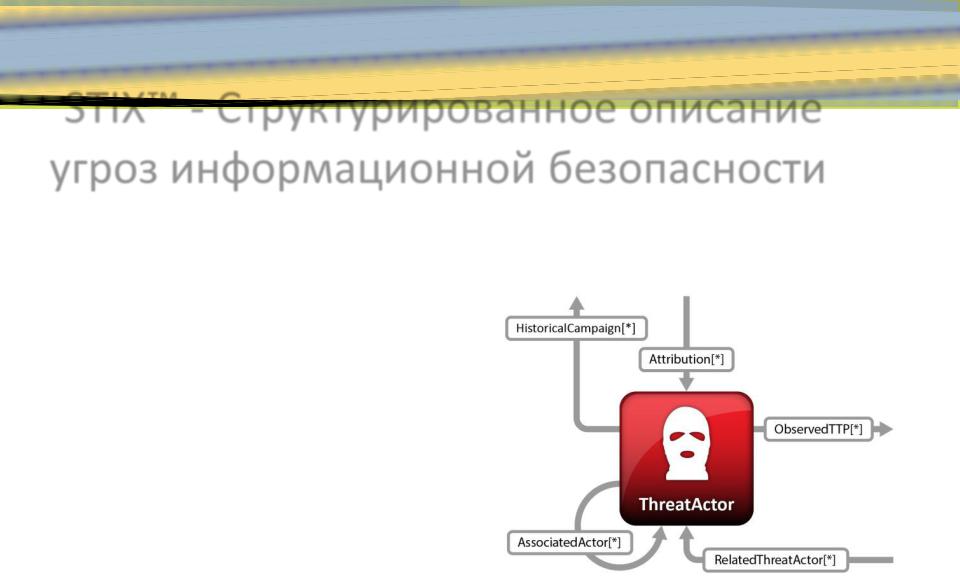

Участники кибер угрозы

STIX™ - Структурированное описание угроз информационной безопасности

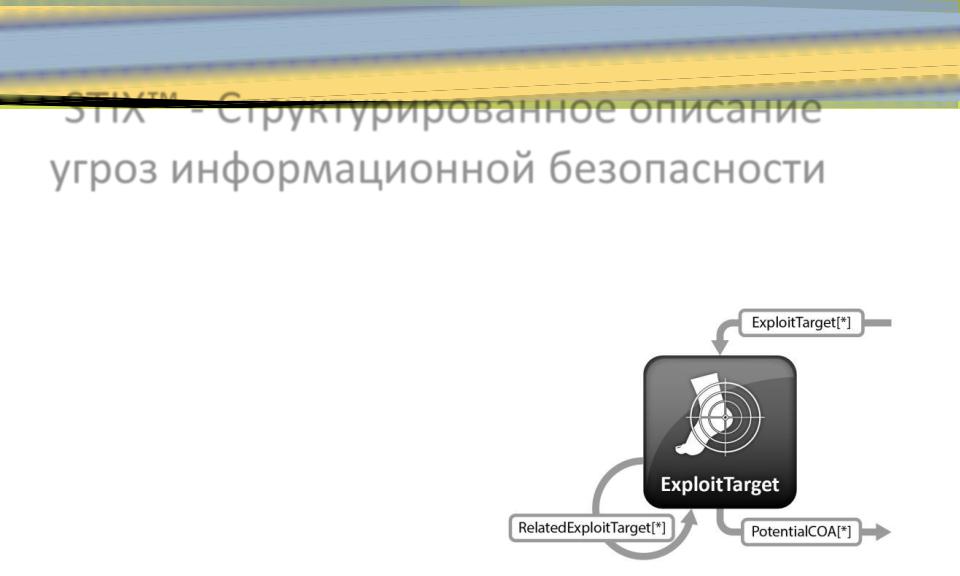

Цель эксплойтов

STIX™ - Структурированное описание угроз информационной безопасности

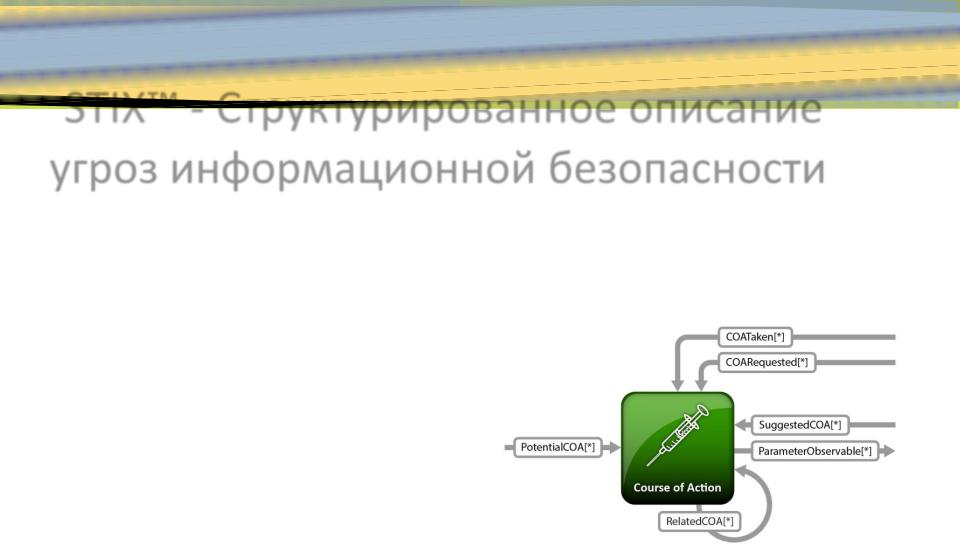

Противодействие