2015_лекции / Лекция №6_2015

.pdf

Федеральное агентство по образованию

Санкт-Петербургский Государственный Электротехнический Университет «ЛЭТИ»

Стратегии самозащиты вредоносного ПО Часть 1

Задачи самозащиты

Цель:

остаться как можно дольше необнаруженными в зараженной системе

Основные задачи

сокрытие следов присутствия в системе от пользователя;

затруднение анализа вредоносного ПО вирусными аналитиками;

атака на антивирусные решения

Сокрытие следов присутствия в

системе

Стелс-механизмы

Пользователь не должен заподозрить присутствие ВрПо в системе

Механизмы устойчивости (persistance)

перезапуск ВрПО при перезагрузке системы

Стелс-механизм

ВрПО находится в памяти

неполный stels-механизм

stels-механизм на чтение

полный stels-механизм

stels-механизм уровня кластеров и секторов

буткиты, перехват прерываний int13

=> флаг инфицированности файла

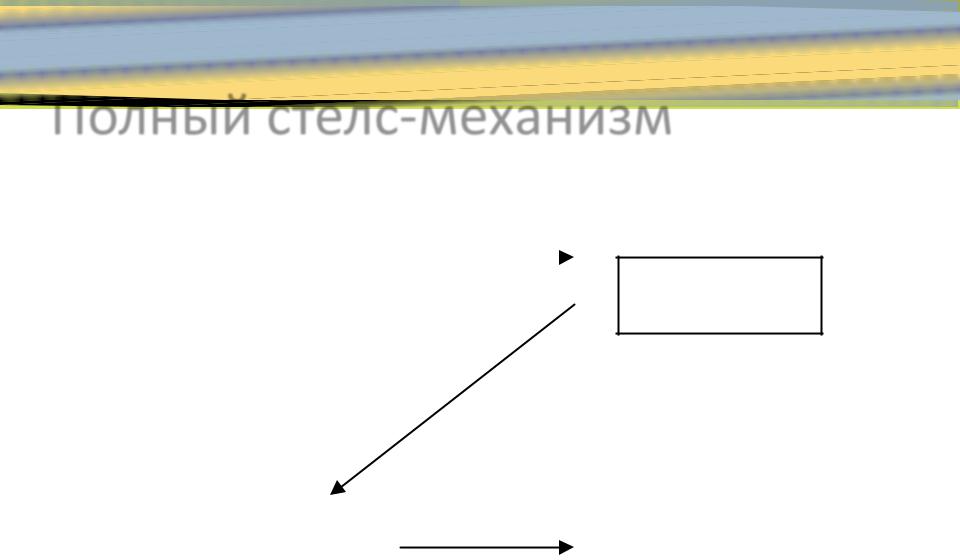

Полный стелс-механизм

|

Приложение |

|

|

|

|

Системные вызовы |

|

|

пытается прочесть |

|

|

|

|

|

|

|

файл |

|

|

|

|

Open() |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Read() |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Оригинальное |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Stels-вирус |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Open |

|

|

содержимое |

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

Read |

|

|

файла |

|

|

|

|

Заражённый файл |

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Неполный стелс-механизм

Подмена измененных атрибутов файла

Размер файла

Переопределение системных функций:

GetFileAttribute

Cтелс-механизм на чтение

восстанавливает исходное содержание файла

переопределение системных функций:

•OpenFile

•CopyFile

Механизмы предотвращения

повторного заражения

различные флаги MZ – ZM

Изменение атрибутов файлов (например, временные метки)

исследование возвращаемое значение функций

проверка памяти по специфицированному адресу

использование RAM-семафоров (global mutex)

=> признаки для выявления вредоносного кода и заражения системы

Механизмы устойчивости

Упрощает доступ к скомпрометированной системе в будущем (N. Mehta)

перезапуск ВрПО при перезагрузке системы

инициализация ВрПо для установки «полезной» нагрузки

=> уникальность persistence-механизма может служить индикатором заражения системы

Литература

Wipe the drive! Stealthy Malware Persistence - Part 1, 2, 3, 4

http://isc.sans.edu/diary/Wipe+the+drive!++Stealthy+Malware+Persiste nce+-+Part+3/15448

Patrick Wardle . Methods of malware persistence on Mac OS X https://www.virusbtn.com/conference/vb2014/abstracts/Wardle.xml

Neel Mehta .Theories on Persistence

Когда необходимы механизмы устойчивости ПО

возникновение необрабатываемых исключений приложений,

обновление сигнатур АВ-программ,

переустановка/обновление ОС,

смена пароля,

повторный вызов процедур аутентификации,

отключение сети,

смена/изменение вычислительной инфраструктуры.

Необходимы ли механизмы

устойчивости?

Как часто перезагружается система?

Насколько серьезно контролируется система?

Насколько однородно окружение?

Что сложнее (ценнее) повторно заразить систему или иметь возможность восстановиться при перезагрузке?