2015_лекции / Лекция №2_2015

.pdf

Федеральное агентство по образованию

Санкт-Петербургский Государственный Электротехнический Университет «ЛЭТИ»

Таксономия вредного программного обеспечения

Определение вредоносного программного обеспечения

Malware = malicious + software

Вредоносная программа – это любое простое или самораспространяющееся программное обеспечение, устанавливающееся без уведомления и знания пользователя ЭВМ с целью получения несанкционированного доступа к вычислительным ресурсам самой ЭВМ или к информации, хранимой на ЭВМ или причинению вреда (нанесения ущерба) владельцу информации, и/или владельцу ЭВМ, и/или владельцу сети ЭВМ, путем копирования, искажения, удаления или подмены информации.

Классификация вредоносного ПО

Вредоносное программное обеспечение

Причины успешного распространения

Ошибки, возникающие при разработке и эксплуатации программноаппаратного обеспечения

программные уязвимости

ошибки конфигурации систем («открытости»)

Техники социальной инженерии

Вредоносное программное обеспечение

Функциональная структура вредоносного ПО

1.Процедура поиска целевых программ

2.Процедура копирования

3.Процедура, затрудняющая обнаружение

4.Выполнение деструктивной нагрузки

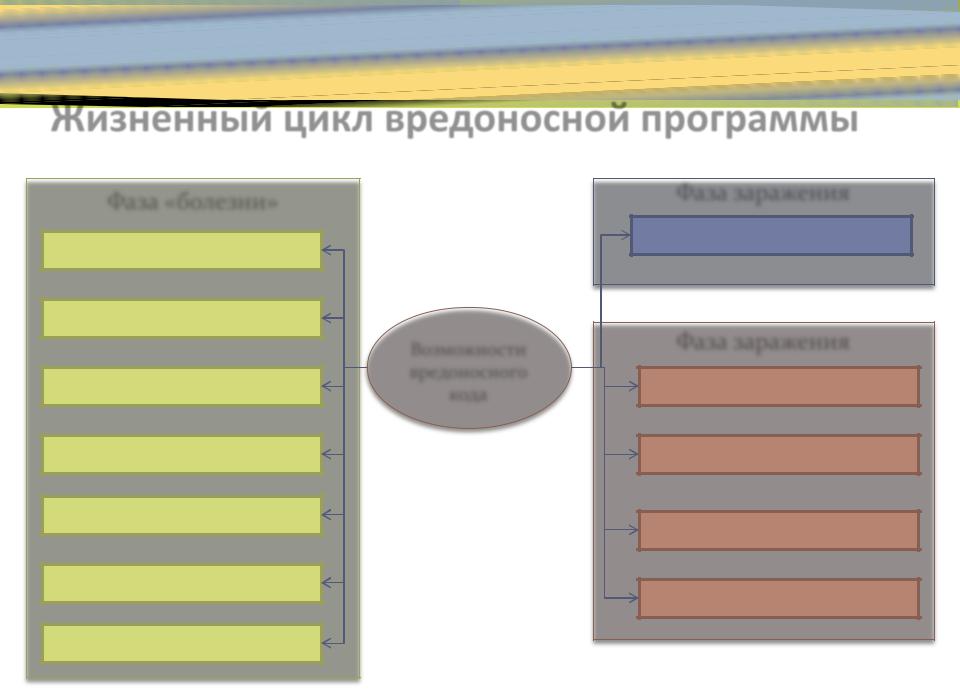

Жизненный цикл вредоносной программы

1.Фаза заражения

2.Фаза инкубации

3.Фаза «болезни» (выполнения деструктивной нагрузки)

Жизненный цикл вредоносной программы

Фаза заражения

появление вредоносной программы in the wild инициатор заражения программа-дроппером (dropper)

Сценарии заражения

пассивное заражение активное заражение

Фаза инкубации

Самая длительная Применяются

persistance механизмы,

анти-антивирусные технологии

Фаза болезни

Время выполнения

в начале вирусного кода

в конце кода

в середине кода

Жизненный цикл вредоносной программы

Фаза «болезни» |

|

Фаза заражения |

|

|

|

||

Командно-управляющий |

|

Заражение/распространение |

|

центр |

|

|

|

Локальное/удаленное |

|

|

|

управление ресурсами |

Возможности |

Фаза заражения |

|

|

|||

|

|

||

|

вредоносного |

Техники, затрудняющие |

|

Превышение прав доступа |

кода |

||

обнаружение |

|||

|

|

||

Выполнение шпионских |

|

Техники, затрудняющие |

|

функций |

|

удаление |

|

Выполнение разведывающих |

|

Техники, затрудняющие |

|

действий |

|

||

|

поведенческий анализ |

||

|

|

||

Разрушение доступности |

|

Техники, затрудняющие анализ |

|

ресурсов |

|

||

|

кода |

||

|

|

||

Мошенничество |

|

|

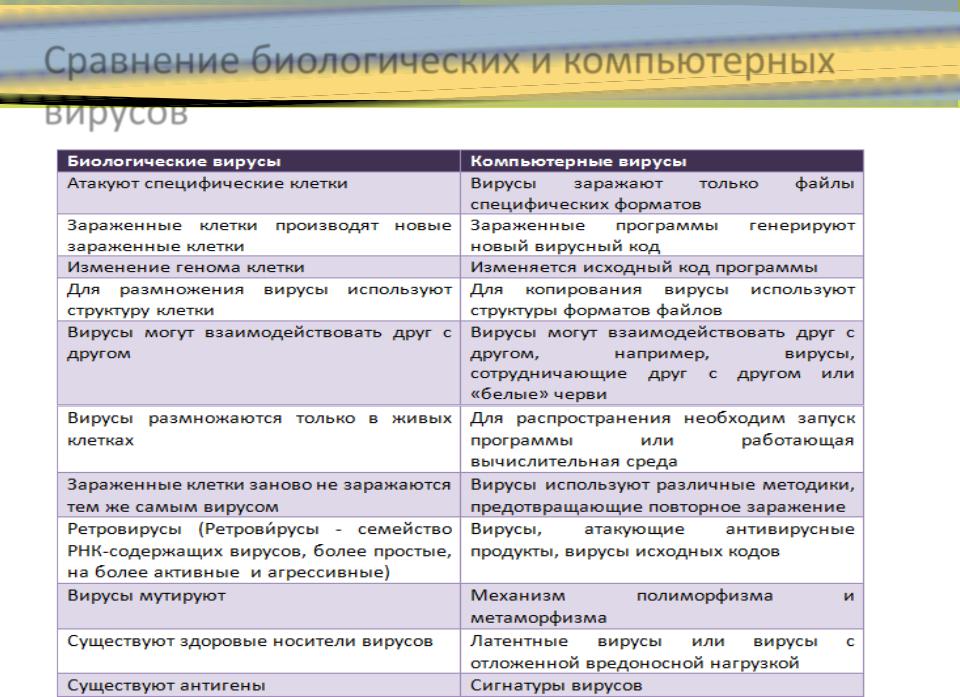

Сравнение биологических и компьютерных вирусов

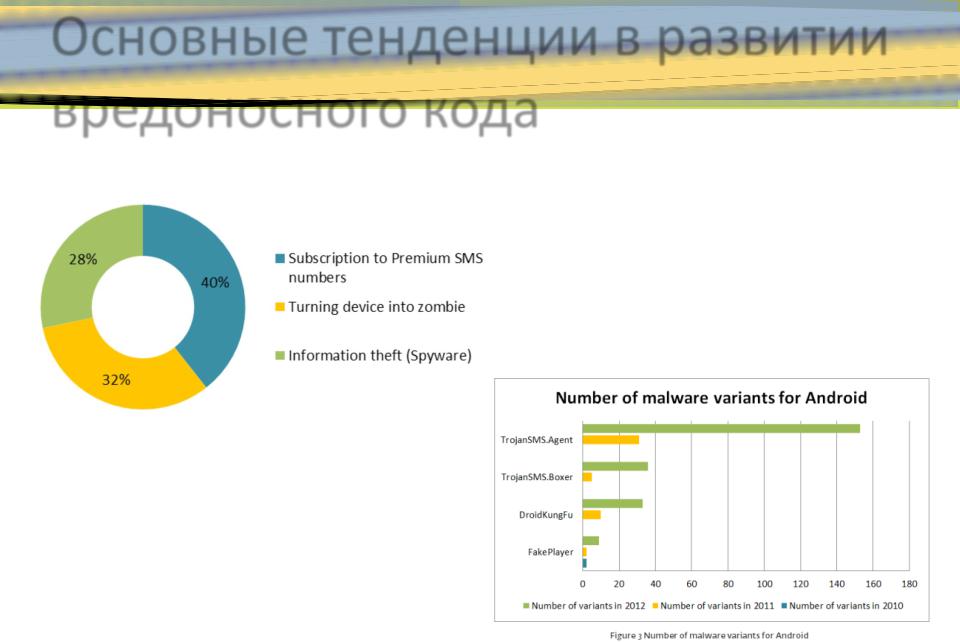

Основные тенденции в развитии вредоносного кода

Рост числа атак на мобильные устройства

По данным компании Eset&Kaspersky

Основные тенденции в развитии

вредоносного кода

Рост числа ботнетов и руткитов

Использование новых векторов атак

(Linux/Hydra.B – ОС встроенных устройств, роутеров, VoIP, IP камеры наблюдений)