2015_лекции / Вводная лекция_2015

.pdf

Федеральное агентство по образованию Санкт-Петербургский Государственный Электротехнический Университет «ЛЭТИ»

Новикова Евгения Сергеевна  novikova.evgenia123@gmail.com

novikova.evgenia123@gmail.com

cutcaster.com

План лекций

Часть 1. Теоретические основы компьютерной вирусологии

Формальная модель компьютерного вируса, проблема обнаружения ВрПО

Вычислительная сложность обнаружения компьютерных вирусов.

Часть 2. Вредоносное программное обеспечение

Терминология и основные виды вредоносного ПО, механизмы распространения, заражения

Способы противодействия обнаружению

Часть 3. Способы противодействия вредоносному ПО

Антивирусные сканеры, антивирусные песочницы,

сканеры уязвимостей, системы обнаружения вторжений

29.05.2015 |

КВ и МНБ, 2015 |

2 |

Вводная лекция

29.05.2015 |

КВ и МНБ, 2015 |

3 |

Понятие информационной безопасности

Информационная безопасность– состояние защищенности национальных интересов в информационной сфере, определяемых совокупностью сбалансированных интересов личности, общества и государства (Доктрина информационной безопасности РФ)

Информационная безопасность – состояние защищенности национальных интересов в информационной сфере, определяемых совокупностью сбалансированных интересов личности, общества и государства (ФЗ «Об информации, информационных технологиях и о защите информации»)

Информационная безопасность - защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений, в том числе владельцам и пользователям информации и поддерживающей инфраструктуры (из курса лекций по ИБ Галатенко).

Защита информации (ЗИ) – комплекс мероприятий, направленных на обеспечение информационной безопасности, это многогранная область деятельности, в которой успех может принести только системный и комплексный подход.

29.05.2015 |

КВ и МНБ, 2015 |

4 |

Основные аспекты информационной

безопасности

Конфиденциаль ность

Неотка- |

|

Целост- |

зуемость |

|

ность |

Подотчет |

ИБ |

Доступ- |

ность |

|

ность |

Достовер |

Аутентич |

ность |

ность |

29.05.2015 |

КВ и МНБ, 2015 |

5 |

Основные аспекты информационной безопасности

Доступность информации

Целостность

Конфиденциальность

Обеспечение доступности информации – это возможность за приемлемое время получить требуемую информационную услугу.

Целостность информации – актуальность и непротиворечивость информации, её защищённость от разрушения и несанкционированного изменения преднамеренного или случайного характера.

Различают

1) статическую целостность (неизменность информационных объектов);

2) динамическую целостность (корректное выполнение сложных действий), например, динамическая целостность важнее при анализе функционировании процессов, алгоритмов обработки данных.

Конфиденциальность – защита информации от несанкционированного доступа случайного или преднамеренного характера

29.05.2015 |

КВ и МНБ, 2015 |

6 |

Дополнительные аспекты информационной безопасности

неотказуемость или апеллируемость (англ. non-repudiation)— невозможность отказа от авторства;

подотчётность (англ. accountability) — обеспечение идентификации субъекта доступа и регистрации его действий;

достоверность (англ. reliability) — свойство соответствия предусмотренному поведению или результату;

аутентичность или подлинность (англ. authenticity) — свойство,

гарантирующее, что субъект или ресурс идентичны заявленным.

29.05.2015 |

КВ и МНБ, 2015 |

7 |

Понятие несанкционированного доступа

Угроза – это потенциальная возможность определенным образом нарушить информационную безопасность.

Попытка реализации угрозы называется атакой, а тот, кто предпринимает такую попытку – злоумышленником.

Промежуток времени от момента, когда появляется возможность использовать слабое место и до момента, когда пробел устранен, называется окном безопасности, ассоциированным с данным уязвимым местом.

Уязвимости нулевого дня обозначает существующие уязвимости программного обеспечения, неизвестные разработчикам, которые уже обнаружены или могут быть обнаружены злоумышленниками в любой момент.

Несанкционированный доступ (НСД) – это доступ, который нарушает правила использования информационных ресурсов КС, установленные для пользователей.

29.05.2015 |

КВ и МНБ, 2015 |

8 |

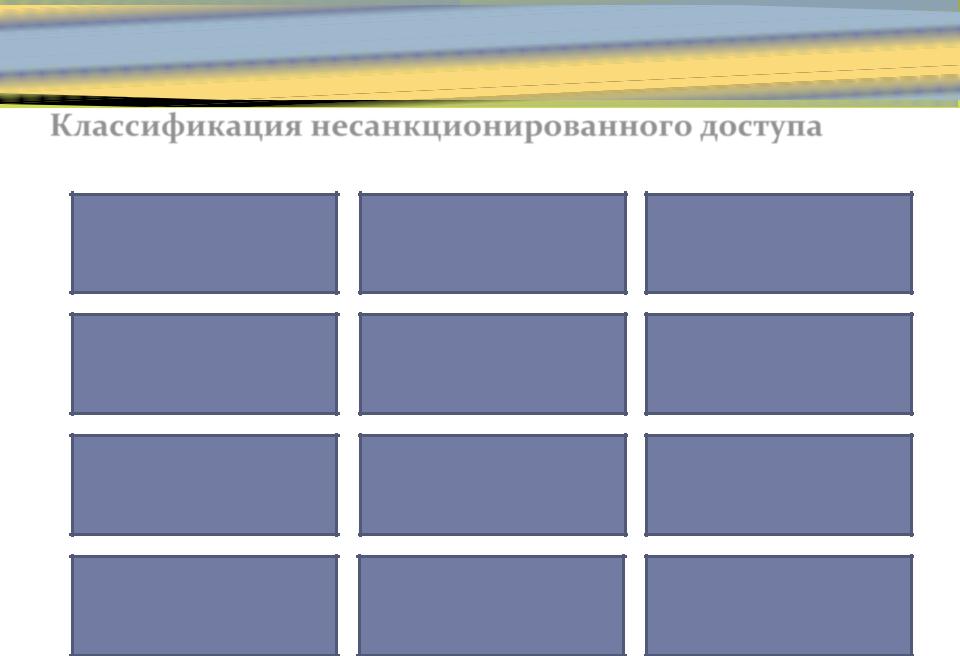

Классификация несанкционированного доступа

По характеру воздействия

По условию начала осуществления воздействия

По принципу НСД

По месту расположения конечного объекта атаки

По цели воздействия

По расположению субъекта атаки относительно атакуемого объекта

По режиму выполнения НСД

По типу используемых слабостей системы информационной безопасности

По наличию обратной связи с атакуемым объектом

По уровню эталонной

модели ISO/OSI, на

котором осуществляется воздействие

По пути НСД

По

непосредственному объекту атаки

29.05.2015 |

КВ и МНБ, 2015 |

9 |

Классификация несанкционированного доступа

По характеру воздействия:

1.пассивное

2.активное

По цели воздействия:

1.нарушение функционирования системы (доступа к системе)

2.нарушение целостности информационных ресурсов (ИР)

3.нарушение конфиденциальности ИР

29.05.2015 |

КВ и МНБ, 2015 |

10 |