KN_6_2013-2014 / СТЕПАНОВ / Захист інформації / Лекції / ZM1

.pdf

Який приклад атаки «людина посередині» у літературі Ви знаєте?

О.С. Пушкін “Казка про царя Салтана”

Мережева атака |

Засоби боротьби із мережевою атакою |

|

||||||

DoS-атака (Denial of |

|

|

|

|

|

|||

Service, |

відмова |

в |

Загроза може бути знижена: |

|

|

|||

обслуговуванні) - атака |

- Функції антіспуфінга. Правильна конфігурація |

|||||||

на АС з метою вивести її |

функцій антіспуфінга на ваших маршрутизаторах і |

|||||||

з ладу, тобто створення |

міжмережевих екранах допоможе понизити ризик |

|||||||

таких умов, |

при |

яких |

DOS. Якщо хакер не зможе замаскувати свою дійсну |

|||||

легітимні |

користувачі |

особу, він навряд чи зважиться провести атаку. |

|

|||||

системи |

не |

можуть |

- Функції анті-dos. Правильна конфігурація функцій |

|||||

дістати |

доступ |

до |

анті-dos на маршрутизаторах і міжмережевих |

|||||

ресурсів |

системи |

або |

екранах здатна обмежити ефективність атак. Ці |

|||||

цей доступ ускладнений |

функції часто обмежують число напіввідкритих |

|||||||

за рахунок перевищення |

каналів у будь-який момент часу. |

|

|

|||||

можливих |

|

|

меж |

- Обмеження об'єму трафіку (traffic rate limiting). |

||||

функціонування мережі, |

Організація може попросити провайдера (ISP) |

|||||||

ОС або додатка. |

|

обмежити об'єм трафіку. Цей тип фільтрації |

||||||

Модифікації |

|

дозволяє обмежити об'єм некритичного трафіку, що |

||||||

|

проходить по вашій мережі. Типовим прикладом є |

|||||||

DDoS-атака (distributed |

обмеження |

об'ємів |

трафіку |

ICMP, |

який |

|||

DoS) – DoS-атака з |

використовується тільки для діагностичних цілей. |

|||||||

використанням великої |

Атаки (D)DOS часто використовують ICMP. |

|

||||||

кількості пристроїв. |

|

|

|

|

|

|||

Мережева атака

Парольна атака –

захоплення паролю та логіну законного користувача.

Методи

-підміна IP-адреси (IPспуфінг); - підслуховування (сніфінг);

-простий перебір варіантів –

атака повного перебору

(brute force attack).

Атака на рівні застосувань

- використання добре відомих недоліків серверного програмного забезпечення

Засоби боротьби із мережевою атакою

-не користуватися паролями в текстовій формі;

-використовувати одноразові паролі і/або криптографічну аутентифікацію (на жаль, не всі застосування, хости і пристрої підтримують вищезгадані методи аутентифікації);

-при використанні звичайних паролів використовувати такий, який було б важко підібрати (мінімальна довжина пароля повинна бути не менше восьми символів та він повинен включати символи верхнього регістра, цифри і спеціальні символи (#, %, $ і так далі)).

-читайте лог-файли ОС і мережеві лог-файли і/або аналізуйте їх за допомогою спеціальних аналітичних застосувань;

-підпишіться на послуги з розсилки даних про слабкі місця прикладних програм;

-користуйтеся найсвіжішими версіями ОС систем і додатків і найостаннішими коректувальними модулями (патчами);

-користуйтеся системами розпізнавання атак

Мережева атака

Мережева розвідка – збір інформації про мережу за допомогою загальнодоступних даних і додатків. 1) Запити DNS визначають власника того або іншого домена і його адреси. 2)

Адреси розкриті в п.1 дозволяють побачити хости даного середовища. 3) Сканер портів виконує сканування і складає список послуг хостів. 4) Хакер аналізує характеристики додатків, що працюють на хостах.

Зловживання довірою –

зловмисне використання відношень довіри, що використовуються у мережі.

Засоби боротьби із мережевою атакою

Повністю позбавитися неможливо.

Системи IDS на рівні мережі і хостів зазвичай добре справляються із завданням повідомлення адміністратора про мережеву розвідку, що ведеться, що дозволяє краще підготуватися до майбутньої атаки і оповістити провайдера (ISP), в мережі якого встановлена система, що проявляє надмірну цікавість.

-контроль рівнів довіри своєї мережі (системи із зовнішнього боку мережевого екрану, не повинні користуватися довірою з боку захищених екраном систем);

-довіра повинна обмежуватися протоколами і аутентифіцироватись не тільки по IPадресам, але і по іншим параметрам

|

Мережева атака |

|

|

Засоби боротьби із мережевою атакою |

|

|||||||

Шкідлива |

програма |

– |

- використовувати сучасні ОС, що мають |

|||||||||

зловмисна програма, тобто |

серйозний рівень захисту від шкідливих програм; |

|||||||||||

програма, |

створена |

із |

- своєчасно встановлювати патчи; |

|

|

|

||||||

злими намірами. |

|

- постійно працювати на ПК виключно під правами |

||||||||||

|

|

Види |

|

користувача, а не адміністратора, що не |

||||||||

1) |

Вірус |

– |

шкідлива |

дозволить |

більшості |

шкідливих |

програм |

|||||

програма, |

яка |

здатна |

до |

інсталюватися на ПК; |

|

|

|

|

||||

розмноження. |

|

|

- використовувати антивірусне ПЗ відомих |

|||||||||

2) |

Мережевий |

черв'як |

– |

виробників |

з |

евристичним |

модулем |

та |

||||

різновид |

шкідливих |

|

автоматичним оновленням сигнатурних баз; |

|

||||||||

комп'ютерних програм, що |

- |

використовувати |

персональний |

Firewall |

||||||||

розповсюджуються |

в |

(апаратний або програмний), який контролює |

||||||||||

локальних |

і |

глобальних |

вихід в мережу Інтернет з ПК на підставі політик, |

|||||||||

комп'ютерних мережах. |

|

які встановлює сам користувач; |

|

|

|

|||||||

3) |

Троянська |

програма - |

- обмежити доступ до ПК сторонніх осіб; |

|

|

|||||||

шкідлива |

програма, |

що |

- використовувати зовнішні носії інформації |

|||||||||

проникає на комп'ютер під |

тільки від перевірених джерел; |

|

|

|

||||||||

виглядом нешкідливої і не |

- не відкривати комп'ютерні файли, отримані від |

|||||||||||

має |

|

|

механізмів |

ненадійних джерел; |

|

|

|

|

||||

розповсюдження. |

|

- відключити автозапуск із змінних носіїв. |

|

|

||||||||

Мережева атака |

|

Засоби боротьби із мережевою атакою |

|||||||

Спам |

– |

|

масова |

|

розсилка |

|

|||

комерційної, політичної і іншої |

|

||||||||

реклами |

|

|

(інформації) |

або |

|

||||

іншого |

|

виду |

|

повідомлень |

|

||||

особам, |

що |

не |

висловлювали |

- відмова від послуг, що рекламуються за |

|||||

бажання |

|

їх |

отримувати. |

Є |

|||||

непрограмною |

інформаційною |

допомогою спаму; |

|||||||

загрозою. |

|

|

|

|

|

|

|

- не дозволити спамерам дізнатися ваш |

|

|

|

|

|

|

|

|

електронний адрес; |

||

|

|

|

|

|

|

|

|

|

|

«Фішинг» |

(англ. |

phishing |

від |

- фільтрація - відсіювання спаму з вхідного |

|||||

password |

- |

пароль |

і |

fishing - |

потоку пошти. |

||||

рибалка) |

- |

|

спроба |

спамерів |

|

||||

виманити |

у |

одержувача листи |

|

||||||

номера його кредитних карток або паролі доступу до систем онлайнових платежів.

Як з'явилось слово спам?

Слово «SPAM» з'явилося в 1936 р. Воно розшифровувалося як Spiced ham (гостра шинка) і було товарним знаком для м'ясних консервів компанії Hormel Foods - гострого ковбасного фаршу зі свинини. Усесвітню популярність в застосуванні до настирливої реклами термін SPAM отримав завдяки знаменитому скетчу з однойменною назвою з відомого шоу “Цирк Монті Пайтона, що літає” (1969), комікгруппи Монті Пайтон. Сенс скетчу зводиться до того, що в одному кафе всі блюда в меню містять «SPAM», деякі навіть по декілька разів.

За іншою версією, після Другої світової війни залишилися величезні запаси даних консервів, якими забезпечувалися американські солдати. Для того, щоб збути свою продукцію не першої свіжості, компанія Hormel Foods провела першу у своєму роді рекламну кампанію. Слово «SPAM» впадало в очі на кожному розі, з вітрин всіх дешевих магазинів, воно було написане на бортах автобусів і трамваїв. Це слово можна було прочитати на фасадах будинків і в газетах. Реклама консервів «SPAM» безперервно транслювалася по радіо.

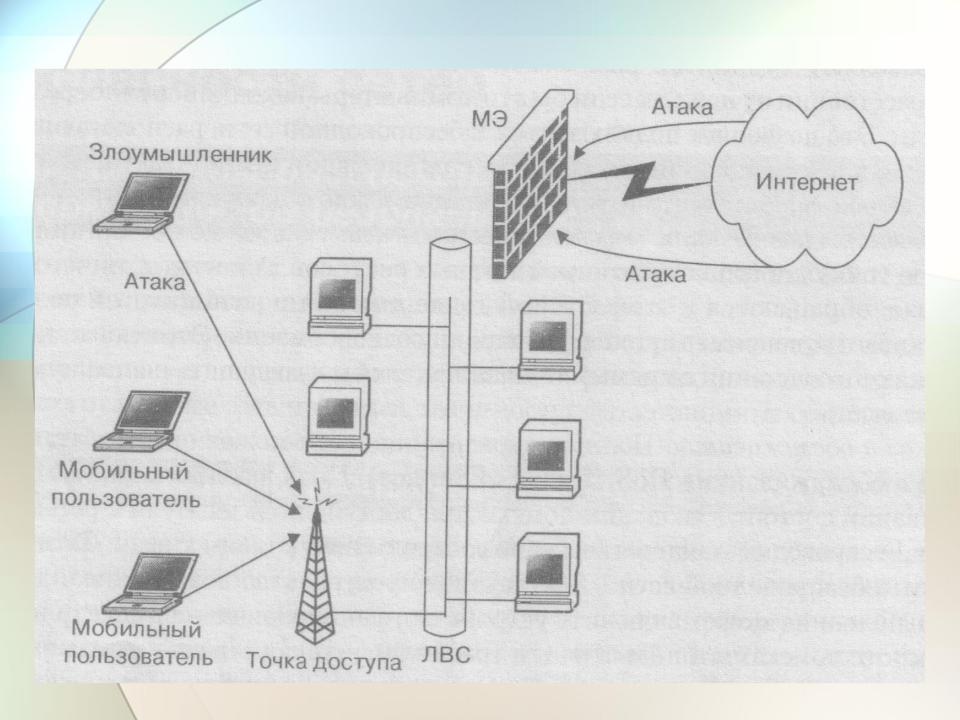

4.2. Загрози та уразливості дротових корпоративних мереж.

4.3. Загрози та уразливості бездротових мереж.