KN_6_2013-2014 / СТЕПАНОВ / Захист інформації / Лекції / ZM1

.pdf

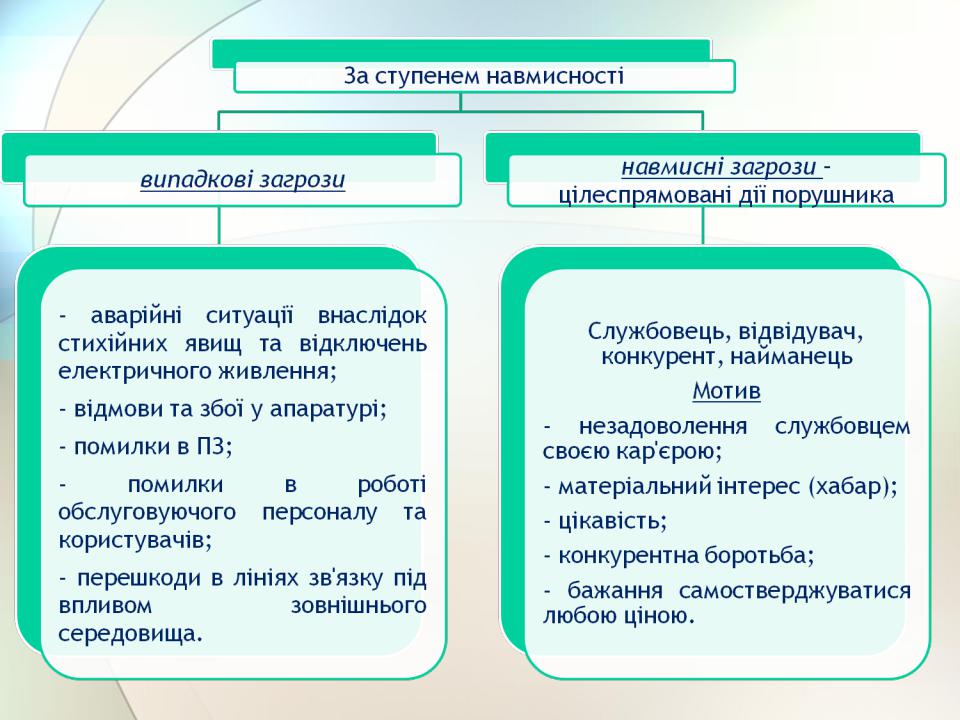

Методи реалізації загроз інформаційної безпеки

Рівень доступу до інформації в АС

Рівень

носіїв

інформації

Рівень

засобів взаємодії з носієм

Загроза

розкриття

параметрів

системи

Визначення типу та параметрів носіїв інформації Отримання інформації про програмноапаратне середовище, о функціях, які виконує АС та про систему

Загроза |

Загроза |

порушення |

порушення |

конфіденційності |

цілісності |

Розкрадання |

Знищення |

(копіювання) |

|

носіїв інформації. |

машинних носіїв |

Перехоплення |

інформації |

ПЕМВН |

|

НСД к ресурсам |

Внесення |

АС. Здійснення |

користувачем |

користувачем |

несанкціонованих |

несанкціонованих |

змін в програми |

дій. |

та дані. |

Несанкціоноване |

Встановлення та |

копіювання ПЗ. |

використання |

Перехоплення |

нештатного ПЗ. |

даних, що |

Зараження |

передаються по |

програмними |

Загроза

відмови

служб

(відмова доступу до інформації) Виведення з ладу машинних носіїв інформації

Прояв помилок при проектуванні та розробці програмноапаратних компонент АС. Обхід механізмів

захисту АС

Рівень доступу до інформації в АС

Рівень

уявлення

інформації

Рівень змісту інформації

Загроза

розкриття

параметрів

системи

Визначення

способу

уявлення

інформації

Визначення

змісту даних на якісному рівні

Загроза

порушення

конфіденційності

Візуальний нагляд. Розкриття представлення інформації (дешифрування)

Розкриття змісту інформації

Загроза

порушення

цілісності

Внесення спотворення в дані; знищення даних мови

Впровадження

дезінформації

Загроза

відмови

служб

(відмова доступу до інформації) Спотворення відповідності синтаксичних

та

семантичних

конструкцій

Заборона на використання інформації

3. Введення у мережевий інформаційний обмін.

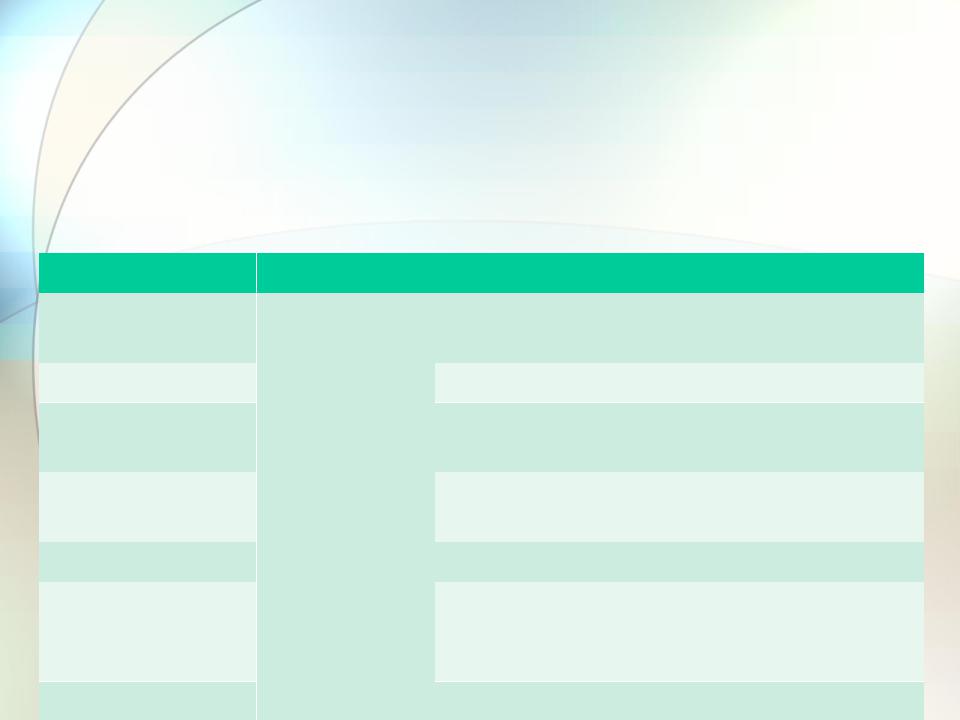

Мережева модель OSI - абстрактна мережева модель для комунікацій і розробки мережевих протоколів.

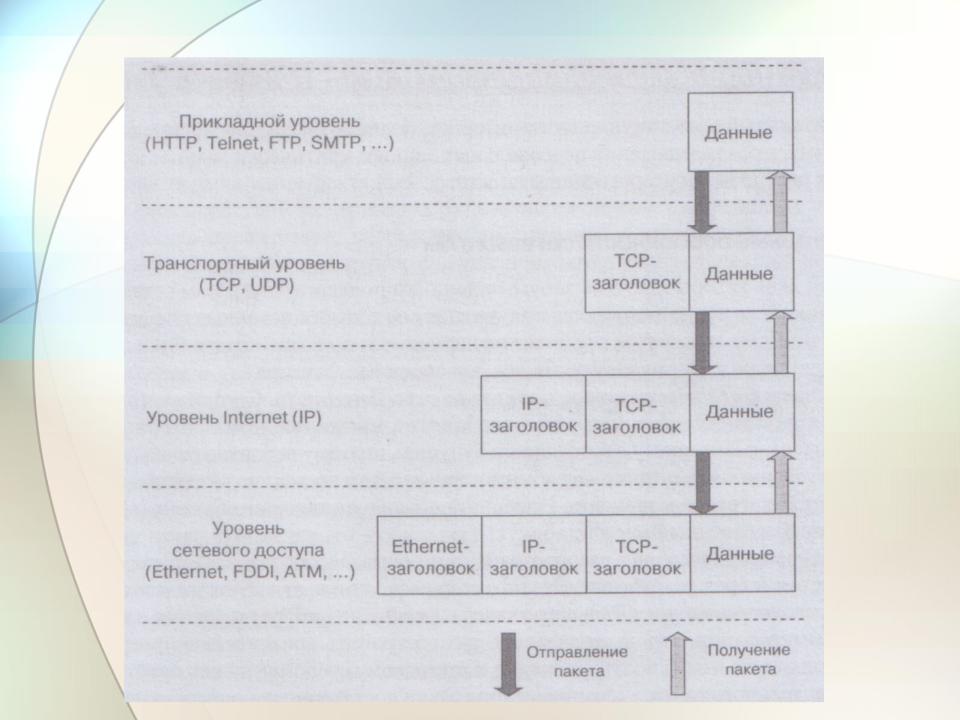

Відповідність ієрархічних рівнів моделі OSI та стеку протоколів TCP/IP

Рівень OSI |

TCP/IP |

Приклади протоколів |

Прикладний |

|

DNS, DHCP, RIP, BGP, HTTP, SMTP, SNMP, |

|

|

FTP, Telnet, scp, SMB, NFS, RTSP, BGP |

Представницький |

|

XML, XDR, ASN.1, AFP |

Сеансовий |

|

TLS, SSL, ISO 8327 / CCITT X.225, RPC, |

|

NetBIOS, ASP |

|

|

|

|

Транспортний |

|

TCP, UDP, RTP, SCTP, SPX, ATP, DCCP, |

|

Прикладний |

GRE |

Мережевий |

|

IP, ICMP, IGMP, CLNP, OSPF, IPX, DDP |

ARP, Ethernet, Token ring, PPP, HDLC, Канальний X.25, Frame relay, ISDN, ATM, MPLS, Wi-Fi,

RARP

Фізичний |

електричні |

дроти, |

радіозв'язок, |

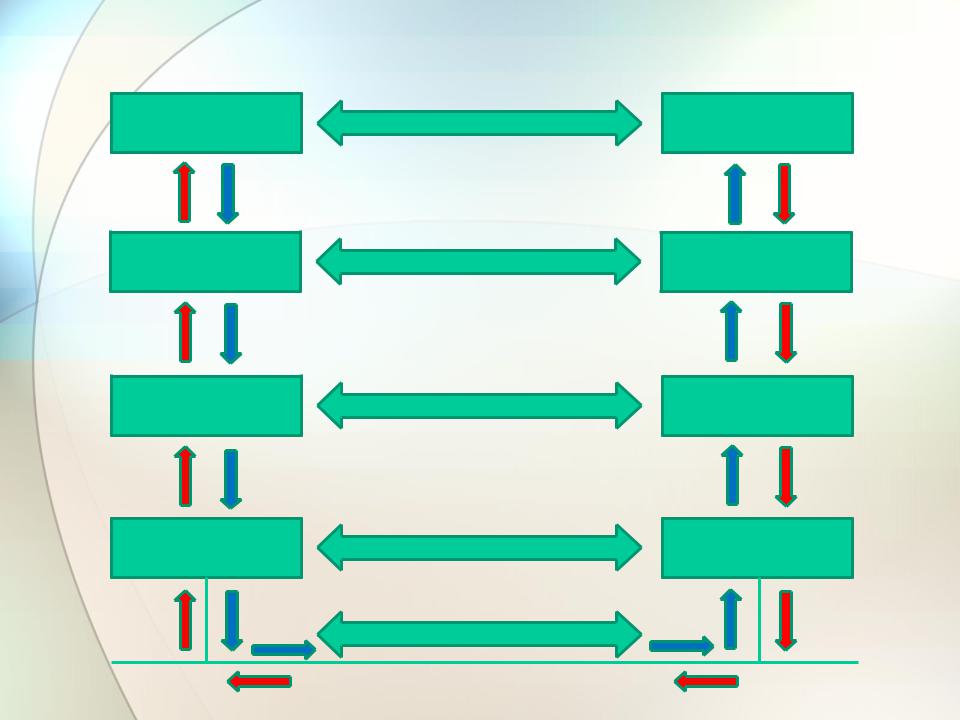

Логічні та фізичні з'єднання між рівнями стеку TCP/IP

Прикладний

рівень

Хост 1

Транспортний

рівень

Мережний

рівень

Фізичний

рівень

Повідомлення

Пакети

IP-пакети

Кадри

Прикладний

рівень

Хост 2

Транспортний

рівень

Мережний

рівень

Фізичний

рівень

Біти

Схема інкапсуляції даних в стеку TCP/IP

4.Аналіз загроз мережевої безпеки.

4.1.Проблеми безпеки IP-мереж.

Користувачам необхідно мати на увазі, що якщо не прийнято спеціальних заходів, всі дані передаються протоколами TCP/IP у відкритому вигляді. Це означає, що будь-який вузол (і відповідно, його оператор), що знаходиться на шляху проходження даних від відправника до одержувача, може скопіювати (спотворити або знищити) собі всі дані, що передаються, і використовувати їх надалі в своїх цілях.

TCP/IP став стандартом де-факто для міжмережевої взаємодії. Проте розповсюдження стека протоколів TCP/IP оголило і його слабкі сторони. Творці TCP/IP не бачили причин турбуватися про захист мереж. Тому в специфікаціях ранніх версій протоколу були відсутні вимоги безпеки, що привело до початкової уразливості його реалізації.

Мережева атака - дія, метою якої є захоплення контролю (підвищення прав) над віддаленою / локальною обчислювальною системою, або її дестабілізація, або відмова в обслуговуванні.

Мережева атака

Підслуховування

(sniffing) - зчитування трафіка комп'ютерної мережі програмою сніфером пакетів

IP-спуфінг (IPspoofing) - порушник, що знаходиться усередині корпорації або поза нею, видає себе за санкціонованого користувача шляхом підміни IPадреси

Види мережевих атак Засоби боротьби із мережевою атакою

-застосування для аутентифікації одноразових паролів;

-комутуєма структура мереж(використання комутаторів (світчей) замість концентраторів (хабів));

-встановлення апаратних або програмних засобів, що розпізнають сніфери;

-застосування криптографічного захисту каналів зв'язку.

загрозу спуфінга можна ослабити (але не усунути) за допомогою наступних заходів:

-правильна настройка управління доступом із зовнішньої мережі (відсікання будь-якого трафіку, що поступає із зовнішньої мережі з початковою адресою, яка повинна розташовуватися усередині вашої мережі (це допомагає боротися з спуфінгом, коли санкціонованими є тільки внутрішні адреси);

-припинення спроб спуфінга чужих мереж користувачами своєї мережі (необхідно відкинути будьякий витікаючий трафік, початкова адреса якого не співпадає із одним з IP-адрес вашої організації);

-впровадження додаткових методів аутентифікації.

Мережева атака |

Засоби боротьби із мережевою атакою |

Атака «людина посередині» (Man in |

|

||||||

the middle) |

- |

порушник здатний |

|

||||

читати і змінювати по своїй волі |

|

||||||

повідомлення, |

якими |

обмінюються |

|

||||

кореспонденти, |

причому |

жоден |

з |

|

|||

останніх не може здогадатися про |

|

||||||

його присутність в каналі. |

|

|

|

||||

Модифікації |

|

|

- криптографічний захист даних |

||||

Перехоплення TCP (TCP Hijacking) — |

|||||||

|

|||||||

порушник здатний проглядати пакети |

|

||||||

учасників мережі і посилати свої |

|

||||||

власні пакети в мережу. Атака |

|

||||||

використовує |

|

|

особливості |

|

|||

встановлення |

з'єднання |

в |

протоколі |

|

|||

TCP, і може здійснюватися як під час |

|

||||||

«потрійного |

рукостискання», так |

і |

|

||||

при встановленому з'єднанні. |

|

|

|||||