KN_6_2013-2014 / СТЕПАНОВ / Захист інформації / Лекції / ZM4

.pdf

Дисципліна “Захист інформації”

Семестр 9.

Модуль 2. Багаторівневий захист корпоративних мереж, технологія виявлення вторгнень та управління засобами захисту інформації.

Змістовний модуль 4. Технологія виявлення вторгнень та управління засобами захисту інформації.

Викладач: Степанов Михайло Миколайович –

доцент кафедри інформаційних систем та технологій, кандидат технічних наук, старший науковий співробітник

Київ, 2011

Умовні скорочення

скорочення

АВБ

АС

ГПБ

ЕЦП

ІБ

КІС

ЛПБ

МЕ

НСД

ПЕМВН

ПЗ

ПК

ЦП

повна назва

антивірусна безпека

автоматизована система

глобальна політика безпеки

електронний цифровий підпис

інформаційна безпека

корпоративна інформаційна система

корпоративна інформаційна система

локальна політика безпеки

міжмережевий екран

несанкціонований доступ

побічні електромагнітні випромінювання та наводки

програмне забезпечення

персональний комп'ютер цифровий підпис

План лекції:

1.Концепція адаптивного управління безпекою.

2.Технологія аналізу захищеності.

3.Засоби виявлення мережевих атак.

4.Комп'ютерні віруси і проблеми антивірусного захисту.

5.Антивірусні програми і комплекси.

6.Побудова систем антивірусного захисту мережі.

7.Завдання управління системою мережевого захисту.

8.Архітектура управління засобами мережевого захисту.

9.Аудит і моніторинг безпеки.

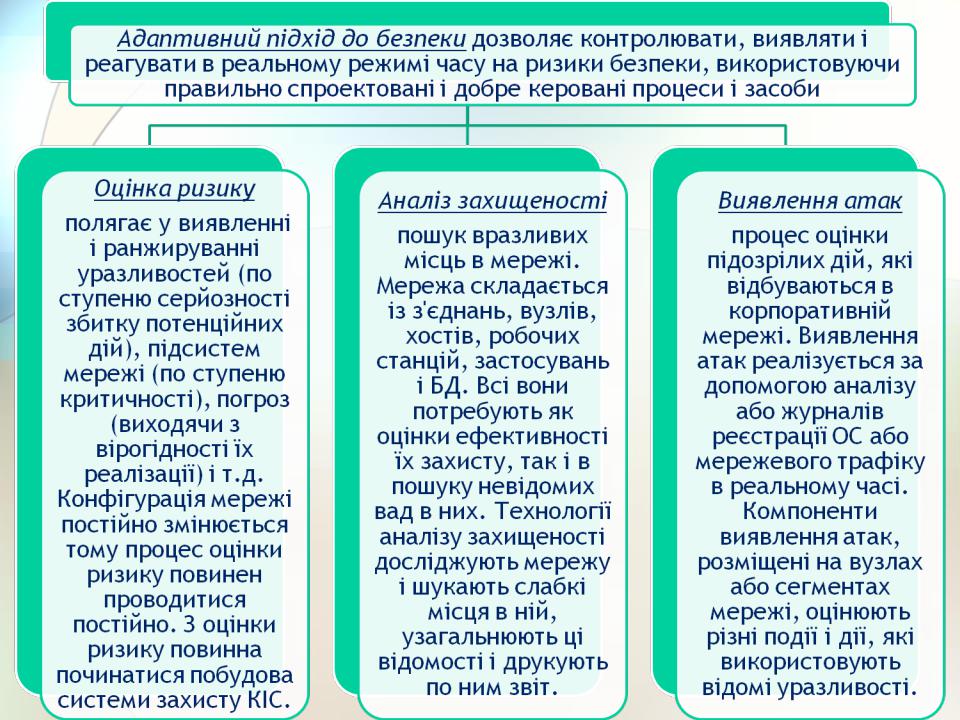

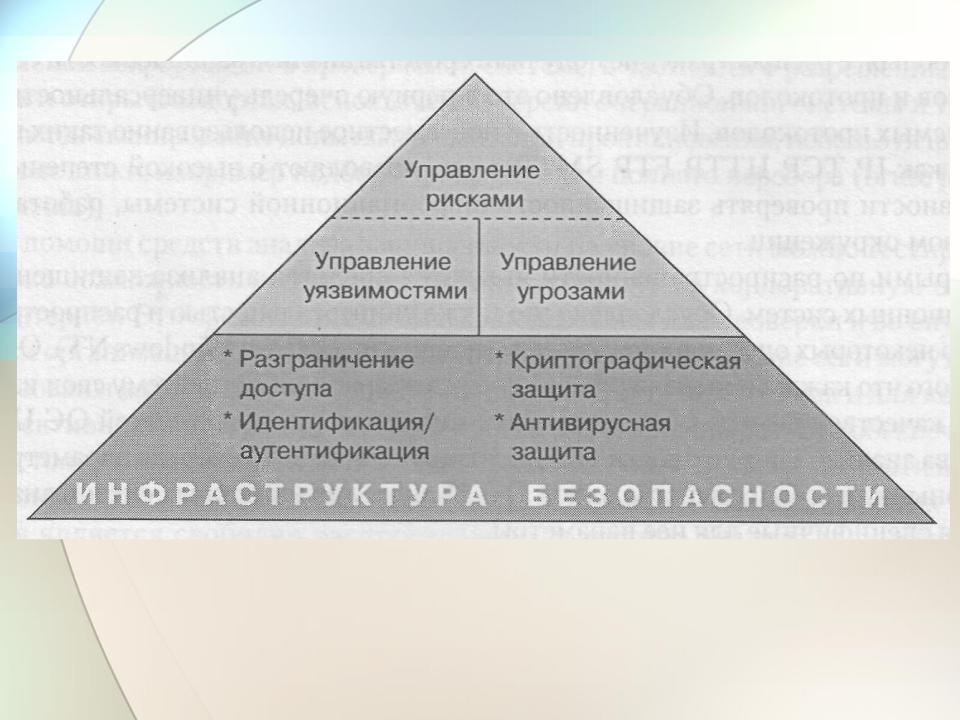

1. Концепція адаптивного управління безпекою.

Уразливість корпоративної інформаційної системи - будь-яка характеристика або елемент КІС, використання яких порушником може привести до реалізації загрози.

Модель адаптивної безпеки

2. Технологія аналізу захищеності.

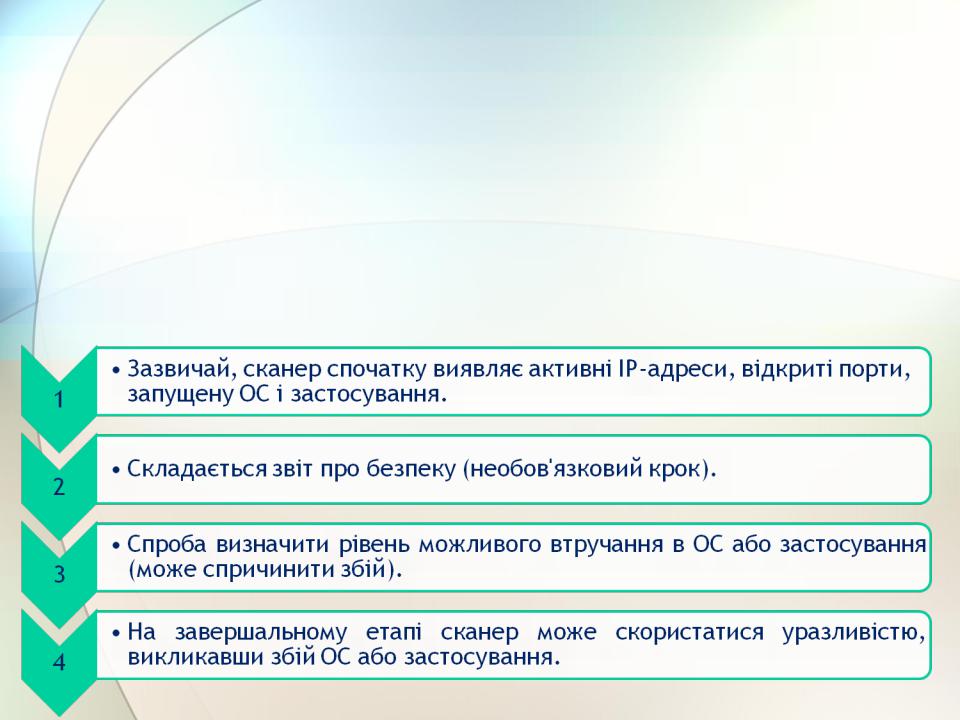

Сканери уразливостей - це програмні або апаратні засоби, що служать для здійснення діагностики і моніторингу мережевих комп'ютерів, що дозволяє сканувати мережі, комп'ютери і застосування на предмет виявлення можливих проблем в системі безпеки, оцінювати і усувати уразливості.

Сканери уразливостей дозволяють перевірити різні застосування в системі на предмет наявності «дірок», якими можуть скористатися зловмисники. Також можуть бути використані низькорівневі засоби, такі як сканер портів, для виявлення і аналізу можливих застосувань і протоколів, що виконуються в системі.

Робота сканера уразливостей

Схема проведення аналізу захищеності на прикладі системи internet Scanner

3. Засоби виявлення мережевих атак.

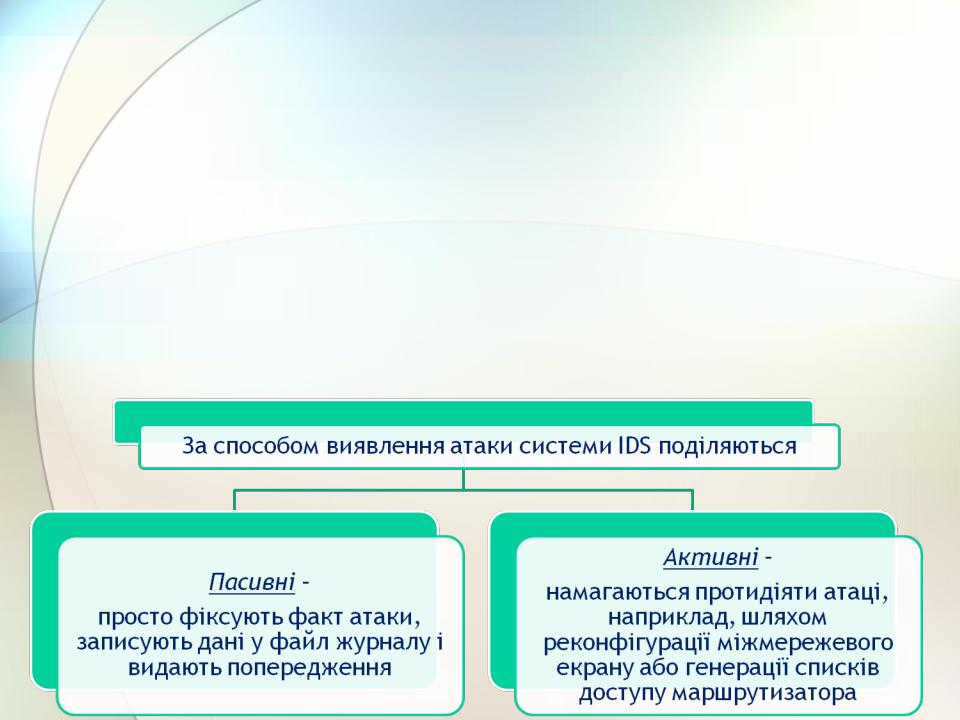

Система виявлення вторгнень - програмний або апаратний засіб, призначений для виявлення фактів неавторизованого доступу в комп'ютерну систему або мережу або несанкціонованого управління ними в основному через інтернет. Відповідний англійський термін - Intrusion Detection System (IDS). Системи виявлення вторгнень забезпечують додатковий рівень захисту комп'ютерних систем.

Системи виявлення вторгнень використовуються для виявлення деяких типів шкідливої активності, яке може порушити безпеку комп'ютерної системи. До такої активності відносяться мережеві атаки проти уразливих сервісів, атаки, направлені на підвищення привілеїв, неавторизований доступ до важливих файлів, а також дії шкідливого програмного забезпечення (комп'ютерних вірусів, троянів і черв'яків).