КТ.Модуль 1

.pdf

Розділ 7Архівація.

7Архіваціяданих.1. |

|

|

|

Стисданихення |

- |

|

з |

метоюзменшенняїхобсягу.Застосовуєтьсядлябільшраці |

|

|

|

викопристзбеіпередачііганняоївданих.Звопротнацедура |

|

|

|

називаєтьсявідновленнямданих. |

|

|

|

Якщометодистисненняінформаціїдоготд вихкументів, |

|

|

|

тонерідкотермінстисненняданихпідміняютьтерміном |

|

|

,а |

програмнізасоби,щовикціпераціїнують,називають |

|

|

|

Взалежнвідтог,якому'єктібстірозміщенідані,щоп ддаються |

|

|

|

стисненню,розрізнюють |

( . |

|

|

|

|

|

|

|

|

|

|

Архіваціяфайлів |

Архівація папок |

Архівація дисків

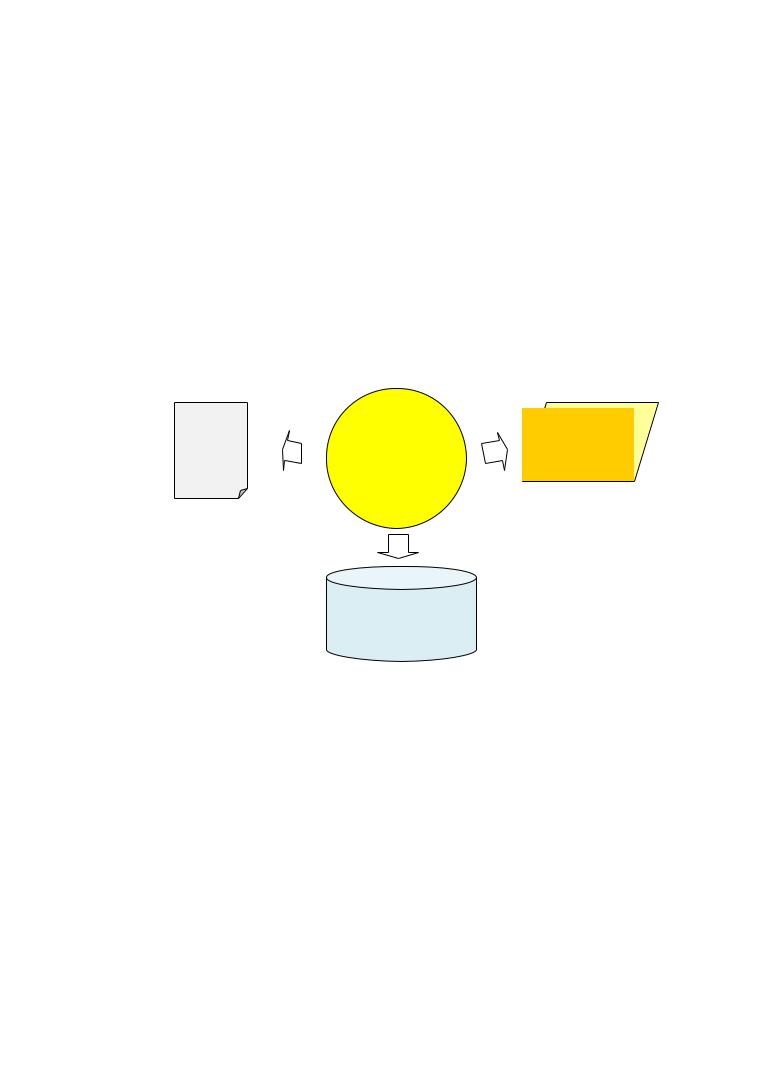

Рис. 7Стис.1да. ,взалежненняихвідоб’ сті

Архіваціюфайлів |

|

підгпередачіотовці. |

|

Архіваціюпапок |

як |

тривалимзберіганням,зок,преизервномумакопіюванні. |

|

Архіваціядисків |

служитьцілям |

їхробочогопрості,якправило,застосовуєтьсяру ддисків,щомають |

|

недостатнюмісткість. |

|

Незвнажаючи |

|

теоретичноєтількитриспосзмеїхнбиадлишкушення: |

|

• Змінавмістуд н |

; |

•Змінаструктуриданих;

•Зміназмістустрданих.ктури Якщопристисданихвідбуваєтьсяенні

безповоріпривіднданихозстистнийвленніфайлуутого

повіднногоп вленнячатковпослід.Такімоївності |

регульованоювтратінф рмації |

етодиназтакожвають |

|

||

методамистисненняз |

|

.Вонизастосовні |

|

||

тількидлятихтипівданих,дляякихформвтратачастинильназмістуне |

|

|

|

||

приводитьдозначногозниженняспоживчихвластивост.Насамп,це ейред |

|

|

|||

віднмультимоситься |

|

едійда.Менихстисненняодизвтратінфоюрмації |

|

|

|

звичайнозабезпечбільшвисокустстисютьпінь,алеїхнеможнання |

|

|

|

||

застосовувдотекстовихдокументів,бданихтиз |

|

програмногокоду. |

|

||

Характерниформатастисненнязвтратінфмиє:оюрмації |

|

|

|||

• |

JPGд |

ляграфічнихданих; |

|

|

|

• |

.MPGдлявідео |

-даних; |

|

|

|

• .МР3лязвуковихданих. |

|

змінаїхструктури |

|

||

Якщопристисданихвідбуваєтьсяеннітільки |

,то |

||||

местодиснення |

оборотний.Зрезульткодуможвідновитиючогоа |

|

|

||

початкомасишляхомзастосуваийзворотме.Онодуняого |

|

борометодині |

|

||

застосовдлястисненнябудьють |

|

-яктиданихпів.Характерниформатами |

|

||

стисненнябезвтратиінформаціїє: |

|

|

|

||

•.GIF,таін;.TIF, .PCX

•.AVI;

•.ZIP, RJ,таін.RAR, .LZH, .LH, .CAB

7Резервне.2.копіювання |

|

|

|

Резервнекопіювання |

- процесстворе |

ннякопіїдана,ихосії |

|

призначеномудлявідновленданихоригінальномумісціїхрозташування |

|

|

|

разіїхпошкаборуйнуваннядження,відповіднимипрограмами |

|

- резервними |

|

дублікаторамиданих. |

|

|

|

Резервнекопіюваннянеобхіднедляможлшвидкнедвостірго |

|

огого |

|

відновленняінформаціїдокумен( ,програм,насіт.д.у)іввтратиойоказі |

|

|

|

робочоїкопіїінформаціїзякої |

-небудьпричини. |

|

|

Вимогидосистемирезервногокопіювання: |

|

|

|

• |

Надійзберіганняінформаціїсть |

- |

забезпечуєтьсявикористанням |

|

відмоблвостійкого |

аднаннясистемзберігання,дублюванням |

|

|

інформаціїзамінвтраченкопіїіншоюуразізнищенняїоднієї |

|

|

|

копій. |

|

|

• |

Простотавексплуатації |

. |

|

• |

Швпровадженняидке |

- простаустановкиі лаштувпрограм, ння |

|

|

швидкенавчаннякористувачів. |

|

|

Видирезервногокопіюван |

ня: |

|

|

• |

Повнерезервування |

.Зачіпаєвсистемуювсіфайли. |

|

•Диференціальрезервуванняе .Прицьомурезервуваннікоженфайл, якийбувзмінениймоментуостанньповнрезервуванняо,го копіюєтьсящоразузаново.

135

• Додаткорезервування |

.Придодатковомурезерву |

ванні |

|

відбуваєтьсякопіювтількитихф,якінняйлівбулизмінені |

|

|

|

останнього повниго абод датков ого резервного копіювання. |

|

||

Пофайловийметод |

.Системапофайлорезерзапитуєвкоуваннягожен |

|

|

індивідуальнийфайлзаписуєйогона. сій

7Причинивтрат.3. |

інформації |

|

|

Причинивтратінформації |

|

Причина |

Опис |

|

Експлуатаційні |

Виполадкові,п'язмкиані |

|

полносіївмки |

необережністюабовиробленням |

|

інформації. |

ресурсу. |

|

Стихійніта |

Шторм,землетрус,крадіжка, |

|

техногеннілиха |

пожежа,проривводопроводу |

- |

|

всецпризводитьдовтративсіх |

|

|

носіївданих |

|

Шкідливіпрограми |

Вцюкатегвходятьрію |

віруси, |

|

хробаки,троя« ко»І.нськіоді |

|

фактзараженнявиявляється, количималачастинаінформації перекручабознищена

Людськийфактор |

Навмисненавмиснеабо з |

- |

|

щенняважливоїінформаці |

їлю - |

|

диною,спеціальнонаписаною |

|

|

шкідливоюпрограмоюабозбій |

- |

|

програмнимзабезпеченням |

|

Таблиця7.1

Запобігання

Зберігативсюінформаціюмінімум удвохпримірниках.

Єдинийспосібзахистувід стихійнихлих - триматичастину резервнихкопійіншому приміщенні

• Устаноантипрограмвкаірусних |

|

|

наробочістанції. |

|

|

• Триматикопіїнавиділеному |

|

|

серверіабознімномуносії. |

|

|

• Якопіюваннящойденасер |

|

вер: |

забезпечитизахистсерверавід |

|

|

вірусів. |

|

|

• Якопіюваннящойденазнімні |

|

|

носії:частинуносіївзберігати |

|

|

доситьдовго,щобіснувалакопія, |

|

|

щонеконтззактувалараженим |

|

|

комп'ютером. |

|

|

• Встапранавсіо алення |

|

|

ресурси,щобіншікористувачіне |

|

|

моглимодичужіфайли.іковані |

|

|

• Забезпечитипрацюючусистем |

|

|

резервнкопіювання,якад го |

|

си- |

тьстійка допомилокоператора. |

|

|

• Зберігаверсіїдосдавтиатньої |

|

но- |

сті,щобфайлможнабуло |

|

|

відновити. |

|

|

• ПередперевОСслідтановлення |

|

|

обов'язкопіюваоесьвмісти |

|

|

розділу,наякийбудевстановлена |

|

|

ОС,насервер,наіншийрозділ |

|

|

абонаCD/DVD. |

|

|

• Оперативнооновлюв |

атипро |

гра- |

мнезабе,якезпеченняапідозрено |

|

|

увтратіданих. |

|

|

136

Засобизахистуінформації

Журнал – цезаписухронологічномупорядкуопераційобробкиданих, |

|

|||

якіможутьбутивикористанідлятого,щвідтворитибіснуючу |

|

або |

||

альтернативнуверсіюкомп'ютерногофайлу. |

|

|

||

Системавиявленвторгненья |

– |

програмнийабоапаратнийзасіб, |

||

призначенийдлявиявлфактівсанкціннядоступувкомп'ютернунованого |

|

|

||

систабомеабомурежунесанкціонованогоуправліннянимиосновномучерез |

|

|

||

Інтернет.Системивиявленвторгзабезпечуютьндодатковийяеньрівень |

|

|

||

захистукомп'ютернихсистем. |

|

|

|

|

Запобіганнявитоків |

|

– технологіїзапобіганнявитконфіденційноїків |

||

інформаціїз системизовні,атакожційноїтехнічніпристроїдлятакого |

|

|

||

запобіганнявитоків. |

|

|

|

|

Придетектувацьомуконфіденційнніформаціїспрацьактивнавуєї |

|

|||

компонентаси |

стеми,іпередачаповідомлення |

блокується. |

||

Міжмерекранаборежевийекран |

|

- комапаратнихчилекс |

||

програмнихзасобів,здійснюєконтрольфільтме ежацію |

|

евихпакетів,що |

||

проходятьчерезнього,відпзаданиховідноправил. |

|

|

|

|

Основнимзавданняммережевогоекрєзахисткомпну'ютернихмереж |

|

|

||

абоокремихвузліввіднесанкціонованогодоступу.Такожмережевіекрани |

|

|

||

частоназиваютьфільтрами,такяїхосновнезавд |

|

|

ання - непропускати |

|

(фільтрувати)пак,непідходятькритерії,визначеніконфігурації.Інші |

|

|

||

назви – брандмауер,файрвол(Firewall). |

|

|

||

Шифрування – спосібперетвовідкритоїінформаціїзакритуення, |

|

|||

назад.Застосодлязберіганнважливоїуєтьсяін |

|

|

формаціївненадійних |

|

джерелахабопередачіїїпонезахищенихканалахзв'язку.Шифрування |

|

|

||

підрозділяєтьсянапроцесзашифровуваннярозшифрування. |

|

|

||

Електроннийпідпис |

|

– інформаціявелект,п оннійміиєднанадо |

||

іншої інформаціївелектформіонній |

чиін шимчиномпов'язанатакою |

|||

інформацією.Викордлявистовуєтьсязначенняособи,якапідписала |

|

|

||

інформаціюелектронний( документ). |

|

|

|

|

Електронпідппридлязсідентифікаціїаченийособи,якапідписала |

|

|||

електроннийд |

окумеієповноцінноюзаміноют |

власноручногопідпису |

||

ви,падкередбаченихз .коном |

|

|

|

|

Пароль – цесекретнесловоабонабірсимволів,призначенийдля |

|

|||

підтвердженняособиабовноважень.Паролічастовикористовуютьсядля |

|

|||

захистуінформвіднесанкціонованогодоступуції.Убільшості |

|

|

||

обчислювальних |

истемкомбінаціяім'користувача« |

– пароль» |

||

використовуєтьсядляпідтве .истувачадження |

|

|

||

Елеключтр( доступу)нний |

|

|

– апаратнийзасіб,призначенийдля |

|

захиступрограмногозабезпечення |

|

іданихвідкопіювання,нелегального |

||

використаннянесанкціон |

|

ованогорозп. всюдження |

||

Основоюцієїтехнологіїєспеціалізмікросхема,абзахищенийванаід |

|

|||

зчитуваннямікроконтроллер,щома |

|

є унідлякожальключаалгоритмині |

||

роботи.Апаратніключіможутьматирізніформ |

|

|

-фактори,аленайчастішевони |

|

підключаються докомп'ютчерUSBеза . |

|

|

||

138

Цифсертифікатовий |

– випущенелектроннийцентсертифікаціїом |

|

|

абодрукованийдокумент,щопідтверджуєприналежнісвласникувідкритогоь |

|

|

|

ключабудьо |

-якихатрибутів. |

|

|

Біометрія передбачаєсистемурозпілюдейзодноюванняаа |

бо |

||

кількомафізичнимиабоп ведінковимирисами.Вобластіінформаційних |

|

|

|

технбіологійметричніданівикористовуютьсяякформиуправління |

|

|

|

ідентифікаторамидоступуконтролюдоступу.Такбі метричнийжаналіз |

|

|

|

використовуєтьсядлявиявленнялюд,якіп ребуй |

|

ваютьпіднаглядом |

|

(відбиткипальців). |

|

|

|

Біометричніданіможрознадосновніваілитикласи: |

|

|

|

•Фізіологічні – віднформисятьсятіла.Якприкладможнанавести: відбиткипальців,розпізнаванняособи,ДНК,долоняруки,сітківка ока,запах/аромат.

•Поведінкові, пов'язповедінкоюаніл юдини.Наприклад,ходаіголос.

Контрольніпитання

1.Длячогопризначестисненняданих?

2.Назвітьвидист данихснення

3.Назвітьспособизменшенадлишкуанняих

4.Перерахуйтехарактерніформатидлястисненняданихзвтратою інформації

5.Перерахуйтехарактерніформатидлястисненданихзізміноюя структури

6.Вкажітьвимогидосистемрезервногокопіювання

7.Назвітьвидирезервногокопіювання

8.Дайтехарактеристикуповногорезервування

9.Дайтехарактеристикудиференціальногорезервування

10.Дайтех арактедодатковогористикуезерввання

11.Вчомуполягпофайловийметодрезервуванняє?

12.Вкажітьпричинивтратінформації

13.Класифікаціязасобівзахистуінформації

14.Щовіднодозазахистуобівятьвіднесанкціонованогодоступу?

15. Якізасобивіднодосимонсятьтем |

іторингумереж? |

16.Якізасобивідносятьдоміжмережевихекранів?

17.Якізасобивідносятьдокриптографічнихзасобів?

18.Якізасобивіднодосиаутентифікаціїсятем?ь

19.Якізасобивідносятьдобіометрії?

139

Розділ 8.Антивірусніпрограми

8Комп.1’юте. вірусині

Комп' |

ютевірусний |

- |

різновидкомп'ютерограм,відмітноюних |

особлякихєздатністьвістюдорозмноження.Надодоцьогоатоквіруси |

|

|

|

можутьбезвідк ристувачамавиконувіншідов,ітомуїльнічтислі |

|

|

|

завдаютьшкористувачевіду/абок'ютерумп.Зцієї |

|

причинивірус |

|

відносятьдошкідливимпрогра. |

|

|

|

Вірусирозповсюджуються,копіюючисвоєзабезпечуючилойого |

|

||

подальшевиконання:впроваджуючисебевикокодінпрограмуванийших, |

|

|

|

замінюсобоіншіпрограмию,прописуючивавтозаптаін.Вірусьомк |

|

|

|

абойогоносіємможутьбутинетількипрограми,щомістятьмашиннийкод, |

|

|

|

будь-якаінформація,щоміститьавтоматичновиконуванікоманди |

|

– наприклад, |

|

пакетніфайлидокументиMicrosoftіExcel,щомістятьмакросиWord. |

|

|

|

Крімтого,дляпронкомпаикнення' |

|

ютервірусможевикористовувати |

|

вразливостіпопулярномупрограмномузабезпеченні(Adobe Flash, Internet |

|||

Explorer,длячогорозповсюджувачіOutlook),впройогозвичайніаджують |

|

|

|

даніразомексплойтом,щовикористовує |

|

вразливість. |

|

Флешки – основнеджер |

|

лозаражедлякомп'ютерів,нняідключених |

|

доІнтернету. |

|

|

|

Ниісчималоніуєрізнвірусів,щовидівзріззаосновнимяються |

|

|

|

способрозпіфункціональністюмвсюдження.Якщоспочаткувіруси |

|

|

|

поширювалисянадискетахіншиносіях,тозараздомвірнують |

|

си,що |

|

пошичерезІнтернетюються.Зростаєіфункціональністьвірусів,якувони |

|

|

|

переймаютьвідіншихвидівпрограм. |

|

|

|

Вдачасніийеєдиноїнуєсистемикласифікаціїтанайменування |

|||

вірусів.Прийняторозділятивіруси: |

|

|

|

• заоб'єкт,щозамиражаються |

|

(файлові іруси,завантажувальні |

|

віруси,скрвіруси,макроптові,віруси,щоражаютьірусивихідний |

|||

код); |

|

|

|

• заопераційнимсистемами |

|

і платформами,щозаражаються; |

|

•затехнологіями ,щовикористовуютьсявірусиполіморфні( віруси, стелс-ві,ру);ситкіти

• замовою |

,наяк ійнаписанийвірус; |

|

|

• задодатковоюшкідливоюфункціональністю |

(бе,кдориейло |

гери, |

|

шпигунитаін.). |

|

|

|

Поліморфізмкомп'ютерноговірусу |

– спеціальнатехніка,яка |

|

|

використовуєтьсяавторамишкідлпрограмногозабезпеченнявогодля |

|

|

|

зниженнярівня |

визначення шкідливоїпрогркласичнимиантивірусними |

|

|

продук.Посвидозмінатпрограмногоійнаамикодушкідливої |

|

програмине |

|

дозволяєстворитиуніверсальнусигндлязразкатурногошкідливої |

|

|

|

програми. |

|

|

|

140

Сигнатура - харакознтаакиернівірусубо,щовикористовуються |

|

||

дляїхвиявлення. |

|

|

|

Стелс-вірус – вірус,щоповніабочастприхсвоюкововує |

|

||

привсистеміутність,шляхомперехоплзвернедо системираційноїь,ня |

|

|

|

щоздійснюютьчит,запис,читанннядодатковоїінформаціїяпрозаражені |

|

|

|

об'єкти. |

|

|

|

Руткіт – |

програмаабо |

набірпрогдляриховуамслідівання |

|

присутнзловмисникаабошкідливоїстіпрограмисистемі. |

|

|

|

Бекдор – програми,яківстановлюєзло |

вмисник назламаному“ ”ним |

||

комп'ютеріпісляотримпочдоступуаннятковповторногозмет ю |

|

|

|

отриманнядоступусистеми. |

|

Основнепризначення |

бекдорів – приховане |

керування комп'ютером. |

|

|

|

Кейлогер – цепрограмнезабезпечення,щореєструєкожненатискання |

|

||

клавішінаклавіатурікомп'ютера. |

|

|

|

Шпигуни – програмнезабе,якезпечедійсдіяльністьпозборуюєня |

|

||

інформаціїпрок нфігур |

аціюкомп' ,діяльнотеракоритабудьстувачаі |

-якої |

|

іншоїконфіденційноїінформаціїбеззгодисамогокористувача. |

|

|

|

8Хробаки.2.татрояконські |

|

|

|

Докомп’ютевіртакожнихусіввідносятьхробататроянскихоней.ів |

|

|

|

Мережевийхробак |

– різновидшкідливихп |

рограм,щосамостійно |

|

розповсюджуютьсячерезлокглобальніа комп'ютернімережі. |

резидентніхробаки |

|

|

Частовиділяютьтакзвані |

|

,якіможутьінфікувати |

|

працюючупрограмуіперебвОЗП,прицьомуватинезачіпаючижорсткі |

|

|

|

диски.Відтакиххробаківможна |

|

позбутисяпереза |

вантажкомп'ютера. нням |

Такожіснуютьхробаки,якіпуспішногосляінфікуванняпам'яті |

|

|

|

зберігаютькоднажорстдисвживаютькзаходівомудлянаступногозапуску |

|

|

|

цькоду.Відготакиххробаківможнапозбутисятількизадопомогою |

|

|

|

антивіруснпрограмногозабезпечеабоінструментівдіб. няих |

|

||

Найчастішеінфекційначастинатакиххробаківміститьневелкорикесне |

|

|

|

навантаження,якезавантажуєтьсяОЗПіможедовантажити« »черезмережу |

|

|

|

безпосередньосаметілохробаувиглядікремогофайлу. |

|

|

|

Більшість поштовиххробаків |

розповсюджуютьсяякодинфайл.Їме |

||

потрокремаінфекційзазвичай«бна»части,такя нкористувач |

|

-жертваза |

|

допомогпоштклієабоІнтернетвогоюа |

|

-браузерадобровільнозавантажує |

|

запускхробака. є |

|

|

|

Зазвичайсамехробаки |

|

пошкоджуютьфайлинакомп’ютері, |

|

уповільнюютьробокомп’ ,призводятьерадозавис" ",відмовтання |

|

|

|

перезавантажесистеми.Програмипочинапрацняекоректною,тьвати |

|

|

|

розділиможутьставатинедоступними,з’являютьсяповідпроомленняилки |

|

|

|

іт.п. |

|

|

|

Але слідзазначити,щоне’бовязкововірусможепризводитидо

подібнихпроблем.

141

Троянськапрограма |

|

- шкідливапрогр,що зповсюджуєтьсяма |

|

|

людьми,н авідмнувірусівхробаків,якіпоширюютьсямимовільно. |

|

|

||

Назватроя« кі»походитьнськийвідлегенди |

|

– даруваннядерев'яного |

||

коня,щопослужпричпадінняюТри.лоВеликачастинаїтроянських |

|

|

|

|

програмдієподібнимчином |

|

– маскуєтьсяпіднешабоідливіпрограмирисні, |

|

|

щобкористувачзапустивїхнасвоє'ютерім. пу |

|

|

|

|

Троянськіконі |

– найпростішийвидшкідлив |

ихпрогр,склякихадністьм |

|

|

залежитьвиключновідсклзавданнядностізасобівмаскування. |

|

|

|

|

8Антивірусні.3. програми |

|

|

|

|

Антивіруснапрограмантивірус( ) |

|

- будь-якапрограмадлявиявлення |

|

|

комп'ютевір,атакожнебажанихусівпрограмвзагалівідновленн |

|

|

я |

|

зараженихтакимипрограмамифайлів,такождляпрофілактики |

|

|

– запобігання |

|

зараженняф йлівопераційноїбосистемишкідливимкодом. |

|

|

|

|

Наданиймоментантивіруснепрограмнезабезпеченнярозробляєтьсяв |

|

|

||

основномудляОСсімействаWindowsвідкомпаніїMicros |

|

|

oft,щовикликано |

|

великоюкільш істюпрограмідливихсамепідцюплатформу. |

|

|

|

|

Нариноквиходятьпродуктиіпідіншіплатформинастільних |

|

|

|

|

комп'ю,теракяLinuxівOSЦевикликаноXпочатк. розп мвсюдження |

|

|

||

шкідливихпрогрампідціплатформи, очаUNIX |

|

|

-подібнісистемизавжди |

|

сласвоєюнадійністюилися. |

|

|

|

|

КрімОСдлянастільнихкомп'ютерівноутбуків,такожіснують |

|

|

|

|

платформиідлямобільнихпристроїв |

|

. |

|

|

ОднакпрактриззараженняикціUnix |

|

-системтаплатформмобільних |

|

|

пристроїдуженизькийіпрактичноне |

|

|

потребуєантивірусного |

програмного |

забезпечення. |

|

|

|

|

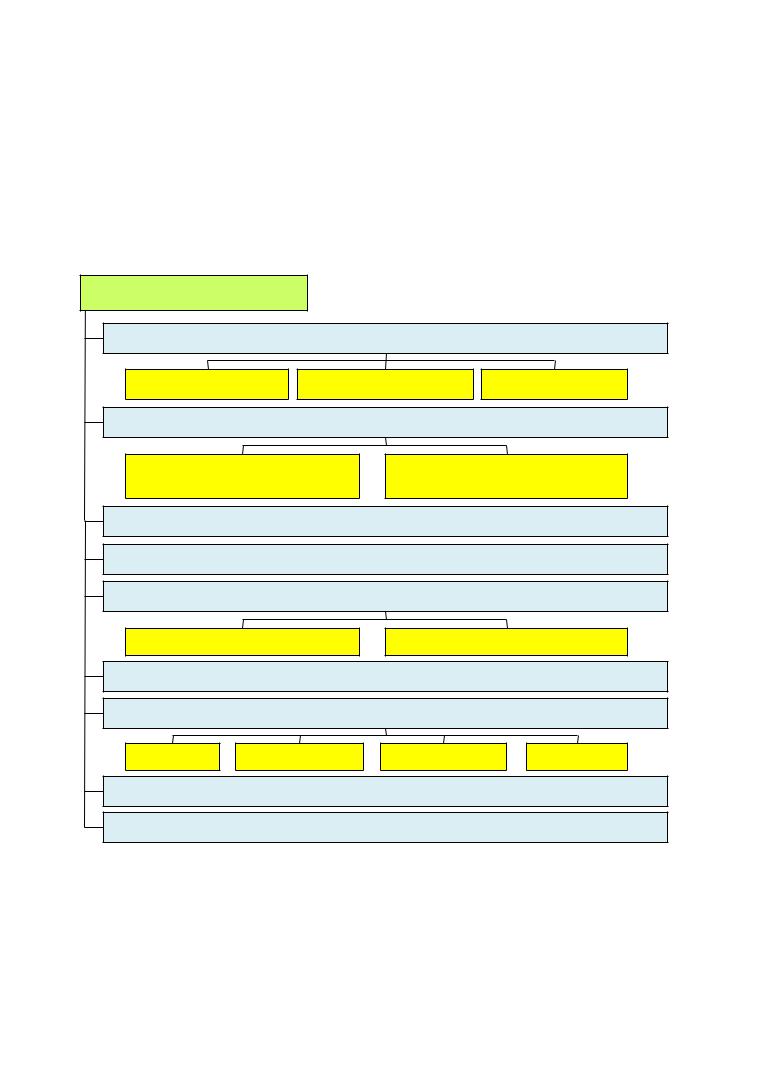

Класифікуантивірпродможвуатиідразусктизадекількоман

ознаками:

•Завикористтехнантиовулогзахистуві:анимиямирусного

üКласичніантивірпродпродук( ,щосніктизастосовуютьтільки сигнатурнийм етоддетектування)

üПродуктипроантивзахистуірусногопродукти( ,що застосовуютьтількипроактивнітехантивірусногоологіїзахисту)

üКомбінованіпродукти( ,якізастосовуютьяккласичні, сигнаметодизахисту,урнітакпроактивні).

•Зафун кціоналомпродуктів:

üАнтивірпродпродук(,щоктиснізабезпечуютьтільки антивіруснийзахист)

üКомбінованіпродукти( ,щозабезпечуюнетількизах сть

відшкідливихпрограм,алефільтраціюспаму,шифруваннята |

|

резервнекопіюванняданихтаінші |

функції) |

• Зацільовимиплатформами: |

|

ü АнтивірпроддляОСсімействауктисніWindows |

|

142

üАнтивірпроддляОСсімействауктисніUNIX (BSD, Linux, Mac OS Xіін)

üАнтивірпроддлямобільнихуктиплатформсні

Сигнатурнедетектування |

- методроботиантивірусівсистем |

виявленякомувторг,припрогнень,перамаеглядаючифпакетбойл, |

|

звертаєтьсядословникавідомимивірус,складенимвторапрограмими.У |

|

разівідповідностіякої |

-небудьділянкикодупрогравідокодумомуи |

(сигнатурі)вірусусловнику,програмаан |

тивірусможезайнятисявиконанням |

однієїзтакихдій: |

|

•Видалитиінфікованийфайл.

•Відпрфайлвкарантин« вити»тобто(зробитийогоедоступнимдля виконання).

•Спробувативідновитифайл,видсамвіруслившизтілаф. йла

Проактивнітехнології |

- сукупністьте |

хнологійметодів, |

|

використовуваантивіруспрограмномузабезпеченні,основноюомуих |

|

|

|

метоюяких,навідмінуреактивнихсигнатурних( )технол,єзапобіганняй |

|

|

|

зараженсистемикористувача,нпошукявжевідомогошкідливого |

|

|

|

програмногозабезпечення |

всистемі. |

псевдоантивірусів |

|

У2009почалактивнерозпосятакзванихсюдження |

|

||

- програмногозабезпечен,щонеєантивіруснимтобто( маєеяреального |

|

|

|

функцідляпротишкіналупроградливимії),алевидсебезтаа.Поємке |

|

|

|

суті,псевдмоантивірусижуть |

бутиякпроградляобманукористувачівами |

|

|

отриманняприбуткувиглзаатежівяділікування« системивірусівід»,так |

|

|

|

ізвичайнимшкідливимпрогразабезпеченням. ним |

|

|

|

ГоворячипросистемиМайкрософт,зазвичантивірусдієсхемою: |

|

- |

|

пошуквбазіда |

нихантивірусногоПОсигнатур" "вірусів |

- якщознайдений |

|

інфікованийкодпам'яті |

- |

абооперативнійта/абостійній |

- запускається |

процескарантинуіпроцесблок ється |

- програмазазвичайвидвірус. ляє |

|

|

Длявикористанняантивірусів,необхідніпостійніон |

|

овлентакзванихя |

|

бантивірусівз.Вониявляютьсобоюінфопровірусимацію |

|

- якїхзнайтиі |

|

знешкод.Оскільквірусип частошути, неьпостійнийбхідний |

|

|

|

моніторингактивностівірусівмережі.Дляцьогоіснуютьспеціальнімережі |

|

|

|

якізбираютьвідпові |

днуінформацію.Післязборуцієїінформаціїпроводиться |

|

|

аналшквірусуздливості,аналізуєтьйогокод,п ,ведінкапіцьогосля |

|

|

|

встановлюютьсяспособиборотьбизним. |

|

|

|

Контрольніпитання |

|

|

|

1. Дайтевизначкомп’ютервірусан. няого |

|

|

|

2. Назвітьосновніджезарела |

аженнякомп’ютеравірусами. |

|

|

3.Якприйняторозподілятивіруси?

4.Щотакеполіморфізмвірусу?

5.Щотакесигнакомп’ютвірусуае?ного

6. Дайтевизначеннястелс |

-вірусу. |

7.Щотакеруткітбекдор?

8.Дайтевизначеннякейлогерамташпигунам.

143