Глава 2

Основы межсетевых экранов

Термин firewall1 впервые появился в описаниях организации сетей около пяти лет назад. Прежде чем он был принят экспертами по сетевой безопасности для определения способа предотвращения попыток несанкционированного доступа к сети, подключенной к сети большего масштаба, его как профессиональный термин употребляли строители. Брандмауэром называется огнеупорный барьер, разделяющий отдельные блоки в многоквартирном доме. При попадании огня в один блок брандмауэр предотвращает его распространение в другие блоки - в сущности, позволяет локализовать проблему.

Межсетевой экран работает примерно так же: он помогает избежать риска повреждения систем или данных в вашей локальной сети из-за возникающих проблем, вызванных взаимодействием с другими сетями. Межсетевой экран осуществляет это, пропуская разрешенный трафик и блокируя остальной. В то время как брандмауэр в здании представляет собой всего лишь конструкцию из цементных блоков или других прочных огнеупорных материалов, межсетевой экран устроен намного сложнее.

Механизмы для пропускания или блокирования трафика могут быть простыми фильтрами пакетов (packet filter), принимающими решение на основе анализа заголовка пакета, или более сложными proxy-серверами (application proxy), которые расположены между клиентом и внешним миром и служат в качестве посредника для некоторых сетевых служб.

Название «брандмауэр», казалось бы, относится к одному устройству или одной программе. Но во всех случаях, за исключением простейших, лучше представлять себе его как систему компонентов, предназначенных для управления доступом к вашей и внешней сетям на основе определенной политики безопасности. Термин «межсетевой экран» был принят для обозначения совокупности компонентов, которые находятся между вашей сетью и внешним миром и образуют защитный барьер так же, как брандмауэр в здании создает преграду, предотвращающую распространение огня.

В результате конкуренции среди производителей межсетевых экранов и их попыток усовершенствовать свой продукт брандмауэры наделялись новыми свойствами. Поскольку межсетевой экран стоит на границе вашей сети и служит как бы воротами во внешний мир, он должен выполнять множество задач, в том числе и не связанных с обеспечением безопасности. Вот некоторые из новых функций, которые имеются в современных брандмауэрах

кэширование (caching) Это свойство особенно характерно для сетей, содержащих Web-серверы с большим объемом информации, доступной из Internet. Благодаря локальному хранению часто запрашиваемых данных кэширующий сервер может улучшить время реакции на запрос пользователя и сэкономить полосу пропускания, которая потребовалась бы для повторной загрузки данных;

трансляция адреса (address translation). Настроенный соответствующим образом брандмауэр позволяет применять для внутренней сети любые IP-адреса. При этом снаружи виден только адрес брандмауэра;

фильтрация контента (content restriction). Все большее число продуктов обеспечивает ограничение информации, получаемой пользователями из Internet, путем блокирования доступа к адресам URL, содержащим нежелательный контент, или поиска заданных ключевых слов в приходящих пакетах данный;

переадресация (address vectoring). Эта функция предоставляет брандмауэру возможность изменять, например, запросы HTTP так, чтобы они направлялись серверу не с указанным в пакете запроса IP-адресом, а с другим. Таким способом удается распределять нагрузку между несколькими серверами, которые для внешнего пользователя выглядят как одиночный сервер.

Все эти функциональные возможности дают определенные преимущества в плане гарантий безопасности, но в основном предназначены для увеличения производительности. Например, в результате переадресации и трансляции адреса удается скрыть внутренние IP-адреса от хакеров, что безусловно повышает безопасность. Чем меньшей информацией располагает потенциальный нарушитель, тем более сложной будет его работа. Но эти же возможности служат администратору при распределении нагрузки среди нескольких компьютеров. Благодаря трансляции адреса вам не понадобится запрашивать большой диапазон адресов IP для всех серверов и рабочих станций в вашей сети.

Выбор доступных пользователям служб

С чего лучше начать планирование политики безопасности для сети? Во-первых, определите, какие службы должны быть доступны пользователям. Подключение сети к Internet уже само по себе означает, что оно должно каким-то образом использоваться. Чем вызвана необходимость подключения? Какую выгоду это принесет? Какие проблемы возникают при попытке обеспечить нужды пользователей?

Причиной подключения компании к Internet становится желание располагать некоторыми из типичных возможностей, такими как:

электронная почта - для обмена корреспонденцией с поставщиками и клиентами;

удаленный доступ - для обращения к ресурсам локальной сети компании извне;

поддержка исследований - обеспечение взаимодействия технического персонала с коллегами в других компаниях и учреждениях;

поддержка клиентов — возможность просмотра клиентами документации к продукту и другой литературы, что уменьшает нагрузку на службу поддержки;

техническая поддержка - получение доступа (в качестве клиента) к документации, размещенной производителем в Internet;

торговля и маркетинг - организация электронной торговли и маркетинга продукции компании в Internet.

В зависимости от того, что из перечисленного выше относится к вашей ситуации, вы можете для удовлетворения потребностей пользователей применять различные комбинации следующих служб:

FTP. С помощью протокола передачи файлов (File transfer protocol) исследовательская группа обменивается файлами с другими сайтами. Доступ клиентов к файлам или документации обеспечивает анонимный (anonymous) FTP;

Telnet. Эта служба может быть использована сотрудниками группы поддержки пользователей для удаленного входа на компьютер пользователя с целью диагностики проблемы. Применяется также при удаленном администрировании сети;

WWW. Сервер WWW обеспечивает присутствие компании в Internet. Вы будете сообщать клиентам на корпоративном Web-сайте о выходе новых продуктов или появлении новых служб, а также легко размещать на сервере документацию и осуществлять поддержку продуктов;

электронная почта. При помощи простого протокола пересылки почты (Simple Mail Transfer Protocol, SMTP) вы сумеете посылать электронную почту со своего компьютера почти в любую точку мира. Это прекрасный способ быстрого общения с клиентами и сотрудниками. Если учесть стоимость пересылки обычных писем, станет ясно, что большинство компаний в течение ближайших лет (по мере подключения к Internet все большего числа клиентов) начнут отправлять счета по электронной почте.

Это список лишь основных служб, доступных в Internet. Они упомянуты здесь только для того, чтобы вы поточнее определили, как вам хочется использовать Internet. Просмотрев перечень служб, которые, по вашему мнению, понадобятся для работы вашей компании, составьте несколько вопросов по каждому пункту. Существуют ли для данной службы относительно безопасный клиент и сервер? Не приведет ли ее использование к появлению потенциальных «дыр безопасности» в вашей локальной сети? И так далее.

Предположим, например, что ваша политика безопасности разрешает пользователям получать доступ к внешним компьютерам с помощью Telnet, но запрещает любые входящие подключения по данному протоколу. Это позволяет пользователям выполнять удаленное подключение к системам клиентов, но блокирует проникновение в вашу сеть извне. Примерно так же можно определять политику безопасности для других важных сетевых служб, таких как FTP и SMTP, в зависимости от конкретных нужд. Но иногда, как и в любой другой политике, вам придется делать исключения.

Политика безопасности брандмауэра

После анализа различных вопросов безопасности имеет смысл приступить к разработке политики безопасности брандмауэра. Есть два основных метода ее реализации:

разрешить все действия, не запрещенные специально;

запретить все действия, не разрешенные специально.

Рекомендуется придерживаться второй стратегии. Почему? Рассуждая логически, гораздо проще определить небольшой список разрешенных действий, чем намного больший перечень запрещенных. Кроме того, поскольку новые протоколы и службы разрабатываются достаточно часто, a Internet продолжает расти, вам не придется постоянно добавлять новые правила, чтобы предотвратить появление дополнительных проблем. Новые разработки не нарушат вашу безопасность, и вам не надо будет ничего делать до принятия решения о разрешении на работу нового протокола или службы после тщательного анализа возникающих при этом угроз безопасности.

Технологии межсетевых экранов

Существуют два основных метода создания брандмауэра: фильтрация пакетов и proxy-серверы. Некоторые администраторы предпочитают другие методы, но они обычно являются разновидностями этих двух. Каждый метод имеет свои преимущества и недостатки, поэтому для надежной защиты сети важно хорошо понимать, как они работают.

Фильтры пакетов (packet filters) были первым типом брандмауэров для защиты сети при доступе в Internet. Маршрутизаторы настраивались соответствующим образом, чтобы пропускать или блокировать пакеты. Поскольку маршрутизаторы просматривают только заголовки IP-пакетов, их возможности ограничены. Так, простой фильтр пакетов нетрудно сконфигурировать таким образом, чтобы он разрешал или запрещал применение FTP, но нельзя ограничить отдельные функции этого протокола, например использование команд GET или PUT.

Фильтр пакетов принимает решения только на основе информации из заголовка пакета, а для создания более сложных межсетевых экранов служат proxy-серверы.

Шлюз приложений (application gateway), или proxy-сервер (application proxy), ‑ это программа, которая выполняется на брандмауэре и перехватывает трафик приложений заданного типа. Она способна, например, перехватывать запросы пользователей из локальной сети, а затем осуществлять соединение с сервером, расположенным за ее пределами. При этом внутренний пользователь никогда не подключается к внешнему серверу напрямую. Вместо этого proxy-сервер служит в качестве посредника между клиентом и сервером, передавая информацию от одного к другому и обратно. Преимущество такого подхода состоит в том, что proxy-сервер можно запрограммировать на пропускание или блокировку трафика на основе сведений, содержащихся внутри пакета, а не только в его заголовке. Это значит, что proxy-сервер понимает основные методы взаимодействия, используемые определенной службой, и его удается настроить так, чтобы он разрешал или запрещал доступ к функциональным возможностям этой службы, а не просто блокировал соединение в соответствии с номера порта, как это делает фильтр пакетов.

Итак, существует два основных компонента для создания межсетевого экрана:

пакетный фильтр;

proxy-сервер.

Вы можете использовать оба или только один из них. Эти компоненты реализуются различными способами и обеспечивают разный уровень защиты. Способ настройки компонентов межсетевого экрана называется его архитектурой. На выбор предоставляется одна из следующих архитектур:

пакетный фильтр на основе компьютера или маршрутизатора;

двухканальный шлюз;

экранированный узел;

экранированная подсеть.

Применение пакетного фильтра

В наше время межсетевой экран может состоять из одного или нескольких маршрутизаторов или компьютеров с соответствующим программным обеспечением, использующих различные методы для разрешения или запрета доступа в вашу локальную сеть или из нее. Но первым типом межсетевых экранов, который начал широко применяться, стал простой экранирующий маршрутизатор (screening router), сейчас обычно называемый пакетным фильтром (packet filter).

Маршрутизатор (router) - это сетевое устройство с несколькими интерфейсами, подключенное к нескольким сетям. Когда компьютеру или сети необходимо переслать пакет компьютеру в другой сети, он передает пакет маршрутизатору, который затем определяет наилучший метод доставки данных к месту назначения. Маршрутизатор принимает решение на основе адресной информации в заголовке пакета.

Когда маршрутизатор способен определить, что пакет предназначается для узла в одной из подсетей, непосредственно подключенных к одному из его сетевых интерфейсов, пакет быстро пересылается в нужную подсеть. Если маршрутизатор обнаруживает, что необходимо доставить пакет в какую-то другую сеть, он передает его следующему маршрутизатору (в следующий «hop» - сегмент маршрута), который может знать, как доставить пакет к месту назначения. Если же маршрутизатору не удастся найти следующий сегмент, в который можно отправить пакет, он просто отбросит его и вернет источнику соответствующее сообщение ICMP «адресат недоступен».

Экранирующий маршрутизатор — это маршрутизатор, в котором задан набор правил, устанавливающих разрешенные типы сетевого трафика, которые имеют право проходить через подключенные к нему сетевые интерфейсы. Другими словами, после того, как маршрутизатор определит, может ли он доставить пакет (в следующий сегмент или конечному адресату), он сверяется с набором правил, проверяя, должен ли он его передавать.

Предположим, например, что маршрутизатор получает от какого-либо узла Internet пакет с запросом на создание сеанса Telnet с узлом вашей внутренней локальной сети. Маршрутизатор сразу же определяет, что он может доставить пакет - для этого достаточно просто передать его в интерфейс, к которому подключен адресат, поместив в пакет МАС-адрес соответствующего узла. Но экранирующему маршрутизатору необходимо предварительно проверить пакет на соответствие правилам. В данном случае входящие Telnet-соединения должны блокироваться. Поэтому, как видно на рис. 2.1, узлы во внутренней локальной сети защищены от возможного проникновения нарушителя при помощи Telnet.

Основной метод фильтрации пакетов называется фильтрацией без памяти (stateless packet filtering), поскольку каждый пакет обрабатывается по отдельности ‑ только на основе информации в его заголовке. При новом методе фильтрации Пакетов, который называется фильтрацией с памятью (stateful packet filtering или stateful inspection), в памяти сохраняются сведения о состоянии текущих сеансов.

Если полученный пакет якобы является ответом на пакет, переданный из локальной сети, пакетный фильтр с памятью проверяет, действительно ли был сделан соответствующий запрос. Таким образом, при наличии фильтра с памятью потенциальному! нарушителю будет сложнее проникнуть в сеть путем подмены адресов пакетов.

Р ис.

2.1.Пакетный

фильтр отбирает

пакеты, которые

можно передавать

между вашей

локальной сетью

и Internet

ис.

2.1.Пакетный

фильтр отбирает

пакеты, которые

можно передавать

между вашей

локальной сетью

и Internet

До сих пор мы рассуждали о фильтрации пакетов только с помощью маршрутизатора, однако многие коммерческие межсетевые экраны также обеспечивают такую возможность. Часто оказывается даже, что фильтрацию пакетов предпочтительнее выполнять на компьютере, а не на маршрутизаторе, благодаря простоте работы с ним и возможностям регистрации. Настройка маршрутизатора бывает достаточно сложной задачей в особенности, если при этом необходимо задавать большое число правил.

Изменение длинного набора правил может занять много времени, поскольку придется проверить каждое из старых правил, чтобы убедиться, что оно не противоречит новому! Маршрутизаторы обычно не имеют развитых средств для регистрации событий. Хороший брандмауэр обеспечивает отличные возможности для этого и для выдачи предупреждений, а иногда даже и программы для анализа log-файлов.

Применение proxy-сервера

Пакетному фильтру приходится принимать решения только на основе информации в заголовке пакета. К сожалению, заголовок содержит в основном адреса и другие данные, необходимые протоколу для доставки пакета к месту назначения через лабиринт сетей. В заголовок пакета не включены детали, которые могли бы помочь фильтру решить, следует ли пропускать пакет через межсетевой экран. Например, маршрутизатор может определить, что пакет предназначен для какого-то протокола, скажем, FTP. Но он не в состоянии распознать, какой это запрос - get (получить) или put (передать). При этом не исключено, что запросы одного типа окажутся вполне допустимыми, а запросы другого типа для данного узла должны будут блокироваться.

Шлюз приложений (application gateway), или proxy-сервер (application proxy), как было сказано выше, это программа, которая выполняется на брандмауэре и перехватывает трафик приложений определенного типа. Преимущество такого подхода состоит в том, что proxy-сервер способен пропускать или блокировать трафик на основе информации в области данных пакета, а не только в его заголовке.

Недостатком proxy-серверов является их привязка к конкретному приложению. Для каждого приложения или сервиса, поддержку которых вы хотите реализовать в межсетевом экране, вам понадобится отдельный proxy-сервер. Кроме того, необходимо, чтобы клиентское программное обеспечение могло работать через proxy-сервер. Большинство современных программ обладают такой возможностью, поэтому обычно это не представляет проблемы. Например, Netscape Navigator и Microsoft Internet Explorer позволяют задавать используемые proxy-серверы.

Существуют способы добиться работоспособности и старых программ, не знающих о существовании proxy-серверов. Например, при помощи Telnet пользователь может вначале зарегистрироваться на proxy-сервере, а затем создать сеанс связи с внешним компьютером. Такой двухступенчатый метод менее удобен, чем прозрачный доступ, обеспечиваемый программами, которые умеют работать через proxy-сервер.

Чтобы приложения функционировали через proxy-серверы, применяются пакеты Trusted Information Systems Firewall Toolkit (FWTK) или SOCKS. SOCKS - это библиотека, с помощью которой создаются или модифицируются клиенты с целью реализации их взаимодействия с proxy-сервером SOCKS. Пакет TIS Firewall Toolkit также содержит proxy-серверы для большинства стандартных служб, таких как Telnet, FTP и HTTP.

Комбинация различных методов

Как было показано, для формирования межсетевого экрана годятся и пакетные фильтры, и proxy-серверы, и каждый из этих методов имеет свои сильные и слабые стороны. Вы, возможно, догадались, что следующий шаг состоит в объединении двух этих методов и создании более надежного межсетевого экрана. Теперь вы, наверное, понимаете, почему межсетевой экран представляет собой скорее систему, чем одиночное устройство.

Существует множество способов объединения этих двух технологий. Но независимо от того, насколько тщательно вы настроите пакетный фильтр или proxy-серверы, вам может потребоваться изменить конфигурацию межсетевого экрана. При его разработке следует рассмотреть сильные и слабые стороны каждой стратегии и определить, какая из них лучше всего подходит в данной ситуации. Тщательно проанализируйте политику безопасности и выберите архитектуру межсетевого экрана, способную лучше всего реализовать ее выполнение.

Применение двухканального узла

Маршрутизатор, соединяющий локальную сеть с Internet, должен содержать не менее двух сетевых интерфейсов. Один из них подключается к локальной сети, а другой - к внешнему миру, и каждый обладает собственным IP-адресом. На основе заданных вами правил маршрутизатор принимает решения о том, какие пакеты передавать из одного интерфейса в другой.

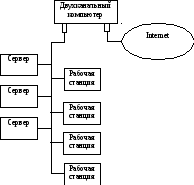

Двухканальный узел (dual-homed host) работает аналогичным образом. К компьютеру подключается два сетевых интерфейса, и так же, как и в маршрутизаторе, один - к локальной сети, а второй - к Internet (см. рис. 2.2). Но, в отличие от маршрутизатора, многие операционные системы распознают оба установленных адаптера и автоматически передают пакеты из одного интерфейса в другой, если этого достаточно для доставки пакета адресату. Другими словами, двухканальный узел работает как маршрутизатор. Данная функция, обычно называемая IP forwarding (пересылкой IP-пакетов), должна быть отключена, если вы собираетесь применять компьютер в качестве компонента межсетевого экрана.

После

размещения двухканального узла между

локальной сетью и Internet

клиентские

компьютеры в локальной сети больше не

будут доступны из Internet

напрямую.

Сетевые пакеты, приходящие от клиентов

в локальной сети по одному интерфейсу,

окажутся под контролем proxy-сервера,

работающего на двухканальном компьютере.

Программное обеспечение proxy-сервера

определяет, разрешен ли запрос,

а затем выполняет его, отправляя пакеты

по внешнему интерфейсу. Не исключено,

что в случае повышенных требований к

безопасности одного двухканального

компьютера будет недостаточно для

защиты Internet-подключения.

Операционные системы

компьютеров очень сложны, поэтому

практически невозможно гарантировать

полное отсутствие в них уязвимых мест.

Например, Windows

2000 состоит из миллионов

строк кода. Время от времени кто-нибудь

обнаруживает новые ошибки, которые

могут эксплуатироваться с целью нарушить

защиту. Необходимо постоянно следить

за рекомендациями производителей по

обеспечению безопасности и получать

обновления и исправления для всех

з амеченных

недочетов.

амеченных

недочетов.

Рис. 2.2. Для связи локальной сети с Internet может быть использован двухканальный узел

Еще одно отличие между маршрутизатором с фильтрацией пакетов и двухканальным узлом заключается в том, что последний обычно функционирует в качестве proxy-сервера, а не пакетного фильтра. Вместо базы данных с правилами передачи пакетов между интерфейсами на двухканальном сервере, как правило, работает один или несколько proxy-серверов.

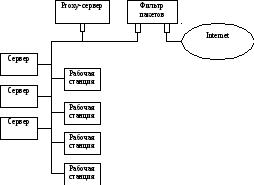

Применение экранированного узла

Межсетевой экран, выполненный в виде экранированного узла, использует защитные возможности и пакетного фильтра, и proxy-сервера. В этой архитектуре, которая показана на рис. 2.3, для подключения к Internet служит пакетный фильтр, а для обеспечения различных сервисов - proxy-серверы.

О братите

внимание, что уproxy-сервера

на этом рисунке имеется всего один

сетевой интерфейс. Пакетный фильтр

настроен так, чтобы пропускать только

трафик proxy-сервера.

Поскольку proxy-сервер

и его клиенты находятся в одной подсети,

клиентская рабочая станция может

посылать пакеты непосредственно

пакетному фильтру, но они будут отброшены.

Пакетный фильтр пропускает внутрь сети

лишь пакеты, адресованные proxy-серверу,

а наружу передает - только отправляемые

proxy-сервером.

братите

внимание, что уproxy-сервера

на этом рисунке имеется всего один

сетевой интерфейс. Пакетный фильтр

настроен так, чтобы пропускать только

трафик proxy-сервера.

Поскольку proxy-сервер

и его клиенты находятся в одной подсети,

клиентская рабочая станция может

посылать пакеты непосредственно

пакетному фильтру, но они будут отброшены.

Пакетный фильтр пропускает внутрь сети

лишь пакеты, адресованные proxy-серверу,

а наружу передает - только отправляемые

proxy-сервером.

Рис. 2.3. Экранированный узел содержит и пакетный фильтр, и proxy-сервер

Работа подобного межсетевого экрана зависит от правильности настройки пакетного фильтра. Если бы для proxy-сервера применялся двухканальный компьютер, пакеты не могли бы напрямую пересылаться между локальной сетью и Internet, но в данном случае это не так. Например, вам может понадобиться какая-либо служба, для которой нет proxy-сервера. В этом случае можно настроить пакетный фильтр так, чтобы он разрешал маршрутизацию пакетов определенного типа от клиентов локальной сети в Internet, а пакеты всех других сервисов направлял через proxy-сервер. Решение о том, разрешать ли клиентам непосредственно взаимодействовать с маршрутизатором, минуя пакетный фильтр, должно приниматься на основе вашей политики безопасности.

От чего межсетевой экран не может защитить

Межсетевой экран не в состоянии уберечь вас от взлома изнутри. Это означает, что для защиты от возможных разрушительных действий пользователей внутри сети следует прибегать к обычным средствам безопасности. При применении брандмауэра важно не забывать о том, что он не снимает все существующие проблемы безопасности в сети. Межсетевой экран не берет на себя повседневных функций по администрированию систем и обеспечению безопасности. Он просто создает еще один уровень безопасности.

Независимо от того, насколько вы уверены в надежности своего брандмауэра, не следует ослаблять безопасность серверов. Наоборот, даже если ваш брандмауэр вполне надежен, при подключении к Internet необходимо более внимательно следить за соблюдением политики безопасности на рабочих станциях и серверах локальной сети, чтобы убедиться в отсутствии уязвимых мест.

Брандмауэр не может защитить вас от:

вирусов. Хотя некоторые брандмауэры и способны распознавать вирусы в проходящем через них трафике, существует множество способов спрятать вирусы в программе. Если даже в описании вашего брандмауэра заявлена функция антивирусной проверки, не выключайте проверку вирусов на отдельных компьютерах в сети;

«троянских коней». Как и в случае с вирусами, блокировать проникновение в сеть «троянских коней» (Trojan horses) достаточно сложно. Пользователь нередко поддается искушению загрузить программу из Internet или открыть прикрепленный к сообщению электронной почты файл, проложив тем самым путь в систему вредоносной программе;

«социальной инженерии». Термин «social engineering» возник недавно и применяется для описания методов получения хакерами информации от доверчивых пользователей. Вы, вероятно, будете удивлены тем, как часто люди готовы сообщить свой пароль любому, кто позвонил по телефону и отрекомендовался представителем службы безопасности, что-нибудь «проверяющим». Межсетевой экран не в состоянии остановить невоздержного на язык сотрудника;

некомпетентности. Плохо подготовленные сотрудники или небрежное руководство приводят к ошибкам в настройках локальной сети и межсетевого экрана. Если сотрудники не понимают, как работает брандмауэр и как правильно его настраивать, не исключено, что это будет способствовать возникновению проблем;

атаки изнутри. Межсетевой экран не может предотвратить злонамеренные действия внутри вашей сети. Это одна из причин, по которой безопасность компьютеров в сети остается важной проблемой и после установки брандмауэра.

Тесты к главе 2

1. Одной из задач Firewall является:

Фильтрация входящих пакетов

Защита от вирусных атак

Защита от логических бомб

2. Какая из политик безопасности брандмауэра предпочтительней?

1) разрешить все действия, не запрещенные специально

2) запретить все действия, не разрешенные специально

3. Межсетевой экран состоит из:

1) пакетного фильтра

2) антивирусного пакета

3) шлюза приложений

4) утилит резервного копирования и восстановления системы

4. Firewall может быть организован:

1) на аппаратном уровне

2) на программном уровне

3) оба варианта

5. Самой простой реализацией межсетевого экрана является:

1) экранирующий маршрутизатор

2) двухканальный шлюз

3) экранированная подсеть

4) экранированный узел

6. Пакетный фильтр принимает решение на основе:

1) информации в заголовке пакета

2) анализа всего содержимого пакета

7. Proxy – сервер принимает решение на основе:

1) информации в заголовке пакета

2) анализа всего содержимого пакета

8. Маршрутизатором не может являться:

1) одноканальный компьютер

2) двухканальный компьютер

3) трехканальный компьютер