НЕГОСУДАРСТВЕННОЕ

ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ

ВЫСШЕГО ПРОФЕССИОНАЛЬНОГО ОБРАЗОВАНИЯ

«сМОЛЕНСКИЙ ГУМАНИТАРНЫЙ УНИВЕРСИТЕТ»

ФАКУЛЬТЕТ КОМПЬЮТЕРНЫХ ТЕХНОЛОГИЙ, ЭКОНОМИКИ И ДИЗАЙНА

КАФЕДРА ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ И БЕЗОПАСНОСТИ

Группа 52 ОиТЗИ

ОТЧЕТ

по преддипломной практике

Выполнил студент:

Русин А. О.

Руководитель:

Андреева А.В.

Смоленск

2014

Оглавление

Введение.

Типовая схема банка и топологической сети

Анализ каналов и методов НСД к защищаемой конфиденциальной информации.

Обеспечение сетевой безопасности.

Активные СЗИ.

Межсетевой экрн ФПСУ-IP

“ФПСУ-IP/Клиент”

Пассивные СЗИ.

Обеспечение криптографической безопасности.

Обеспечение безопасности автоматизированных систем.

Организация антивирусной безопасности.

Список используемой литературы

Введение.

Банк - это организация, созданная для привлечения денежных средств и размещения их от своего имени на условиях возвратности, платности и срочности. По Закону "О банках и банковской деятельности в Российской Федерации", банк - это коммерческое учреждение, являющееся юридическим лицом, которому в соответствии с настоящим Законом и на основании лицензии, выдаваемой Центральным банком РФ (в дальнейшем по тексту - Банк России или Центробанк) предоставлено право привлекать денежные средства от юридических и физических лиц и от своего имени размещать их на условиях возвратности, платности и срочности, а также осуществлять иные банковские операции. В соответствии с этим законом, банки России действуют как универсальные кредитные учреждения, совершающие широкий круг операций на финансовом рынке. В основе деятельности банка лежит идея его функционирования как специфического предприятия. Банки могут быть при этом самыми разнообразными.

Я прошел практику в Средне-Русском банке Сбербанка России, в отделе информационной безопасности управления безопасности (ОИБУБ). Отдел занимается общей координацией деятельности по обеспечению информационной безопасности и проведением проверок (плановых и внезапных) подразделений банка. Общее представление о целях, задачах, основных принципах и общих требованиях по обеспечению информационной безопасности я получил в первый день практики из документа «Политика информационной безопасности Сбербанка России». Этот документ формирует базу для понимания и построения системы информационной безопасности банка.

Далее в в процессе прохождения практики я ознакомился со средствами и способами обеспечения информационной безопасности по следующим направлениям:

* Сетевая безопасность.

* Криптографическая защита.

* Безопасность автоматизированных систем.

* Антивирусная безопасность.

Методам и средствам обеспечения сетевой безопасности я уделил наибольшее внимание в силу личных предпочтений.

Определяют и детализируют политику ИБ в этих областях, наряду с другими, нормативные документы:

* «Порядок обеспечения безопасности информационных технологий в Сбербанке России»

* «Порядок обеспечения антивирусной безопасности»

* «Требования к обеспечению безопасности автоматизированных систем»

* «Порядок настройки операционных систем на рабочих станциях сотрудников банка»

* «Порядок обеспечения криптографической безопасности»

Типовая схема банка и топологической сети

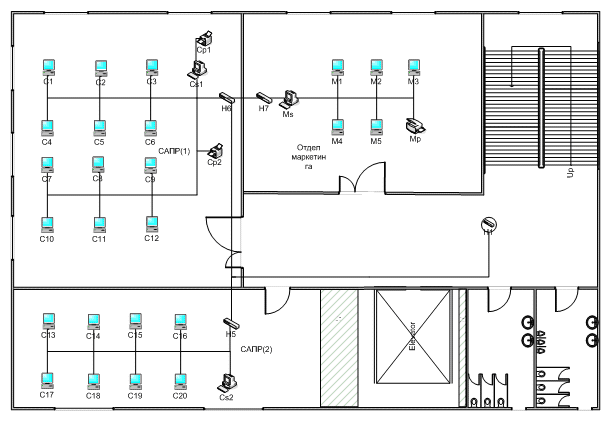

Рис 1. План помещения отдела вместе с топологической схемой типового отделения

Топологический анализ компьютерной сети предприятия.

Структура топологии сети составлена на основе визуального анализа. Информации о топологии сети носит конфиденциальный характер, поэтому представлена в условном виде.

Рис 2. Структура топологии сети

Анализ каналов и методов НСД к защищаемой конфиденциальной информации.

Каналы и методы НСД зависят непосредственно от нарушителей их использующих.

Все физические лица имеющие доступ к техническим и программным средствам обработки информации разделяются на следующие категории:

Все потенциальные нарушители подразделяются на:

-

внешних нарушителей, осуществляющих атаки из-за пределов контролируемой зоны информационной системы;

-

внутренних нарушителей, находящихся в пределах контролируемой зоны информационной системы.

К внешним нарушителям относятся:

- нарушители типа 1:

-

Компьютерные злоумышленники, осуществляющие целенаправленное деструктивное воздействие;

К внутренним нарушителям относятся:

- нарушители типа 2:

-

Определённые категории обслуживающего персонала и представителей ремонтных организаций не имеющих доступ к компонентам средств обработки информации;

- нарушители типа 3:

-

Сотрудники не являющиеся операторами средств обработки информации;

- нарушители типа 4:

-

Сотрудники являющиеся операторами средств обработки информации;