материал_для_чтения_курсовик

.pdf

содержать значимую информацию, то есть информацию, которая накладывает на субъекта определенные обязательства и/или приводит к определенным последствиям, побуждает к действиям и т. д.;

иметь однозначную интерпретацию (например, на основе заранее согласованных процедур), то есть являться общепонятным;

иметь идентифицируемые реквизиты, в первую очередь, указание на автора;

обеспечивать целостность представленной в нем информации;

обеспечивать «неотказуемость», то есть гарантию того, что автор не сможет позже утверждать, что он не создавал этот документ.

При работе в открытых сетях не менее важными также являются следующие факторы:

необходимость гарантированного подтверждения личности абонента,

отправившего электронный документ;

необходимость гарантированного подтверждения того, что документ может быть прочитан только указанным адресатом:

необходимость гарантированного подтверждения того, что при передаче по сети в документ не могут быть внесены никакие изменения.

Эти гарантии могут быть созданы при помощи специальных программно-

технических решений, организационных мероприятий, установленных процедур и правил общения в сети.

Программно-технические решения организации электронного документооборота основываются на использовании безопасных протоколов передачи данных и применении криптографических средств защиты информации, обеспечивающих в том числе юридическую силу электронного документа.

Организационные мероприятия обеспечивают механизмы правовой поддержки,

доверительности, гарантий (в том числе и финансовых), создание и управление инфраструктурными элементами, поддерживающими электронный документооборот.

Защита конфиденциальности и целостности информации при ее передаче по открытым сетям обеспечивается также криптографическими средствами.

Свойства «неотказуемости» от авторства и контроля неизменности полученного по сети электронного цифрового документа обеспечиваются использованием механизма электронной цифровой подписи, также основанного на криптографических преобразованиях информации. Помимо этого, целостность и аутентификация (проверка

подлинности) сообщения также обеспечиваются использованием электронной цифровой подписи.

В соответствии с ГОСТ Р 34 10-94 электронная цифровая подпись — это данные,

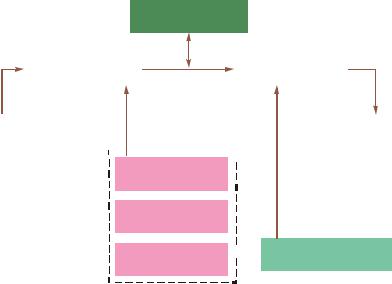

добавляемые к блоку данных и получаемые в результате его криптографического преобразования, которые позволяют приемнику данных удостовериться в целостности их блока и подлинности источника, а также обеспечить защиту от подлога со стороны приемника данных. Поскольку ЭЦП является важнейшим элементом любого электронного документа, целесообразно напомнить хотя бы некоторые основные положения указанного стандарта. Схема процесса подписания электронного документа с помощью ЭЦП представлена на рисунке 1.

Криптоаналитик

|

шифрование |

|

|

открытый |

расшифрование |

|

|||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

канал |

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

отправитель |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

получатель |

||

сообщений |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

сообщений |

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

секретный ключ

ключи

отправителя

открытый ключ  аутентичный канал

аутентичный канал

Несимметричная криптосистема (цифровая подпись)

Рис 1. Схема процесса подписания и проверки электронного документа с помощью электронной цифровой подписи

Электронная цифровая подпись жестко увязывает в одно целое содержание документа и секретный ключ для формирования ЭЦП, делает невозможным изменение документа без нарушения целостности данной подписи. Механизм применения электронной цифровой подписи включает два криптографических преобразования: формирование электронной цифровой подписи под документом и проверки подлинности подписи под документом.

Таким образом, использование криптографии с открытым ключом обеспечивает необходимые требования к соблюдению конфиденциальности информации и аутентификации электронных документов при их передаче по открытым сетям. Непростой

остается одна проблема — как получателю информации убедиться) что открытый ключ отправителя — это именно его открытый ключ, а не лица, маскирующегося под него. Проблема еще более усложняется при большом числе адресатов.

Снова вернемся к зарубежному опыту электронного документооборота в электронной коммерции. Многие современные международные системы обмена информацией в открытых сетях используют перспективный протокол (точнее технологию) безопасных электронных трансакций в сети Интернет SET (Security electronics transaction), предназначенный для организации электронной торговли через Интернет. Протокол выполнения защищенных трансакций SET является стандартом, разработанным компаниями MasterCard и VISA при значительном участии IBM, GlobeSet

и других партнеров. Он позволяет покупателям приобретать товары через Интернет,

используя самый защищенный в настоящее время механизм выполнения платежей. SET является открытым стандартным многосторонним протоколом для проведения безопасных платежей с использованием пластиковых карточек в Интернете. SET обеспечивает кросс-аутентификацию счета держателя карточки, продавца и банка продавца (для проверки готовности оплаты товара), целостность и секретность сообщения, шифрование ценных и уязвимых данных. Поэтому SET можно назвать стандартной технологией или системой протоколов выполнения безопасных платежей с использованием пластиковых карточек через Интернет.

SET позволяет потребителям и продавцам подтвердить подлинность всех участников сделки, происходящей в Интернете, с помощью криптографии, применяя в том числе и цифровые подписи и сертификаты. По своим функциям цифровые сертификаты аналогичны обычной печати, которой удостоверяют подпись на бумажных документах.

Цифровые сертификаты содержат открытые криптографические ключи абонентов,

заверенные электронной цифровой подписью центра сертификации и обеспечивают однозначную аутентификацию участников обмена. Центры сертификации обеспечивают надежное распространение и сопровождение ключевой информации. Цифровые сертификаты — это определенная последовательность битов, основанных на криптографии с открытым ключом. Они представляют собой совокупность персональных данных владельца и открытого ключа его электронной подписи (а при необходимости и шифрования), связанных в единое неизменяемое целое электронной подписью центра сертификации. Цифровой сертификат оформляется в виде файла или области памяти и может быть записан на дискету, смарт-карточку и любой другой носитель данных.

Цифровые сертификаты предотвратят возможность подделок, от которых не застрахованы существующие виртуальные системы. Сертификаты держателя карточки и продавца также дают уверенность в том, что их трансакции будут обработаны с тем же высоким уровнем защиты, что и трансакции, которые обрабатываются сегодня традиционными способами.

По такой схеме разворачиваются многие современные международные системы обмена информацией в открытых сетях, которые располагают широкой сетью центров сертификации, обеспечивающих выдачу и сопровождение цифровых сертификатов для всех участников электронного обмена документами. Они отвечают требованиям международного стандарта X.509 ITU-T. Примерами центров сертификации являются американские компании VeriSign и GTE.

Выводы

Внедрение систем юридически значимого электронного документооборота, кроме решения чисто технических вопросов, требует проработки законодательной базы, организационных вопросов ключевого управления, обеспечения равных прав и финансовых гарантий всем участникам электронного документооборота.

Это может быть реализовано при помощи инструментов страхования, разработки документации, регламентирующей использование ключевой информации, электронной цифровой подписи, правил разбора конфликтных ситуаций, а также договорной и регламентирующей нормативной документации, определяющей юриди ческую значимость электронных документов, контроля соблюдения установленных процедур и правил общения в сети.

В настоящее время правительство внесло в Государственную думу законопроект

«Об электронной цифровой подписи». В нем, в частности, записано, что «ц елью настоящего Федерального закона является обеспечение правовых условий для использования электронной цифровой подписи в электронных документах, при соблюдении которых электронная цифровая подпись в электронном документе признается юридически равнозначной собственноручной подписи человека (гражданина или индивидуального органа юридического лица) в документе на бумажном носителе». Таким образом, первый шаг в направлении развития электронной коммерции России может быть сделан в ближайшее время. Вторым шагом может стать создание в России своих центров сертификации электронного обмена документами, что облегчит появление институтов страхования электронных сделок.

Подводя итог изложенному, можно отметить, что хотя тема публикации весьма суха и непопулярна в народе, может пройти совсем немного времени, как мы окажемся в условиях совершенно новой для нас деловой среды. И начало этому процессу будет положено с принятием закона об электронной цифровой подписи.

ДЕСЯТЬ СОВЕТОВ ПО ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

К службе информационной безопасности организации вполне можно отнести слова одного из мудрецов прошлого, сказанные об армии: ее кормят десять лет, а используют один раз.

Искандер Конеев

IKoneev@central.nbu.com, руководитель службы компьютерной безопасности Национального банка Узбекистана

COMPUTERWORLD РОССИЯ, 8 ИЮНЯ 1999 Г.

Если ваша компания решила организовать подобную службу, то, надеюсь, мои советы не окажутся лишними. Полагаю, что они обратят на себя внимание и тех, кто давно работает в этом направлении и интересуется опытом коллег из других компаний и организаций.

Обычно решение вопросов информационной безопасности возлагается на одного из администраторов сети или системных аналитиков, однако порой бывает и иначе. Я, например, перед тем как заняться вопросами безопасности, был прикладным программистом. В любом случае, если вам, техническому специалисту, поручили управлять компьютерной безопасностью, то вот первый совет.

1. Приготовьтесь стать бюрократом, чиновником. Вам не удастся уйти от работы с большим количеством документов. Если до назначения на новый пост вы думали, что безопасность решается только техническими мерами, то вы сильно ошибались. Независимо от того, кто будет готовить документы (вы или ваши подчиненные), в любом случае значительную часть времени вам придется считать, писать, согласовывать и утверждать. Причем начинать готовить нормативное пространство для

своей работы лучше всего с первых дней, иначе однажды вы столкнетесь с тем, что у вас нет документированной стратегии развития безопасности, программ мероприятий, технических требований и т.д. То есть, скорее всего, не то чтобы их совсем нет, вы сами все это прекрасно себе представляете, но ваше руководство об этом, вероятно, ничего не знает либо слышало от вас, но уже забыло.

Если в вашей организации, кроме профессионалов в области информационных технологий, есть и пользователи из бизнес-подразделений, то, вероятнее всего, именно они окажутся наиболее частыми нарушителями безопасности. Большинство пользователей, с которыми мне довелось общаться, совершенно твердо уверены (особенно на начальной стадии работы с ПК), что если они получили от фирмы компьютер для работы, то он находится в их полном распоряжении, и они могут делать с ним буквально все, начиная от изменения настроек рабочей среды и заканчивая установкой любых интересных программ.

2. Объясните сотрудникам компании, что компьютеры, а также сеть с ее ресурсами — это собственность фирмы, поэтому всем пользователям придется придерживаться определенных правил. Эту фразу в той или иной формулировке необходимо включить в один из базовых документов по безопасности, с которым трудно знакомить всех новых пользователей.

Вам придется их познакомить с множеством документов — инструкциями, правилами и т.д. Это особенно важно, если посредством сети предоставляются услуги нескольких типов: доступ к многопользовательской автоматизированной системе какихнибудь расчетов, Internet, электронной почте и т.п. Прочувствовать важность документов пользователю хорошо помогает знакомство с ними под роспись. Нелишне также предложить ему подписать обязательство о соблюдении корпоративной политики безопасности.

3. Необходимо хорошо проработать все документы, чтобы не мучить пользователей новыми инструкциями и обязательствами каждый месяц.

Несомненно, в документы придется вносить изменения, но ряд положений должен быть закреплен принципиально: ответственный за безопасность данного компьютера (особенно если на нем работают несколько человек); базовые принципы соблюдения безопасности при работе с данным ресурсом; порядок добавления нового пользователя и т.д.

Несмотря на все ваши старания, пользователи все равно будут нарушать правила.

И в один прекрасный день вы решите наказать их за все. Однако когда вы подготовите

список кандидатов на материальное ущемление, то, вполне вероятно, вдруг обнаружите,

что они вовсе не злоумышленники, просто они не знали, как не нарушать безопасность.

4. Прежде чем наказать, необходимо научить. При общении с пользователями я часто сталкивался с тем, что многие очевидные для меня вещи оказываются отн юдь не такими уж очевидными для обычных сотрудников: например, почему нельзя открыть доступ к своему диску всем на свете вместо того, чтобы возиться с настройкой прав, или почему нельзя установить с красивого диска какую-нибудь интересную программу. Ваша задача заключается в том, чтобы подготовить предельно ясные методические пособия,

через которые красной нитью должны пройти две мысли: во-первых, нельзя самостоятельно устанавливать программное обеспечение, и во-вторых, нельзя самостоятельно менять системные настройки. И тем и другим занимается специальная служба поддержки. Чтобы ваш компьютерный отдел не дергали по мелочам, можно описать подробнейшим образом ряд функций, которые позволительно делать самим пользователям.

Развивая информационную безопасность, вы, скоре всего, столкнетесь с тем, что для решения ваших задач вам потребуется дополнительное финансирование (вот здесь вам как раз и должна помочь ваша стратегия и программа развития). Руководство, раз уж оно решило развивать информационную безопасность после соответствующих обоснований и сокращений будет готово выделить вам определенные суммы.

5. Вы должны быть уверены, что, планируя свои мероприятия по

безопасности, вы обеспечили их комплексность, то есть последовательный и равномерный охват всех ее сфер. В противном случае может оказаться, что, например,

приобретя средства биометрической идентификации пользователя при включении компьютера, вы забыли должным образом защитить компьютер от удаленного доступа.

Планируя мероприятия по безопасности, наверняка придется столкнуться с необходимостью дифференцированного подхода к защите различных видов информации. Проще говоря, документ с описанием секретов технологии производства надо защищать иначе, чем электронное письмо с новогодним поздравлением для зарубежн ого партнера.

При этом необходимо учитывать, что часть информации должна быть защищена даже от просмотра, другая часть может быть просмотрена, но не должна несанкционированно изменяться, а для третьей самое главное — быть всегда доступной. Подготовить и вести подобную классификацию бывает довольно затруднительно, ведь вы можете разбираться в тонкостях функционирования информационных потоков, но не иметь представления о специфике бизнес-процессов, а специалист по производственным процессам может

просто не представлять специфики защиты информации (при рассылке запроса на классификацию наиболее часто приходится получать ответы двух видов: «у нас нет ничего важного» и «у нас все очень важно»).

6. Если покопаться в старых документах советского периода, то можно найти классификатор документов для хранения — инструкцию, определяющую, какие документы сколько лет должны храниться в архивах. В зависимости от срока хранения можно косвенно сделать вывод об их важности. Другой способ — разделить всю информацию на две—три большие группы, например, на бизнес-информацию

(необходимую для производства процесса) и на всю остальную, или на информацию ключевых подразделений (руководства, планирования, финансирования), информацию других важных подразделений (например, компьютерного отдела) и прочую. Третий способ — возложить ответственность за сохранность критически важной информации на пользователей, которые с ней работают, обеспечив их необходимыми инструментами,

например программой шифрования/дешифрации. Но, скорее всего, лучше совместить все разумные способы.

Если ваша организация имеет многофилиальную структуру и в разных учреждениях обеспечением безопасности или поддержкой компьютерной сети занимаются разные сотрудники, то вы можете столкнуться с ситуацией, когда в рамках соблюдения концептуальных корпоративных стандартов защита информации в филиалах осуществляется весьма разными способами, иногда настолько специфично, что с уходом ключевого сотрудника из филиала новому специалисту придется строить схему безопасности заново.

7. Необходимо согласовывать действия подведомственных ключевых фигур

информационной сети — системных администраторов, специалистов по безопасности и других. Для этого нужно разработать корпоративные стандарты настройки ключевых объектов, например, серверов, автоматизирующих производственный процесс, рабочих станций типовых пользователей и т.д., и установить централизованный контроль за соблюдением этих стандартов. Несмотря на то, что специалисты по безопасности — это обычно выходцы из компьютерных подразделений, через некоторое время интересы безопасности и системной поддержки начинают сталкиваться. Как известно, самое безопасное судно — это то, которое стоит на берегу, поэтому для безопасности лучше, когда производится поменьше работ, причем все действия в сети проходят сквозь множество разрешений, регистраций и т.д. Для системных же администраторов (после того, как с них сняли ответственность за

безопасность) главное — как можно проще и быстрее проводить ежедневные работы,

эксперименты, скачивать из Internet и устанавливать новое программное обеспечение. Кроме того, иногда у них возникает желание протестировать на возможность взлома систему безопасности.

8. Дружите с системными администраторами и другими компьютерными

специалистами. Вы все работники одной компании. К тому же эти люди наверняка могут помочь вам и словом и делом. Неплохо бы при этом иметь формально закрепленный документ о разграничении обязанностей, ведь вам все равно придется их контролировать,

а им — создавать среду для выполнения вами контрольных функций.

Бывает и так, что ваши благие намерения по развитию безопасности, как документальные, так и неформальные, могут натолкнуться на суровую правду жизни в виде регламентирующих документов вышестоящих организаций, согласно которым то, что вы делаете, запрещено, либо подлежит сертификации, либо вообще никак не обозначено, и вы работаете на свой страх и риск.

9. Следует развивать знакомства с представителями руководящих

организаций. Даже если вы не сможете напрямую влиять на их решения в свою пользу, то, по крайней мере, будете в курсе нововведений. Кроме того, можно создать такие условия, когда они будут заинтересованы в сотрудничестве с вами (не исключено, правда,

что такое сотрудничество выйдет за рамки проблем информационной безопасности). Последний совет полезен только для тех, кто имеет возможность обращаться за

справками к ресурсам Internet, хотя они в этом совете, скорее всего, не так уж и нуждаются.

10. Ищите информацию. Почти все кем-то уже придумано, и добрые люди положили это где-то в Internet для всеобщего доступа. Вам надо лишь найти информацию и ее переработать.