- •«Северо-западная академия государственной службы»

- •Учебно-методический комплекс по дисциплине «Информационные технологии в юридической деятельности»

- •Содержание

- •Цели и задачи изучения дисциплины

- •Виды занятий и методы обучения

- •Формы контроля

- •Учебно-тематический план дисциплины «Информационные технологии в юридической деятельности» по специальности 030900 «Юриспруденция»

- •Программа дисциплины

- •Тема 1. Теоретическая информатика

- •Тема 1.1. Предмет и структура информатики. Основные тенденции развития

- •Тема 1.2. Измерение и представление информации

- •Тема 1.3. Основы и методы защиты информации

- •Тема 1.4. Технические средства реализации информационных процессов

- •Тема 1.5. Программные средства реализации информационных процессов

- •Тема 2. Информационные технологиия работы в системной среде Windows

- •Тема 2.1. Назначение и основные объекты системной среды Windows

- •Тема 2.2 . Архив файлов. Программные средства архивации

- •Тема 3. Информационные технологи подготовки текстовых документов

- •Тема 3.1. Назначение текстового процессора. Объекты текстового документа ms Word

- •Тема 3.2. Редактирование и форматирование объектов текста

- •Тема 3.3. Таблицы в текстовом документе

- •Тема 3.4. Графические объекты в текстовом документе

- •Тема 3. 5. Слияние документов. Виды составных документов

- •Тема 3.6. Автоматизация обработки текстового документа

- •Тема 4. Информационные технологии обработки табличных документов в ms Excel

- •Тема 4.1. Основные понятия и объекты табличного процессора

- •Тема 4.2. Автоматизация вычислений в среде табличного процессора

- •Список рекомендуемой литературы

- •Планы практических занятий

- •Тема 4. Информационные технологии обработки табличных документов в ms Excel – 26 часов.

- •Тема 5. Справочно-правовые системы – 4 часа.

- •Словарь терминов

- •Вопросы к экзамену по Информационным технологиям в юридической деятельности

- •Тестовые задания

- •Тема 1. Теоретическая информатика

- •Тема 2. Информационные технологии работы в системной среде Windows

- •Тема 3. Информационные технологии подготовки текстовых документов в ms word

- •Тема 4. Информационные технологии обработки табличных документов в ms Excel

- •Тема 5. Справочно-правовые системы

- •Методические рекомендации по изучению дисциплины для студентов

Тестовые задания

Тема 1. Теоретическая информатика

Информатика – это

Область научных исследований

Учебная дисциплина

Верны утверждения a) иb)

Информация – это

Процесс приспособления к случайностям внешней среды

Формализация данных

Сведения об объектах и явлениях окружающей среды, которые уменьшают имеющуюся о них степень неопределенности

Данные – это

Накопление информации для принятия решений

Сведения, представленные в определенной знаковой системе и на определенном материальном носителе

Общенаучное понятие, включающее в себя обмен сведениями между людьми

Обработка данных включает следующие основные операции:

Сбор, формализация, сортировка, фильтрация данных

Архивация, защита, транспортировка, преобразование данных

Верны утверждения a) иb)

Информационные ресурсы – это

Магнитные диски и ленты

Документы и массивы документов в информационных системах

Только печатные документы

Информационное общество понимается как

Общество, основанное на материальных технологиях

Общество, где подавляющее количество работников занято в сфере производства информационных продуктов и услуг

Общество, основанное на знаниях

Назовите формы адекватности информации:

Синтаксическая, семантическая, прагматическая

Экономическая, техническая, знаковая

Ни один из ответов не является верным

Для измерения информации вводится величина

Энтропия

Количество информации и объем данных

Количество символов в сообщении

К основным свойствам информации не относятся:

Репрезентативность, содержательность, доступность

Актуальность, точность, достоверность

Надежность, устойчивость, прибыльность

Информационные процессы – это

Процессы, связанные со сбором, обработкой, передачей и хранением информации

Процессы, связанные с измерением количества информации

Процессы, связанные с регистрацией метеорологических данных

Файл – это

Порция информации

Поименованная область на диске, хранящая данные определенного типа

Текстовый документ

Кодирование числовой информации применяется

С целью ускорения передачи информации

С целью обеспечения удобной и более эффективной обработки информации

С целью присвоения объекту кодового обозначения

Основание системы счисления используется

в позиционной системе счисления

в непозиционной системе счисления

только в восьмеричной системе счисления

Кодирование текстовой информации происходит

С помощью специальной кодовой таблицы

С помощью латинского алфавита

С помощью графических изображений

Графические изображения хранятся

В файлах графических форматов

В таблице стилей

В пикселах

Форматы графических файлов

Только *.jpeg

*.bmp, *.gif, *.tiff, *.jpeg , *.wmf

*mdb, *.xls, *.arj

Основные форматы звуковых файлов:

*.midi, *.wav, *.mp3

*.bmp, *.doc

нет правильного ответа

Моделирование – это

Классификация моделей явлений

Форма представления данных

Основной метод исследований во всех областях знаний и научно-обоснованный метод оценок характеристик сложных систем

Модели могут быть:

Абстрактные и физические

Только информационные

Только наглядные

Для реализации информационных процессов используется

СУБД

Аппаратное и программное обеспечение компьютера

Информационно-логическая модель

Алгоритм – это

Схема взаимодействия узлов компьютера

Точное и понятное предписание исполнителю совершить последовательность действий, направленных на решение поставленной задачи

Программный продукт

Свойства алгоритмов:

Дискpетность, детерминированность, результативность

Конечность, понятность

Верны утверждения а ) и b)

Формы представления алгоритмов:

Словесная, графическая; псевдокоды, программная.

Блок-схема

Нет верного ответа

Логическая структура любого алгоритма может быть представлена

комбинацией трех базовых структур: линейной ,разветвляющей, циклической

как линейная и дискретная

как цикл с условием

Структура ветвление существует в следующих основных вариантах

Одностороннее и двустороннее ветвление

Выбор из нескольких случаев

Нет полного верного ответа

Оператор CASE реализует

Двустороннее ветвление

Выбор из нескольких случаев

Цикл итерационный

Телом цикла называется

некоторая совокупность действий, которая выполняется многократно

итерация

значение переменной

Ввод a=2,b=3. Значения переменныхa, b, c, dпосле выполнения алгоритма

a=2,b=3,c=2,d=4

a=2,b=1,c=3,d=1

a=4,b= 2,c=4, d=8

Ввод: a=1,b=1. Значения переменныхa, b, cпосле выполнения алгоритма

a=2, b= 0, c= 2

a=1, b=2, c=0

a=2, b=0, c=0

Программа- это

Совокупность функциональных блоков

Запись алгоритма решения задачи в виде последовательности команд или операторов языком, который понимает компьютер

База данных

Программный продукт – это комплекс взаимосвязанных программ

Для решения частной пользовательской задачи

Для решения задачи массового спроса, подготовленный для эксплуатации

Для хранения реляционных таблиц

Классификация программных продуктов проводится

По сфере использования программных продуктов

По специфике предметной области

Оба предыдущих ответа верные

Операционная система предназначена

Для планирования и управления вычислительными ресурсами компьютера и обеспечения удобного интерфейса пользователя

Для решения прикладных задач

Утилиты – это программы, служащие

Для выполнения вспомогательных операций обработки данных или обслуживания компьютеров

Для функционирования периферийных устройств компьютера

Инструментарий технологии программирования можно разделить на :

Системные и прикладные программы

Программы, ориентированные на создание отдельных приложений и комплексов и программы для автоматизации процессов разработки и реализации информационных систем

Языки программирования делятся на

Машинные и алгоритмические

Процедурные и объектно-ориентированные

Оба предыдущие ответы верные

CASE- технологии представляют собой:

Программный комплекс, автоматизирующий весь процесс анализа, проектирования, разработки и сопровождения сложных программных систем

Программный комплекс, управляющий запуском приложений

Прикладное программное обеспечение можно подразделить на

Проблемно-ориентированное и методо-ориентированное

Офисное, средства мультимедиа, средства автоматизированного проектирования

Оба предыдущие ответы верные

Проблемно-ориентированное программное обеспечение классифицируется

По типам предметных областей, информационным системам, функциям и комплексам задач

По типам пользователей

Информационная безопасность гарантирует:

Конфиденциальность информации

Целостность информации

Доступность информации

Все перечисленное

Удачная или неудачная попытка нарушения информационной безопасности, называется:

Взлом

Атака

Вскрытие

Угроза

К пассивным угрозам относятся:

Передача данных под чужим именем.

Введение вирусов

Анализ трафика, копирование информации

Все вышеперечисленное

К активным угрозам относятся:

Модификация данных.

Блокирование пользователей.

Передача данных под чужим именем.

Все перечисленное

В соответствии с законом «Об информации, информационных технологиях и о защите информации», обладатель информации – это:

Лицо, самостоятельно создавшее информацию либо получившее информацию по доступным каналам связи, с целью реализации личных или общественных интересов

Лицо, самостоятельно создавшее информацию либо получившее на основании закона или договора право разрешать или ограничивать доступ к информации, определяемой по каким-либо признакам.

Лицо, имеющее право ограничивать доступ к информации, созданной этим лицом в соответствии с законодательством РФ.

Лицо, имеющее право в соответствии с законодательством РФ, распространять и хранить информацию.

Основное средство обеспечения компьютерной безопасности:

Стеганография

Кодирование

Шифрование

Криптография

Дискретные сообщения могут быть представлены:

С бесконечным числом состояний.

С конечным числом состояний.

С бесконечным, или конечным числом состояний.

Не могут быть представлены.

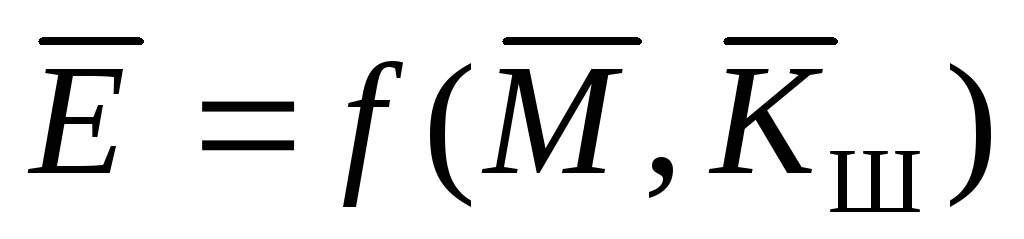

Математической моделью системы шифрования/дешифрования является функция:

h(x) = xn + hn–1 xn–1 + hn–2 xn–2 + ... + h1 x + 1

Только 1 и 2.

Криптосистема называется симметричной, если:

Ключ шифрования равен ключу дешифрования.

Криптосистема состоит из двух подсистем

Криптосистема имеет двойственную природу шифрования.

Два ключа шифрования входят в состав системы.

Криптосистема называется несимметричной, если:

Криптосистема состоит из нечетного колличества подсистем.

В состав ситемы входит более 3-ключей шифрования.

Ключ шифрования не равен ключу дешифрования.

Криптосистема имеет многослойную структуру шифрования.

Стенография – это:

метод защиты информации путем шифрования данных.

метод защиты информации, связанный с применением криптографических схем.

метод защиты информации путем маскировки данных и скрытия факта их передачи.

метод защиты информации, связанный с применением ключей шифрования.

Сложность информационной инфраструктуры приводит:

К увеличению надежности защиты данных.

К уязвимости защиты информации.

Не влияет на надежность защиты информации.

Потерям данных

В какой системе имеется возможность распределять среди законных пользователей секретным образом только их личные ключи дешифрования:

В несимметричной системе шифрования

В симметричной системе шифрования

В любой.

Ни в одной из приведеных.

Идеально-стойкой криптосистемой, является система для которой:

Стойкость к криптоанализу зависит от вычислительной мощности оппонента.

Стойкость к криптоанализу не зависит от вычислительной мощности оппонента.

Стойкость к криптоанализу зависит от вычислительной мощности программно-аппаратных средств обладателя информации.

Стойкость к криптоанализу не зависит от вычислительной мощности программно-аппаратных средств обладателя информации.

Блоковое и потоковое шифрование это:

Способы формирования криптограммы

Способы передачи ключей шифра.

Способы распределения мощностей компьютера при шифровании.

Способы шифрования при стенографии.

Основные преимущества потоковых шифров перед блоковыми:

отсутствует размножение ошибок, возникающих в каналах связи.

проще и дешевле аппаратная реализация,

высокая скорость шифрования,

Только 1 и 3

1,2 и 3

Выражение h(x) = xn + hn–1 xn–1 + hn–2 xn–2 + ... +h1 x+ 1 это:

Полином обратной связи линейного рекуррентного регистра.

Функция шифрования с помощью кодовой книги

Математическая модель системы шифрования/дешифрования

Для увеличения скорости шифрования/дешифрования применяется:

Гибридные системы шифрования

Криптосистемы RSA

Ассиметричная система шифрования

Симметричная система шифрования.

Криптоанализ – это:

Вскрытие криптограмм используя определенный ключ.

Поиск ключа шифрования.

Анализ секретной информации.

Вскрытие криптограмм без знания ключа.

Маскиратор применяется для:

Шифрования цифровых сигналов

Шифрования речевых сигналов

Защиты ключа шифрования.

Скрытия передачи цифровых сигналов.

Гамма – это:

двоичная последовательность, однозначно определяющаяся ключом дешифрования.

двоичная последовательность, определяющаяся без помощи ключа дешифрования.

определенная последовательность данных при шифровании.

шифрование без использования ключа.