ПАМЗИ практикум

.pdf

левой кнопкой мыши на элементе «Пользователь 1». В появившемся окне «Создание КК» ввести имя, в списке «Все» выбрать Пользователь 2 и нажать кнопку « >> ». Нажать кнопку «Далее». В появившемся диалоговом окне «Запись КК» выбрать тип внешнего ключа — «Файл». Указать путь и имя файла, в котором будет храниться созданный набор ключей для Пользователя 1 и открытый ключ Пользователя 2. Аналогичные действия произвести для Пользователя 2.

7.После завершения работы мастера скопировать набор ключей Пользователя 2 на дискету (виртуальную дискету).

4.9.4.Настройка СЗИ StrongNet

ВЫПОЛНИТЬ!

8.В одной из виртуальных систем открыть главное окно программы StrongNet и нажать кнопку «Развернуть» (рис. 4.34).

Рис. 4.34. Главное окно программы «StrongNet»

9.На вкладке «Ключи» (рис. 4.35) выбрать тип внешнего ключа – файл. Указать файл с набором ключей Пользователя 2 и нажать кнопку «Загрузить».

Переключатель «Загружать ключи при старте» поставить в состояние «Включено».

10.Во второй ОС аналогично загрузить набор ключей Пользователя 2, сохраненный на дискете.

11.Используя вкладку «Настройки» (рис. 4.36) сделать так, чтобы сеансовый ключ в процессе работы защищенного соединения периодически менялся. Он может меняться по истечении некоторого промежутка времени, для этого переключатель «Генерировать ключ каждые» устанавливается во включенное состояние и в поле «Секунды» указывается длина соответствующего временного интервала. Чтобы защищенное соединение периодически проверялось на предмет активности, переключатель «Подтверждать соединение» устанавливается во включенное состояние и в поле «Секунды» указывается длина периода в секундах. Для вступления в силу сделанных изменений нажать кнопку «Применить».

210

Рис. 4.35. Загрузка ключевой информации Рис. 4.36. Настройка параметров обновления ключевой информации

4.9.5.Установка защищенного соединения

ВЫПОЛНИТЬ!

12.Создать и проверить соединение между виртуальными ОС. Для этого на вкладке «Соединение» (рис. 4.37) одного из узлов указать IP-адрес второго узла и нажать кнопку «Подключить».

13.Убедиться в том, что соединение установлено. Для этого зайти на вкладку «Сессии» (рис. 4.38), подвести указатель мыши к соединению в списке, в контекстном меню выбрать пункт «Информация о соединении». Просмотреть информацию об установленном соединении.

14.Осуществить захват трафика в основной ОС, убедиться в том, что трафик является защищенным, проанализировать его тип.

211

Рис. 4.37. Настройка параметров соединения Рис. 4.38. Проверка информации о соединении

212

4.10. Защита на транспортном уровне

Для защиты на транспортном уровне применяются протоколы TLS и SSL. Особенностью защиты на данном уровне является независимость от прикладного уровня, однако чаще всего технология применяется для защиты данных, передаваемых по протоколу HTTP (режим HTTPS).

Подробнее рассмотрим функционирование протокола SSL. Протокол часто применяется для установки защищенного соединения, когда пользователь, обратившийся к web-серверу, передает или получает конфиденциальные сведения, например об объеме и стоимости покупки в Интернет-магазине, либо получает статистику своих соединений у Интернет-провайдера. В этом случае web-клиент, например Internet Explorer, автоматически переходит в защищенный режим, о чем свидетельствует пиктограмма «замок» в правой нижней части окна.

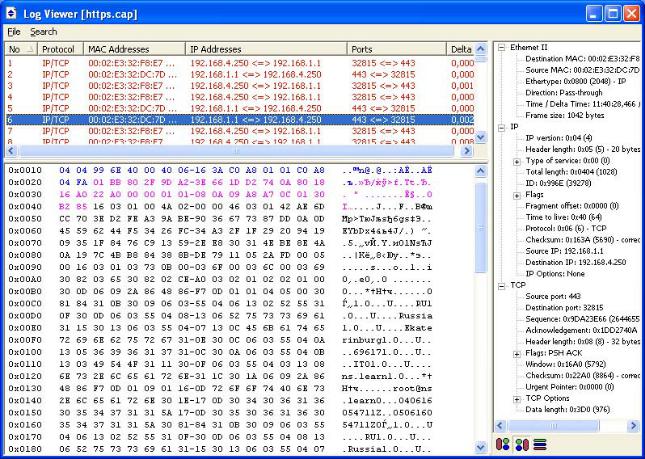

Рис. 4.39. Сетевой пакет с сертификатом открытого ключа сервера

Протокол SSL предусматривает функции аутентификации, шифрования данных и обеспечения целостности данных. Аутентификация осуществляется путем обмена цифровыми сертификатами при установлении соединения (сессии). Так как web-сервер обычно принимает запросы от произвольных клиентов, то чаще всего аутентифицируется только сервер. Для шифрования данных применяется стандартный для VPN-соединений подход: для шифрования данных применяется симметричный сеансовый ключ. Обмен симметричными се-

213

ансовыми ключами происходит при установлении соединения, при передаче сеансовые ключи шифруются с помощью открытых ключей. Для обеспечения целостности к сообщению добавляется его хэш-код.

Рассмотрим этапы установки SSL-соединения. Сначала устанавливается стандартное TCP-соединение с портом сервера 443. Далее клиент передает сообщение «Client-Hello», в котором сообщает поддерживаемую им версию протокола SSL и случайную последовательность «Challenge_Data». В ответ сервер передает сообщение «Server-Hello», в котором указывает версию SSL, идентификатор соединения «Connection_id», список базовых шифров (протоколов) и сертификат сервера (подписанный открытый ключ).

Цель следующего сообщения, отправляемого клиентом (сообщение «Client_Master_Key»), — передача симметричного сеансового ключа, зашифрованного открытым ключом сервера. Таким образом, только сервер может расшифровать переданный симметричный ключ.

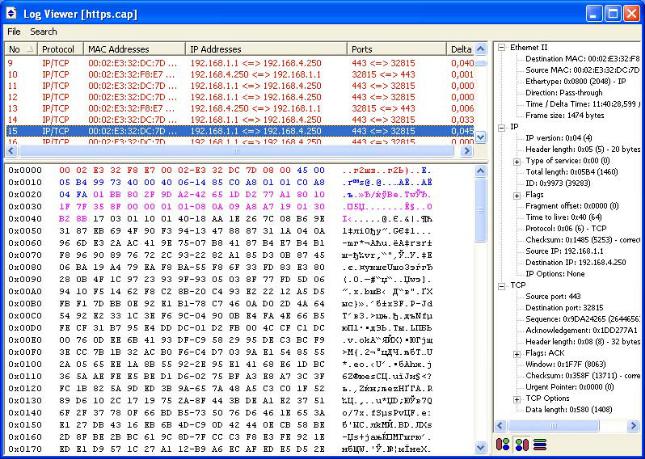

Рис. 4.40. Зашифрованный HTTP-трафик

Получив ключ, сервер зашифровывает этим ключом отправленную ранее последовательность «Challenge_Data» и передает ее в сообщении «ServerVerify». Получив и расшифровав данное сообщение, клиент уверен, что сеансовый ключ получен и расшифрован сервером правильно. Для того чтобы сервер также мог убедиться в правильности полученного им сеансового ключа, клиент зашифровывает этим ключом идентификатор соединения «Connection_id», полученный от сервера, и передает его в сообщении «Client-Finished».

214

Таким образом, соединение установлено, сервер проверен, сеансовый ключ передан. Теперь весь трафик может передаваться в зашифрованном виде. Для внешнего наблюдателя виден трафик, идущий по 443 TCP-порту между двумя узлами с известными IP-адресами.

4.11. Организация VPN средствами протокола SSL в Windows Server 2003

Предположим, нам необходимо организовать защищенный обмен информацией между web-сервером и произвольным клиентом. Для организации воспользуемся ОС Windows Server 2003, в качестве web-сервера будем использо-

вать встроенный в ОС компонент IIS (Internet Information Services).

Поставленная задача разбивается на три этапа: активизация IIS, генерация сертификата открытого ключа для web-севера и настройка SSL-соединения.

4.11.1. Активизация IIS

Компонент IIS по умолчанию в ОС Windows Server 2003 не установлен, целью данного этапа является его установка и проверка его функционирования с автоматически генерируемой web-страницей.

ВЫПОЛНИТЬ!

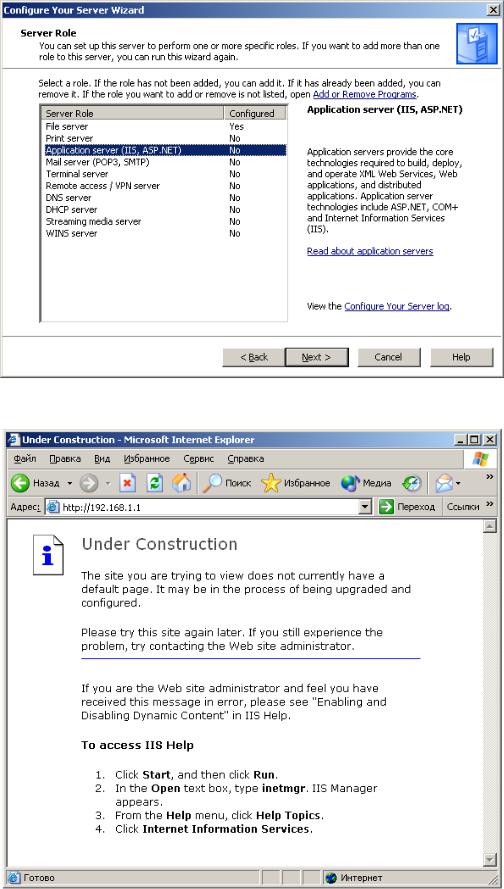

1.Установить компонент Internet Information Services (Control Panel Administrative Tools Manage Your Server).

Воткрывшемся диалоговом окне необходимо выбрать пункт «Add or remove a role», после чего ОС автоматически определит текущие сетевые настройки и отобразит диалоговое окно со списком возможных задач, выполняемых сервером (рис. 4.41). В этом списке необходимо выбрать пункт

«Application servers (IIS, ASP.NET)». Установка дополнительных компонентов сервера FrontPage Extensions и ASP.NET не является обязательной, поэтому может быть пропущена. В результате указанных действий будут установлены компоненты, необходимые, в том числе для запуска web-сервера. Процесс установки может занять несколько минут, и для его успешного завершения понадобится дистрибутив Windows Server 2003.

215

Рис. 4.41. Выбор пункта «Application servers (IIS, ASP.NET)»

Рис. 4.42. Отображение web-страницы при обращении к серверу

После установки и перезагрузки web-сервер IIS автоматически запускается, в качестве стартовой используется автоматически генерируемая web-

216

страница (рис. 4.42). Отображение этой страницы при обращении к серверу по его IP-адресу с указанием протокола HTTP говорит о том, что сервер отвечает на HTTP-запросы клиента (программы Internet Explorer). В результате выполнения данного этапа мы получили функционирующий web-сервер под управлением IIS.

ВЫПОЛНИТЬ!

2.Запустить анализатор сетевого трафика и просмотреть содержимое передаваемой между клиентом и сервером информации. Убедиться, что HTTPзапрос и HTTP-ответ передаются в открытом виде.

4.11.2. Генерация сертификата открытого ключа для web-сервера

Как указывалось выше, для шифрования передаваемой информации клиент и сервер должны получить общий ключ симметричного шифрования. В протоколе транспортного уровня данный ключ генерирует клиент и отправляет серверу. Однако для отправки ключа клиент применяет его зашифрование с использованием открытого ключа сервера, который должен быть известен клиенту. Для передачи открытого ключа применяется механизм сертификатов, цель которого обеспечить подлинность передаваемого открытого ключа. Таким образом, сервер должен иметь сертификат своего открытого ключа, который в общем случае должен быть подписан одним из доверенных центров сертификации.

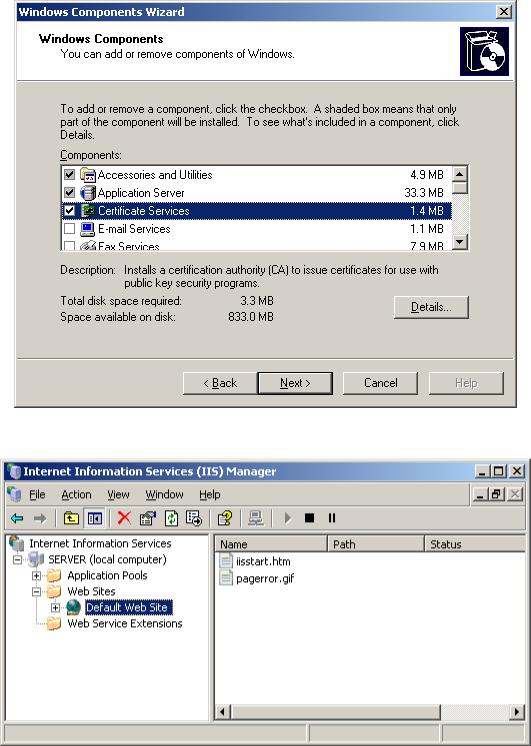

В связи с тем, что мы организуем VPN-соединение в локальной сети учебного компьютерного класса, то в процессе работы самостоятельно сгенерируем сертификат открытого ключа и создадим его ЭЦП. Для этой цели нам понадобится Центр сертификации, для работы с которым необходимо добавить компонент Certificate Services (Службы сертификации). В процессе установки необходимо будет указать имя Центра сертификации (например, «Mycompany»), остальные настройки можно оставить по умолчанию.

ВЫПОЛНИТЬ!

3.Установить компонент Certificate Services (Control Panel Add or Remove Programs Add/Remove Windows Components, рис. 4.43).

После установки Центра сертификации необходимо от имени webсервера выполнить запрос на получение нового сертификата.

ВЫПОЛНИТЬ!

4.Запустить оснастку Internet Information Services (IIS) Manager (Control Panel Administrative Tools Internet Information Services (IIS) Manager).

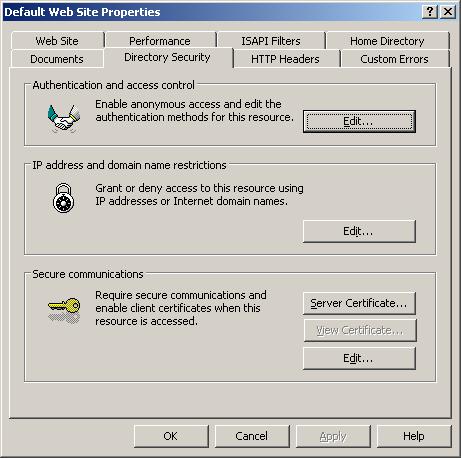

5.В разделе «Web Sites» (рис. 4.44) выбрать компонент «Default Web Site»,

щелкнуть на нем правой кнопкой и выбрать пункт «Properties» в контекстном меню. Далее выбрать вкладку «Directory Security» и нажать кнопку

«Server Certificate…» в открывшемся окне (рис. 4.45).

217

Рис. 4.43. Выбор компонента Certificate Services

Рис. 4.44. Оснастка Internet Information Services (IIS) Manager

Будет запущен «мастер», позволяющий сформировать запрос на выдачу сертификата открытого ключа к Центру сертификации (Certification Authority). Необходимо выбрать опцию «Create a new certificate» (создать новый сертифи-

кат), а затем «Prepare the request, but send it later» (подготовить запрос, но от-

править его позже). Будет предложено заполнить исходные данные, на основании которых будет выдан сертификат, в том числе наименования организации

(Organization) и организационного подразделения (Organizational unit). Кроме того, необходимо указать доменное имя web-сайта (например,

218

«www.mycompany.com») и его географическое местонахождение. Затем будет предложено сохранить текст запроса в виде текстового файла (рис. 4.46), содержимое которого необходимо отправить в Центр сертификации. Данный файл содержит открытый ключ web-сервера и заполненные сведения.

Так как Центром сертификации также является наш узел, то процесс отправки полученного текстового файла упрощается и заключается лишь в обработке данного файла с использованием оснастки Certification Authority (рис. 4.47). Результатом обработки будет создание файла-сертификата открытого ключа в формате X.509.

Рис. 4.45. Вкладка «Directory Security» окна свойств web-сайта

219