metoda_2013

.pdf

СЕТИ ЭВМ И ТЕЛЕКОММУНИКАЦИИ

разбиение протокольного блока данных на части сбор из частей протокольного блока данных, большого блока данных

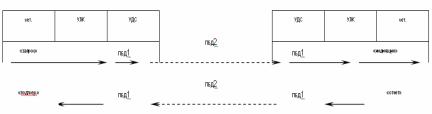

Кроме протокольных блоков данных, смежные протоколы объединяются специальными командами, которые называются примитивами. Название примитива определяет группу команд:

Запрос, индикация, ответ, подтверждение.

Передавая примитив, протокол вышестоящего уровня, указывает нижестоящему, какие действия выполнить.

Чтобы инициировать какие либо действия в сети, протокол сетевого уровня передает протоколу УЛК примитив «запрос», по этой команде протокол УЛК формирует протокольный блок данных, в котором содержатся либо команды протокола, либо данные пользователя. Затем этот протокольный блок данных посредствам УДС передается в сеть. На приемной стороне протокол УЛК приняв кадр, обязан сообщить протоколу сетевого уровня об изменении в сети. Для этого он передает этому

протоколу примитив «индикация». Протокол сетевого уровня анализирует состояние сети и формирует примитив «ответ», который проток УЛК преобразует также в протокольный блок данных и передает ответ в сеть. На приемной стороне протокол УЛК должен завершить начатую фазу, для этого протоколу от уровня передается команда «подтверждение».

6. Зарисуйте структуру и назовите основные функциональные отличия повторителей, трансиверов и концентраторов ЛВС. На каком уровне эталонной модели ВОС функционирует каждое из этих устройств?

Для удлинения линии связи и восстановления сигналов в линии при передачи из одной физической среды в другую предназначены такие сетевые устройства, как трансиверы, репитеры и концентраторы. Все эти устройства работают на физическом уровне эталонной модели ВОС.

200

СЕТИ ЭВМ И ТЕЛЕКОММУНИКАЦИИ |

|

|

|

||

|

|

|

|

|

|

|

Сегмент 1 |

|

|

|

|

|

|

|

|||

|

(среда 1) |

|

Модуль |

|

Модуль |

|

|

|

сопряжения |

|

|

|

|

|

|

усилителя |

|

|

|

|

со средой |

|

|

|

Сегмент 2 |

|

|

|

|

|

(среда 1) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Рис. 1. Структура репитера

Репитеры. Репитер выполняет единственную функцию восстановления сигнала и передачи его в другие сегменты сети. Он не преобразует ни уровни сигналов сети, ни их физическую природу. Репитеры служат простыми двунаправленными ретрансляторами сигналов сети. Основная цель их применения – увеличение длины сети. Репитеры предназначены для соединения разных сегментов одной ЛВС, причем один репитер соединяет только два сегмента сети. Эти устройства предназначены для функционирования в таких типах физической среды, как витая пара, коаксиальный кабель, оптоволоконный кабель. На репитерах (повторителях) строятся в основном сети с кольцевой топологией, например Token Ring и FDDI.

Любой репитер не адресуется в сети. Структура репитера представлена на рис. 1.

Трансиверы, или приемопередатчики служат для двунаправленной передачи между сетевым адаптером и сетевым

|

|

|

Модуль |

|

|

|

Сегмент 1 |

|

|

|

|

|

|

сопряжения со |

|

|

|

|

(среда 1) |

|

средой 1 |

|

|

|

|

|

|

|

Модуль |

|

|

|

|

|

преобразования |

|

|

|

|

||

|

|

|

|

|

сигнала |

|

|

|

Модуль |

|

|

|

Сегмент 2 |

|

|

|

|

|

|

сопряжения со |

|

|

|

|

(среда 2) |

|

|

|

|

|

|

средой 2 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Рис. 2. Структура трансивера |

||

кабелем или между двумя сегментами (отрезками сетевого кабеля). Основной функцией трансивера является усиление сигналов или преобразование их в другую форму для улучшения характеристик сети, например, для повышения

201

СЕТИ ЭВМ И ТЕЛЕКОММУНИКАЦИИ

помехоустойчивости и/или увеличения расстояния между абонентами. Структура трансивера приведена на рис. 2. Примером использования трансивера может служить подключение адаптеров сети Ethernet к «толстому» коаксиальному кабелю. В данном случае трансивер преобразует электрический сигнал для «тонкого» коаксиального кабеля в сигнал для «толстого» коаксиального кабеля и наоборот.

Более сложную функцию выполняет трансивер, преобразующий электрические сигналы сети в сигналы другой природы (оптические, радиосигналы и т.д.) с целью использования других сред передачи информации. Такие трансиверы также называют конверторами среды. Наиболее часто применяют оптоволоконные трансиверы, которые позволяют в несколько раз повысить допустимую длину кабеля сети.

Трансиверы, как и повторители, не выполняют никакой информационной обработки проходящих через них пакетов сообщений и не адресуются.

На трансиверах строятся в основном сети с шинной топологией и случайным методом доступа, например Ethernet. Концентраторы. К концентратору возможно подключение нескольких сегментов сети (обычно от 2 до 24) (рис. 3.), причем концентраторы работают с физической средой таких типов, как витая пара, коаксиальный кабель, оптоволоконный кабель. Концентраторы с точки зрения обработки информации можно условно разделить на активные и пассивные.

|

концентра |

концентра |

концентра |

Концентратор |

тор |

тор |

тор |

сети Token Ring |

|

|

|

|

порт |

|

|

|

концен |

|

|

|

тратор |

|

|

узел сети

Рис. 3. Подключение узлов сети Token Ring через концентратор

Пассивные (репитерные) концентраторы выполняют функции нескольких повторителей (репитеров) или трансиверов, собранных в едином конструктиве. В связи с этим пассивные концентраторы никакой обработки информации не выполняют, а только восстанавливают и усиливают сигналы и могут также преобразовывать сигналы различной природы (например, электрические сигналы в оптические).

202

СЕТИ ЭВМ И ТЕЛЕКОММУНИКАЦИИ

Пассивный концентратор должен принимать пакеты и отсылать их во все сегменты сети, подключенные к нему, кроме того сегмента, откуда был принят пакет. Таким образом, концентратор выполняет функции усиления (функция репитера), преобразования природы среды (функция трансивера), а также соединяет сегменты сети.

К пассивному концентратору могут подключаться только части (сегменты) или отдельные абоненты одной и той же сети. Например, сегменты сети Ethernet, выполненные на тонком кабеле, на толстом кабеле, на оптоволоконном кабеле.

Активные концентраторы выполняют более сложные функции. В частности, они могут преобразовывать информацию и протоколы обмена, правда, это преобразование обычно очень простое. Структура активного концентратора представлена на рис. 4. Поскольку активный концентратор анализирует информацию, принятую из сети, т.е. распознает форматы пакетов данных, а для этого необходимо принять весь пакет, а не его отдельные биты, то модуль анализа и преобразования информации естественно должен содержать буфер для накопления данных. Активные концентраторы работают на канальном уровне модели ВОС, и являются разновидностью мостов.

Сегмент 1 |

|

Модуль |

|

|

|

|

|

(среда 1) |

|

сопряжения |

|

|

|

|

|

|

|

|

|

|

|||

|

|

со средой 1 |

|

Модуль |

|

Модуль анализа |

|

|

|

||||||

… |

|

|

преобразова |

|

и |

||

|

|||||||

|

|

ния сигнала |

|

преобразования |

|||

Модуль |

|||||||

Сегмент |

|

|

|

|

информации |

||

|

сопряжения |

|

|

|

|

||

N |

|

|

|

|

|

||

|

со средой 2 |

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Рис. 4. Структура активного концентратора

7.Реализация маркерного метода доступа к моноканалу в ЛВС с кольцевой топологией. Особенности организации сети Token Ring на переключающих концентраторах.

Из кольцевых ЛВС наиболее распространенными являются сети с передачей маркера по кольцу и среди них: 1) ЛВС типа Token Ring, которая стала основной для стандарта IEEE 802/5,

203

СЕТИ ЭВМ И ТЕЛЕКОММУНИКАЦИИ

разработанная фирмой IBM; 2) сети FDDI на основе волоконнооптической сети.

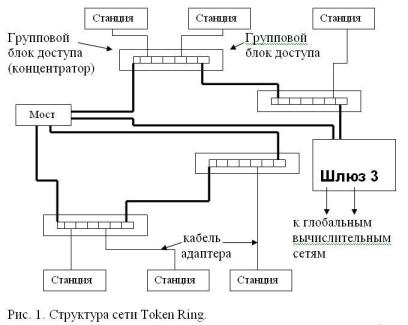

Сети Token Ring построена с использованием мостов, шлюзов, а

также специальных схемных концентратов, управляющих конфигурацию сети и ее обслуживание (рис. 1.).

Сеть имеет комбинированную звездно-кольцевую конфигурацию и состоит из нескольких колец, работающих со скоростью 4М или 16Мбит/с и взаимодействующих через высокоскоростные мосты. Данные передаются по кольцу кадрами. Область адресации кадра состоит из двух частей: первые два откола определяют адрес кольца, а следующие два – номер станции в кольце.

Операции в кольце могут выполняться в двух режимах: асинхронном и синхронном. Типичная реализация сети Token Ring определяет максимальное число станций 69; максимальное число концентратов 12.

Функционирование сети заключаются в следующем. По сети циклирует маркер, имеющий структуру

<ограничитель – P – T – M – R – ограничитель>.

Если Т 0, то маркер свободен. Если свободный маркер проходит мимо станции, желающей передать данные, и приоритет станции не ниже приоритета маркера, записанного в Р, то станция преобразует маркер в информационный кадр:

204

СЕТИ ЭВМ И ТЕЛЕКОММУНИКАЦИИ

устанавливает Т = 1 и записывает между полем R и конечным ограничи-телем адрес получателя, данные и другие сведения о соответствии с принятой структурой кадра. Информационный кадр проходит по кольцу и при этом: 1) каждая станция, готовая к передаче записывает значение своего приоритета в R (резервирует), если ее приоритет выше уже записанного в R значения; 2) станция-получатель, распознав свой адрес, считывает данные и отмечает в конце кадра (в бите “статус кадра”) факт приема данных.

Совершив полный оборот по кольцу, кадр приходит к станции отправите-лю, которая организует состояние кадра. Если передача не произошла, то делается повторная попытка.

Если передача произошла, то кадр преобразуется в маркер с Т = 0, Р R; R 0, где P и R – трехбитовые коды. Здесь кадр данных из сети убирает-ся.

При следующем обороте маркер будет захвачен той станцией, у которой на предыдущем обороте оказался наивысший приоритет, записанный в Р. Каждая станция имеет механизм обнаружения и устранения ошибок передачи.

Сеть Token Ring, рассчитанна на меньшии предельные расстояния и число станций, чем Ethernet, но она лучше приспособлена к повышенным нагрузкам.

Для увеличения скорости передачи в настоящее время кроме стандартного одно-маркерного доступа используется много маркерный доступ, а также вариант, при котором станция сразу после отправки кадра данных отправляет кадр маркера, не дожидаясь, когда ее кадр данных прейдет к ней для удаления после полного обхода кольца.

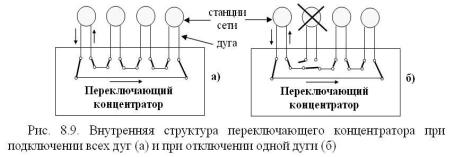

Для повышения надежности сети используют звездно-кольцевую топологию с переключающимися концентраторами (рис. 8.9). Существует две разновидности Tokin Ring: четырех и шестнадцати Мбит.

В4-х Мбит сети не используется резервирование приоритетов и используется стандартный маркерный метод доступа.

В16-ти Мбит сетях используется процедура раннего высвобождения маркера и используется резервирование приоритетов по договоренности станций. Сеть собирается на

СЕТИ ЭВМ И ТЕЛЕКОММУНИКАЦИИ

переключающих концентраторах. Каждый порт концентратора питается от сети своего узла, и если узел отключен, тока в сети нет и концентратор автоматически отключает станцию из кольца. Концентратор также проверяет станцию на работоспособность. Если станция теряет маркер или передает постоянно искаженные кадры, то эту станцию из кольца исключает сам концентратор. Такие переключающие концентраторы два крайних разъема использую для подключения других концентраторов.

При появлении неисправности в какой-либо линии передачи или станции сети концентратор отключает от сети соответствующую дугу.

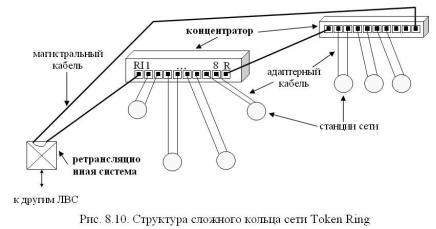

Конструктивно концентратор (8228 MAU) представляет собой автономный блок с восемью разъемами для подключения компьютеров с помощью адаптерных кабелей и двумя (крайними) разъемами для подключения к другим концентраторам с помощью магистральных кабелей (рис. 8.10).

Сложное кольцо может иметь не только несколько переключающих концентраторов, но также содержать

ретрансляционные системы, которые соединяют кольцо с другими локальными сетями.

Станции подключаются к сети при помощи специальных двух входных сетевых адаптеров. Адаптеры Token Ring

представляют собой платы расширения компьютера типа и ориентированы на системные шины ISA, EISA или PCI. Для

206

СЕТИ ЭВМ И ТЕЛЕКОММУНИКАЦИИ

присоединения адаптерного кабеля адаптер имеет внешний 9- контактный разъем типа DIN. Также как и адаптеры Ethernet, адаптеры Token Ring имеют на своей плате переключатели или перемычки для настройки адресов и прерываний.

Для сети Token Ring на неэкранированной витой паре определены следующие ограничения:

1)максимальное число концентраторов типа IBM 8228 MAU - 12;

2)максимальное количество абонентов сети – 96;

3)максимальная длина кабеля между ПЭВМ и концентратором, а также между концентраторами – 45 м;

4)максимальная длина кабеля, соединяющего все концентраторы – 120 м;

5)скорость передачи данных – 4 Мбит/с и 16 Мбит/с.

8.Объясните основные отличия в методе доступа для таких локальных сетей, как Token Ring и FDDI. Чем вызваны эти отличия. Синхронный и асинхронный режимы работы сети FDDI. Каким образом в сети FDDI определяется обрыв кабеля или отказ станции?

Отличия метода доступа в том, что в сети FDDI время удержания маркера не яв-ся постоянной величиной, как в Token Ring. Это время зависит от загрузки кольца – при небольшой загрузке оно увеличивается, при перегрузках сильно уменьшается. Эти изменения в методе доступа касаются только асинхронного трафика, некритичного к большим задержкам передачи. Для синхронного трафика время удержания маркера постоянно. В остальном пересылка кадров между станциями на уровне MAC соответствует технологии Token Ring. Станции сети FDDI применяют алгоритм раннего высвобождения маркера, как и Token Ring со скоростью 16 Мбит/с

Механизм приоритетов Token Ring из 8 ступеней отсутствует. Трафик поделен на 2 класса: асинхронный (некритичный к задержкам) и синхронный (критичный к задержкам), последний обслуживается даже при перегрузках кольца. Тип определяется протоколами верхних уровней. Для передачи синхронных кадров станция всегда имеет право захватить маркер при его поступлении. Если же надо передать асинхронный кадр, то она замеряет время оборота маркера TRT, сравнивает его с максимальным временем оборота маркера по кольцу T_Opr и делает вывод о том, перегружена ли сеть. Если перегрузки нет (TRT<T_Opr), то станция может захватить маркер на время T_Opr

– TRT и передать столько асинхронных кадров, сколько успеет.

207

СЕТИ ЭВМ И ТЕЛЕКОММУНИКАЦИИ

Если все станции хотят передать только асинхронные кадры, а маркер сделал оборот медленно, то на следующем обходе все станции пропускают маркер в режиме повторения, он быстро обходит кольцо, и на следующем цикле станции передают свои асинхронные кадры.

В FDDI на физическом уровне используется логическое кодирование 4В/5В. Которое высвобождает комбинации под служебные нужды. Самый важный служебный символ – Idle. Он постоянно передается между портами в паузах между передачами кадров. За счет этого станции и концентраторы постоянно получают информацию о состоянии соединений. Если этот символ не поступает, то фиксируется отказ физической связи и происходит реконфигурация сети.

Отличия в методах доступа вызваны 1. топологией сети FDDI (2 кольца), 2. скоростью (100 мбит) 3. и самое главное, назначением: Token ring предназначена для соединения рабочих станций и некрупных серверов, а FDDI предназначена для магистралей, подключения удаленных и мощных серверов и прочих задач, предъявляющих особые требования к качеству, скорости и надежности сети.

9.Основные функции транспортных и сетевых протоколов ИВС на примере протоколов TCP и IP. Взаимосвязь этих протоколов с другими протоколами ЭМ ВОС. Стратегии управления потоком данных.

Взаимодействие между различными сетями, входящих в состав интегрированной сети, возложено на функции транспортного и сетевого уровней эталонной модели ВОС.

Функции транспортного уровня реализуются в конечных узлах и представляют собой следующие функции: разделение пакета на дейтограммы, если сеть работает без установления соединения; сборка сообщений из дейтограмм; обеспечение заданного уровня услуг, включающих заказ времени доставки, типа канала связи, возможности сжатия данных с частичной потерей информации; управление сквозными соединениями в сети с помощью специальных команд.

Протокол ТСР – это дуплексный транспортный протокол с установлением соединения. Функциями протокола являются: а) упаковка и распаковка сегментов на концах транспортного соединения; б) установление вертикального канала путем обмена запросом и подтверждением на соединение; в) управление протоколом, который заключается в том, что получатель при подтверждении правильности передачи сообщает размер окна, т.е. диапазон номеров сегментов, которые получатель готов

208

СЕТИ ЭВМ И ТЕЛЕКОММУНИКАЦИИ

принять; г) помещение срочных данных между специальными указателями , т.е. возможность управлять скоростью передачи. Протокол IP – это дейтаграммный сетевой протокол без установления соединения. Назначение – это приспособление пакетов к особенностям промежуточных сетей и выбор направления передачи пакетов (т.е. маршрутизация). К функциям сетевых протоколов относятся: формирование пакетов с учетом требований промежуточных сетей (дополнение пакетов транспортного уровня заголовками, исключающими флаги, сетевые адреса получателя и отправителя, служебную информацию); управление потоками; маршрутизация; обнаружение неисправностей; ликвидация “заблудившихся” дейтаграмм.

Структура связей протокольных модулей

Рассмотрим потоки данных, проходящие через стек. В случае использования протокола TCP, данные передаются между прикладным процессом и модулем TCP. Типичным прикладным процессом, использующим протокол TCP, является модуль FTP. Стек протоколов в этом случае будет FTP/TCP/IP/Ethernet. При использовании протокола UDP, данные передаются между прикладным процессом и модулем UDP. Например, SNMP пользуется транспортными услугами UDP. Его стек протоколов выглядит так: SNMP/UDP/IP/Ethernet.

Модули TCP, UDP и драйвер Ethernet являются мультиплексорами n x 1. Действуя как мультиплексоры, они переключают несколько входов на один выход. Они также являются демультиплексорами 1 x n. Как демультиплексоры, они переключают один вход на один из многих выходов в соответствии с полем типа в заголовке протокольного блока данных. Другими словами, происходит следующее:

1.Когда Ethernet-кадр попадает в драйвер сетевого интерфейса Ethernet, он может быть направлен либо в модуль ARP, либо в модуль IP. На то, куда должен быть направлен Ethernet-кадр, указывает значение поля типа в заголовке кадра.

2.Если IP-пакет попадает в модуль IP, то содержащиеся в нем данные могут быть переданы либо модулю TCP, либо UDP, что определяется полем "протокол" в заголовке IP-пакета.

3.Если UDP-датаграмма попадает в модуль UDP, то на основании значения поля "порт" в заголовке датаграммы определяется прикладная программа, которой должно быть передано прикладное сообщение.

4.Если TCP-сообщение попадает в модуль TCP, то выбор

прикладной программы, которой должно быть передано

209