- •Министерство образования и науки Российской Федерации

- •Введение 7

- •Математические модели эксплуатационной информационной безопасности

- •1.1. Общие положения, краткий анализ недостатков известных методов моделирования

- •1.2. Известные подходы к оцениванию актуальности уязвимости

- •1.3. Математические модели уязвимости и угрозы атаки.

- •1.4. Математическая модель угрозы безопасности информационной системы.

- •И схема резервирования

- •Первый случай

- •Второй случай

- •1.5. Количественная оценка актуальности уязвимости в информационной системе

- •1.6. Математическая модель нарушителя (злоумышленника)

- •1.7. Математические модели угрозы атаки и угрозы безопасности конкретной информационной системы

- •1.8. Математические модели эксплуатационной безопасности информационной системы

- •Методы формального проектирования системы защиты информационной системы

- •2.1. Исходные данные и задачи формального проектирования системы защиты информационной системы

- •2.2. Метод функционального проектирования системы защиты

- •А. Исходный граф. Первая итерация

- •Б. Вторая итерация

- •В. Третья итерация

- •2.3. Формирование требований к характеристикам системы защиты информации применительно к выполнению требований к защите от атак методом динамического программирования

- •А. Первый шаг оптимизации

- •Б. Второй шаг оптимизации

- •В. Третий шаг оптимизации

- •2.4. Формирование требований к характеристикам системы защиты информации методом линейного программирования

- •2.5. Оценка потенциальных возможностей и формирование требований к системе защиты

- •2.6. Метод эксплуатационного проектирования системы защиты

- •2.7. Оценка эксплуатационного риска потенциальных потерь при формировании требований к характеристикам проектируемой системы защиты информационной системы

- •2.8. Проблемы резервирования элементов информационных систем для повышения уровня их эксплуатационной информационной безопасности

- •Заключение

- •Литература

1.3. Математические модели уязвимости и угрозы атаки.

Как отмечали, ключевым недостатком известных методов оценки актуальности уязвимостей является то, что ими не анализируются стохастические параметры уязвимостей - в общем случае групп или типов уязвимостей, которые могут быть классифицированы (отнесены к той или иной группе) по источнику возникновения и по возможности (цели) использования при реализации атаки злоумышленником. Это, в конечном счете, не позволяет делать прогнозы, в отношении появления и устранения уязвимостей соответствующих групп (или типов) в процессе эксплуатации информационной системы, как следствие, количественно оценивать уровень ее эксплуатационной (в процессе эксплуатации) информационной безопасности.

Общим

для всех видов уязвимостей с позиции

эксплуатационной информационной

безопасности является то, что уязвимости

с какой-то интенсивностью в информационной

системе возникают (выявляются) и с

какой-то интенсивностью устраняются.

Как следствие, в отношении любой

уязвимости (вне зависимости от ее

физического смысла и природы возникновения)

- в нашем случае, уязвимостей определенного

типа, позволяющие осуществлять атаки

определенного типа, могут быть определены

(заданы при расчетах) интенсивность

возникновения уязвимости ,

и интенсивность устранения уязвимости,

µ, которые могут рассматриваться в

качестве эксплуатационных параметров

уязвимости (типа уязвимостей), что можно

сделать на основании существующей и

широко публикуемой в открытой печати

статистики.

,

и интенсивность устранения уязвимости,

µ, которые могут рассматриваться в

качестве эксплуатационных параметров

уязвимости (типа уязвимостей), что можно

сделать на основании существующей и

широко публикуемой в открытой печати

статистики.

Проиллюстрируем сказанное примером, в отношении уязвимостей (типа уязвимостей), используемых для реализации атак на повышение привилегий. Так в январе 2014 года компания Microsoft выпустила 4 бюллетеня безопасности, два из которых закрывают уязвимости, приводящие к несанкционированному повышению привилегий, см. табл.1. Например, статистика по исправленным компанией Microsoft уязвимостям за 2013 год приведена в табл.2, где выделены уязвимости, которые широко эксплуатировались злоумышленниками на момент закрытия их компанией Microsoft [27]. Как видим, каких-либо проблем с определением эксплуатационных параметров уязвимостей (типов уязвимостей) из открытых источников не существует.

Таблица 1

Бюллетени безопасности, выпущенные компанией Microsoft в январе 2014 года

Таблица 2

Бюллетени безопасности, выпущенные компанией Microsoft в 2013 году

В

качестве же характеристики эксплуатационной

безопасности информационной системы

в отношении уязвимости (далее говоря

об уязвимости, будем понимать, что речь

идет об уязвимостях определенного типа)

может рассматриваться вероятность

того, что информационная система готова

к безопасной эксплуатации в отношении

уязвимости, будем обозначать

.

Соответственно,

математической моделью уязвимости

является модель системы массового

обслуживания (СМО ) [14], определяющая

зависимость:

.

Соответственно,

математической моделью уязвимости

является модель системы массового

обслуживания (СМО ) [14], определяющая

зависимость: .

.

Например, в [21] нами была получена количественная оценка уровня эксплуатационной безопасности современных информационных систем в отношении уязвимостей, связанных с ошибками программирования в современных системных средствах и приложениях. При этом в качестве модели соответствующих уязвимостей рассматривалась СМО с бесконечным числом обслуживающих приборов – модель M|M|∞ (любая выявленная в информационной системе уязвимость сразу же направляется на устранение - исправление ошибки разработчиком программного средства, никакой очереди выявленных уязвимостей на устранение не образуется) и с одним обслуживающим прибором M|M|1 (получена оценка граничных значений). Математическая модель уязвимости в этих предположениях имеет следующий вид:

Замечание.

Естественно, что для модели СМО M|M|1

при условии: >µ

принимаем:

>µ

принимаем: =

0.

=

0.

Используя соответствующую статистику уязвимостей [38], см. рис.1, можем заключить, что уязвимости в программных средствах, причем, как в системных, так и в прикладных, обнаруживаются десятками в год, а время их устранения может составлять несколько месяцев. Продолжительность устранения уязвимостей достаточно легко определить из систематически публикуемых отчетов за соответствующий интервал времени, пример подобного отчета [29] приведен на рис.2. Из анализа можно сделать вывод, что десятки процентов уязвимостей, особенно это касается приложений, исправляются более чем в течение месяца, некоторые же из них исправляются месяцами.

Рис.1. Статистика обнаруженных уязвимостей в ОС и в браузерах за 2011 г.

Рис.2. Иллюстрация отчета по уязвимостям за неделю: 20.02-26.02 2012

Заметим, что, следуя классификации уязвимостей, приведенных в [38], см. рис.1, можно утверждать, что на уровень эксплуатационной безопасности информационной системы существенно влияют уязвимости, характеризуемые критической, высокой и средней степенями опасности (например, следуя классификации уязвимостей [38], к уязвимостям средней степени опасности относятся уязвимости, которые позволяют удаленный отказ в обслуживании, неавторизованный доступ к данным или выполнение произвольного кода).

Так же отметим, что при анализе уровня эксплуатационной информационной безопасности программных средств в отношении угрозы атак, осуществляемых с определенной целью, необходимо учитывать только те уязвимости программных средств, которые могут использоваться (эксплуатироваться) соответствующей атакой (атаками), осуществляемой на информационную систему с соответствующей целью. К подобным целям в нашем случае – защита информации от несанкционированного доступа, как отмечали ранее, относятся нарушение конфиденциальности, целостности и доступности информации.

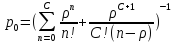

Проведем соответствующее исследование, для чего рассмотрим, как изменяется вероятность того, что программное средство (будем рассматривать только одно программное средство, а не информационную систему в целом), готово к безопасной эксплуатации, в зависимости от изменения продолжительности устранения разработчиком обнаруженных уязвимостей, при этом примем, что в программном средстве обнаруживается лишь одна уязвимость в год, см. рис.3.а, и как изменяется вероятность того, что программное средство готово к безопасной эксплуатации, в зависимости от изменения интенсивности обнаружения уязвимостей в программном средстве, при этом примем, что среднее время устранения одной уязвимости составляет 1 месяц, см. рис.3.б.

а.

От

продолжительности устранения одной

б. От изменения интенсивности обнаружения

а.

От

продолжительности устранения одной

б. От изменения интенсивности обнаружения

обнаруженной уязвимости уязвимостей

Рис.3. Зависимость изменения уровня эксплуатационной безопасности

Не составляет труда показать, что уровень эксплуатационной информационной безопасности современных программных средств - значение вероятности того, что программное средство готово к безопасной эксплуатации в отношении атак, реализуемых с определенной целью, в редких случаях превосходит 0,1-0,2.

Замечания:

Использование модели M|M|∞ приведено лишь в качестве наиболее общего примера. Моделью должна учитываться политика компании-разработчика по выпуску обновлений, направленных на устранение выявленных уязвимостей.

Как мы ранее отмечали, уязвимости разнородны. Некоторые из них не создают реальной угрозы до тех пор, пока злоумышленником не предпринято соответствующих действий, например, не создано программного средства, позволяющего осуществить атаку на выявленную уязвимость (эксплойта). Сложность эксплуатации уязвимости соответствующего типа можно учесть (например, сложность создания программного средства, позволяющего эксплуатировать уязвимость), задавая в качестве параметра интенсивности выявления уязвимостей (соответствующего типа уязвимостей) λ, интенсивности выявления только эксплуатируемых на рассматриваемом интервале времени уязвимостей, например, тех из них, для которых были разработаны и использовались эксплойты, см. табл.2.

В качестве примера использования данного подхода к моделированию уязвимости и иллюстрации важности получаемых при этом выводов, проведем с применением рассмотренного подхода к моделированию анализ современных антивирусных средств защиты. Основными параметрами модели являются интенсивность обслуживания μ и интенсивность поступления заявок λ. Под интенсивностью обслуживания μ понимается интенсивность выпуска новых сигнатур (сигнатур для выявленных уязвимостей – не детектируемых вредоносных программ), под интенсивностью поступления заявок λ понимается интенсивность обнаружения новых не детектируемых вредоносных программ (по различным оценкам антивирусными средствами защиты сегодня детектируется 50 - 75% новых вредоносных программ, например, в отношении новых технологий детектирования, опирающихся на возможности KSN (технология Kaspersky Security Network, основанная на создании антивирусного облака), утверждается, что их применение позволило увеличить с 60% до 75% долю угроз, обнаруживаемых эвристическими методами без обновления классических антивирусных баз, т.е. 25% угроз средством защиты не детектируется (правда, уточним, что это утверждается разработчиком).

Замечания. Не будем при исследовании учитывать ошибки программирования и иные уязвимости собственно средства защиты (не связанные с возможностью детектирования новых вредоносных программ).

Представим

систему антивирусной защиты, как

многоканальную СМО

M|M|С

(С обслуживающих приборов), где

обслуживающий прибор – вирусный

аналитик, осуществляющий анализ новой

вредоносной программы, с целью выявления

ее сигнатуры, заявка на обслуживание –

новая не детектируемая вредоносная

программа [14], для которой искомая

эксплуатационная характеристика –

вероятность готовности к безопасной

эксплуатации в отношении рассматриваемой

уязвимости (уязвимости внедрения и

запуска вредоносной программы),

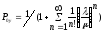

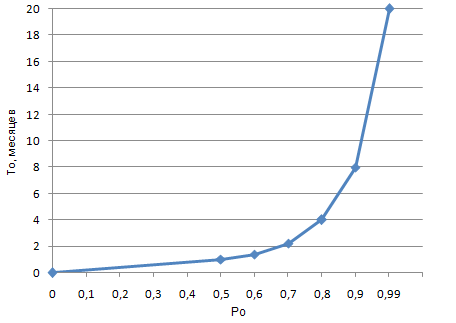

определяется по следующей формуле:

определяется по следующей формуле:

Отметим, что в данном случае нас будет интересовать стационарный режим, характеризующийся выполнением условия:

В нестанционарном режиме очередь заявок на обслуживание и продолжительность обслуживания заявки возрастают бесконечно.

При проведении исследований предположим, что время анализа – выявления сигнатуры (время обслуживания заявки) ,Tобс соответственно равно,10 мин, 30 мин и 60 мин. Данное предположение основано на данных о частоте выпуска обновлений, например, компания Symantec выпускает обновления с частотой в 15 минут (импульсные обновления) [26], а компания Лаборатория Касперского с частотой в 2 часа [31].

Рассмотрим следующий случай:

С = 100, Tобс = 10 мин., μ=0,1 (1/мин.).

В этих условиях для того, чтобы система работала в стационарном режиме, интенсивность поступления заявок λ должна быть меньше 10 (1/мин.).

Зависимость

изменения характеристики

Зависимость

изменения характеристики от изменения значения параметраλ

(в условиях стационарности) представлена

на рис.4.

от изменения значения параметраλ

(в условиях стационарности) представлена

на рис.4.

Рис.4.

График изменения

отλ

отλ

С

учетом полученных результатов исследования

можем сделать вывод о том, что для

реальных условий использования

антивирусного средства защиты имеем

Теперь проведем исследование с иной точки зрения. Оценим, а может ли в современных условиях система антивирусной защиты рассматриваться, как стационарная СМО, попутно оценим изменение длины очереди заявок на обслуживание (и ее изменение) для исследуемых режимов.

При этом, с учетом представленной выше статистики, примем, что интенсивность поступления заявок в СМО составляет 77,15 заявок/мин.

Среднюю

длину очереди заявок на обслуживание,

поступающих в СМО,

можно рассчитать в нашем случае по

следующей формуле [14]:

можно рассчитать в нашем случае по

следующей формуле [14]:

Результаты проведенных исследований проиллюстрированы на рис.5, где для рассматриваемых случаев представлено изменение средней длины очереди от среднего времени обслуживания заявок.

Рис.5. Графики изменения средней длины очереди на обслуживание от среднего времени обслуживания заявок

На рис.5 представлены четыре графика, соответственно для различного значения С: 1 – для С=100, 2 – для С=1000, 3 – для С=2500 и 4 – для С=5000 зависимости среднего числа заявок в очереди от среднего времени обслуживания заявки.

Результаты исследований показали, что если в системе 100 обслуживающих приборов, то стационарное состояние достижимо только в случае среднего времени обслуживания заявки, не превышающем нескольких минут, если 1000 обслуживающих приборов, то стационарное состояние достижимо только в случае времени обслуживания не более 13 минут, при этом средняя длина очереди уже составляет 7300 заявок. Если среднее время обслуживания увеличивается до 65 минут, то уже необходимо 5000 обслуживающих приборов.

Как видим (см. второй график на рис.5), стационарность СМО обеспечивается в случае, если в антивирусной компании одновременно работает 1000 антивирусных аналитиков (при этом каждый независимо решается свою задачу выявления сигнатуры), при этом среднее время обслуживания заявки (выявление сигнатуры) составляет менее 15 минут! При этом нами не учтено, что, новую вредоносную программу, прежде, чем начинать вырабатывать сигнатуру, еще нужно выявить, ведь антивирусной системой защиты она не детектируется.

Из сказанного можем сделать обоснованный вывод в отношении того, что современные антивирусные системы защиты описываются нестационарной СМО. Важнейший же практический вывод состоит в том, что в любой произвольно взятый момент времени существуют тысячи обнаруженных вредоносных программ, для которых не выявлена сигнатура, поскольку заявки на обработку соответствующих вредоносных программ находятся в очереди на обслуживании, и что основной характеристикой эффективности антивирусного средства защиты является не среднее время обслуживания заявки (средняя продолжительность выявления сигнатуры вируса), а среднее время ожидания заявкой обслуживания в очереди и средняя длина очереди заявок на обслуживание.

С

учетом того, что успешная атака на

уязвимость может быть реализована с

вероятностью 1- -

с вероятностью того, что информационная

система не готова к безопасной эксплуатации

в отношении этой уязвимости, характеристика

-

с вероятностью того, что информационная

система не готова к безопасной эксплуатации

в отношении этой уязвимости, характеристика

может

рассматриваться в качестве эксплуатационной

характеристики актуальности уязвимости,

позволяющей оценить актуальность

уязвимости количественно при проектировании

системы защиты.

может

рассматриваться в качестве эксплуатационной

характеристики актуальности уязвимости,

позволяющей оценить актуальность

уязвимости количественно при проектировании

системы защиты.

На первый взгляд, именно данная характеристика – характеристика актуальности уязвимости и должна использоваться при проектировании системы защиты, с целью выбора наиболее актуальных уязвимостей для нивелирования их системой защиты. Но это лишь на первый взгляд, не будем забывать, что уязвимость, при оценке ее актуальности для нивелирования системой защиты, в общем случае не может рассматриваться вне зависимости от рассмотрения потенциально возможных атак на информационную систему, поскольку в общем случае при осуществлении атаки, атакой используется угроза, представляющая собою некий набор уязвимостей, в той или иной мере актуальных для нивелирования, с другой стороны, отдельно взятая уязвимость может и не создавать угрозы несанкционированного доступа к обрабатываемой информации, о чем речь пойдет далее.

Введем

еще одну ключевую характеристику

уязвимости. Если характеристику

интерпретировать, как коэффициент

готовности [12]информационной

системы к безопасной эксплуатации в

отношении уязвимости [22,23], то можно

рассчитать среднее время наработки на

нарушение

эксплуатационной информационной

безопасности информационной

системы в отношении этой уязвимости

(или средний интервал времени между

выявлениями (средняя продолжительность

устранения уязвимости составляет 1/µ)

в информационной системе уязвимости)

[12],

интерпретировать, как коэффициент

готовности [12]информационной

системы к безопасной эксплуатации в

отношении уязвимости [22,23], то можно

рассчитать среднее время наработки на

нарушение

эксплуатационной информационной

безопасности информационной

системы в отношении этой уязвимости

(или средний интервал времени между

выявлениями (средняя продолжительность

устранения уязвимости составляет 1/µ)

в информационной системе уязвимости)

[12],

:

:

Не

сложно показать, проведя соответствующие

расчеты, что для современных информационных

систем значение характеристики

определяется неделями. Зависимости

изменения

определяется неделями. Зависимости

изменения

от изменения

от изменения представлены

на рис.6 (на рис.6.а мы приняли µ = 1/месяц,

на рис.6.б. приняли µ = 1/неделя).

представлены

на рис.6 (на рис.6.а мы приняли µ = 1/месяц,

на рис.6.б. приняли µ = 1/неделя).

а. При µ = 1/месяц б. При µ = 1/неделя

Рис.6. Зависимости

изменения

от изменения

от изменения

Таким

образом данная важнейшая характеристика

эксплуатационной информационной

безопасности (именно эта характеристика

позволяет получить наглядную оценку

уровня безопасности) определяет среднее

значение интервала времени

,

с которым в информационной системе

будет выявляться уязвимость, среднее

время устранения которой 1/µ,

т.е. в среднем с интервалом времени

,

с которым в информационной системе

будет выявляться уязвимость, среднее

время устранения которой 1/µ,

т.е. в среднем с интервалом времени

на протяжении интервала времени 1/µ,

для информационной системы в отношение

уязвимости будет выполняться условие:

на протяжении интервала времени 1/µ,

для информационной системы в отношение

уязвимости будет выполняться условие: = 0.

= 0.

Замечание. В стационарном режиме эксплуатации коэффициент готовности рассчитывается по приведенной выше формуле при любом виде закона распределения времени работы между нарушениями эксплуатационной информационной безопасности информационной системы и времени восстановления эксплуатационной информационной безопасности информационной системы [12].

Вернемся

к исследованиям, проведенным ранее,

см.рис.3.б. Исходя из того, что значение

для

отдельно взятого программного средства,

используемого в современных информационных

системах, составляет 0,1-0,2 при средней

продолжительности устранения уязвимостей

в программном средстве, порядка месяца,

получаем, что значение характеристики

для

отдельно взятого программного средства,

используемого в современных информационных

системах, составляет 0,1-0,2 при средней

продолжительности устранения уязвимостей

в программном средстве, порядка месяца,

получаем, что значение характеристики

для подобных программных средств

составляет дни (в лучшем случае несколько

недель). Естественно, ни о какой

безопасности информационной системы

в этом случае говорить не приходится.

Если же говорить о построении безопасной

информационной системы, то, следуя

рис.6.б, значения соответствующих

параметров должно быть совсем иным,

например, продолжительность безопасной

эксплуатации в течение полугода

достигается при среднем времени

устранения уязвимости порядка одной

недели, при условии:

для подобных программных средств

составляет дни (в лучшем случае несколько

недель). Естественно, ни о какой

безопасности информационной системы

в этом случае говорить не приходится.

Если же говорить о построении безопасной

информационной системы, то, следуя

рис.6.б, значения соответствующих

параметров должно быть совсем иным,

например, продолжительность безопасной

эксплуатации в течение полугода

достигается при среднем времени

устранения уязвимости порядка одной

недели, при условии: >

0,96. Видим, какова «пропасть» между

желаемым и действительностью.

>

0,96. Видим, какова «пропасть» между

желаемым и действительностью.

Наши исследования, приведенные выше, касались одного отдельно взятого программного средства, которых в информационной системе одновременно может эксплуатироваться не один десяток, каждое из которых обладает своими уязвимостями, которые могут быть использованы при осуществлении атак.

Отметим,

что именно использование характеристики

и

ее интерпретация позволят нам далее

перейти к характеристикам, позволяющим

оценить изменение уровня информационной

безопасности в процессе эксплуатации

системы - к эксплуатационным характеристикам

безопасности информационной системы

[22,23]. Проиллюстрируем сказанное. Если

вероятность того, что злоумышленник

осуществит атаку на информационную

систему,

и

ее интерпретация позволят нам далее

перейти к характеристикам, позволяющим

оценить изменение уровня информационной

безопасности в процессе эксплуатации

системы - к эксплуатационным характеристикам

безопасности информационной системы

[22,23]. Проиллюстрируем сказанное. Если

вероятность того, что злоумышленник

осуществит атаку на информационную

систему, (вопросы ее определения - это характеристика

злоумышленника - рассмотрим далее -

здесь же иллюстрируем собственно подход

к моделированию), а безопасность системы

нарушается с интервалами времени

(вопросы ее определения - это характеристика

злоумышленника - рассмотрим далее -

здесь же иллюстрируем собственно подход

к моделированию), а безопасность системы

нарушается с интервалами времени ,

что и позволяет осуществить злоумышленнику

атаку на информационную систему в

течение времени 1/µ

(это время восстановления безопасности

системы), то качественно изменение

,

что и позволяет осуществить злоумышленнику

атаку на информационную систему в

течение времени 1/µ

(это время восстановления безопасности

системы), то качественно изменение

во времени будет выглядеть таким образом,

как это представлено на рис.7.

во времени будет выглядеть таким образом,

как это представлено на рис.7.

Рис.7.

Качественное изменение

во времени

во времени

Как видим из рис.7, в этом случае мы уже можем построить математическую модель системы, позволяющую учитывать отказы и восстановления безопасности информационной системы в процессе ее функционирования (эксплуатации), как следствие, делать определенные прогнозы в отношении безопасности информационной системы на определенных интервалах времени (за определенные периоды времени) ее эксплуатации. Более подробно этот вопрос будет рассмотрен далее.

Замечание.

Очевидно, что подобная интерпретация,

см. рис.7, отказов и восстановлений

безопасности информационной системы

имеет место при выполнении условия:

>> 1/µ.

>> 1/µ.

Замечание. В отношении некоторых типов уязвимостей, например, обнаружение и устранение ошибок программирования приложений, при моделировании делаем допущение в отношении описания системы марковскими процессами. На самом деле, здесь имеем дело с процессами с последействиями, поскольку устранение каждой уязвимости, с одной стороны, уменьшает их исходное количество, с другой стороны, вносит новые уязвимости (новые ошибки). Однако, сколько-нибудь обоснованно задать то, как будет сказываться устранение каждой уязвимости в приложении на интенсивности выявления новых уязвимостей на последующих этапах эксплуатации этого приложения, не представляется возможным. Разработка подобной модели не будет иметь практического применения.

Теперь о прогнозировании. Используя рассмотренный подход к моделированию характеристик уязвимостей, мы можем оценить искомые характеристики лишь за некоторый прошедший интервал времени. Не имея соответствующей статистики изменения соответствующих характеристик, позволяющей делать прогнозы в отношении их изменения в процессе эксплуатации информационной системы – их изменения на последующих интервалах времени, единственно оправданным подходом является принятие при проектировании системы защиты определенных текущих значений соответствующих характеристик и периодическое их уточнение на последующих этапах функционирования защищенной информационной системы, с целью прогнозирования их изменений в процессе эксплуатации системы.

В методическом плане основным инструментом любого прогноза является схема экстраполяции [15]. Сущность экстраполяции заключается в изучении сложившихся в прошлом и настоящем устойчивых тенденций развития объекта прогноза и в переносе их на будущее.

Различают формальную и прогнозную экстраполяцию. Формальная экстраполяция базируется на предположении о сохранении в будущем прошлых и настоящих тенденций развития объекта прогноза; при прогнозной экстраполяции фактическое развитие увязывается с гипотезами о динамике исследуемого процесса с учетом изменений влияния различных факторов в перспективе.

Методы экстраполяции сегодня являются наиболее распространенными и проработанными. Основу экстраполяционных методов прогнозирования составляет изучение эмпирических рядов. Эмпирический ряд — это множество наблюдений, полученных последовательно во времени. В прогнозировании широко применяется метод математической экстраполяции, в математическом смысле означающий распространение закона изменения функции из области ее наблюдения на область, лежащую вне отрезка наблюдения. Функция представляет собой математико-статистическую модель, отражающую зависимость объекта прогнозирования от влияющих на него факторов. Результат при этом связывается исключительно с ходом времени. Предполагается, что через время можно выразить влияние всех основных факторов.

Экстраполяция базируется на следующих допущениях:

1) развитие явления может быть с достаточным основанием охарактеризовано плавной (эволюторной) траекторией — трендом;

2) общие условия, определяющие тенденцию развития в прошлом, не претерпят существенных изменений в будущем, т.е. предполагается определенная консервативность поведения явления.

Для экстраполяции характерно нахождение плавной линии, отражающей закономерности развития во времени или, так называемой, линии теоретического тренда. Тренд экстраполируемого явления - это длительная тенденция изменения показателей, т.е. изменение, определяющее общее направление развития, основную тенденцию временных рядов.

Разработка прогноза заключается в определении вида экстраполирующей функции на основе исходных эмпирических данных и параметров [15]. Первым этапом является выбор оптимального вида функции, дающей наилучшее описание тренда. Следующим этапом является расчет параметров выбранной экстраполяционной функции.

В общем случае экстраполяция на основе тренда включает:

сбор информации по динамическому ряду показателя, характеризующего изучаемое явление, за прошлые периоды;

выбор оптимального вида функции, описывающей указанный ряд путем его сглаживания и выравнивания (аппроксимация);

расчёт параметров выбранной аппроксимационной функции;

расчёт прогноза на будущее по выбранной функции путем ее экстраполяции.

При оценке параметров зависимостей наиболее распространенными являются метод наименьших квадратов, метод экспоненциального сглаживания временных рядов, метод скользящей средней и другие.

Естественно, что о прогнозной экстраполяции речь можно вести лишь при условии достаточности накопленной статистики, в нашем случае, при условии оценки параметров уязвимостей (соответствующих групп уязвимостей) за достаточно продолжительное время, по крайней мере, за несколько лет. При отсутствии подобной статистики, что в отношении многих типов уязвимостей имеет место на практике, целесообразно воспользоваться формальной экстраполяцией, т.е. сделать предположение о сохранении в будущем периоде эксплуатации системы рассчитанных параметров соответствующих уязвимостей, исходя из имеющегося краткосрочного периода наблюдений. Использование формальной экстраполяции при прогнозировании может привести к значительной погрешности в сделанных прогнозах, как следствие, этот подход требует накопление статистики в отношении изменения параметров соответствующих уязвимостей на последующих этапах эксплуатации системы с последующей корректировкой сделанных прогнозов, с возможностью перехода к прогнозной экстраполяции.

Отметим, что именно формальная экстраполяция может применяться и в отношении прогноза типов уязвимостей, которые могут быть выявлены на последующих этапах эксплуатации системы. Использование прогнозной экстраполяции с целью предсказания появления новых типов уязвимостей не представляется возможным.

Все это обусловливает необходимость постановки и рассмотрения задачи проектирования системы защиты информационной системы, как непрерывного процесса, предполагающего корректировку прогнозов, как в отношении учета изменения параметров соответствующих уязвимостей, так и в отношении учета появления новых типов уязвимостей на последующих этапах эксплуатации системы.

Важнейшее достоинство прогнозной экстраполяции состоит в выявлении ключевых тенденций анализируемого явления, позволяющих делать соответствующие обоснованные выводы и предположения. Проиллюстрируем сказанное примером. Еще в 2009 году экспертами был сделан прогноз в отношении роста вирусной активности, см. рис.8, в результате которого сделан вывод в отношении того, что в ближайшие годы вирусная активность будет только значительно возрастать, и в 2015 году количество новых вредоносных программ может превысить 200 млн. [32]. На основании данного прогноза, основанного на выявлении соответствующей тенденции, в [32] сделан еще один, куда более важный, вывод о технологическом тупике существующих антивирусных технологий защиты, о необходимости разработки принципиально иных технологий защиты от вредоносных программ.

Рис.8. Прогноз роста вирусной активности

К сожалению, за прошедшие годы новых технологий антивирусной защиты (по крайней мере в широком использовании) не появилось. Оценим (по прошествии пяти лет), насколько оправдался данный прогноз. Эксперты из ИБ-компании Panda Security опубликовали отчет о киберугрозах за первый квартал 2014 года [33]. Согласно документу, указанный период является рекордным по количеству вредоносного ПО, создаваемому ежедневно. Так, по данным экспертов, в первом квартале зафиксировано более 15 млн. новых образцов (в среднем 160 тысяч в день). Как видим, прогноз во многом оправдался.

Моделируя

ранее уязвимость, мы сделали вывод, что

более актуальна та уязвимость, которая

характеризуется меньшим значением

характеристики

r

= 1,…,R.

Естественно,

что в данных предположениях, в первую

очередь нивелировать средством защиты

следует именно более актуальную в этом

смысле уязвимость, поскольку это

максимально скажется на соответствующей

характеристике угрозы атаки. Но давайте

построим модель угрозы атаки.

r

= 1,…,R.

Естественно,

что в данных предположениях, в первую

очередь нивелировать средством защиты

следует именно более актуальную в этом

смысле уязвимость, поскольку это

максимально скажется на соответствующей

характеристике угрозы атаки. Но давайте

построим модель угрозы атаки.

При осуществлении атаки злоумышленником, как правило, используется не одна, а некоторая совокупность уязвимостей, причем в определенной последовательности (именно совокупность и последовательность использования уязвимостей и характеризуют угрозу атаки в общем случае). Например, внедрение на компьютер вредоносной программы, или вредоносного скрипта еще не является атакой, реализуемой с какой-либо целью. Как правило, используя какую-либо уязвимость, злоумышленник устанавливает вредоносную программу, ее еще нужно запустить, что также требует использование соответствующей уязвимости, эта программа может использовать иную уязвимость для обхода разграничительной политики доступа к ресурсам, для повышения привилегий и т.д. Как видим, при осуществлении атаки в общем случае необходимо выполнение некоторой последовательно действий, предполагающих использования некоторого набора уязвимостей в определенной последовательности.

Понимание

этого позволяет представить угрозу

атаки в общем случае (в частном случае

атака реализуется на одну, отдельно

взятую уязвимость) соответствующим

орграфом. Под орграфом угрозы атаки на

информационную систему будем понимать

взвешенный ориентированный граф (или

орграф), вершинами которого являются

уязвимости, характеризуемые («взвешенные»)

уровнем их актуальности - значением

вероятности того, что информационная

система в любой момент времени готова

к безопасной эксплуатации в отношении

уязвимости,

,

а дуги графа определяют последовательность

использования злоумышленником уязвимостей

(направленного перехода между вершинами)

при осуществлении данной атаки [22,23].

,

а дуги графа определяют последовательность

использования злоумышленником уязвимостей

(направленного перехода между вершинами)

при осуществлении данной атаки [22,23].

Орграф

угрозы атаки на информационную систему

проиллюстрирован на рис.9.а, где через

,r=1,…,R

обозначается вероятность отсутствия

в системе r-й

уязвимости (информационная система

готова к безопасной эксплуатации в

отношении r-й

уязвимости), одной из R

уязвимостей, последовательно используемых

атакой на информационную систему.

,r=1,…,R

обозначается вероятность отсутствия

в системе r-й

уязвимости (информационная система

готова к безопасной эксплуатации в

отношении r-й

уязвимости), одной из R

уязвимостей, последовательно используемых

атакой на информационную систему.

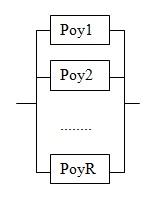

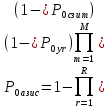

Утверждение. Угроза атаки на информационную систему может интерпретироваться (может быть представлена) схемой параллельного резервирования, резервирующими элементами которой являются уязвимости.

Доказательство.

Как видно из представленного орграфа,

см. на рис.9.а, для успешного осуществления

атаки, в системе должны присутствовать

все R

уязвимостей. Т.е. каждая уязвимость,

присутствующая в системе с вероятностью

,

может рассматриваться в качестве

резервирующего элемента [12] (с вероятностью

,

может рассматриваться в качестве

резервирующего элемента [12] (с вероятностью предотвращает атаку). Это позволяет нам

построить модель угрозы атаки на

информационную систему, как схемы

параллельного резервирования, см.

рис.9.б.

предотвращает атаку). Это позволяет нам

построить модель угрозы атаки на

информационную систему, как схемы

параллельного резервирования, см.

рис.9.б.

а. Орграф угрозы атаки б. Схема параллельного резервирования

Рис.9. Пример орграфа угрозы атаки и схемы резервирования

С учетом этого утверждения для оценки характеристик угрозы атаки может быть использован математический аппарат теории надежности [12].

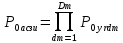

В

результате представления угрозы атаки

схемой параллельного резервирования,

можем получить математическую модель

угрозы атаки, позволяющую определить

ее ключевую характеристику - вероятность

того, что информационная система готова

к безопасной эксплуатации в отношении

атаки,

(очевидно, что события выявления и

устранения уязвимостей, эксплуатируемых

атакой, независимы) [22,23]:

(очевидно, что события выявления и

устранения уязвимостей, эксплуатируемых

атакой, независимы) [22,23]:

Данная характеристика может рассматриваться в качестве эксплуатационной характеристики актуальности угрозы атаки, позволяющей оценить актуальность угрозы атаки количественно при проектировании системы защиты.

Таким

образом, под количественной оценкой

актуальности угрозы атаки будем понимать

значение вероятности готовности к

безопасной эксплуатации информационной

системы в отношении этой атаки,

По

аналогии с тем, как это было сделано в

отношении уязвимости, можем ввести

характеристику среднего

времени наработки на нарушение

эксплуатационной информационной

безопасности информационной

системы в отношении атаки,

:

:

Эта

важнейшая характеристика эксплуатационной

информационной безопасности определяет

среднее значение интервала времени

,

с которым в информационной системе

будет выявляться совокупность уязвимостей,

позволяющих осуществить атаку,т.е.

с интервалом времени

,

с которым в информационной системе

будет выявляться совокупность уязвимостей,

позволяющих осуществить атаку,т.е.

с интервалом времени на

протяжении времени 1/

на

протяжении времени 1/ (

( -

интенсивность восстановлений

информационной безопасности в отношении

атаки) для информационной системы в

отношении атаки будет выполняться

условие:

-

интенсивность восстановлений

информационной безопасности в отношении

атаки) для информационной системы в

отношении атаки будет выполняться

условие: = 0.

= 0.

Утверждение.

Включение

в информационную систему средства

защиты информации (СЗИ), с целью

нивелирования какой-либо уязвимости,

как следствие, с целью снизить угрозу

атаки, использующей данную уязвимость,

на орграфе атаки, см. рис.9.а, может

представляться последовательным

включением на орграфе дополнительной

взвешенной вершины, соответственно,

включением в схему параллельного

резервирования, см. рис.9.б, дополнительного

резервирующего элемента с параметрами

и

и .

.

Доказательство.

Для

осуществления успешной атаки на

информационную систему, злоумышленник

должен воспользоваться и соответствующей

уязвимостью (соответствующей совокупностью

уязвимостей образующих угрозу атаки)

безопасности информационной системы,

и уязвимостью средства защиты (ошибки

программирования, недостаточность

механизмов защиты, некорректность

реализации механизма защиты и т.д., с

соответствующими параметрам

средства защиты

и

и

- для средства защиты могут быть построены

соответствующие математические модели

уязвимостей), используемого для

нивелирования уязвимости, как следствие,

средство защиты, может рассматриваться

в качестве параллельно включаемого

резервирующего элемента [22,23].

- для средства защиты могут быть построены

соответствующие математические модели

уязвимостей), используемого для

нивелирования уязвимости, как следствие,

средство защиты, может рассматриваться

в качестве параллельно включаемого

резервирующего элемента [22,23].

Построим математическую модель защищенной информационной системы от угрозы атаки.

Если

обозначить вероятность того, что средство

защиты, используемое для нивелирования

уязвимости, готово к безопасной

эксплуатации, через

,

то вероятность того, что защищенная в

отношении уязвимости информационная

система будет готова к безопасной

эксплуатации,

,

то вероятность того, что защищенная в

отношении уязвимости информационная

система будет готова к безопасной

эксплуатации, при использовании средства защиты,

нивелирующего эту уязвимость, может

быть определена следующим образом:

при использовании средства защиты,

нивелирующего эту уязвимость, может

быть определена следующим образом:

а

вероятность

того, что защищенная информационная

система готова к безопасной эксплуатации,

в

отношении угрозы атаки, при использовании

средства защиты, нивелирующего одну из

уязвимостей, используемых атакой:

в

отношении угрозы атаки, при использовании

средства защиты, нивелирующего одну из

уязвимостей, используемых атакой:

Полученная модель (естественно, не собственно формула, а интерпретация атаки орграфом с включением в нее средства защиты, как резервирующего элемента) позволяет сформулировать крайне важные утверждения и сделать крайне важные выводы.

Утверждение.

В отношении защиты от угрозы атаки

(рассматриваемой, как последовательность

использования уязвимостей) не важным

является то, какая из уязвимостей,

используемых атакой, нивелируется

средством защиты, важны лишь параметры

и

и средства защиты.

средства защиты.

Доказательство. Все средства защиты (вне зависимости от того, какая уязвимость ими нивелируется) включаются в схему резервирования одинаково (как параллельный резерв).

Данное утверждение позволит нам далее принципиально пересмотреть понятие актуальности уязвимости информационной системы при проектировании системы защиты, и получить совершенно иную ее количественную оценку, используемую при проектировании систем защиты информационных систем.

Исходя

из того, что

>>

>> ,r=1,…,R

(интенсивность устранение уязвимости

в средстве защиты на много превосходит

интенсивности устранения иных уязвимостей,

используемых атакой, если это не так,

то теряет смысл использования подобного

средства защиты), можем ввести

характеристику среднего

времени наработки на нарушение

эксплуатационной информационной

безопасности информационной

системы, защищенной средством защиты

в отношении атаки,

,r=1,…,R

(интенсивность устранение уязвимости

в средстве защиты на много превосходит

интенсивности устранения иных уязвимостей,

используемых атакой, если это не так,

то теряет смысл использования подобного

средства защиты), можем ввести

характеристику среднего

времени наработки на нарушение

эксплуатационной информационной

безопасности информационной

системы, защищенной средством защиты

в отношении атаки,

:

:

Замечание.

Данная формула позволяет найти худшие

граничные значения характеристики

поскольку пренебрегается вероятностью

того, что на интервале времени устранения

уязвимости в средстве защиты 1/

поскольку пренебрегается вероятностью

того, что на интервале времени устранения

уязвимости в средстве защиты 1/ может быть исправлена иная выявленная

уязвимость из совокупности уязвимостей

создающих угрозу атаки на информационную

систему.

может быть исправлена иная выявленная

уязвимость из совокупности уязвимостей

создающих угрозу атаки на информационную

систему.

Утверждение. Резервирование средств защиты – параллельное резервирование, используемое для повышения (обеспечения требуемого) уровня эксплуатационной информационной безопасности в отношении угрозы атаки, реализуется нивелированием различными средствами защиты нескольких уязвимостей, используемых этой атакой, либо различными средствами защиты одной уязвимости.

Замечание. Под различными средствами защиты здесь понимаем средства, не зависимые по уязвимостям собственно средства защиты.

Доказательство.

При подобном резервировании средств

защиты, каждое средство защиты будет

включаться в качестве параллельного

резерва по схеме, представленной на

рис.9.б. При использовании для защиты от

угрозы атаки одновременно М различных

средств защиты с номерами m=1,…,M

характеризуемых вероятностями того,

что m-е

средство защиты готово к безопасной

эксплуатации через

,

получаем формулу расчета данной

характеристики с параллельным

резервированием в системе средств

защиты:

,

получаем формулу расчета данной

характеристики с параллельным

резервированием в системе средств

защиты:

Замечание.

В случае, если резервируемые средства

защиты зависимы по уязвимостям - атака

на одну и ту же уязвимость позволяет

преодолеть резервируемые средства

защиты (атака это не отказ в обслуживании,

естественным будет предположить, что

если злоумышленник осуществил успешную

атаку на уязвимость средства защиты,

то он повторит подобную атаку и в

отношении резервирующего его средства

защиты) - в отношении этих уязвимостей

реализуется последовательное

резервирование (отказ элемента приводит

к отказу всей резервируемой системы).

Пусть зависимых уязвимостей в М

различных средствах защиты с номерами

m=1,…,M

равно Dm

с номерами dm=1,...,Dm

(любая из этих уязвимостей может

присутствовать во всех средствах защиты

M),

характеризуемых

,

кроме того, пусть каждое из М средств

защиты характеризуется Gm

уникальными уязвимостями с номерами

gm=1,...,Gm,

характеризуемых

,

кроме того, пусть каждое из М средств

защиты характеризуется Gm

уникальными уязвимостями с номерами

gm=1,...,Gm,

характеризуемых

для простоты опять же предположим, что

успешная атака на каждую подобную

уязвимость приводит к успешной атаке

на средство защиты в целом (уязвимости

средства защиты не рассматриваются в

качестве параллельного резерва - угроза

уязвимости является угрозой атаки). В

данных предположениях характеристика

угрозы атаки на зарезервированную

систему защиты

для простоты опять же предположим, что

успешная атака на каждую подобную

уязвимость приводит к успешной атаке

на средство защиты в целом (уязвимости

средства защиты не рассматриваются в

качестве параллельного резерва - угроза

уязвимости является угрозой атаки). В

данных предположениях характеристика

угрозы атаки на зарезервированную

систему защиты имеет следующий вид:

имеет следующий вид:

Заметим, что, если в данных предположениях в М различных средствах защиты с номерами m=1,…,M отсутствуют зависимые уязвимости средств защиты Dm =0, имеем:

В случае же, если в данных предположениях в М различных средствах защиты с номерами m=1,…,M присутствуют только зависимые уязвимости средств защиты Gm =0, имеем:

Т.е. как такого резервирования с целью повышения уровня эксплуатационной безопасности при этом не осуществляется.