- •Министерство образования и науки Российской Федерации

- •Введение 7

- •Математические модели эксплуатационной информационной безопасности

- •1.1. Общие положения, краткий анализ недостатков известных методов моделирования

- •1.2. Известные подходы к оцениванию актуальности уязвимости

- •1.3. Математические модели уязвимости и угрозы атаки.

- •1.4. Математическая модель угрозы безопасности информационной системы.

- •И схема резервирования

- •Первый случай

- •Второй случай

- •1.5. Количественная оценка актуальности уязвимости в информационной системе

- •1.6. Математическая модель нарушителя (злоумышленника)

- •1.7. Математические модели угрозы атаки и угрозы безопасности конкретной информационной системы

- •1.8. Математические модели эксплуатационной безопасности информационной системы

- •Методы формального проектирования системы защиты информационной системы

- •2.1. Исходные данные и задачи формального проектирования системы защиты информационной системы

- •2.2. Метод функционального проектирования системы защиты

- •А. Исходный граф. Первая итерация

- •Б. Вторая итерация

- •В. Третья итерация

- •2.3. Формирование требований к характеристикам системы защиты информации применительно к выполнению требований к защите от атак методом динамического программирования

- •А. Первый шаг оптимизации

- •Б. Второй шаг оптимизации

- •В. Третий шаг оптимизации

- •2.4. Формирование требований к характеристикам системы защиты информации методом линейного программирования

- •2.5. Оценка потенциальных возможностей и формирование требований к системе защиты

- •2.6. Метод эксплуатационного проектирования системы защиты

- •2.7. Оценка эксплуатационного риска потенциальных потерь при формировании требований к характеристикам проектируемой системы защиты информационной системы

- •2.8. Проблемы резервирования элементов информационных систем для повышения уровня их эксплуатационной информационной безопасности

- •Заключение

- •Литература

2.7. Оценка эксплуатационного риска потенциальных потерь при формировании требований к характеристикам проектируемой системы защиты информационной системы

Оценка риска потенциальных потерь при проектировании системы защиты информационной системы осуществляется для экономического обоснования принятия решений и принятых решений по реализации системы защиты в информационной системе - позволяет с экономических позиций рассмотреть целесообразность реализации той или иной системы защиты в информационной системе [11].

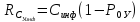

Ранее

мы говорили о том, что при проектировании

системы защиты информационной системы

должны быть сформированы требования к

ограничениям

или

или (соответственно при

(соответственно при ограничение

ограничение и

и .

Возникает вопрос, каким образом, исходя

из каких соображений это сделать? Для

этого необходимо оценить потенциальные

потери.

.

Возникает вопрос, каким образом, исходя

из каких соображений это сделать? Для

этого необходимо оценить потенциальные

потери.

Потери для незащищенной информационной системы связаны исключительно с успешной атакой на информационную систему, в результате которой злоумышленник получает несанкционированный доступ к обрабатываемой в ней информации, что уже приводит к реальным потерям.

Пусть

потери от несанкционированного доступа

к информации (в результате ее хищения,

либо удаления или модификации) составляют

.

Подобную

оценку можно получить, используя открытые

источники, что, например, можем

проиллюстрировать исследованием,

опубликованным в [28], где утверждается,

что компания

"Лаборатория

Касперского"

совместно с агентством B2B

International

провела исследование угроз и последствий

инцидентов информационной безопасности

для российских компаний среднего и

малого бизнеса. Согласно полученным

данным, в случае успешной атаки предприятия

теряли в среднем 780 тыс. руб. за счет

вынужденного простоя, упущенной прибыли

и расходов на дополнительные услуги

специалистов.

.

Подобную

оценку можно получить, используя открытые

источники, что, например, можем

проиллюстрировать исследованием,

опубликованным в [28], где утверждается,

что компания

"Лаборатория

Касперского"

совместно с агентством B2B

International

провела исследование угроз и последствий

инцидентов информационной безопасности

для российских компаний среднего и

малого бизнеса. Согласно полученным

данным, в случае успешной атаки предприятия

теряли в среднем 780 тыс. руб. за счет

вынужденного простоя, упущенной прибыли

и расходов на дополнительные услуги

специалистов.

Тогда

риск потерь применительно к отдельной

угрозе атак (характеристика угрозы

атаки

можно

оценить, используя следующую формулу:

можно

оценить, используя следующую формулу:

Соответственно,

риск

потерь применительно к угрозе безопасности

информационной системы в целом

(характеристика угрозы безопасности

информационной системы

можно оценить следующим образом:

можно оценить следующим образом:

Исходя

из всего сказанного ранее, можно

утверждать, что потенциальные потери

для информационной системы составляют

и

в реальные потери они преобразуются

для незащищенной информационной системы

в среднем через интервал времени

и

в реальные потери они преобразуются

для незащищенной информационной системы

в среднем через интервал времени ,

Для увеличения значения

,

Для увеличения значения и реализуется система защиты, реальные

потери от несанкционированного доступа

к информации для которой произойдут в

среднем через интервал времени

и реализуется система защиты, реальные

потери от несанкционированного доступа

к информации для которой произойдут в

среднем через интервал времени Возникает

вопрос, на сколько следует увеличивать

исходное значение

Возникает

вопрос, на сколько следует увеличивать

исходное значение

,

реализуя систему защиты?

,

реализуя систему защиты?

Из

приведенной выше формулы следует, что

чем больше увеличивать значение этой

характеристики информационной системы,

тем лучше, поскольку при этом увеличивается

значение характеристики

Однако

внедрение в информационную систему

системы защиты связано с дополнительными

затратами, которые в данном случае также

можно отнести к потерями, определяемым

собственно стоимостью внедряемой

системы защиты

и удельной стоимостью (стоимостью в

единицу времени) ее эксплуатации

и удельной стоимостью (стоимостью в

единицу времени) ее эксплуатации (техническая поддержка от разработчика,

увеличение штата сотрудников,

эксплуатирующих средство защиты и т.п.,

так же являющимися эксплуатационными

характеристиками, но уже средства

защиты. В первом приближении можно

рассматривать линейную зависимость

изменения стоимости эксплуатации

системы защиты во времени. Таким образом,

в общем случае уже следует говорить об

эксплуатационном риске потерь.

(техническая поддержка от разработчика,

увеличение штата сотрудников,

эксплуатирующих средство защиты и т.п.,

так же являющимися эксплуатационными

характеристиками, но уже средства

защиты. В первом приближении можно

рассматривать линейную зависимость

изменения стоимости эксплуатации

системы защиты во времени. Таким образом,

в общем случае уже следует говорить об

эксплуатационном риске потерь.

Под эксплуатационным риском потерь от осуществления успешной атаки на информационную систему в течение времени ее эксплуатации t будем понимать [22] экономическую эксплуатационную характеристику информационной системы, определяемую, как потенциальные потери от реализации успешной атаки на информационную систему, в результате реализации злоумышленником несанкционированного доступа к обрабатываемой в ней информации за время ее эксплуатации t.

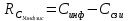

С

учетом сказанного ранее, риск потерь в

среднем через интервал времени

длязащищенной информационной

системы,

длязащищенной информационной

системы, можно

оценить, используя следующую формулу:

можно

оценить, используя следующую формулу:

–

–

где

определяется

числом единиц времени эксплуатации

системы защиты, при удельной (в единицу

времени) стоимости ее

эксплуатации в единицу времени

определяется

числом единиц времени эксплуатации

системы защиты, при удельной (в единицу

времени) стоимости ее

эксплуатации в единицу времени

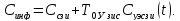

Проанализируем

функцию эксплуатационного риска потерь.

Для незащищенной информационной системы

эта функция, в данном случае,

будет выглядеть следующим образом:

будет выглядеть следующим образом:

Для

защищенной информационной системы

функция

имеет

следующийвид:

имеет

следующийвид:

Введем

характеристику выигрыша в эксплуатационном

риске потерь от внедрения в информационной

системе системы защиты информации Δ :

:

и

проанализируем, с учетом полученных

выше результатов, ее изменение во времени

- рассмотрим функцию Δ

Как

видим, положительный эффект (выигрыш

от внедрения системы защиты в информационную

систему) может достигаться только на

интервале времени эксплуатации системы

Возникает

вопрос, на всем ли этом интервале будем

иметь выигрыш?

Возникает

вопрос, на всем ли этом интервале будем

иметь выигрыш?

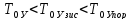

Пусть

значение

можно

задать сколь угодно большим. Исходя из

приведенной выше формулы, можно

утверждать, что в данных предположениях

(

можно

задать сколь угодно большим. Исходя из

приведенной выше формулы, можно

утверждать, что в данных предположениях

( ⟶∞)

можно найти некое пороговое значение

⟶∞)

можно найти некое пороговое значение

на

интервале:

на

интервале: для

которого будет выполняться условие:

для

которого будет выполняться условие:

Утверждение.

Значение

,

определяющее соответствующие граничные

значения остальных характеристик,

используемых при проектировании системы

защиты, должно задаваться на интервале

времени

,

определяющее соответствующие граничные

значения остальных характеристик,

используемых при проектировании системы

защиты, должно задаваться на интервале

времени ,

где значение

,

где значение

определяется из условия:

определяется из условия:

Доказательство.

Какое-либо

увеличение значения характеристики

более значения

более значения не

имеет смысла, поскольку при данном

значении

не

имеет смысла, поскольку при данном

значении потери,

связанные с внедрением и эксплуатацией

системы защиты равны потерям, связанным

с несанкционированным доступом к

обрабатываемой информации, при последующем

же увеличении значения

потери,

связанные с внедрением и эксплуатацией

системы защиты равны потерям, связанным

с несанкционированным доступом к

обрабатываемой информации, при последующем

же увеличении значения потери, связанные с внедрением и

эксплуатацией системы защиты превзойдут

потери, связанные с несанкционированным

доступом к обрабатываемой информации.

потери, связанные с внедрением и

эксплуатацией системы защиты превзойдут

потери, связанные с несанкционированным

доступом к обрабатываемой информации.

Заметим,

что, потери, в среднем через интервал

времени

в

этом случае уже составят

в

этом случае уже составят

Как

видим, говорить о том, что чем

больше увеличивать значение характеристики

защищенной

информационной системы, тем лучше, в

общем случае не приходится. Подобное

увеличение ограничивается характеристикой

защищенной

информационной системы, тем лучше, в

общем случае не приходится. Подобное

увеличение ограничивается характеристикой

Таким

образом, при проектировании системы

защиты информационной системы

(естественно, конкретной информационной

системы, характеризуемой неким значением

характеристики

птимизационная

задача, направленная на задание требований

к важнейшей при проектировании системы

защиты характеристики

птимизационная

задача, направленная на задание требований

к важнейшей при проектировании системы

защиты характеристики при этом должно учитываться то, что

увеличение значения

при этом должно учитываться то, что

увеличение значения приводит к применению более сложных

средств защиты, поскольку увеличение

значения характеристики

приводит к применению более сложных

средств защиты, поскольку увеличение

значения характеристики естественным образом приводит к усилению

требований к значениям параметров и

характеристик безопасности проектируемой

системы защиты, как следствие, и к

увеличению значений экономических

характеристик системы защиты

естественным образом приводит к усилению

требований к значениям параметров и

характеристик безопасности проектируемой

системы защиты, как следствие, и к

увеличению значений экономических

характеристик системы защиты