- •Часть 3. Технологии защиты информационных ресурсов

- •Глава 11. Введение в защищенные виртуальные частные сети

- •11.1. Концепция построения защищенных виртуальных частных сетей vpn.

- •11.1.1. Функции и компоненты сети vpn

- •11.1.2. Сервисы безопасности сети vpn

- •Аутентификация абонентов

- •Обеспечение конфиденциальности, целостности и аутентичности передаваемой информации

- •11.2. Класcификация виртуальных частных сетей vpn

- •11.2.1. Классификация vpn по рабочему уровню модели osi.

- •Vpn канального уровня.

- •Vpn сетевого уровня

- •Vpn сеансового уровня

- •11.2.2. Классификация vpn по архитектуре технического решения

- •11.2.3. Классификация vpn по способу технической реализации

- •Vpn на основе сетевой ос.

- •Vpn на основе маршрутизаторов

- •Vpn на основе межсетевых экранов.

- •Vpn на основе программного обеспечения

- •Vpn на основе специализированных аппаратных средств со встроенными шифропроцессорами.

- •11.3. Vpn-решения для построения защищенных корпоративных сетей

- •11.3.1. Основные варианты vpn-решений

- •11.3.2. Vpn на базе сетевых операционных систем

- •11.3.3. Vpn на базе маршрутизаторов

- •11.3.4. Vpn на базе межсетевых экранов

- •11.3.4. Vpn и требования законодательства

- •11.3.5. Vpn-продукты российских производителей

- •Криптографический комплекс шип

- •Vpn продукты застава

- •11.3.6. Что выбрать?

- •11.4. Технические и экономические преимущества внедрения технологий vpn в корпоративные сети

11.1. Концепция построения защищенных виртуальных частных сетей vpn.

В основе концепции построения защищенных виртуальных частных сетей VPN лежит достаточно простая идея: если в глобальной сети есть два узла, которые хотят обменяться информацией, то для обеспечения конфиденциальности и целостности передаваемой по открытым сетям информации между ними необходимо построить виртуальный туннель, доступ к которому должен быть чрезвычайно затруднен всем возможным активным и пассивным внешним наблюдателям. Термин «виртуальный» указывает на то, что соединение между двумя узлами сети не является постоянным (жестким) соединением и существует только во время прохождения трафика по сети.

Преимущества, получаемые компанией от построения таких виртуальных туннелей, заключаются прежде всего в значительной экономии финансовых средств, поскольку в этом случае компания может отказаться от построения или аренды дорогих выделенных каналов связи для создания собственных intranet/extranet сетей и использовать для этого дешевые Интернет-каналы, надежность и скорость передачи которых в большинстве своем сегодня уже не уступает выделенным линиям.

Очевидная экономическая эффективность от внедрения VPN-технологии активно стимулирует предприятия к скорейшему их внедрению. Об этом, в частности, свидетельствуют авторитетные западные аналитики. Так, например, известный аналитик - компания Gartner Group считает, что в 2002 г. более 90% компаний, использующих Интернет в корпоративных целях, перейдут на VPN.

Исторически, техническая реализация виртуальных туннелей шла по двум направлениям:

построение совокупности соединений (frame relay или ATM) между двумя точками единой инфраструктуры сети, изолированных от других пользователей, путем применения встроенных механизмов организации виртуальных каналов;

построение виртуального IP-туннеля между двумя узлами сети путем применения технологии туннелирования, при котором каждый IP-пакет шифруется и помещается в поле данных нового пакета специального вида.

Однако вскоре VPN-технология стала четко ассоциироваться со средствами защиты информации (СЗИ) и направление создания защищенных виртуальных сетей VPN постепенно вышло на первый план.

11.1.1. Функции и компоненты сети vpn

Защищенной виртуальной сетью VPN (Virtual Private Network) называют объединение локальных сетей и отдельных компьютеров через открытую внешнюю среду передачи информации в единую виртуальную корпоративную сеть, обеспечивающую безопасность циркулирующих данных.

При подключении корпоративной локальной сети к открытой сети возникают угрозы безопасности двух основных типов:

несанкционированный доступ к корпоративным данным в процессе их передачи по открытой сети.

несанкционированный доступ к внутренним ресурсам корпоративной локальной сети, получаемый злоумышленником в результате несанкционированного входа в эту сеть.

Обеспечение безопасности информационного взаимодействия локальных сетей и отдельных компьютеров через открытые сети, в частности, через сеть Интернет, возможно при эффективном решении следующих задач:

защиты информации в процессе ее передачи по открытым каналам связи.

защиты подключенных к открытым каналам связи локальных сетей и отдельных компьютеров от несанкционированных действий со стороны внешней среды;

Защита информации в процессе передачи по открытым каналам связи основана на выполнении следующих основных функций:

аутентификации взаимодействующих сторон;

криптографическом закрытии (шифровании) передаваемых данных;

проверке подлинности и целостности доставленной информации.

Для этих функций характерна взаимосвязь друг с другом. Реализация этих функций основана на использовании криптографических методов защиты информации. Эффективность такой защиты обеспечивается за счет совместного использования симметричных и асимметричных криптографических систем.

Для защиты локальных сетей и отдельных компьютеров от несанкционированных действий со стороны внешней среды обычно используют межсетевые экраны (брандмауэры), поддерживающие безопасность информационного взаимодействия путем фильтрации двустороннего потока сообщений, а также выполнения функций посредничества при обмене информацией. Межсетевой экран располагают на стыке между локальной и открытой сетью. Для защиты отдельного удаленного компьютера, подключенного к открытой сети, программное обеспечение межсетевого экрана устанавливают на этом же компьютере, и такой межсетевой экран называется персональным.

Виртуальная частная сеть VPN формируется на основе каналов связи открытой сети. Открытую внешнюю среду передачи информации можно разделить на среду скоростной передачи данных, в качестве которой используется сеть Интернет, и более медленные общедоступные каналы связи, в качестве которых обычно применяются каналы телефонной сети. Эффективность виртуальной частной сети VPN определяется степенью защищенности информации, циркулирующей по открытым каналам связи.

Защита информации в процессе ее передачи по открытым каналам основана на построении защищенных виртуальных каналов связи, называемых туннелями VPN. Туннель VPN обладает свойствами защищенной выделенной линии, причем эта защищенная выделенная линия развертывается в рамках общедоступной сети, например Интернета. Туннель VPN представляет собой соединение, проведенное через открытую сеть, по которому передаются криптографически защищенные пакеты сообщений виртуальной сети.

Туннелирование

Туннелирование широко используется для безопасной передачи данных через открытые сети. С помощью методики туннелирования пакеты данных передаются через общедоступную сеть как по обычному двухточечному соединению. Между каждой парой «отправитель–получатель данных» устанавливается своеобразный туннель – безопасное логическое соединение, позволяющее инкапсулировать данные одного протокола в пакеты другого. Суть туннелирования состоит в том, чтобы "упаковать" передаваемую порцию данных, вместе со служебными полями, в новый "конверт". При этом пакет протокола более низкого уровня помещается в поле данных пакета протокола более высокого или такого же уровня. Следует отметить, что туннелирование само по себе не защищает данные от несанкционированного доступа или искажения, но благодаря туннелированию появляется возможность полной криптографической защиты инкапсулируемых исходных пакетов.

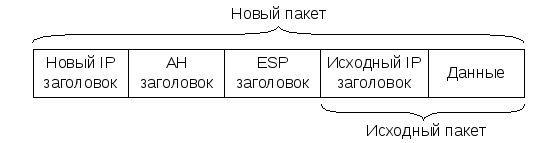

Чтобы обеспечить конфиденциальность передаваемых данных, отправитель шифрует исходные пакеты, упаковывает их во внешний пакет с новым IP заголовком и отправляет по транзитной сети (рис. 11.1).

Рис.11.1. Пример пакета, подготовленного для туннелирования.

Особенностью туннелирования является то, что эта технология позволяет зашифровать исходный пакет целиком вместе с заголовком, а не только его поле данных. Это важно, поскольку некоторые поля заголовка содержат информацию, которая может быть использована злоумышленником. В частности, из заголовка исходного пакета можно извлечь сведения о внутренней структуре сети - данные о количестве подсетей и узлов и их IP-адресах. Злоумышленник может использовать такую информацию при организации атак на корпоративную сеть.

Исходный пакет с зашифрованным заголовком не может быть использован для организации транспортировки по сети. Поэтому для защиты исходного пакета применяют его инкапсуляцию и туннелирование. Исходный пакет зашифровывают полностью вместе с заголовком, и затем этот зашифрованный пакет помещают в другой внешний пакет с открытым заголовком. Для транспортировки данных по открытой сети используются открытые поля заголовка внешнего пакета.

По прибытии в конечную точку защищенного канала из внешнего пакета извлекают внутренний исходный пакет, расшифровывают его и используют его восстановленный заголовок для дальнейшей передачи по внутренней сети (рис. 11.2).

Туннелирование может быть использовано для обеспечения не только конфиденциальности содержимого пакета, но и его целостности и аутентичности, при этом электронную цифровую подпись можно распространить на все поля пакета.

Рис.11.2. Схема виртуального туннеля

В дополнение к сокрытию сетевой структуры между двумя точками, туннелирование может также предотвратить возможный конфликт адресов между двумя локальными сетями. При создании локальной сети, не связанной с Internet, компания может использовать любые IP-адреса для своих сетевых устройств и компьютеров. При объединении ранее изолированных сетей эти адреса могут начать конфликтовать друг с другом и с адресами, которые уже используются в Internet.

Инкапсуляция пакетов решает эту проблему, поскольку позволяет скрыть первоначальные адреса и добавить новые адреса, уникальные в пространстве IP-адресов Internet, которые затем используются для пересылки данных по разделяемым сетям. Сюда же входит задача настройки IP-адреса и других параметров для мобильных пользователей, подключающихся к локальной сети.

Механизм туннелирования широко применяется в различных протоколах формирования защищенного канала.

Обычно туннель создается только на участке открытой сети, где существует угроза нарушения конфиденциальности и целостности данных, например, между точкой входа в открытый Интернет и точкой входа в корпоративную сеть. При этом для внешних пакетов используются адреса пограничных маршрутизаторов, установленных в этих двух точках, а внутренние адреса конечных узлов содержатся во внутренних исходных пакетах в защищенном виде.

Следует отметить, что сам механизм туннелирования не зависит от того, с какой целью применяется туннелирование. Туннелирование может применяться не только для обеспечения конфиденциальности и целостности всей передаваемой порции данных, но и для организации перехода между сетями с разными протоколами (например, IPv4 и IPv6). Туннелирование позволяет организовать передачу пакетов одного протокола в логической среде, использующей другой протокол. В результате появляется возможность решить проблемы взаимодействия нескольких разнотипных сетей, начиная с необходимости обеспечения целостности и конфиденциальности передаваемых данных и заканчивая преодолением несоответствий внешних протоколов или схем адресации.

Реализацию механизма туннелирования можно представить как результат работы протоколов трех типов: протокола - "пассажира", несущего протокола и протокола туннелирования. Например, в качестве протокола - "пассажира" может быть использован транспортный протокол IPX, переносящий данные в локальных сетях филиалов одного предприятия. Наиболее распространенным вариантом несущего протокола является протокол IP сети Интернет. В качестве протоколов туннелирования можно указать протоколы канального уровня PPTP и L2TP, а также протокол сетевого уровня IPSec.

Средства VPN

Согласно концепции виртуальной защищенной сети, логическая структура корпоративной сети формируется только из сетевых устройств предприятия, вне зависимости от физической структуры основной сети (например, Internet).

Такие устройства как маршрутизаторы и переключатели скрыты от устройств и пользователей корпоративной сети. Сокрытие инфраструктуры Internet от VPN-приложений становится возможным благодаря туннелированию.

Защищенная виртуальная сеть VPN должна включать средства для предотвращения несанкционированного доступа к внутренним ресурсам корпоративной локальной сети и к корпоративным данным, передаваемым по открытой сети. Отсюда следует, что к средствам VPN может быть отнесен весьма широкий круг устройств защиты: маршрутизатор (router) со встроенными возможностями фильтрации пакетов, proxy-сервер, многофункциональный межсетевой экран (firewall), аппаратный и программный шифраторы передаваемого трафика.

Средства VPN отличаются большим разнообразием. Они могут различаться друг от друга по многим характеристикам:

точки размещения VPN устройств;

тип платформы, на которой эти средства работают;

набор функциональных возможностей,

применяемые протоколы аутентификации и алгоритмы шифрования.

Конфигурация и характеристики виртуальной частной сети во многом определяются типом применяемых VPN - устройств. По технической реализации различают следующие основные типы VPN - устройств:

отдельное программное решение, которое дополняет стандартную операционную систему функциями VPN;

отдельное аппаратное устройство на основе специализированной ОС реального времени, имеющее два или более сетевых интерфейса и аппаратную криптографическую поддержку;

средства VPN, встроенные в маршрутизатор или коммутатор;

расширение межсетевого экрана за счет дополнительных функций защищенного канала.

Известны также комбинированные VPN - устройства, которые включают в себя функции VPN, а также функции маршрутизатора, межсетевого экрана и средства управления пропускной способностью.

VPN - устройства могут играть в виртуальных частных сетях роль шлюза безопасности или клиента

Шлюз безопасности VPN (security gateway) - это сетевое устройство, подключаемое к двум сетям, которое выполняет функции шифрования и аутентификации для многочисленных хостов позади него.

Размещение шлюза безопасности VPN выполняется таким образом, чтобы через него проходил весь трафик, предназначенный для внутренней корпоративной сети. Сетевое соединение шлюза VPN прозрачно для пользователей позади шлюза, оно представляется им выделенной линией, хотя на самом деле прокладывается через открытую сеть с коммутацией пакетов. Адрес шлюза безопасности VPN указывается как внешний адрес входящего туннелируемого пакета, а внутренний адрес пакета является адресом конкретного хоста позади шлюза.

Шлюз безопасности VPN может быть реализован в виде отдельного программного решения, отдельного аппаратного устройства, а также в виде маршрутизатора или межсетевого экрана, дополненных функциями VPN.

Клиент VPN представляет собой программный или программно-аппаратный комплекс, выполняемый обычно на базе персонального компьютера. Его сетевое программное обеспечение модифицировано для выполнения шифрования и аутентификации трафика, которым это устройство обменивается с шлюзами VPN или другими VPN - клиентами. Из-за стоимостных ограничений реализация VPN - клиента обычно представляет собой программное решение, дополняющее стандартную операционную систему - Windows 95/98 или Unix.

Туннели VPN могут создаваться для различных типов конечных пользователей – либо это локальная сеть LAN (local area network ) c шлюзом безопасности либо отдельные компьютеры удаленных и мобильных пользователей. Для создания виртуальной частной сети крупного предприятия нужны как VPN - шлюзы, так и VPN - клиенты. VPN - шлюзы целесообразно использовать для защиты локальных сетей предприятия, а VPN - клиенты используют для защиты удаленных и мобильных пользователей, которым требуется устанавливать соединения с корпоративной сетью через Интернет.

Варианты построения защищенных каналов VPN

Безопасность информационного обмена необходимо обеспечивать как в случае объединения локальных сетей, так и в случае доступа к локальным сетям удаленных или мобильных пользователей. При проектировании VPN обычно рассматриваются две основные схемы:

защищенный виртуальный канал между локальными сетями (сеть-сеть);

защищенный виртуальный канал между узлом и локальной сетью (пользователь-сеть) (рис.11.3).

Рис.11.3. Туннели типа сеть- сеть и пользователь-сеть.

Первая схема соединения позволяет заменить дорогостоящие выделенные линии между отдельными офисами и создать постоянно доступные защищенные каналы между ними. В этом случае шлюз безопасности служит интерфейсом между туннелем и локальной сетью при этом пользователи локальных сетей используют туннель для общения друг с другом. Многие компании используют данный вид VPN в качестве замены или дополнения к имеющимся соединениям глобальной сети, таким, как frame relay.

Вторая схема защищенного канала VPN предназначена для установления соединений с удаленными или мобильными пользователями. Создание туннеля инициирует клиент (удаленный пользователь). Для связи со шлюзом, защищающим удаленную сеть, он запускает на своем компьютере специальное клиентское программное обеспечение. Этот вид VPN заменяет собой коммутируемые соединения и может использоваться наряду с традиционными методами удаленного доступа.

Существует ряд вариантов схем защищенных виртуальных каналов. В принципе любой из двух узлов виртуальной корпоративной сети, между которыми формируется защищенный виртуальный канал, может принадлежать конечной или промежуточной точке защищаемого потока сообщений. С точки зрения обеспечения информационной безопасности лучшим является вариант, при котором конечные точки защищенного туннеля совпадают с конечными точками защищаемого потока сообщений. В этом случае обеспечивается защищенность канала вдоль всего пути следования пакетов сообщений.

Однако такой вариант ведет к децентрализации управления и избыточности ресурсных затрат. Необходима установка средств создания VPN на каждый клиентский компьютер локальной сети. Это усложняет централизованное управление доступом к компьютерным ресурсам и не всегда оправдано экономически. Отдельное администрирование каждого клиентского компьютера с целью конфигурирования в нем средств защиты является достаточно трудоемкой процедурой в большой сети.

Если внутри локальной сети, входящей в виртуальную сеть, не требуется защита трафика, тогда в качестве конечной точки защищенного туннеля следует выбирать межсетевой экран или пограничный маршрутизатор этой локальной сети. Если же поток сообщений внутри локальной сети должен быть защищен, тогда в качестве конечной точки туннеля в этой сети должен выступать компьютер, который участвует в защищенном взаимодействии. При доступе к локальной сети удаленного пользователя компьютер этого пользователя должен быть конечной точкой защищенного виртуального канала.

Достаточно распространенным является вариант, отличающийся удобством применения, но обладающий сравнительно низкой безопасностью. В соответствии с этим вариантом защищенный туннель прокладывается только внутри открытой сети с коммутацией пакетов, например, внутри Интернет. В качестве конечных точек такого туннеля обычно выступают провайдеры Интернет или пограничные маршрутизаторы (межсетевые экраны) локальной сети.

При объединении локальных сетей туннель формируется только между пограничными провайдерами Интернет или маршрутизаторами (межсетевыми экранами) локальной сети. При удаленном доступе к локальной сети туннель создается между сервером удаленного доступа провайдера Интернет, а также пограничным провайдером Интернет или маршрутизатором (межсетевым экраном) локальной сети.

Построенные по данному варианту виртуальные корпоративные сети, обладают хорошей масштабируемостью и управляемостью. Сформированные защищенные туннели полностью прозрачны для клиентских компьютеров и серверов локальной сети, входящей в такую виртуальную сеть. Программное обеспечение этих узлов остается без изменений.

Однако данный вариант характеризуется сравнительно низкой безопасностью информационного взаимодействия, поскольку частично трафик проходит по открытым каналам связи в незащищенном виде. Если создание и эксплуатацию такой VPN берет на себя провайдер ISP, тогда вся виртуальная частная сеть может быть построена на его шлюзах прозрачно для локальных сетей и удаленных пользователей предприятия. Но возникают проблемы доверия к провайдеру и постоянной оплаты его услуг.

Защищенный туннель создается компонентами виртуальной сети, функционирующими на узлах, между которыми формируется туннель. Эти компоненты принято называть инициатором туннеля и терминатором туннеля.

Инициатор туннеля инкапсулирует исходный пакет в новый пакет, содержащий новый заголовок с информацией об отправителе и получателе. Инкапсулируемые пакеты могут принадлежать к протоколу любого типа, включая пакеты немаршрутизируемых протоколов, например, NetBEUI. Все передаваемые по туннелю пакеты являются пакетами IP. Маршрут между инициатором и терминатором туннеля определяет обычная маршрутизируемая сеть IP, которая может быть сетью, отличной от Интернет.

Инициировать и разрывать туннель могут различные сетевые устройства и программное обеспечение. Например, туннель может быть инициирован ноутбуком мобильного пользователя, оборудованным модемом и соответствующим программным обеспечением для установления соединений удаленного доступа. В качестве инициатора может выступить также маршрутизатор локальной сети, наделенный соответствующими функциональными возможностями. Туннель обычно завершается коммутатором сети или шлюзом провайдера услуг.

Терминатор туннеля выполняет процесс, обратный инкапсуляции. Терминатор удаляет новые заголовки и направляет каждый исходный пакет адресату в локальной сети.

Конфиденциальность инкапсулируемых пакетов обеспечивается путем их шифрования, а целостность и подлинность - путем формирования электронной цифровой подписи. Существует множество методов и алгоритмов криптографической защиты данных, поэтому необходимо, чтобы инициатор и терминатор туннеля своевременно согласовали друг с другом и использовали одни и те же методы и алгоритмы защиты. Для обеспечения возможности расшифрования данных и проверки цифровой подписи при приеме инициатор и терминатор туннеля должны также поддерживать функции безопасного обмена ключами. Кроме того, конечные стороны информационного взаимодействия должны пройти аутентификацию, чтобы гарантировать создание туннелей VPN только между уполномоченными пользователями.

Существующая сетевая инфраструктура корпорации может быть подготовлена к использованию VPN как с помощью программного, так и с помощью аппаратного обеспечения.