дз_мп_45_2001 / CR_SOFT

.DOCЛабораторная работа

Объединенная программа шифрования, электронной подписи, генерации ключей Crypton Soft .

Цель работы: освоение основных функций программы по защите документов с помощью шифрования и постановки электронной цифровой подписи.

Аппаратура: компьютер IBM PC 386 и выше .

Программное обеспечение:

-MS DOS;

-демонстрационная версия программы Crypton Soft .

Теоретические сведения

Программа Crypton Soft предназначена для выполнения операций шифрования, электронно-цифровой подписи файлов и генерации ключей. Шифрование информации реализовано в соответствии с ГОСТ 28147-89, где один и тотже ключ используется, как для зашифрования информации, так и для расшифрования информации. Функция электронно-цифровой подписи реализована по ГОСТу Р34.10-94 , ГОСТу Р34.11-94. При реализации функции электронно-цифровой подписи используются секретные и открытые ключи. Файл подписывается с помощью секретного ключа, а подпись проверяется с помощью открытого ключа.

Основные термины

|

Зашифрование |

- процесс преобразования открытых данных в закрытые.

|

|

Расшифрование

|

-процесс преобразования закрытых данных в открытые. |

|

Ключ, ключевая- система

|

-конкретное секретное значение криптографического преобразования, определяющее ход процесса преобразования данных. |

|

Узел замены (УЗ )

|

-долговременный элемент ключевой системы. Является первым ключевым элементом, вводимым в устройство шифрования при инициализации. Все компьютеры между которыми предполагается обмен зашифрованной информацией должны использовать один и тот же узел замены . Создается администратором сети. |

|

Главный ключ- (ГК)

|

-секретный ключ , используется для шифрования других ключей и файлов . При инициализации устройства шифрования загружается в него и находится там до выключения питания ЭВМ . |

|

Пароль

|

-последовательность символов, вводимых с клавиатуры. Защищает ключи от несанкционированного использования. |

|

Ключ пользователя- (КП)

|

-секретный ключ ,используется для шифрования файлов и других ключей . Создается пользователем и защищает его данные от посторонних лиц. |

|

Сетевой ключ

|

-секретный ключ ,используется для шифрования файлов с целью передачи их между узлами криптографической сети. Для каждого узла с которым планируется обмен информацией необходимо иметь свой сетевой ключ. |

|

Имитовставка, имитоприставка.

|

-приминяется для обеспечения защиты системы шифрования от навязывания ложных данных .Имитовставка представляет собой отрезок информации фиксированной длины, полученной из открытых данных и ключа. Создается при зашифровании данных и добавляется к ним. При расшифровании данных вычисляется имитовставка и сравнивается с переданной |

|

Сетевая таблица |

- это таблица, где в заголовках строк и столбцов проставлены номера узлов, а в ячейках хранятся сетевые ключи.

|

|

Сетевой набор

|

- это строка сетевой таблицы для данного узла . Сетевой набор всегда зашифрован на ключе сетевого набора (КСН) |

Принципы шифрования

Шифрование файлов в данной системе может протекать по двум схемам: архивное шифрование файлов, обмен которыми не предполагается и шифрование файлов для передачи в криптографической сети.

Архивное шифрование файлов

Генерируется так называемый файловый (или сеансовый) ключ. Это последовательность из 256 бит, получаемая с датчика случайных чисел устройства шифрования. Вся информация, содержащаяся в файле, шифруется на данном файловом ключе. Файловый ключ записывается в зашифрованный файл. Файловый ключ шифруется на ключах, указанных пользователем с вычислением имитовставки.

Шифрование файлов для передачи в криптографической сети.

Файл данных, передаваемый узлом А узлу Б зашифровывается на файловом (сеансовом) ключе. Файловый ключ создается автоматически при зашифровании файла данных и передается вместе с ним . Файловый ключ зашифровывается на Сетевом ключе А-Б .Этот ключ узел А берет из своего Сетевого набора. Сетевой набор узла А зашифрован на ключе Сетевого набора (КСН) узла А ,который зашифрован на каких -либо ключах узла А (как правило, ГК).

Узел Б, по информации, заключенной в зашифрованном файле понимает, что файл пришел от узла А . Используя свои ключи ,узел Б расшифровывает свой КСН. Затем, используя КСН , узел Б расшифровывает свой набор и достает из него Сетевой ключ А-Б. Этот Сетевой ключ совпадает с Сетевым ключом, который использовал узел А для зашифровывания. Поэтому узел Б может расшифровать Файловый ключ, пришедший вместе с файлом . И далее с помощью Файлового ключа расшифровывается файл.

Целостность информации

При расшифровывании Файловых ключей производится проверка имитовставки . Если она не совпала с хранимой в файле, то произошла ошибка.

Запуск программы Crypton Soft .

Перед запуском программы необходимо запустить программу-эмулятор cry_demo.com. И только после этого запустить программу crsoft.exe.

Управление программой

Основное окно программы

Основное окно программы (панель файлов) расположено в центре экрана:

Программа построена по аналогии с NORTON COMМANDER , поэтому основные команды из NORTON COMМANDER можно использовать и при работе с данной программой.

Назначение основных клавиш

|

Клавиша

|

Пояснение |

|

,,,,PgDn PgUP,NOME, END

|

ПЕРЕМЕЩЕНИЕ ПО СПИСКУ ФАЙЛОВ |

|

‘+’

|

ОТМЕТИТЬ ПО МАСКЕ |

|

‘-’ |

СНЯТИЕ ОТМЕТКИ ПО МАСКЕ

|

|

ALT+F1 |

ВЫБОР ДИСКА

|

|

F10 |

ВЫЗОВ МЕНЮ

|

|

ESC |

ОТМЕНА ДЕЙСТВИЙ

|

|

ENTER |

ПОДТВЕРЖДЕНИЕ ДЕЙСТВИЙ

|

|

F3 |

ПРОСМОТР,ОТМЕЧЕННОГО МАРКЕРОМ, ФАЙЛА

|

|

F4 |

ПРОСМОТР

И РЕДАКТИРОВАНИЕ,ОТМЕЧЕННОГО МАРКЕ

|

|

F5 |

ЗАШИФРОВАНИЕ ФАЙЛОВ

|

Создание подкаталога

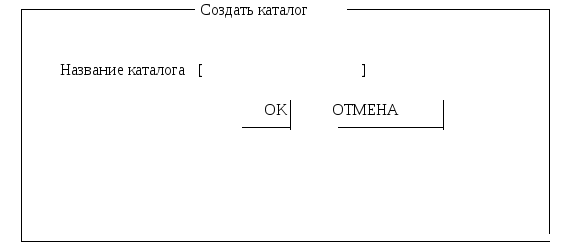

Для создания подкаталога необходимо выполнить команду меню “Файл Создать каталог”. При этом появится диалоговое окно, в котором необходимо ввести имя создаваемого каталога .

Удаление файлов

Для удаления файлов необходимо выбрать файлы, которые будут удалены и выполнить команду меню “Файл Удалить”.

При этом каждый выбранный файл будет удален с очисткой места на диске, то есть с исключением возможности восстановления его программными средствами.

Шифрование

Зашифрование файлов

Для зашифрования файлов необходимо выбрать ( отметить) необходимые файлы на панели файлов ,а затем выполнить команду “Шифрование Зашифровать” (клавиша F5).

После подтверждения будет выведено следующее диалоговое окно .

Изменяя

значения переключателей, с помощью

клавиши “пробел”,

Изменяя

значения переключателей, с помощью

клавиши “пробел”,

[ ] Пароль

[ ] Главный ключ

[ ] Ключ Пользователя

установите необходимую ключевую систему.

Если включен переключатель “Пароль”, то перед зашифрованием будет запрошен пароль.

Если включен переключатель ”Ключ пользователя”, в появившихся строках ввода “Имя ключа” и “Каталог ключей шифрования” необходимо ввести (или отредактировать имеющуюся там) информацию. Можно также воспользоваться экранной кнопкой “Выбрать”.

Для шифрования с использованием сетевого ключа узла NNNNN необходимо указать, что будет использоваться Ключ пользователя, а в поле “Имя ключа” ввести номер узла: пятизначное число NNNNN, с начальными нулями. Поле “Каталог ключей шифрования” игнорируется.

При выполнении операции зашифрования для каждого выбранного файла будут последовательно выполняться следующие действия:

- генерация Файлового ключа;

- шифрование файла на Файловом ключе;

- шифрование Файлового ключа на указанной ключевой системе с вычислением имитовставки;

- запись в файл информации, необходимой для последующего расшифрования.

Расшифрование файлов.

Для расшифрования файлов необходимо выбрать файлы на панели файлов и выполнить команду меню “Шифрование Расшифровать”.

Для каждого выбранного файла будут выполняться следующие действия:

- производится попытка прочитать Файловый ключ;

-производится попытка расшифровать прочитанный Файловый ключ.Если при шифровании применялся Ключ пользователя ,то производится поиск данного ключа в каталоге ключей шифрования. При расшифровании проверяется имитовставка;

- при помощи расшифрованного файлового ключа, зашифрованная информация расшифровывается и записывается в файл с тем же именем, что и до шифрования.

Перешифрование файлов.

Для перешифрования файлов необходимо выбрать файл на панели файлов, а затем выполнить команду меню “Шифрование Перешифровать...”. После подтверждения будет выведено то же диалоговое окно, что и при зашифровании файлов, которое заполняется аналогичным образом.

Реально производится Перешифрование не всего файла, а лишь Файлового ключа.

Перешифрование на новый Главный Ключ.

В целях повышения криптографической безопасности необходима периодическая смена Главного Ключа.

До инициализации устройства шифрования новым ГК необходимо перешифровать все файлы. Для этого в диалоговом окне “Перешифровать файлы” необходимо указать, что будет использоваться Ключ Пользователя, а в полях “Имя ключа”, “Каталог ключей шифрования” указать имя и каталог файла, содержащего ГК.

Создание ключей шифрования.

Создание ключа пользователя.

Для генерации Ключа Пользователя необходимо выполнить команду меню: “КлючиCоздать Ключ Пользователя”. При этом будет выведено следующее диалоговое окно:

Необходимо ввести информацию, описывающую ключ: имя файла, каталог, дату окончания срока действия (необязательно) и информацию о владельце ключа (необязательно) в соответствующих полях ввода.

Ключ может быть открытым и закрытым на пароле, Главном Ключе, пароле и Главном Ключе, другом Ключе Пользователя.

Для закрытия ключа нельзя использовать Сетевые ключи. Вариант закрытия ключа задается значениями переключателей.

После указания всех характеристик ключа генерируется последовательность из 256 бит, получаемая с датчика случайных чисел устройства шифрования. Вычисляется имитовставка ключа. После этого ключ в специальном формате записывается в файл с указанным именем и может использоваться.

Перешифрование ключей шифрования

Для Перешифрование ключей необходимо выбрать ключи на панели файлов и выполнить команду меню: ”Ключи Перешифровать ключи ..” Далее действия аналогичны операции “Зашифровать”. В ходе выполнения операции каждый отмеченный ключ будет расшифрован, а затем зашифрован на указанной новой ключевой системе.

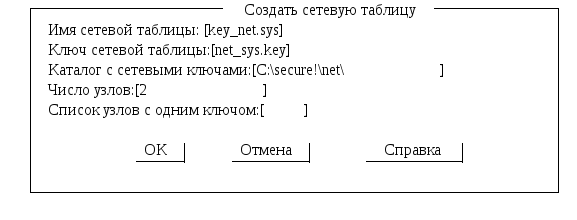

Создание сетевой таблицы

Сетевая таблица создается администратором криптографической сети при создании сети или полной замене сетевых ключей. Она хранится в каталоге сетевых ключей , зашифрованная на ключе сетевой таблицы (КСТ), который хранится там же. КСТ может быть зашифрован на любой ключевой системе.

Для создания сетевой таблицы необходимо выполнить команду меню: “Ключи Cоздать сетевую таблицу”. При этом будет выведено следующее диалоговое окно :

После заполнения полей данного диалогового окна будет сгенерирован сетевой набор. Каждый сетевой набор будет храниться в файле NNNNN.sys в каталоге сетевых ключей, где NNNNN - номер данного узла. Он зашифровается на создаваемом ключе сетевого набора ( КСН), который будет храниться в файле NNNNN.key в том же каталоге.

Создание главных ключей.

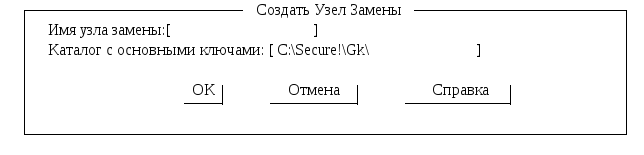

Создание узла замены (УЗ).

Для создания УЗ необходимо выполнить команду ”Ключи Создать узел замены”. При этом будет выведено диалоговое окно:

Следует

указать имя создаваемого УЗ (принятого

UZ)

и каталог с основными ключами. По

умолчанию добавляется расширение

“.db3”.

Следует

указать имя создаваемого УЗ (принятого

UZ)

и каталог с основными ключами. По

умолчанию добавляется расширение

“.db3”.

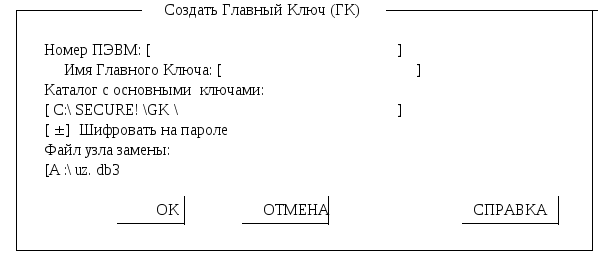

Создание главного ключа

Для создания главного ключа (ГК) необходимо выполнить команду «Ключи Создать Главный Ключ», при этом будет выведено следующее диалоговое окно:

В поле “Имя Главного ключа” необходимо ввести имя файла создаваемого ГК. В поле “Каталог с основными ключами” необходимо ввести полный путь, где должны быть размещены Главные Ключи.

Создание ключевых дискет

Ключевая дискета, это дискета с полным набором секретных ключей, при помощи которой может производиться начальная инициализация устройства шифрования .

Для создания ключевой дискеты необходимо выполнить команду меню “ Ключи Создать ключевую дискету”. При этом будет выведено диалоговое окно :

Указанные

в параметрах основные ключи будут

скопированы на дискеты и переименованы

в стандартные имена ( uz.db3,gk.db3)

Указанные

в параметрах основные ключи будут

скопированы на дискеты и переименованы

в стандартные имена ( uz.db3,gk.db3)

Электронно-цифровая подпись.

Электронно-цифровая подпись (ЭЦП) представляет собой последовательность байт, помещаемую в конец подписанного документа (файла) или в отдельный файл. Подпись формируется на основании секретного ключа и пароля лица, подписывающего документ, и содержимого файла (документа). Для каждого секретного ключа создаётся открытый ключ для проверки подписи.

Создание ключей подписи.

Для формирования подписи необходимо создать два ключа: секретный и открытый ключи подписи. В именах ключей - файлов используются следующие расширения: “.sk” - для секретного ключа, “.pk” - для открытого ключа.

Для генерации ключей подписи необходимо выполнить команды “Ключи Создать Ключи Подписи”. При этом будет выведено следующее диалоговое окно:

Подпись файлов.

Для подписи файлов необходимо выбрать файлы на панели файлов, а затем выполнить команду “Подпись Поставить ...”. При выполнении данной операции выбирается секретный ключ из указанного каталога.

Проверка подписи файла.

Для проверки подписей необходимо выбрать файлы на панели файлов, а затем выполнить команду “Подпись Проверить”.

Для проверки подписи используется открытый ключ. Этот ключ хранится в разделе с открытыми ключами в виде файла.

При проверке каждой подписи выполняются следующие действия:

-

Из подписи выбирается идентификатор - имя открытого ключа.

-

Проводится поиск открытого ключа.

-

Если указан каталог с открытыми ключами для проверки ceртификата, то осуществляется проверка сертификата открытого ключа. Т.е. проверяется подпись самого открытого ключа.

-

Анализ данных, приведенных в подписи, и открытого ключа на совпадение.

-

Собственно проверка подписи.

Удаление подписи файлов.

Для удаления подписей необходимо выбрать файлы на панели файлов, а затем выполнить команду “Подпись Удалить “. В появившемся диалоговым окне необходимо указать число подписей, которое нужно удалить из каждого файла.

Настройка конфигурации программы.

Конфигурирование системы можно выполнить при помощи команды “Настройка Конфигурация”. Далее в появившемся диалоговым окне необходимо включить те операции, которые будут доступны пользователю. Если переключатель “Конфигурация” будет выключен, то данная команда меню будет недоступна.

Внесённые изменения войдут в действия при нажатии кнопки «ОК» и будут действовать до выхода из программы. Чтобы изменения сохранились до следующего сеанса работы с программой, необходимо выполнить команду “Настройка Записать”.

Тестовый опрос для студентов дистанционного обучения.

1. Где находится файловый ключ при архивном шифровании файлов:

1.В отдельном файле.

2.В зашифрованном файле.

3. В системе шифрования.

2. Укажите последовательность шагов при зашифровании файла:

1. Генерация файлового ключа.

2. Шифрование файлового ключа на указанной ключевой систе- ме.

3. Запись в файл информации необходимой для последующего расшифрования

4. Шифрование файла на файловом ключе.

3. Укажите последовательность шагов при расшифровании файла:

1. Поиск ключа в каталоге ключей шифрования.

2. Производится попытка прочитать файлавый ключ.

3. Производится попытка расшифровать файл.

4. Производится попытка расшифровать файловый ключ.

4.Укажите этапы создания ключа пользователя:

1. Генерируется последовательность из 256 бит администратором сети.

2. Генерируется последовательность из 256 бит от устройства шифрования.

3. Ключ записывается в файл.

4. Вычисляется имитовставка ключа.

5. Имитовставка записывается в файл.

5. В какой последовательности создаются ключи:

1. ГК 3.ПК 5. Сетевой набор.

2. УЗ 4. Сетевая таблица.

6. Файл подписывается:

1. Секретным ключом.

2. Открытым ключом.

3. Секретным и открытым ключами.

4. Базовыми ключами.

7. Проверка подписи файлов осуществляется:

1. Секретным ключом.

2. Открытым ключом.

3. Секретным и открытым ключами.

4. Пользовательским ключом.

8. Укажите последовательность шагов при проверки подписи файла:

1. Поиск ключа.

2. Из подписи выбирается имя ключа.

3. Проверка подписи.

4. Анализ данных , приведенных в подписи и ключа, на совпадение.

5. Проверка подписи ключа.

Порядок выполнения лабораторной работы.

-

Переписать на диск D: содержимое каталога Cr_soft .

-

Создать на диске D: каталоги для основных ключей, для секретных и открытых ключей, для сетевых ключей. Записать имена каталогов в отчет.

-

Сформировать файлы для шифрования и постановки подписи.

-

Запустить эмулятор платы Криптон cry_demo.com и затем программу crsoft.exe.

-

Сгенерировать узел замены и главный ключ.

-

Сгенерировать секретные и основные ключи подписи. Записать имена ключей в отчет.

-

Зашифруйте три файла. Имена файлов запишите в отчет.

-

Один из файлов ранее зашифрованных расшифруйте. Отметьте имя файла в отчете.

-

Перешифруйте один из зашифрованных файлов. Отметьте имя файла в отчете.

-

Подпишите пять файлов электронно-цифровой подписью. Запишите какие файлы были подписаны.

-

Проверьте подпись у всех имеющихся файлов.

-

Удалите подпись у двух файлов. Отметьте имена файлов в отчете.

-

Подпишите три файла другим секретным ключом. Запишите в отчет имена файлов.

-

Проверьте подписи у всех файлов.

-

Сгенерировать сетевые ключи. Записать в отчет имена сетевых ключей.

-

Подготовить в виде каталогов с именами пользователей, предназначенные для них ключевые дискеты, на которых должны быть записаны базовые ключи, секретный ключ шифрования и подписи, ключи сертифицированных центров.

-

Научиться конфигурировать программу для пользователей с разными полномочиями.

РОМ,

ФАЙЛА

РОМ,

ФАЙЛА