- •Билет 1.

- •1. Цели функции и задачи защиты информации в компьютерных сетях.

- •2. Cбой и восстановление в распределенной системе.

- •Восстановление после отказа.

- •Билет 2

- •1. Угрозы в сетях передачи данных. Задачи защиты в сетях передачи данных.

- •2. Что такое прозрачность (распределения) и приведите примеры различных видов прозрачности?

- •Билет 3

- •Задачи защиты информации на различных уровнях модели osi (вос).

- •2. Разграничение доступа к ресурсам автоматизированной системы на уровне ос.

- •Разграничение доступа зарегистрированных пользователей к ресурсам ас

- •Билет 4

- •1. Зарубежные стандарты в области информационной безопасности.

- •2. Какова роль программного обеспечения промежуточного уровня в распределенных системах?

- •Билет 5

- •1. Отечественные стандарты в области информационной безопасности.

- •2. Горизонтальное и вертикальное распределение.

- •Билет 6

- •1.Особенности защиты информации в вычислительных сетях.

- •2. Трехзвенная архитектура клиент-сервер. Трехзвенная архитектура

- •Билет 7

- •1. Показатели и методы оценки уязвимости информации в компьютерных сетях

- •2. Ошибочное разделение в распределенных системах с совместно используемой памятью. Решение этой проблемы.

- •Билет 8

- •1. Компоненты компьютерной системы и виды угроз, которым они подвергаются.

- •2. Разработка распределенных систем с совместно используемой памятью. Проблемы их эффективной реализации.

- •Билет 9

- •1. Недостатки защиты от потери информации и нарушения работоспособности компьютерной системы.

- •2. Использование микроядра в организации операционной системы, работающей в режиме клиент-сервер. Билет 10

- •1. Недостатки административного управления сетью.

- •2. Основные принципы работы распределенной системы с совместно используемой памятью страничной организации.

- •Билет 11

- •Основные проблемы современных систем зи.

- •Мультипроцессорная и мультикомпьютерная система.

- •Билет 12

- •1. Нападения на постоянные и сменные компоненты системы защиты.

- •2. Распределённые и сетевые операционные системы.

- •Билет 14

- •Билет 15

- •2. Разграничение доступа. Разграничение доступа является самой исследованной областью информационной безопасности.

- •Билет 16

- •1. Актуальность проблемы безопасности информации в теории и на практике. История проблемы защиты информации.

- •2.Опишите точно, что такое масштабируемая система

- •Билет 17

- •1. Типы атак на операционные системы.

- •2. Cбой и восстановление в распределенной системе.

- •Восстановление после отказа.

- •Билет 18

- •Защита от утечек информации через пэмин

- •2. К каким проблемам приводит реализация максимально возможной степени прозрачности

- •Билет 19

- •1. Основные проблемы современных систем зи.

- •2. Что такое прозрачность (распределения) и приведите примеры различных видов прозрачности?

- •Билет 20

- •1. Защита субд.

- •2. Какова роль по промежуточного уровня в распределенных системах

Билет 6

1.Особенности защиты информации в вычислительных сетях.

Особенности защиты информации в вычислительных сетях обусловлены тем, что сети, обладающие несомненными (по сравнению с локальными ЭВМ) преимуществами обработки информации, усложняют организацию защиты, причем основные проблемы при этом состоят в следующем:

1) Разделение совместно используемых ресурсов. В силу совместного использования большого количества ресурсов различными пользователями сети, возможно находящимися на большом расстоянии друг от друга, сильно повышается риск несанкционированного доступа – в сети его можно осуществить проще и незаметнее.

2) Расширение зоны контроля. Администратор или оператор отдельной системы или подсети должен контролировать деятельность пользователей, находящихся вне пределов его досягаемости, возможно в другой стране. При этом он должен поддерживать рабочий контакт со своими коллегами в других организациях.

3) Комбинация различных программно-аппаратных средств. Соединение нескольких подсистем, пусть даже однородных по характеристикам, в сеть увеличивает уязвимость всей системы в целом. Подсистема обычно настроена на выполнение своих специфических требований безопасности, которые могут оказаться несовместимы с требованиями на других подсистемах. В случае соединения разнородных систем риск повышается.

4) Неизвестный периметр. Легкая расширяемость сетей ведет к тому, что определить границы сети подчас бывает сложно; один и тот же узел может быть доступен для пользователей различных сетей. Более того, для многих из них не всегда можно точно определить, сколько пользователей имеют доступ к определенному узлу и кто они.

5) Множество точек атаки. В сетях один и тот же набор данных или сообщение могут передаваться через несколько промежуточных узлов, каждый из которых является потенциальным источником угрозы. Естественно, это не может способствовать повышению защищенности сети. Кроме того, ко многим современным сетям можно получить доступ с помощью коммутируемых линий связи и модема, что во много раз увеличивает количество возможных точек атаки. Такой способ прост, легко осуществим и трудно контролируем; поэтому он считается одним из наиболее опасных. В списке уязвимых мест сети также фигурируют линии связи и различные виды коммуникационного оборудования: усилители сигнала, ретрансляторы, модемы и т. д.

6) Сложность управления и контроля доступа к системе. Многие атаки на сеть могут осуществляться без получения физического доступа к определенному узлу - с помощью сети из удаленных точек. В этом случае идентификация нарушителя может оказаться очень сложной, если не невозможной. Кроме того, время атаки может оказаться слишком мало для принятия адекватных мер.

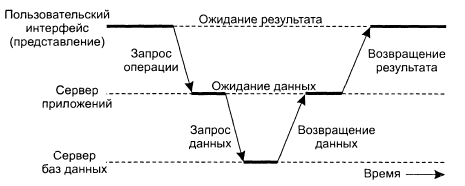

2. Трехзвенная архитектура клиент-сервер. Трехзвенная архитектура

Еще одна тенденция в клиент-серверных технологиях связана со все большим использованием распределенных вычислений. Они реализуются на основе модели сервера приложений, где сетевое приложение разделено на две и более частей, каждая из которых может выполняться на отдельном компьютере. Выделенные части приложения взаимодействуют друг с другом, обмениваясь сообщениями в заранее согласованном формате. В этом случае двухзвенная клиент-серверная архитектура становится трехзвенной (three-tier, 3-tier).

Как правило, третьим звеном в трехзвенной архитектуре становится сервер приложений, т.е. компоненты распределяются следующим образом:

Представление данных — на стороне клиента.

2) Прикладной компонент — на выделенном сервере приложений (как вариант, выполняющем функции промежуточного ПО).

3) Управление ресурсами — на сервере БД, который и представляет запрашиваемые данные.

Трехзвенная архитектура представляет:

- Высокую степень гибкости и масштабируемости.

- Высокую безопасность (т.к. защиту можно определить для каждого сервиса или уровня).

- Высокую производительность (т.к. задачи распределены между серверами).

[Рассматривая только клиенты и серверы, мы упускаем тот момент, что серверу иногда может понадобиться работать в качестве клиента. Такая ситуация, отраженная на рис. 1, прр1водит нас к физически трехзвепной архитектуре. В подобной архитектуре программы, составляющие часть уровня обработки, выносятся на отдельный сервер, но дополнительно могут частично находиться и на машинах клиентов и серверов. Типичный пример трехзвенной архитектуры — обработка транзакций. В этом случае отдельный процесс — монитор транзакций — координирует все транзакции, возможно, на нескольких серверах данных. Мы вернемся к обработке транзакций в следующих главах.