- •Билет 1.

- •1. Цели функции и задачи защиты информации в компьютерных сетях.

- •2. Cбой и восстановление в распределенной системе.

- •Восстановление после отказа.

- •Билет 2

- •1. Угрозы в сетях передачи данных. Задачи защиты в сетях передачи данных.

- •2. Что такое прозрачность (распределения) и приведите примеры различных видов прозрачности?

- •Билет 3

- •Задачи защиты информации на различных уровнях модели osi (вос).

- •2. Разграничение доступа к ресурсам автоматизированной системы на уровне ос.

- •Разграничение доступа зарегистрированных пользователей к ресурсам ас

- •Билет 4

- •1. Зарубежные стандарты в области информационной безопасности.

- •2. Какова роль программного обеспечения промежуточного уровня в распределенных системах?

- •Билет 5

- •1. Отечественные стандарты в области информационной безопасности.

- •2. Горизонтальное и вертикальное распределение.

- •Билет 6

- •1.Особенности защиты информации в вычислительных сетях.

- •2. Трехзвенная архитектура клиент-сервер. Трехзвенная архитектура

- •Билет 7

- •1. Показатели и методы оценки уязвимости информации в компьютерных сетях

- •2. Ошибочное разделение в распределенных системах с совместно используемой памятью. Решение этой проблемы.

- •Билет 8

- •1. Компоненты компьютерной системы и виды угроз, которым они подвергаются.

- •2. Разработка распределенных систем с совместно используемой памятью. Проблемы их эффективной реализации.

- •Билет 9

- •1. Недостатки защиты от потери информации и нарушения работоспособности компьютерной системы.

- •2. Использование микроядра в организации операционной системы, работающей в режиме клиент-сервер. Билет 10

- •1. Недостатки административного управления сетью.

- •2. Основные принципы работы распределенной системы с совместно используемой памятью страничной организации.

- •Билет 11

- •Основные проблемы современных систем зи.

- •Мультипроцессорная и мультикомпьютерная система.

- •Билет 12

- •1. Нападения на постоянные и сменные компоненты системы защиты.

- •2. Распределённые и сетевые операционные системы.

- •Билет 14

- •Билет 15

- •2. Разграничение доступа. Разграничение доступа является самой исследованной областью информационной безопасности.

- •Билет 16

- •1. Актуальность проблемы безопасности информации в теории и на практике. История проблемы защиты информации.

- •2.Опишите точно, что такое масштабируемая система

- •Билет 17

- •1. Типы атак на операционные системы.

- •2. Cбой и восстановление в распределенной системе.

- •Восстановление после отказа.

- •Билет 18

- •Защита от утечек информации через пэмин

- •2. К каким проблемам приводит реализация максимально возможной степени прозрачности

- •Билет 19

- •1. Основные проблемы современных систем зи.

- •2. Что такое прозрачность (распределения) и приведите примеры различных видов прозрачности?

- •Билет 20

- •1. Защита субд.

- •2. Какова роль по промежуточного уровня в распределенных системах

Билет 7

1. Показатели и методы оценки уязвимости информации в компьютерных сетях

Для обеспечения эффективной зашиты необходимо оценивать величину угрозы. Величину конкретной угрозы Cyi рассматриваемого i-гo элемента информации в общем случае можно представить в виде произведения потенциального ущерба от реализации угрозы по i-му элементу информации Cnyi и вероятности ее реализации Pyi, т.е.

Cyi = Cnyi*Pyi

Получить достаточно точные и объективные количественные значения сомножителей сложно. Приближенная оценка величины угрозы возможна при следующих ограничениях и условиях.

Во-первых, можно предположить, что максимальный ущерб от хищения информации соответствует её цене.

Действительно, в случае попадания информации к конкуренту владелец информации может не только лишиться ожидаемой прибыли, но и не компенсировать ее себестоимость.

Во-вторых, в условиях полной неопределенности знаний о намерениях злоумышленников по добыванию информации ошибка прогноза минимальная, если принять величину вероятности реализации угрозы в течение рассматриваемого периода времени равной 0.5.

В результате усреднения по всем i-м элементам информации верхняя граница угрозы составит половину цены защищаемой информации. Очевидно, что чем выше цена информации и больше угроза ее безопасности, тем больше ресурсов потребуется для защиты этой информации.

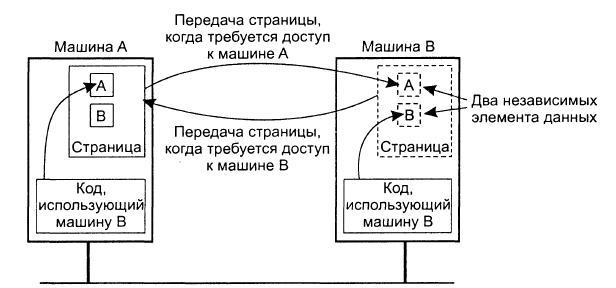

2. Ошибочное разделение в распределенных системах с совместно используемой памятью. Решение этой проблемы.

Одной из проблем при разработке эффективных систем DSM является вопрос о размере страниц. Мы сталкивались с подобным выбором, когда рассматривали вопрос размера страниц в однопроцессорной системе с виртуальной памятью. Так, затраты на передачу страницы по сети в первую очередь определяются затратами на подготовку к передаче, а не объемом передаваемых данных. Соответственно, большой размер страниц может снизить общее число сеансов передачи при необходимости доступа к большому количеству последовательных элементов данных. С другой стороны, если страница содержит данные двух независимых процессов, выполняющихся на разных процессорах, операционная система будет вынуждена постоянно пересылать эту страницу от одного процессора к другому, как показано на рис.. Размещенрю данных двух независимых процессов на одной странице называется ошибочным разделением {false sharing).

После почти 15 лет исследований распределенной памяти совместного использования разработчики DSM продолжают добиваться сочетания эффективности и легкости программирования. Для достижения высокой производительности крупномасштабных мультикомпьютерных систем программисты прибегают к пересылке

сообщений, невзирая на ее высокую, по сравнению с программированием систем (виртуальной) памяти совместного использования, сложность. Это позволяет нам сделать вывод о том, что DSM не оправдывает наших ожиданий для высокопроизводительного параллельного программирования.

Билет 8

1. Компоненты компьютерной системы и виды угроз, которым они подвергаются.

Любая информационная система имеет структуру, которая достаточно хорошо описывается четырехуровневой моделью:

1) Внешний уровень, определяющий взаимодействие информационной системы организации с глобальными ресурсами и системами других организаций. На этом уровне должны ограничиваться как попытки внешних пользователей несанкционированно получить от организации дополнительный сервис, так и попытки собственных пользователей осуществить подобные операции по отношению к внешним сервисам или несанкционированно переслать информацию в глобальную сеть.

2) Сетевой уровень связан с доступом к информационным ресурсам внутри интрасети организации. Безопасность информации на этом уровне обеспечивается средствами проверки подлинности пользователей и разграничением доступа к ресурсам интрасети (аутентификация и авторизация).

Авторизация – полномочия, устанавливаемые администратором системы для конкретных лиц, позволяющие последним использовать транзакции процедуры или всю систему в целом.

Если на систем уровне проникнуть в систему можно лишь в результате раскрытия пароля пользователя, то в случае распределенной конфигурации сети становится возможен перехват пользовательских имени и пароля техническими средствами. Кроме аутентификации пользователей должна производиться также аутентификация машин-клиентов. Высокая степень защиты достигается заменой стандартных открытых сервисов на сервисы, шифрующие параметры пользователя/машины-клиента, чтобы даже перехват пакетов не позволял раскрыть эти данные. Наконец, немаловажное значение имеет аудит событий, происходящих в распределённой информационной среде, поскольку в этих условиях злоумышленник не столь заметен и имеет достаточно времени и ресурсов для выполнения своих задач, если в системе отсутствуют автоматическое оповещение и реакция на возможные нарушения.

3) Системный уровень связан прежде всего с управлением доступа к ресурсам ОС. Именно на этом уровне происходит взаимодействие с пользователями и, самое главное, определяются правила общения между информационной системой и пользователем – задаётся либо изменяется конфигурация системы. В этой связи естественно понимать защиту информации на данном уровне, как четкое разделение, к каким ресурсам ОС какой пользователь и когда может быть допущен. Защите системных ресурсов и информации, определяющей конфигурацию системы, должно уделяться особое внимание, поскольку несанкционированный доступ к ним может сделать бессмысленными прочие меры безопасности, в том числе и защиту пользовательских данных.

4) Уровень приложений связан с использованием прикладных ресурсов информационной системы. Поскольку именно приложения на содержательном уровне работают с пользовательскими данными, для них нужны собственные механизмы обеспечения информационной безопасности. Особого внимания требуют приложения, обслуживающие удаленных пользователей. Для каждого приложения определяются требования к безопасности и соответствующие необходимые средства обеспечения безопасности (протоколы и необходимая инфраструктура), которые смогут удовлетворять этим требованиям. Типич приложениями для интрасети: электронная почта; информационный поиск; конференции (текстовые, аудио и видео); передача файлов; распределенные вычисления (ActiveX, Jаvа); телефония (Интернет-телефония); электронная коммерция.

Протоколы прикладного уровня ориентированы на конкретные прикладные задачи, решаемые в интрасети. Они определяют как процедуры по организации взаимодействия определенного типа между прикладными процессами, так и форму представления информации при таком взаимодействии.

Вопросы авторизации, делегирования полномочий с ограничениями также решаются на прикладном уровне. Например, чтобы передать серверу печати право на доступ только к определенным файлам и только на чтение или защитить строки своих таблиц в базе данных от удаления сервером приложений, оставив за ним возможность добавления информации, нужно перестроить систему авторизации на основе архитектуры клиент-сервер. В нынешней ситуации, когда каждое приложение использует специфические методы контроля доступа, универсальное, стандартное решение получить невозможно. Например, браузеры – основные, но не единственные пункты защиты клиента в интрасети. Они могут оказаться не более защищёнными, чем операционные системы и рабочие станции, на которых запускаются эти браузеры. Web-браузеры – очень уязвимые клиентские приложения, они не имеют функций защиты, необходимых для поддержки критически важных приложений интрасети. Сих уязвимое место – отсутствие защиты паролем, неограниченный доступ к локальным ресурсам компьютера и возможность раскрытия критически важных данных при помощи кнопок «вперёд/назад», закладок и выделенных цветом ссылок.