diplom-Baikonur / diplom-Baikonur / интсрукции к оборудованию / DFL-1100 Руководство администратора

.pdfВ данном примере разрешается весь трафик между двумя офисами. Чтобы организовать более защищенный туннель VPN, прочитайте параграф Более защищенное решение VPN LAN-to-LAN в данном разделе.

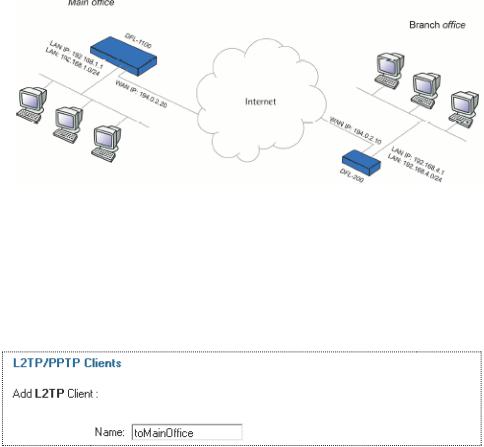

Туннель VPN LAN-to-LAN по протоколу L2TP

Параметры настройки удаленного офиса (Branch office)

1. Настройте интерфейсы, System->Interfaces: WAN IP:193.0.2.10

LAN IP: 192.168.4.1, Subnet mask: 255.255.255.0 2. Настройте клиента L2TP, Firewall->VPN:

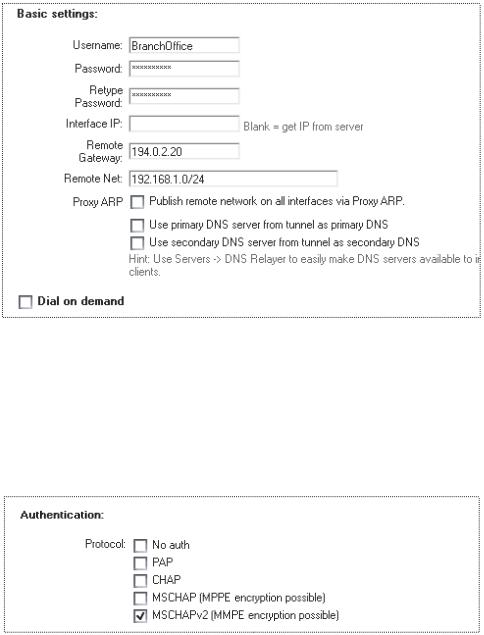

Под заголовком PPTP/L2TP нажмите Add new L2TP client

Введите имя клиента (Name) ToMainOffice

Имя пользователя (Username): BranchOffice

Пароль (Password): 1234567890 (Внимание! Нужно использовать пароль, который трудно угадать)

Повторите ввод пароля (Retype Password): 1234567890

IP-адрес интерфейса (Interface IP): оставьте пустым Адрес удаленного шлюза (Remote gateway): 192.0.2.20

Адрес удаленной сети (Remote net): 192.168.1.0/24

Опция Dial on demand: не выбрана

В меню Authentication выберите только опцию MSCHAPv2.

В меню MPPE encryption выберите только опцию None.

Выберите опцию Use IPsec encryption

Ключ (Key): 1234567890 (Внимание! Нужно использовать ключ, который трудно угадать)

Повторите ввод ключа (Retype Key): 1234567890

Нажмите Apply

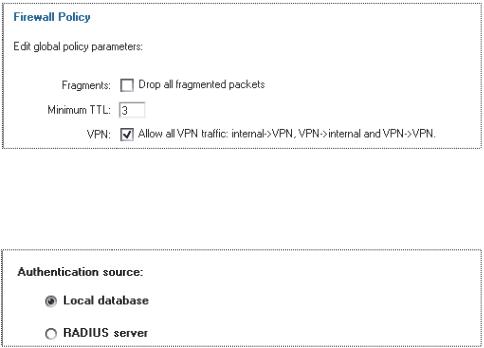

3. Настройте правила для нового туннеля, Firewall->Policy:

Нажмите Global policy parameters

Поставьте флажок Allow all VPN traffic: internal->VPN, VPN->internal and VPN->VPN

Нажмите Apply

4. Нажмите Activate и подождите, пока межсетевой экран перезагрузится

Параметры настройки главного офиса (Main office)

1. Настройте интерфейсы, System->Interfaces: WAN IP:193.0.2.20

LAN IP: 192.168.1.1, Subnet mask: 255.255.255.0

2. Настройте сервер PPTP, Firewall->VPN:

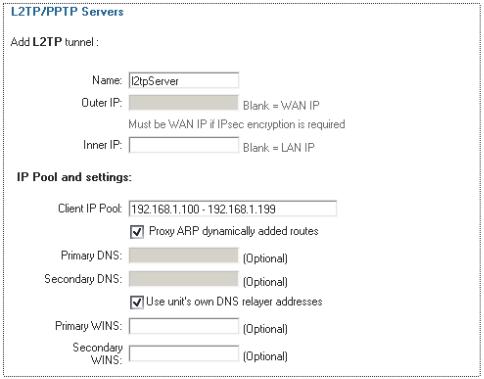

Под заголовком L2TP / PPTP Server нажмите Add new L2TP server

Введите имя сервера (Name) l2tpServer

Оставьте поля Outer IP и Inner IP пустыми

Введите в поле Client IP pool 192.168.1.100 – 192.168.1.199

Поставьте флажок Proxy ARP dynamically added routes

Поставьте флажок Use unit’s own DNS relayer addresses

Оставьте поля адресов серверов WINS пустыми

В меню Authentication выберите только опцию MSCHAPv2.

В меню MPPE encryption выберите только опцию None.

Выберите опцию Use IPsec encryption

Ключ (Key): 1234567890 (Внимание! Нужно использовать ключ, который трудно угадать)

Повторите ввод ключа (Retype Key): 1234567890

Нажмите Apply

3. Настройте правила для нового туннеля, Firewall->Policy:

Нажмите Global policy parameters

Поставьте флажок Allow all VPN traffic: internal->VPN, VPN->internal and VPN->VPN

Нажмите Apply

4. Выберите источник аутентификации, Firewall->Users:

Выберите Local database

Нажмите Apply

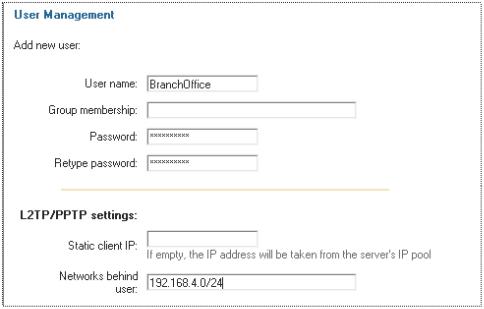

5. Добавьте нового пользователя, Firewall->Users:

Под заголовком Users in local database нажмите Add new

Имя пользователя (Username): BranchOffice

Пароль (Password): 1234567890

Повторите ввод пароля (Retype Password): 1234567890

Оставьте поле Static client IP пустым (также можно ввести адрес, например, 192.168.1.200. Если IP-адрес не задан, используются параметры пула IP-адресов сервера L2TP).

Установите значение Networks behind user 192.168.4.0/24

Нажмите Apply

6. Нажмите Activate и подождите, пока межсетевой экран перезагрузится

В данном примере разрешается весь трафик между двумя офисами. Чтобы организовать более защищенный туннель VPN, прочитайте параграф Более защищенное решение VPN LAN-to-LAN в данном разделе.

Более защищенное решение VPN LAN-to-LAN

Для получения более защищенного решения необходимо задать правила обработки трафика вместо разрешения всего трафика между двумя офисами. Следующий пример показывает, как разрешить работу некоторых общих сервисов. В примере мы имеем почтовый сервер, сервер ftp и web-сервер (интранет) в главном офисе, к которым необходим доступ из удаленного сервиса.

Параметры настройки удаленного офиса (Branch office)

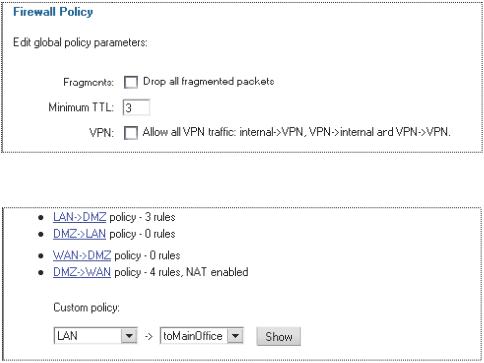

1. Настройте правила для нового туннеля, Firewall->Policy:

Нажмите Global policy parameters

Снимите флажок Allow all VPN traffic: internal->VPN, VPN->internal and VPN->VPN

Нажмите Apply

2.Теперь можно настроить правила для интерфейсов VPN. Выберите LAN -> toMainOffice и нажмите Show.

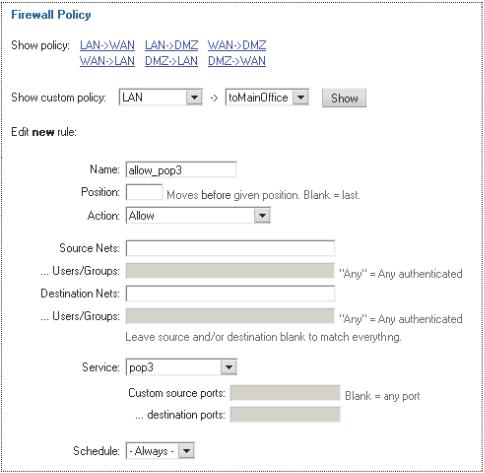

3.Нажмите Add new для создания первого правила

4. Настройте новое правило:

Имя правила (Name): allow_pop3

Действие (Action): Allow

Сервис (Service): pop3

Расписание применения (Schedule): Always

Нам не нужны функции обнаружения вторжений (Intrusion detection) или формирования трафика (Traffic shaping) сейчас, поэтому оставим эти опции не выбранными.

Нажмите Apply