diplom-Baikonur / diplom-Baikonur / интсрукции к оборудованию / DFL-1100 Руководство администратора

.pdf

Функция обнаружения и предотвращения вторжений

Функцию обнаружения и предотвращения вторжений можно включить и для правил межсетевого экрана, и для правил перенаправления портов. В данном примере мы используем правила перенаправления портов. Настройка для правил межсетевого экрана очень похожа.

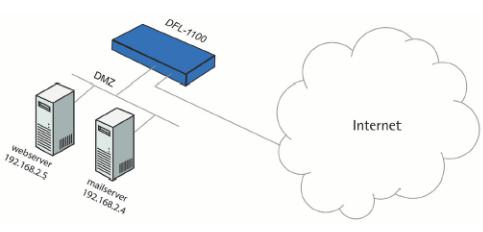

В данном примере почтовый сервер с IP-адресом 192.168.2.4 и Web-сервер с IPадресом 192.168.2.5 подключены к интерфейсу DMZ межсетевого экрана.

Для включения функции обнаружения и предотвращения вторжений для Webсервера выполните следующее:

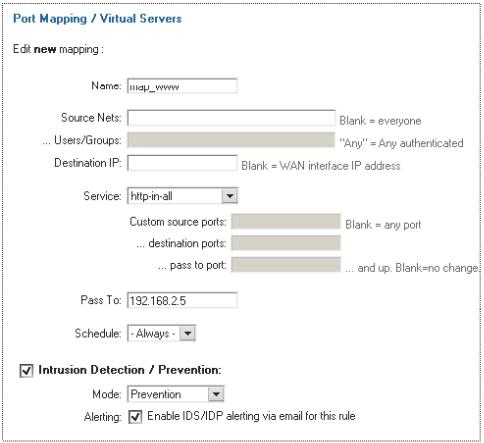

1. Создайте правило перенаправления портов для Web-сервера, Firewall->Port Mapping:

Под заголовком Configured mappings нажмите Add new

2. Отредактируйте созданное правило перенаправления портов:

Введите имя правила (Name) map_www

Выберите сервис (Service) http-in-all

Введите IP-адрес, на который будет перенаправляться трафик (Pass to): 192.168.2.5 (IP-адрес Web-сервера)

Поставьте флажок Intrusion detection / prevention

Выберите режим (Mode) Prevention

Включите функцию уведомления по email, поставив флажок в поле Alerting

Нажмите Apply

Новое правило появится в списке.

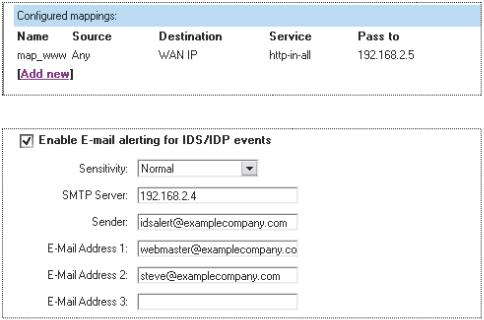

3. Настройте почтовый сервер и уведомления по email, System->Logging:

Поставьте флажок Enable E-mail alerting for IDS/IDP events

Выберите уровень важности событий (Sensitivity) Normal

Введите IP-адрес сервера SMTP (SMTP server): 192.168.2.4

Введите адрес отправителя (Sender): idsalert@examplecompany.com

Введите адрес назначения 1 (E-mail address 1): webmaster@examplecompany.com

Введите адрес назначения 2 (E-mail address 2): steve@examplecompany.com

Нажмите Apply

4. Нажмите Activate и подождите, пока межсетевой экран перезагрузится.

Когда атаки блокируются межсетевым экраном, информация о них появится в журнале. Поскольку в этом примере мы включили уведомления по email, также будут отправляться email пользователям webmaster и steve.

Чтобы получить более подробную информацию об атаке, скопируйте строку описания атаки и вставьте ее в поле By message по следующему адресу: http://www.snort.org/cgi-bin/sigs-search.cgi (конечно, можно вручную ввести описание атаки).

В этом примере мы использовали режим предотвращения атак - prevention. Это значит, что межсетевой экран будет блокировать все атаки. В режиме Inspection

only (только обнаружение) межсетевой экран будет только регистрировать атаку в журнале и отправлять предупреждения по email (если включено).

Функция формирования трафика

В приведенных примерах принимается, что порт WAN межсетевого экрана подключен к каналу доступа в Интернет со скоростями нисходящего и восходящего потоков 2 Мбит/с.

Ограничение пропускной способности для сервиса

Для ограничения пропускной способности, которую может использовать сервис (в случае FTP), выполните следующее:

1. создайте новое правило. В меню Firewall->Policy нажмите LAN->WAN.

Нажмите Add new.

2. Отредактируйте новое правило

Введите имя правила (Name) allow_ftp

Введите номер позиции (Position) 2

Выберите действие (Action) allow

Выберите сервис (Service): ftp_outbound

Выберите расписание применения (Schedule) always

Поставьте флажок Traffic shaping и введите 400 в качестве ограничения скорости восходящего и нисходящего потока.

Нажмите Apply

3. Нажмите Activate и подождите, пока межсетевой экран перезагрузится.

Весь трафик FTP от компьютеров сети LAN будет ограничен пропускной способностью в 400 Кбит/с в обоих направлениях.

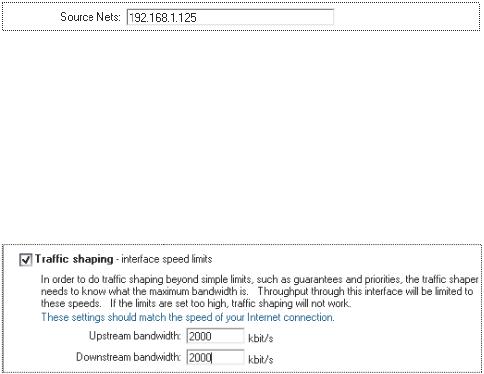

Ограничение пропускной способности для одного или более IPадресов

Приведенный выше пример можно изменить для ограничения трафика FTP только для одного или более IP-адресов. В меню настройки правил добавьте IP-адреса, для которых необходимо ввести ограничение в поле Source Nets.

Теперь весь трафик FTP с адреса 192.168.1.125 в сети LAN будет ограничен пропускной способностью в 400 Кбит/с в обоих направлениях. Если требуется ограничение для большего количества адресов, можно ввести список адресов, разделяя их запятыми, или адрес всей сети (например, 192.168.1.125, 192.168.1.126

или 192.168.1.0/24).

Выделение гарантированной пропускной способности для сервиса

Для настройки функции формирования трафика для выделения гарантированной пропускной способности для сервиса, выполните следующее:

1. Установите скорость интерфейса WAN в меню System->Interfaces:

Нажмите Edit для настройки интерфейса WAN.

Поставьте флажок Traffic shaping.

Введите ограничение скорости восходящего потока (Upstream bandwidth): 2000 (2 Мбит/с)

Введите ограничение скорости нисходящего потока: 2000 (2 Мбит/с)

Нажмите Apply

2. Создайте новое правило. В меню Firewall->Policy нажмите LAN->WAN.

Нажмите Add new.

2. Отредактируйте новое правило

Введите имя правила (Name) allow_ftp

Введите номер позиции (Position) 2

Выберите действие (Action) allow

Выберите сервис (Service): ftp_outbound

Выберите расписание применения (Schedule) always

Поставьте флажок Traffic shaping и введите 1000 в качестве гарантированной пропускной способности восходящего и нисходящего потока.

Нажмите Apply

3. Нажмите Activate и подождите, пока межсетевой экран перезагрузится.

Трафик FTP из LAN в WAN теперь получит половину всей пропускной способности канала доступа в Интернет, 1 Мбит/с из 2 Мбит/с. Если нет соединений FTP, или их суммарная пропускная способность меньше 1 Мбит/с, другие сервисы могут использовать эту пропускную способность. Гарантированная пропускная способность не резервируется только для трафика FTP. Например, если сессия FTP использует 800 Кбит/с, все другие сервисы могут использовать оставшиеся 1200 Кбит/с.

Важное замечание! Скорость интерфейса WAN, указанная в меню System- >Interfaces должна соответствовать реальной скорости доступа в Интернет для правильной работы. Если установлено значение выше, функция формирования трафика не будет работать.

Функцию формирования трафика также можно использовать для соединений VPN. Соединение IP-телефонии через туннель IPsec LAN-to-LAN может, например, получить гарантированную пропускную способность. Функция формирования трафика для VPN настраивается так же, как и для физических интерфейсов. Вначале убедитесь, что опция Allow all VPN traffic не выбрана (Firewall->Policies->Global settings). Выберите интерфейс в меню Custom policy, например LAN к IPsecTunnel01, и нажмите Show. Теперь можно создать правила для интерфейсов VPN точно так же, как описано в приведенном выше руководстве, чтобы выделить гарантированную пропускную способность или ограничить пропускную способность.

Приложение

Приложение A: Типы и коды сообщений ICMP

Протокол ICMP (Internet Control Message Protocol) имеет много сообщений, которые идентифицируются по полю типа “type” ; многие из них имеют поле кода "code". Здесь приведен список типов сообщений со значениями поля кода.

Тип |

Имя |

Код |

Описание |

Ссылка |

|

|

|

|

|

0 |

Echo Reply |

0 |

No Code |

RFC792 |

3 |

Destination |

0 |

Net Unreachable |

RFC792 |

|

Unreachable |

|

|

|

|

|

1 |

Host Unreachable |

RFC792 |

|

|

2 |

Protocol Unreachable |

RFC792 |

|

|

3 |

Port Unreachable |

RFC792 |

|

|

4 |

Fragmentation Needed and Don't |

RFC792 |

|

|

|

Fragment was Set |

|

|

|

5 |

Source Route Failed |

RFC792 |

|

|

6 |

Destination Network Unknown |

RFC792 |

|

|

7 |

Destination Host Unknown |

RFC792 |

|

|

8 |

Source Host Isolated |

RFC792 |

|

|

9 |

Сommunication with Destination |

RFC792 |

|

|

|

Network is Administratively Prohibited |

|

|

|

10 |

Сommunication with Destination Host |

RFC792 |

|

|

|

is Administratively Prohibited |

|

|

|

11 |

Destination Network Unreachable for |

RFC792 |

|

|

|

Type of Service |

|

|

|

12 |

Destination Host Unreachable for |

RFC792 |

|

|

|

Type of Service |

|

|

|

13 |

Communication Administratively |

RFC1812 |

|

|

|

Prohibited |

|

|

|

14 |

Host Precedence Violation |

RFC1812 |

|

|

15 |

Precedence cutoff in effect |

RFC1812 |

4 |

Source Quench |

0 |

No code |

RFC792 |

5 |

Redirect |

0 |

Redirect Datagram for the Network (or |

RFC792 |

|

|

|

subnet) |

|

|

|

1 |

Redirect Datagram for the Host |

RFC792 |

|

|

2 |

Redirect Datagram for the Type of |

RFC792 |

|

|

|

Service and Network |

|

|

|

3 |

Redirect Datagram for the Type of |

RFC792 |

|

|

|

Service and Host |

|

8 |

Echo |

0 |

No code |

RFC792 |

9 |

Router |

0 |

Normal router advertisement |

RFC1256 |

|

Advertisement |

|

|

|

|

|

16 |

Does not route common traffic |

RFC2002 |

10 |

Router Selection |

0 |

No Code |

RFC1256 |

11 |

Time Exceeded |

0 |

Time to Live exceeded in Transit |

RFC792 |

|

|

1 |

Fragment Reassembly Time |

RFC792 |

|

|

|

Exceeded |

|

12 |

Parameter Problem |

0 |

Pointer indicates the error |

RFC792 |

|

|

1 |

Missing a Required Option |

RFC1108 |

|

|

2 |

Bad Length |

RFC792 |

13 |

Timestamp |

0 |

No Code |

RFC792 |

14 |

Timestamp Reply |

0 |

No Code |

RFC792 |

15 |

Information Request |

0 |

No Code |

RFC792 |

16 |

Information Reply |

0 |

No Code |

RFC792 |

17 |

Address Mask |

0 |

No Code |

RFC950 |

|

Request |

|

|

|

18 |

Address Mask |

0 |

No Code |

RFC950 |

|

Reply |

|

|

|

30 |

Traceroute |

|

|

RFC1393 |

31 |

Datagram |

|

|

RFC1475 |

|

Conversion Error |

|

|

|

40 |

Photuris |

|

|

RFC2521 |

|

|

0 |

Bad SPI |

RFC2521 |

|

|

1 |

Authentication Failed |

RFC2521 |

|

|

2 |

Decompression Failed |

RFC2521 |

|

|

3 |

Decryption Failed |

RFC2521 |

|

|

4 |

Need Authentication |

RFC2521 |

|

|

5 |

Need Authorization |

RFC2521 |

Источник: http://www.iana.org/assignments/icmp-parameters