diplom-Baikonur / diplom-Baikonur / интсрукции к оборудованию / DFL-1100 Руководство администратора

.pdf

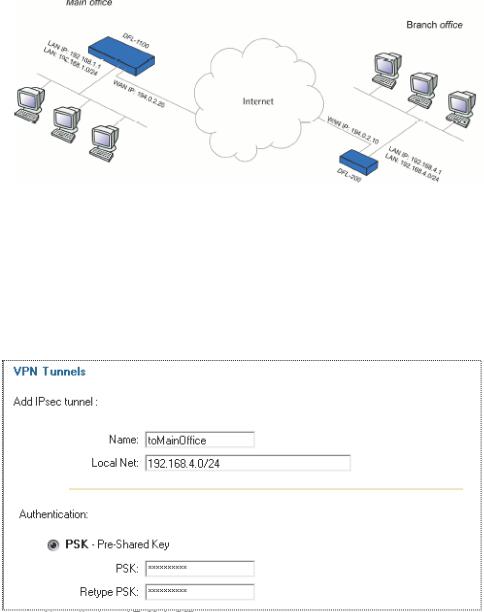

Туннель VPN LAN-to-LAN по протоколу IPsec

Параметры настройки удаленного офиса (Branch office)

1. Настройте интерфейсы, System->Interfaces: WAN IP:193.0.2.10

LAN IP: 192.168.4.1, Subnet mask: 255.255.255.0 2. Настройте туннель IPsec, Firewall->VPN:

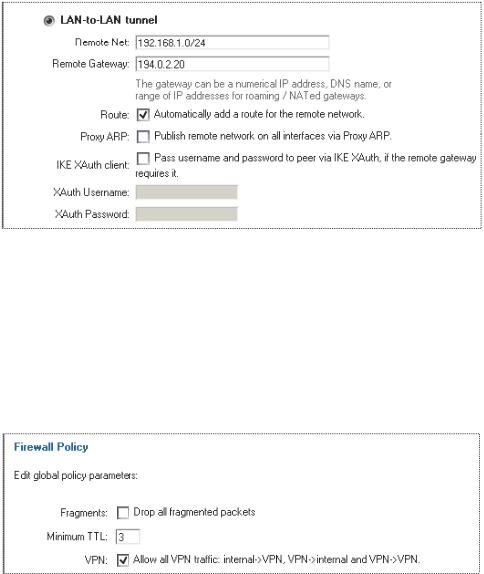

Под заголовком IPsec tunnels нажмите add new

Введите имя туннеля (Name) ToMainOffice

Адрес локальной сети (Local net): 192.168.4.0/24

Ключ PSK: 1234567890 (Внимание! Нужно использовать ключ, который трудно угадать)

Повторно введите ключ (Retype PSK): 1234567890

Выберите тип туннеля (Tunnel type): LAN-to-LAN tunnel

Адрес удаленной сети (Remote Net): 192.168.1.0/24

Адрес удаленного шлюза (Remote Gateway): 194.0.2.20

Поставьте флажок Automatically add a route for the remote network

Нажмите Apply

3. Настройте правила для нового туннеля, Firewall->Policy:

Нажмите Global policy parameters

Поставьте флажок Allow all VPN traffic: internal->VPN, VPN->internal and VPN->VPN

Нажмите Apply

4. Нажмите Activate и подождите, пока межсетевой экран перезагрузится

Параметры настройки главного офиса (Main office)

1. Настройте интерфейсы, System->Interfaces: WAN IP:193.0.2.20

LAN IP: 192.168.1.1, Subnet mask: 255.255.255.0 2. Настройте туннель IPsec, Firewall->VPN:

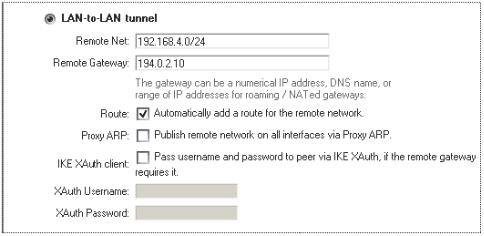

Под заголовком IPsec tunnels нажмите add new

Введите имя туннеля (Name) ToBranchOffice

Адрес локальной сети (Local net): 192.168.1.0/24

Ключ PSK: 1234567890 (Внимание! Нужно использовать ключ, который трудно угадать)

Повторно введите ключ (Retype PSK): 1234567890

Выберите тип туннеля (Tunnel type): LAN-to-LAN tunnel

Адрес удаленной сети (Remote Net): 192.168.4.0/24

Адрес удаленного шлюза (Remote Gateway): 194.0.2.10

Поставьте флажок Automatically add a route for the remote network

Нажмите Apply

3. Настройте правила для нового туннеля, Firewall->Policy:

Нажмите Global policy parameters

Поставьте флажок Allow all VPN traffic: internal->VPN, VPN->internal and VPN->VPN

Нажмите Apply

4. Нажмите Activate и подождите, пока межсетевой экран перезагрузится

В данном примере разрешается весь трафик между двумя офисами. Чтобы организовать более защищенный туннель VPN, прочитайте параграф Более защищенное решение VPN LAN-to-LAN в данном разделе.

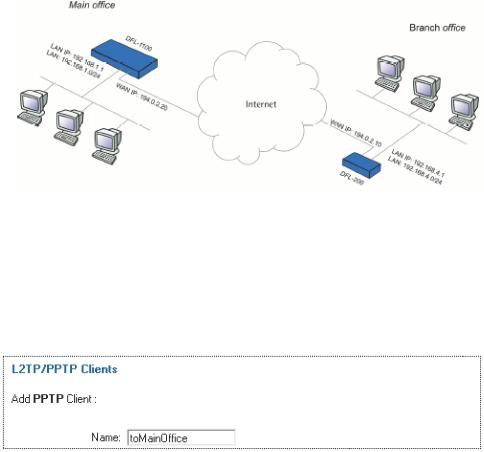

Туннель VPN LAN-to-LAN по протоколу PPTP

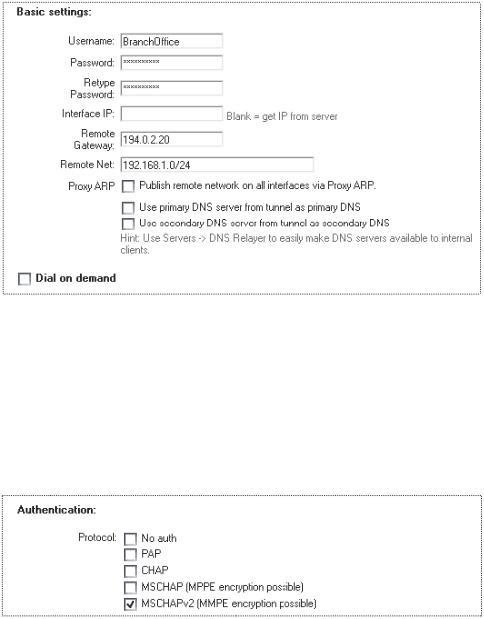

Параметры настройки удаленного офиса (Branch office)

1. Настройте интерфейсы, System->Interfaces: WAN IP:193.0.2.10

LAN IP: 192.168.4.1, Subnet mask: 255.255.255.0 2. Настройте клиента PPTP, Firewall->VPN:

Под заголовком PPTP/L2TP нажмите Add new PPTP client

Введите имя клиента (Name) ToMainOffice

Имя пользователя (Username): BranchOffice

Пароль (Password): 1234567890 (Внимание! Нужно использовать пароль, который трудно угадать)

Повторите ввод пароля (Retype Password): 1234567890

IP-адрес интерфейса (Interface IP): оставьте пустым Адрес удаленного шлюза (Remote gateway): 192.0.2.20

Адрес удаленной сети (Remote net): 192.168.1.0/24

Опция Dial on demand: не выбрана

В меню Authentication выберите только опцию MSCHAPv2.

В меню MPPE encryption выберите только опцию 128 bit.

Оставьте опцию Use IPsec encryption не выбранной Нажмите Apply

3. Настройте правила для нового туннеля, Firewall->Policy:

Нажмите Global policy parameters

Поставьте флажок Allow all VPN traffic: internal->VPN, VPN->internal and VPN->VPN

Нажмите Apply

4. Нажмите Activate и подождите, пока межсетевой экран перезагрузится

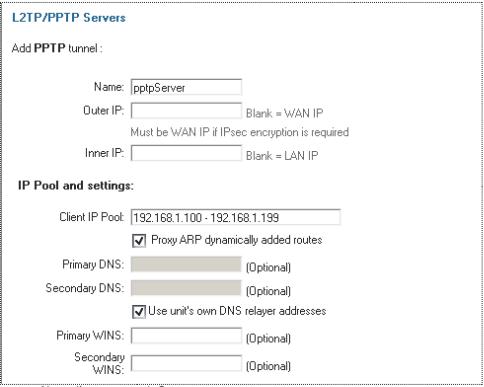

Параметры настройки главного офиса (Main office)

1. Настройте интерфейсы, System->Interfaces: WAN IP:193.0.2.20

LAN IP: 192.168.1.1, Subnet mask: 255.255.255.0 2. Настройте сервер PPTP, Firewall->VPN:

Под заголовком L2TP / PPTP Server нажмите Add new PPTP server

Введите имя сервера (Name) pptpServer

Оставьте поля Outer IP и Inner IP пустыми

Введите в поле Client IP pool 192.168.1.100 – 192.168.1.199

Поставьте флажок Proxy ARP dynamically added routes

Поставьте флажок Use unit’s own DNS relayer addresses

Оставьте поля адресов серверов WINS пустыми

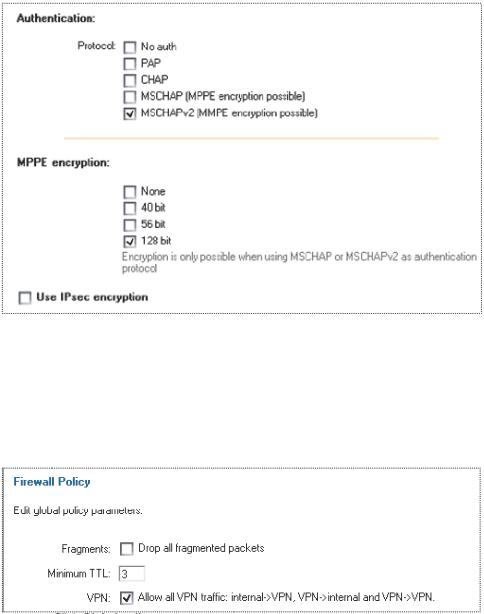

Вменю Authentication выберите только опцию MSCHAPv2.

Вменю MPPE encryption выберите только опцию 128 bit.

Оставьте опцию Use IPsec encryption не выбранной Нажмите Apply

3. Настройте правила для нового туннеля, Firewall->Policy:

Нажмите Global policy parameters

Поставьте флажок Allow all VPN traffic: internal->VPN, VPN->internal and VPN->VPN

Нажмите Apply

4. Выберите источник аутентификации, Firewall->Users:

Выберите Local database

Нажмите Apply

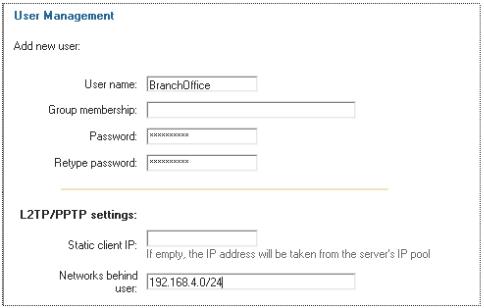

5. Добавьте нового пользователя, Firewall->Users:

Под заголовком Users in local database нажмите Add new

Имя пользователя (Username): BranchOffice

Пароль (Password): 1234567890

Повторите ввод пароля (Retype Password): 1234567890

Оставьте поле Static client IP пустым (также можно ввести адрес, например, 192.168.1.200. Если IP-адрес не задан, используются параметры пула IP-адресов сервера PPTP).

Установите значение Networks behind user 192.168.4.0/24

Нажмите Apply

6. Нажмите Activate и подождите, пока межсетевой экран перезагрузится