diplom-Baikonur / diplom-Baikonur / интсрукции к оборудованию / DFL-1100 Руководство администратора

.pdfПараметры настройки главного офиса (Main office)

1. Настройте интерфейсы, System->Interfaces: WAN IP:193.0.2.20

LAN IP: 192.168.1.1, Subnet mask: 255.255.255.0

2. Настройте сервер PPTP, Firewall->VPN:

Под заголовком L2TP / PPTP Server нажмите Add new PPTP server

Введите имя сервера (Name) pptpServer

Оставьте поля Outer IP и Inner IP пустыми

Введите в поле Client IP pool 192.168.1.100 – 192.168.1.199

Поставьте флажок Proxy ARP dynamically added routes

Поставьте флажок Use unit’s own DNS relayer addresses

Оставьте поля адресов серверов WINS пустыми

Вменю Authentication выберите только опцию MSCHAPv2.

Вменю MPPE encryption выберите только опцию 128 bit.

Оставьте опцию Use IPsec encryption не выбранной Нажмите Apply

3. Настройте правила для нового туннеля, Firewall->Policy:

Нажмите Global policy parameters

Поставьте флажок Allow all VPN traffic: internal->VPN, VPN->internal and VPN->VPN

Нажмите Apply

4. Выберите источник аутентификации, Firewall->Users:

Выберите Local database

Нажмите Apply

5. Добавьте нового пользователя, Firewall->Users:

Под заголовком Users in local database нажмите Add new

Имя пользователя (Username): HomeUser

Пароль (Password): 1234567890

Повторите ввод пароля (Retype Password): 1234567890

Оставьте поле Static client IP пустым (также можно ввести адрес, например, 192.168.1.200. Если IP-адрес не задан, используются параметры пула IP-адресов сервера PPTP).

Установите значение Networks behind user 192.168.4.0/24

Нажмите Apply

6. Нажмите Activate и подождите, пока межсетевой экран перезагрузится

В данном примере разрешается весь трафик между двумя офисами. Чтобы организовать более защищенный туннель VPN, прочитайте параграф Более защищенное решение VPN LAN-to-LAN в данном разделе.

Клиент Windows XP и сервер L2TP

Настройка клиента Windows XP под сервер L2TP похожа на настройку под сервер PPTP, описанную выше.

Настройка клиента Windows XP

Для настройки подключения L2TP из Windows XP к межсетевому экрану главного офиса, можно выполнить шаги из руководства по настройке клиента PPTP, приведенного выше. Необходимо внести только некоторые изменения:

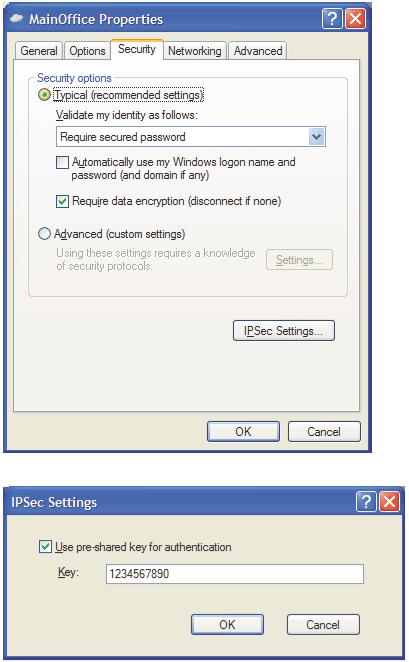

1. На шаге 13, измените Тип VPN на L2TP IPsec VPN.

2.Выберите вкладку Безопасность и нажмите Параметры IPsec

3.Поставьте флажок Для проверки подлинности использовать предварительный ключ, введите ключ и нажмите OK

Параметры настройки главного офиса (Main office)

1. Настройте интерфейсы, System->Interfaces: WAN IP:193.0.2.20

LAN IP: 192.168.1.1, Subnet mask: 255.255.255.0

2. Настройте сервер L2TP, Firewall->VPN:

Под заголовком L2TP / PPTP Server нажмите Add new L2TP server

Введите имя сервера (Name) l2tpServer

Оставьте поля Outer IP и Inner IP пустыми

Введите в поле Client IP pool 192.168.1.100 – 192.168.1.199

Поставьте флажок Proxy ARP dynamically added routes

Поставьте флажок Use unit’s own DNS relayer addresses

Оставьте поля адресов серверов WINS пустыми

Вменю Authentication выберите только опцию MSCHAPv2.

Вменю MPPE encryption выберите только опцию 128 bit.

Выберите опцию Use IPsec encryption

Введите предварительный ключ (Key): 1234567890

Повторите ввод ключа (Retype Key): 1234567890

Нажмите Apply

3. Настройте правила для нового туннеля, Firewall->Policy:

Нажмите Global policy parameters

Поставьте флажок Allow all VPN traffic: internal->VPN, VPN->internal and VPN->VPN

Нажмите Apply

4. Выберите источник аутентификации, Firewall->Users:

Выберите Local database

Нажмите Apply

5. Добавьте нового пользователя, Firewall->Users:

Под заголовком Users in local database нажмите Add new

Имя пользователя (Username): HomeUser

Пароль (Password): 1234567890

Повторите ввод пароля (Retype Password): 1234567890

Оставьте поле Static client IP пустым (также можно ввести адрес, например, 192.168.1.200. Если IP-адрес не задан, используются параметры пула IP-адресов сервера PPTP).

Установите значение Networks behind user 192.168.4.0/24

Нажмите Apply

6. Нажмите Activate и подождите, пока межсетевой экран перезагрузится

В данном примере разрешается весь трафик между двумя офисами. Чтобы организовать более защищенный туннель VPN, прочитайте параграф Более защищенное решение VPN LAN-to-LAN в данном разделе.

Фильтрация содержимого

Для включения функции фильтрации содержимого, выполните следующие шаги:

1. Настройте параметры фильтрации, Firewall->Content Filtering:

Выберите, какие компоненты необходимо отфильтровывать: ActiveX, Java-апплеты, JavaScript/VBScript, cookies. Обратите внимание, что некоторые Web-страницы работают некорректно при включении фильтрации их компонентов.

Страницы, которые безопасны или которым можно доверять, можно занести в «белый» список, нажав Edit global URL whitelist. Для указания всех поддоменов, например, поддоменов google.com (к примеру, gmail.google.com) и всех возможных страниц на этом сайте, введите *.google.com/* в этом списке. При этом страницы,

такие как www.google.com/about.html и gmail.google.com, будут занесены в список.

Точно так же можно блокировать серверы, добавив их в «черный» список. Нажмите Edit global URL blacklist и добавьте адреса сайтов, которые хотите заблокировать. Можно ввести блокировку по расширению файлов. Если Вы хотите, например, запретить загрузку исполняемых файлов, добавьте *.exe в список.

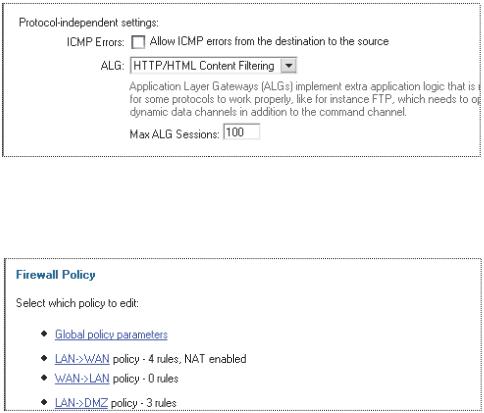

2. Убедитесь, что сервис исходящего трафика http (http-outbound) существует и использует опцию HTTP ALG, Firewall >Services:

Найдите в списке сервис http-outbound и нажмите Edit. Если не существует сервиса с таким именем, необходимо создать его. Для этого нажмите Add new внизу списка. Необходимо выбрать тип сервиса TCP / UDP Service и тип протокола TCP.

Установите порт назначения 80.

Выберите HTTP/HTML Content Filtering из выпадающего меню ALG.

Нажмите Apply

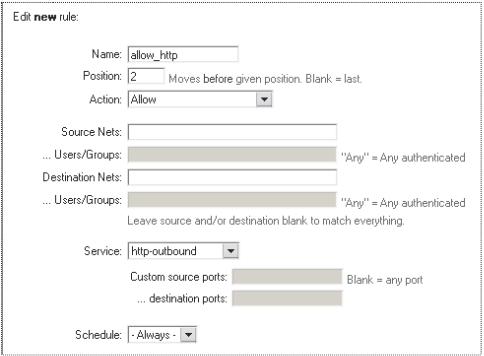

3. Теперь добавьте правило, которое использует этот сервис, Firewall->Policy:

Нажмите LAN->WAN

Нажмите Add new

4. Отредактируйте созданное правило.

Введите имя правила (Name) allow_http

Введите номер позиции (Position) 2

Выберите действие (Action) Allow

Выберите сервис (Service) http-outbound

Выберите расписание применения (Schedule) Always

Нажмите Apply

Новое правило будет добавлено во вторую позицию в списке (Если это не так, можно переместить правило на нужную строку, нажимая стрелки вверх и вниз)

5. Нажмите Activate и подождите, пока межсетевой экран перезагрузится