- •Самарский государственный архитектурно-строительный университет

- •О.В. Прохорова

- •Оглавление

- •Введение

- •Основные понятия и определения предмета защиты информации

- •Правовое обеспечение информационной безопасности

- •Статья 272 ук рф

- •Статья 273 ук рф

- •Статья 274 ук рф

- •Статья 146 ук рф

- •Организационно – распорядительная документация

- •1.3. Санкционированный и несанкционированный доступ

- •1.4. Угрозы безопасности и каналы реализации угроз

- •1.5. Основные принципы обеспечения информационной безопасности

- •1.6. Ценность информации

- •1.7. Меры обеспечения безопасности компьютерных систем

- •1.8. Характеристика способов защиты компьютерной информации

- •2. Разграничение доступа к ресурсам

- •Политики безопасности

- •Дискреционные политики безопасности

- •Мандатные политики безопасности

- •Контроль доступа, базирующийся на ролях

- •Политика безопасности сети

- •3. Идентификация и аутентификация субъектов

- •3.1. Классификация подсистем идентификации и аутентификации субъектов

- •3.2. Парольные системы идентификации и аутентификации пользователей

- •Методы и средства криптографической защиты

- •4.1. Принципы криптографической защиты информации

- •4.2. Традиционные симметричные криптосистемы

- •1. Шифры замены.

- •2. Шифры перестановки.

- •3. Шифры гаммирования.

- •4.2.1. Шифрование методом замены

- •Шифрование методом Цезаря

- •Простая моноалфавитная замена

- •Шифр Гронсфельда

- •Шифрование методом Вернама

- •4.2.2. Шифрование методами перестановки

- •Метод простой перетановки

- •Алгоритм Гамильтона

- •Шифрование методом гаммирования

- •4.3.Элементы криптоанализа

- •4.4. Современные симметричные системы шифрования

- •4.5. Асимметричные криптосистемы

- •4.5.1. Принципы асимметричного шифрования

- •4.5.2. Однонаправленные функции

- •Целочисленное умножение

- •Модульная экспонента

- •4.5.3. Алгоритм шифрования rsa

- •Алгоритм формирования ключевой пары пользователем а

- •Шифрование и дешифрование сообщений в криптосистеме rsa

- •Действия получателя а

- •Действия отправителя b

- •Действия пользователя a

- •4.6. Сравнение симметричных криптосистем с асимметричными

- •Контроль целостности информации. Электронно-цифровая подпись

- •5.1. Проблема обеспечения целостности информации

- •Алгоритм вычисления контрольной суммы

- •5.2. Функции хэширования и электронно-цифровая подпись

- •1. Для документа м формируется дайджест (контрольная сумма) h с помощью заданного алгоритма хэширования.

- •2. Сформированный дайджест h шифруют на секретном ключе отправителя сообщения. Полученная в результате шифрования последовательность и есть эцп.

- •3. Сообщение м и его эцп передаются получателю сообщения.

- •5.3. Инфраструктура открытых ключей pki

- •Структура, сервисы и архитектура pki

- •Программные средства поддержки pki

- •Хранение и распределение ключевой информации

- •Типовые схемы хранения ключевой информации

- •Алгоритм идентификации и аутентификации для схемы 1

- •Алгоритм идентификации и аутентификации для схемы 2

- •Защита баз данных аутентификации в ос Windows nt и unix

- •Алгоритм хэширования lanman

- •Алгоритм хэширования ntlm

- •Иерархия ключевой информации

- •Распределение ключей

- •1. Распределение ключевой информации с использованием одного

- •2. Прямой обмен сеансовыми ключами между пользователями.

- •Прямой обмен сеансовыми ключами между пользователями

- •Протокол Диффи-Хеллмана

- •Протоколы безопасной удаленной аутентификации пользователей

- •Протокол chap (Challenge Handshaking Authentication Protocol)

- •Протокол одноразовых ключей s/key

- •Реализация метода «запрос-ответ» в oc Windows при сетевой аутентификации

- •Алгоритм формирования ответа

- •7. Защита от разрушающих программных воздействий

- •7.1. Понятие разрушающего программного воздействия

- •Модели взаимодействия прикладной программы и рпв

- •Компьютерные вирусы как класс рпв

- •Классификация файловых вирусов по способу заражения

- •Перезаписывающие вирусы

- •Вирусы-компаньоны

- •Файловые черви

- •Вирусы-звенья

- •Паразитические вирусы

- •Вирусы, поражающие исходный код программ

- •1. Загрузка вируса в память.

- •Защита от рпв. Изолированная программная среда

- •Эвристическая методика выявления рпв в bios

- •8. Защита информации в компьютерных сетях

- •8.1. Основные угрозы и причины уязвимости сети internet

- •Классификация типовых удаленных атак на интрасети

- •Отказ в обслуживании (DoS)

- •Сканирование компьютерных сетей

- •Ограничение доступа в сеть. Межсетевые экраны

- •Фильтрующие маршрутизаторы (пакетные фильтры)

- •Шлюзы сетевого уровня

- •Шлюз прикладного уровня

- •Виртуальные частные сети (vpn)

- •Протокол skip

- •Доменная архитектура вWindowsNt. Служба Active Directory

- •Централизованный контроль удаленного доступа. Серверы аутентификации

- •Прокси – сервер

- •Библиографический список

4.3.Элементы криптоанализа

Любая попытка со стороны злоумышленника расшифровать шифротекст C и получить открытый текст М не имея подлинного ключа, называется криптоаналитической атакой.

Криптоанализ — наука о методах получения исходного значения зашифрованной информации, не имея доступа к секретной информации (ключу), необходимой для этого. В большинстве случаев под этим подразумевается нахождениеключа. Проще говоря, криптоанализ — этовзламывание кода, хотя этот термин имеет и строго технические значение.

Под термином «криптоанализ» также понимается попытка найти уязвимость в криптографическом алгоритме или протоколе. Хотя основная цель осталась неизменной с течением времени, методы криптоанализа претерпели значительные изменения, эволюционировав от использовния лишь ручки и бумаги до широкого применения вычислительных мощностей компьютеров в наши дни. Если раньше криптоаналитиками были большей частью лингвисты, то в наше время это удел «чистых» математиков.

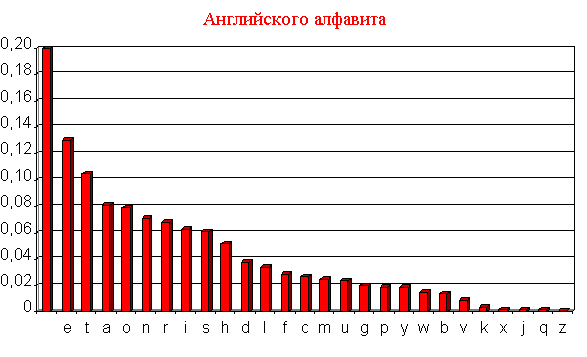

Один из широко используемых методов криптоанализа для недостаточно криптостойких алгоритмов заключается в анализе частотности символов, встречающихся в зашифрованном тексте.

Особенностью большинства искусственных языков (и всех естественных) является то, что они имеют характерное частотное распределение букв и других знаков.

При этом многие, недостаточно стойкие простейшие алгоритмы шифрования сохраняют частотность символов в тексте. В основном этот недостаток свойственен простейшим методам замены (например, шифру Цезаря и ему подобным). Это распределение частотности дает криптоаналитику путь к раскрытию шифра.

Частотное распределение букв русского и английского алфавита в художественных текстах представлено ниже

Исследовав шифротекст и обнаружив, что наиболее часто встречаемый в нем символ – это «Б», а второй по встречаемости - «К», криптоаналитик может сделать вывод, что символ «Б» это «Пробел», а «К» это буква «о».

Таким образом, путем анализа частотности символов шифротекста и сравнения их с частотностями букв русского (английского) текста можно составить таблицу замен и дешифровать шифротекст.

При вскрытии шифротекста необходимо иметь в виду, что отдельные буквы имеют примерно одинаковую частоту встречаемости в текстах. Например, буквы «а» и «е», «р» и «в», «л» и «с». Для таких букв сформированные замены могут оказаться неверными. В этом случае, необходим интеллектуальный эвристический анализ человеком полученного в результате дешифровки текста. Цель эвристического анализа – выявить те замены, которые оказались неверными (по смыслу текста), и сформировать верные замены.

Принимая во внимание выше приведенный факт, следует отметить, что дешифровка путем составления таблицы замен сразу всех символов закрытого текста может вызвать проблемы. Как правило, производят дешифровку первых 15-20 наиболее часто встречаемых в шифротексте символов, далее делают интеллектуальные подмены, далее остальные символы дешифруют по смыслу теста (принимая во внимание их частотности).

4.4. Современные симметричные системы шифрования

При построении стойких шифров необходимо использовать два основных принципа – рассеивание и перемешивание [2].

Рассеивание предполагает распространение влияния одного знака открытого текста на множество знаков шифротекста, что позволяет скрыть статистические свойства открытого текста.

Перемешивание предполагает использование таких шифрующих преобразований, которые усложняют восстановление взаимосвязи статистических свойств открытого текста и шифротекста.

Обычно для достижения эффектов рассеивания и перемешивания используют шифры, реализованные в виде последовательности простых традиционных шифров, каждый из которых вносит свой вклад в суммарное рассеивание и перемешивание. Наиболее часто при этом используют традиционные шифры перестановки и замены.

При многократном чередовании простых перестановок и замен, управляемых достаточно длинным секретным ключом, можно получить очень стойкий шифр с хорошим рассеиванием и перемешиванием. Большинство существующих стандартов шифрования построены в полном соответствии с данной методологией.

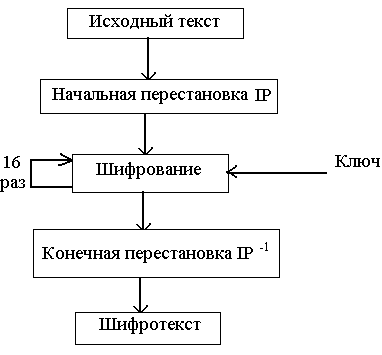

Алгоритм, изложенный в стандарте DES (Data Encryption Standard), широко применялся до 2002 года для шифрования данных в США [11]. Он был разработан фирмой IBM для собственных целей, но после был рекомендован к применению в качестве федерального стандарта шифрования. Алгоритм DES не является закрытым и был опубликован для широкого ознакомления. Алгоритм предназначен для шифровки и расшифровки блоков данных длиной по 64 бита под управлением 64-битового ключа, в котором значащими являются 56 бит. Дешифрование в DES выполняется путем повторения операций шифрования в обратной последовательности.

Обобщенная схема шифрования алгоритма DES представлена на рис. 4.4

Рис. 4.4. Обобщенная схема шифрования алгоритма DES

Число различных ключей DES-алгоритма равно 256 = 7*1016 . Недавние исследования показали, что современная технология позволяет создать вычислительное устройство стоимостью около 1 млн. долларов, способное вскрыть секретный ключ с помощью полного перебора в среднем за 3,5 часа.

В настоящее время криптостойкость алгоритма DES не удовлетворяет реальным потребностям, в связи с чем, данный алгоритм в настоящее время заменен в США на более стойкий алгоритм AES.

Российская Федерация имеет свой собственный стандарт симметричного шифрования. Этот стандарт закреплен ГОСТом №28147-89, принятом в 1989 году в СССР [12]. Данный стандарт обязателен для организаций, предприятий и учреждений, применяющих криптографическую защиту данных, относящихся к государственной тайне, хранимых и передаваемых в сетях ЭВМ и в отдельных вычислительных комплексах. Помимо нескольких тесно связанных между собой процедур шифрования, в стандарте описан алгоритм выработки имитовставки.

Имитовставка есть криптографическая контрольная комбинация, то есть код, вырабатываемый из исходных данных с использованием секретного ключа с целью имитозащиты, т.е. защиты данных от внесения в них несанкционированных изменений.

Алгоритм предусматривает четыре режима работы:

шифрование данных в режиме простой замены;

шифрование данных в режиме гаммирования;

шифрование данных в режиме гаммирования с обратной связью;

выработка имитовставки.

В ГОСТе ключевая информация состоит из двух структур данных - собственно ключа, необходимого для всех шифров, и таблицы замен. Ключ является массивом из восьми 32-битных элементов кода (всего 256 бит).

Имитовставка добавляется к зашифрованным данным для обеспечения их имитозащиты.

Рассмотрим вопрос качества ключевой информации и источников ключей. Ключ должен являться массивом статистически независимых битов, принимающих с равной вероятностью значения 0 и 1.

Если ключи вырабатываются с помощью генератора псевдослучайных чисел, то для отбраковки ключей с плохими статистическими характеристиками могут быть использованы различные статистические критерии. На практике обычно хватает двух критериев – для проверки равновероятного распределения битов ключа между значениями 0 и 1 обычно используется критерий «хи квадрат», а для проверки независимости битов ключа – критерий серий.