- •Сдача зачета 19.01.12 в 1000 – 301-1к. И 20.01.12 в 900 – 301-1к. Список вопросов для магистрантов по Основам информационных технологий (11/12)

- •1. Тенденции и особ-сти развития инф-ных технологий до середины 19 века.

- •2 Тенденции и особенности развития ит после сер. 19 в.

- •2. Тенденции и особенности развития информационных технологий со второй половины 19 века

- •3 Абстрактная машина Тьюринга

- •4 Основные параметры, характеристики и свойства ис

- •5 Сущность проблемы скорости передачи данных (пд)

- •7 Системная шина пк

- •8. Энтропия источника сообщения

- •9. Особенности двоичных систем передачи информации

- •11 Сущность основных проблем современных иСиТ

- •12. Базовые технологии преобразования информации

- •13 Сущность методов избыточного кодирования информации

- •14 Методы и средства защиты ис от несанкционированного доступа

- •15 Сущность и классификация методов сжатия данных в ис.

- •16. Оценка эффективности сжатия информации.

- •17 Сжатие и распаковка информации по методу Шеннона-Фано.

- •18 Сжатие и распаковка информации по методу Хаффмана.

- •19 Сущность символ-ориентированных методов сжатия

- •20 Безопасность информационных технологий

- •21 Назначение и особенности использования криптографических методов в ис

- •22 Классификация методов шифрования данных

- •23 Особенности блокового шифрования данных

- •24 Особенности симметричных и ассиметрич. Систем шифрования данных

- •25 Подстановочные и перестановочные шифры

- •26. Особенности алгоритма rsa

- •27. Эцп и ее использование в инф-х процессах

- •28. Основные методы генерации эцп

- •29. Эцп в Беларуси

- •30 Место и роль бд в ис

- •31 Реляционная бд

- •32 Основные модели баз данных (бд)

- •33 Особенности проектирования компьютерных бд

- •34 Интегральность в бд

- •35 Операции и операторы в реляционной модели бд

- •36 Особенности языка sql.

- •37 Базовые структуры предложений языка в запросах

- •38 Генерация и обработка запросов к бд

- •39 Тенденции развития компьютерных бд

- •41. Методы борьбы с вредоносными компьютерными программами

- •43. Типы атак вирусов

- •44 Общая характеристика техник защиты от вирусов

- •45 Сканеры вирусов

- •46 Мониторы вирусов

- •47 Современные технологии противодействия компьютерным вирусам

- •48 Ит в области образования, коммерции, банковского дела

- •49 Особенности моделирования объектов и техпроцессов

- •50 Математическое моделирование

- •51 Имитационное моделирование

- •52 Формальная модель объекта

- •53 Элементы теории оптимизации

- •54 Постановка задачи оптимизации

- •55 Решение оптимизационных задач в системе ms Excel

- •56.Классификация компьютерных сетей

- •57.Базовые архитектуры компьютерных сетей

- •58.Основные топологии компьютерных сетей

- •Топология общая шина

- •59. Особенности пакетной передачи данных по компьютерным сетям

- •60. Модель iso/osi

- •61 Адресация и маршрутизация в компьютерных сетях. Мас-адрес.

- •62 Адресация и маршрутизация в компьютерных сетях. Ip − адрес

- •63 Адресация и маршрутизация в компьютерных сетях. Dns-имя

- •64 Беспроводные технологии передачи информации

24 Особенности симметричных и ассиметрич. Систем шифрования данных

По назначению использ. ключа. криптогр. системы дел. на:

1) симметричн. В прям. и обратн. преобраз. (зашифр./ расшифр.) используется одинак. ключ. Ключ является тайным. Алгоритм известен.

Например пусть используется симметричный блочный алгоритм, длина блока 4 символа. Алгоритм преобразования основывается на вычислении по mod 2, расшифрование тоже.

М = 10101100

К = 0101 (тайная информация) Т.к. длина блока 4, то К тоже 4.

Зашифрование:

Сообщение М делим на блоки в соотв. С принятой длиной m1 = 1010, m2 = 1100.

C = f (алгоритм, К, М) – шифртекст (шифрограмма), справедливо для любой криптограф. системы.

При использовании блочного алгоритма шифрования текста С = с1…сl

В нашем случае С= с1с2

с1 = m1 + К = 1010+0101=1111 (+ это сложение по mod 2).

с2 = m2 + К = 1100+0101=1001

С = 11111001 такой шифртекст по открытым каналам поступает к получателю.

Обратное преобразование (расшифрование):

M’ = f (C, K, алгоритм)

M’ = m1’m2’

m1’ = c1 + K = 1111+0101=1010= m1

m2’ = c2 + K = 1001+0101=1100= m2

M’ = 10101100 = M

В реальн. системах помимо вычислит. операций исп-ся множествен. подстановки и перестановки. Наи> известн. и 1 из стандартизован. — стандарт. DES, принят в США и позднее исп-ся во всем мире. Длина ключа = 64 bit из кот. 54 вычислительных, 8 — биты чётности (CRC). Особ-ти этой системы: 1) хранение/ обмен ключами; 2) «+» сравнит-но не > длина ключа; вычисл. производ-ся быстрее, т.к. не > длина ключа; 3) «-» при < длине ключа проще его найти хотя бы методом простого перебора.

2) асимметр. Системы предполагают, что при прям. и обратн. преобраз. исп-ся различн. ключи, взаимосвязан. м-у собой по известн. законам. Известный метод RSA.

Криптографическая система шифрования данных RSA (1978 г.) является одной из первых практически реализованных идей Диффи и Хеллмана. RSA предполагает, что каждый пользователь независимо от других пользователей генерирует свои собственные ключи (тайный и публичный): тайный известен только пользователям, публичный – общедоступен.

В

RSA

n

представляет собой составное число

,

числаp

и q –

большие целые простые (примерно одного

порядка), n –

открытое число, p

и q –

тайные.

,

числаp

и q –

большие целые простые (примерно одного

порядка), n –

открытое число, p

и q –

тайные.

Задача злоумышленника – разложить n (известное) на простые сомножители.

Система предполаг., что кажд. пользователь может независ. создать свой ключ.

Математической основой системы является теорема:

Для

целых чисел e

и d,

удовлетворяющих соотношению e*d

mod

=1,

где

=1,

где

1)

(ф-ция Эйлера) иM

(сообщение) должны быть взаимно простыми;

(ф-ция Эйлера) иM

(сообщение) должны быть взаимно простыми;

2) должны быть взаимно простыми пары чисел e и n, d и n;

выполняется равенство (M^e mod n) ^d mod n = M.

Процедура генерации (создания) ключа:

1. Выбрать сопоставимые по величине 2 простых числа p и q.

2.

Вычислить

(n является

открытым числом).

(n является

открытым числом).

3.

Вычислить функцию Эйлера [определяет

количество целых положительных чисел,

меньших n

и взаимно простых с n;

n>1;

если n

– простое число, то

;

если

;

если ,

гдеp

и q –

простые числа, то

,

гдеp

и q –

простые числа, то

]:

]:

(

( является

закрытым числом).

является

закрытым числом).

4.

Случайным образом выбирается число e

(или d),

которое должно быть взаимно простым с

.

.

5. Вычисляется мультипликативное инверсное значение к величине, определенной в п. 4 в соответствии со следующими формулами:

Если

в п. 4 выбрано e,

то в п. 5 используют соотношение:

.

.

Принято считать, что пара (e,n) – открытый ключ пользователя, а число d – закрытый ключ (d,n).

Пример1: 1. Пусть p = 3, q = 7.

2.

Тогда

.

.

3.

Вычисляем

.

.

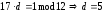

4. Выбираем e = 17 (взаимно простое с 12).

5.

Решаем уравнение

или

или .

.

Открытый ключ: (17,21); закрытый: (5) или (5,21).

А отправляет сообщение В. Используются ключи получателя В и при зашифровании и при расшифровании. e и n – общедоступны и находятся на специализированных сайтах.

Действия

А:

1.

Создание шифр-текста:

.

.

Если

М поделено на блоки одинаковой длины

(m1,

m2,

…, mL),

то С = с1,

с2,

…, сL,

где

.

.

2. Отправка на адрес В шифр-текста С.

Действия В: 1. Получение: С = с1, с2, …, сL.

2.

Расшифрование:

В использует соответствующий тайный ключ d.

Если

сообщение разделено на блоки:

.

.

Пример2: Открытый ключ: (17,21); закрытый: (5,21). Предполагается, что сообщение М состоит из 5 символов.

Сообщение М делится на блоки одинаковой длины по одному символу.

Пусть М = 12345 и m1 = 01, m2 = 02, …, m5 = 05.

Процедура зашифрования:

,

,

,

, ,

,

,

,

.

.

Шифр-текст: С = 01 11 12 16 17.

Процедура расшифрования:

,

,

,

, ,

,

,

,

.

.

Имеем: М = 12345.