лекции полностью

.pdf

Информатика |

Пчелинцева Е.Г. |

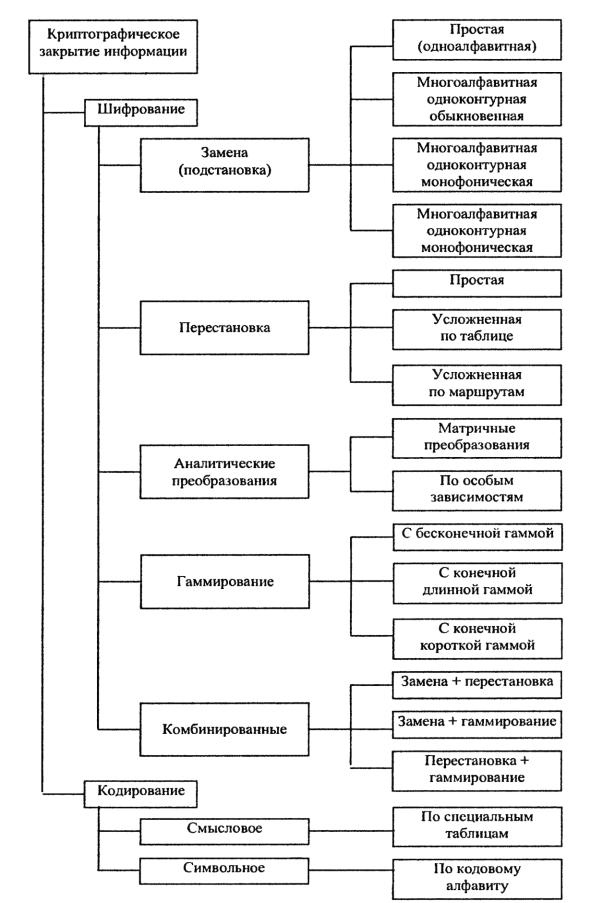

Рисунок 19. Классификация основных методов криптографического закрытия

Информатика |

Пчелинцева Е.Г. |

3.Шифруемый текст записывается последовательными строками под числами ключевой последовательности, образуя блок шифрования размером n х m;

4.Зашифрованный текст выписывается колонками в последовательности возрастания номеров колонок, задаваемых номерами ключевой последовательности;

5.Заполняется новый блок и т.д.

Дешифрование выполняется в следующем порядке:

1.Выделяем блок символов размером n х m;

2.Разбиваем его на n групп по n символов и записываем их в те столбцы таблицы перестановки, номера которых совпадают с номерами групп в блоке;

3.Расшифрованный текст читается по строкам таблицы перестановки;

4.Выделяем новый блок символов и т.д.

Например, необходимо зашифровать текст «Абсолютно надежной защиты нет».

Выберем блок размером 4 х 8 и ключ 5-8-1-3-7-4-6-2. Блок имеет следующий вид:

5 |

8 |

1 |

3 |

7 |

4 |

6 |

2 |

А |

б |

С |

о |

л |

ю |

т |

н |

О |

|

н |

а |

д |

ё |

ж |

н |

О |

й |

|

з |

а |

щ |

и |

т |

ы |

|

н |

Е |

т |

|

|

|

Зашифрованный текст выглядит так: «сн нннтоазеюёщ Аооытжи лдатб й».

Методы шифрования, использующие ключи

Важной задачей при использовании ключа для шифрования и дешифрования является безопасная передача ключа, который при этом обычно тоже шифруется. Учитывая короткую длину фразы, содержащей ключ, стойкость шифра ключа значительно выше, чем у основного текста.

Наиболее перспективными системами криптографической защиты данных в настоящее время являются системы с открытым ключом. В таких системах для шифрования данных используется один ключ, а для дешифрования - другой. Первый ключ не является секретным и может быть опубликован для использования всеми пользователями системы, которые шифруют данные. Для дешифрования данных получатель использует второй ключ, который является секретным. Ключ дешифрования не может быть определен из ключа шифрования. В настоящее время наиболее развитым методом криптографической защиты информации с открытым ключом является алгоритм RSA.

Информатика |

Пчелинцева Е.Г. |

Методы, которые используют для шифрования и дешифрования один и тот же ключ, называются симметричными. В отличие от них методы с открытым ключом называются асимметричными методами криптозащиты.

Использование хэш-функций

Функции хэширования широко используются для шифрования паролей пользователей КС и при создании электронной подписи.

Они отображают сообщение любой длины в строку фиксированного размера. Особенностью ее применения является тот факт, что не существует функции, которая могла бы по сжатому отображению восстановить исходное сообщение, - это односторонняя хэш-функция.

Получив в свое распоряжение файл, хранящий пароли пользователей, преобразованные хэш-функцией, злоумышленник не имеет возможности получить по ним сами пароли, а должен перебирать парольные комбинации символов, применять к ним хэш-функцию и проверять на соответствие полученную строку и строку из файла хэшированных паролей. Эта работа затрудняется тем, что ему неизвестна и длина пароля, по которому хэшфункцией получено отображение.

Электронная цифровая подпись

При обмене электронными документами очень важным является установление авторства, подлинности и целостности информации в полученном документе. Решение этих задач возлагается на цифровую подпись, сопровождающую электронный документ.

Функционально она аналогична обычной рукописной подписи и обладает ее основными достоинствами:

1)удостоверяет, что подписанный текст исходит от лица, поставившего подпись;

2)не дает лицу, подписавшему текст, отказаться от обязательств, связанных с подписанным текстом;

3)гарантирует целостность подписанного текста.

Электронная цифровая подпись представляет собой относительно небольшое количество дополнительной информации, передаваемой вместе с документом. Обычно цифровая подпись шифруется с применением методов открытого ключа и связывает содержимое документа, самой подписи и пары ключей. Изменение хотя бы одного из этих элементов делает невозможным подтверждение подлинности цифровой подписи.

На этапе формирования цифровой подписи генерируются два ключа: секретный и открытый. Открытый ключ рассылается всем абонентам, которым будет направлен электронный документ.

Подпись, добавляемая к документу, содержит такие параметры отправителя, как дата подписи, информация об отправителе письма и имя открытого ключа. С помощью хэш-функции, примененной ко всему документу, вычисляется небольшое число, характеризующее весь текст в целом. Это число, которое затем шифруется закрытым ключом, и является

Информатика |

Пчелинцева Е.Г. |

электронной цифровой подписью. Получателю пересылается сам документ в открытом виде и электронная подпись.

При проверке цифровая подпись расшифровывается открытым ключом, известным получателю. К полученному открытому документу применяется преобразование хэш-функцией. Результат ее работы сравнивается с присланной электронной подписью. Если оба числа совпадают, то полученный документ - подлинный. Очевидно, что любое несанкционированное действие по внесению изменений в документ приведет к изменению значения, вычисляемого хэш-функцией по открытому документу, но подменить зашифрованную секретным ключом электронную подпись злоумышленнику будет очень трудно.

Список литературы

1.Информатика для юристов и экономистов / Симонович С. В. и др. - СПб: Питер, 2001.

2.Информатика: Учебник для вузов (под ред. Макаровой Н.В.) Изд. 4-е, перераб. / М.: Финансы и статистика, 2003.

3.Информатика. Базовый курс. 2-е издание / Под ред. С. В. Симоновича. - СПб.: Питер, 2004.

4.Информатика: Практикум по технологии работы на компьютере /Под ред. проф. Н.В. Макаровой. – М: Финансы и статистика, 2000.

5.Корнев И.К., Степанов Е.А. Защита информации в офисе: Учебник. – М.: ТК Велби Изд-во Проспект, 2007.

6.Кураков Л.П., Лебедев Е.К. Информатика. – М.: Вуз и школа, 2004.

7.Могилев и др. Информатика: Учебное пособие для вузов / А.В.Могилев, Н.И.Пак, Е.К.Хеннер; Под ред. Е.К. Хеннера. - М.: Изд. центр «Академия», 2000

8.Острейковский В.А. Информатика. – М.: Высшая школа, 2001.

9.Першиков В.И., Савинков В.М. Толковый словарь по информатике. – 2-е изд. Доп. – М.: Финансы и статистика, 1995.

10.Соболь Б.В., Галин А.Б., Панов Ю.В., Рашидова Е.В., Садовой Н.Н. Информатика: Учебник. - Ростов н/Д: Феникс, 2005.

11. Шауцукова Л.З. Информатика: Учебник. - М.: Просвещение, 2000.

12.Экономическая информатика. Введение в экономический анализ информационных систем: Учебник. – М. ИНФРА-М, 2005.

Информатика |

Пчелинцева Е.Г. |

Оглавление

|

|

1. |

Теоретические основы информатики |

1 |

|

1.1. |

Основные понятия информатики.............................................................................. |

|

1 |

||

1.2. Информация и ее свойства ........................................................................................ |

|

|

9 |

||

1.2.1. |

Понятие информации......................................................................................... |

|

|

9 |

|

1.2.2. |

Свойства информации ..................................................................................... |

|

|

13 |

|

1.3. Информатизация и компьютеризация общества. Информационные ресурсы. ..... |

15 |

||||

1.4. Информационные процессы, технологии и системы ............................................. |

|

16 |

|||

1.5. |

Количество информации ......................................................................................... |

|

|

21 |

|

1.6. Язык, коды, кодирование ........................................................................................ |

|

|

26 |

||

1.6.1. |

Кодирование изображений |

.............................................................................. |

|

29 |

|

1.6.2. |

Кодирование звука........................................................................................... |

|

|

32 |

|

1.7. Системы счисления и арифметика.......................................................................... |

|

35 |

|||

1.7.1. |

|

Понятие о системах счисления ........................................................................... |

|

35 |

|

1.7.2.Порождение целых чисел в позиционных системах счисления. Системы

счисления, используемые в компьютерной технике ......................................................... |

35 |

|

1.7.3. |

Свойства систем счисления................................................................................. |

36 |

1.7.4.Перевод целых чисел из десятичной системы в любую другую позиционную

систему счисления .............................................................................................................. |

37 |

1.7.5.Перевод правильной десятичной дроби в любую другую позиционную

систему счисления .............................................................................................................. |

38 |

1.7.6.Перевод числа из двоичной (восьмеричной, шестнадцатеричной) системы в

десятичную.......................................................................................................................... |

|

39 |

|

1.1. |

Упражнения ............................................................................................................. |

|

39 |

|

2. |

Технические средства реализации |

|

информационных процессов |

41 |

|

|

2.1. |

Классификация вычислительных машин ............................................................... |

41 |

|

2.1.1. |

Классификация по принципу действия............................................................... |

41 |

|

2.1.2. |

Классификация по поколениям........................................................................... |

41 |

|

2.1.3. |

Классификация ЭВМ по назначению ................................................................. |

45 |

|

2.1.4. |

Классификация ЭВМ по производительности и характеру использования...... |

46 |

|

2.2.Персональный компьютер: понятие архитектуры, структура и принципы

функционирования.............................................................................................................. |

|

48 |

||

2.3. Структурная схема ПК фирмы IBM ....................................................................... |

51 |

|||

2.4. |

Основные устройства и характеристики вычислительной техники ..................... |

53 |

||

|

|

3. |

Программные средства реализации |

|

информационных процессов |

59 |

|

||

3.1. Понятие и классификация программного обеспечения ......................................... |

59 |

|||

3.2. |

Операционная система Windows ............................................................................ |

62 |

||

3.2.1. |

Характеристика операционной системы Windows ......................................... |

62 |

||

3.2.2. |

Обзор основных возможностей Windows ....................................................... |

62 |

||

3.3. Взаимодействие прикладных программ с аппаратурой компьютера .................... |

65 |

|||

3.3.1. |

Технология Plug and Play................................................................................. |

|

65 |

|

3.3.2. |

Интерфейс API ................................................................................................. |

|

65 |

|

3.4. Многозадачный режим работы Windows ............................................................... |

66 |

|||

3.5. |

32-разрядный режим работы Windows ................................................................... |

67 |

||

3.6. |

Виртуальная и физическая память. Распределение памяти в Windows ............... |

67 |

||

3.7. Динамическое подключение библиотек (DLL – файлы) ....................................... |

68 |

|||

3.8. |

Возможность обмена данными между приложениями Windows .......................... |

68 |

||

Информатика |

Пчелинцева Е.Г. |

3.8.1. |

Характеристика технологий clipboard, DDE, OLE. Место технологий в среде |

|

Windows 68 |

|

|

3.9. Файловая система Windows. Принципы хранения информации в ЭВМ............... |

70 |

|

3.9.1.Длинные имена файлов, виртуальная таблица файлов VFAT, 32-разрядный

доступ к дискам ............................................................................................................... |

70 |

|

3.9.2. |

Доступ к файловой системе в Windows .......................................................... |

71 |

|

4. Основы алгоритмизации и программирования |

72 |

4.1. Алгоритмы. Алгоритмизация. Алгоритмические языки............................................ |

72 |

|

4.2. Базовые алгоритмические структуры .......................................................................... |

77 |

|

4.3. Языки и технологии программирования .................................................................... |

81 |

|

Таким образом, языки программирования высокого уровня являются машинно- |

|

|

независимыми и требуют использования соответствующих программ-переводчиков (трансляторов) для представления программы на языке машины, на которой она

будет исполняться. .......................................................................................................... |

85 |

||

Итак, языки программирования делятся на два класса - компилируемые и |

|

||

интерпретируемые. ........................................................................................................ |

85 |

||

|

5. |

Моделирование и формализация |

91 |

5.1. |

Основные понятия ................................................................................................... |

91 |

|

5.2. |

Классификация моделей.......................................................................................... |

91 |

|

|

6. |

Основы математической логики |

94 |

6.1. |

Логическое умножение (конъюнкция) ................................................................... |

95 |

|

6.2. |

Логическое сложение (дизъюнкция) ...................................................................... |

96 |

|

6.3. |

Логическое отрицание (инверсия) .......................................................................... |

96 |

|

6.4. |

Операция логического следования (импликация).................................................. |

96 |

|

6.5. |

Логическое равенство (эквиваленция).................................................................... |

97 |

|

6.6. |

Логическая формула................................................................................................ |

98 |

|

6.7. Основные законы математической логики............................................................. |

99 |

||

|

7. |

Логические основы устройства компьютера |

|

|

|

101 |

|

7.1. Связь между алгеброй логики и двоичным кодированием.................................. |

101 |

||

7.2. Понятие логического элемента компьютера ........................................................ |

101 |

||

7.3. |

Переключательная схема ...................................................................................... |

105 |

|

|

8. |

Основы работы в среде локальных и глобальных компьютерных сетей |

|

|

|

108 |

|

8.1. Основные понятия...................................................................................................... |

108 |

||

8.2. Архитектура и топология сетей ............................................................................ |

115 |

||

8.3. |

Понятие сети Интернет ......................................................................................... |

117 |

|

8.4. Способы связи с сетью Интернет ......................................................................... |

119 |

||

8.5. |

Адресация в Интернете ......................................................................................... |

120 |

|

8.6. Основные сервисы системы Интернет ................................................................. |

121 |

||

8.7. |

Microsoft Internet Explorer ..................................................................................... |

125 |

|

8.8. Системы информационного поиска сети Интернет ............................................. |

126 |

||

8.9. |

Модель взаимодействия открытых систем........................................................... |

128 |

|

|

9. Сервисное программное обеспечение |

130 |

|

9.1. Основные понятия...................................................................................................... |

130 |

||

9.2. |

Работа с архивами.................................................................................................. |

131 |

|

9.3. |

Понятие о компьютерных вирусах ....................................................................... |

133 |

|

9.4. |

Антивирусные программы .................................................................................... |

136 |

|

9.5. |

Утилиты обслуживания дисков ............................................................................ |

138 |

|

|

10. Основы и методы защиты информации |

141 |

|

10.1. Информационная безопасность и ее составляющие ............................................... |

141 |

||

10.1.1. Основные понятия информационной безопасности ........................................ |

142 |

||

Информатика |

Пчелинцева Е.Г. |

10.1.2. Угрозы безопасности информации и их классификация ................................. |

144 |

10.1.3. Юридические основы информационной безопасности.................................... |

145 |

10.1.4. Критерии защищенности средств компьютерных систем ............................... |

146 |

10.1.5. Политика безопасности в компьютерных системах ......................................... |

148 |

10.2.1. Основные методы реализации угроз информационной безопасности ............ |

149 |

10.2.2. Типичные приемы атак на локальные и удаленные компьютерные системы.151 |

|

10.3.Методы защиты ......................................................................................................... |

153 |

10.3.2. Криптографические методы защиты данных ................................................... |

158 |

Список литературы………………………… ………………………………164 |

|