- •Сети, 4 сем

- •1. Что такое dhcp. Отличие dhcPv4 и dhcPv6

- •2. Какой ip адрес надо указывать при устройстве статической маршрутизации на broadcast интерфейсе(???)

- •3. Какое количество стадий порта есть в протоколе rstp

- •4. На какое время резервируется ip адрес выданный dhcp сервером

- •5. Какой бродкаст адрес имеет сеть 10.1.1 1.0/30

- •6. Какая длина флага rstp bpdu – 1 байт

- •7. Какой тип имеет ip-адрес версии 6 fe80::2e0:fcff:fe6f:4f36 (Адрес уровня линии связи)

- •8. Какой порт используется ftp сервер

- •9. Какой стандартный приоритет у маршрутизатора – 0

- •11. Что такое vlan? Где применяется? На каком уровне osi работает

- •12. Отличия между статической и динамической маршрутизацией

- •13. Что такое dns? Где работает? Как работает?

- •14. Перечислите порядок обжима кабелей rj-45 тип а? Перечислите проблемы если обжать неправильно?

- •15. Назовите все отличия витой пары от оптики

- •16. Каким кабелем вы будете соединять маршрутизатор с маршрутизатором, маршрутизатор и коммутатор, коммутатор и компьютер, компьютер и концентратор

- •17. Что такое сегментация сети и для чего она необходима

- •18. Для чего нужна маска сети и как она рассчитывается

- •19. Чему равна пропускная способность Fast Ethernet 0/1 и Gigabit Ethernet 0/2

- •20. Назовите основные принципы статической маршрутизации

- •21. Назовите основные принципы динамической маршрутизации

- •22. Опишите принцип действия протокола rip

- •23. Опишите принцип действия протокола ospf

- •24. Опишите принцип действия протокола isis

- •25. Опишите принцип действия протокола eigrp

- •26. Опишите принцип действия протокола bgp

- •27. Что такое Dora – Получение адреса dhcp проходит в четыре шага. Этот процесс называют dora по первым буквам каждого шага: Discovery, Offer, Request, Acknowledgement.

- •28. Чем отличаются стандартные и расширенные acl

- •29. Отличие tcp от udp

- •30. Что за цифры 80 и 443

- •31. Что такое ::1

- •32. Что такое Source и Destination mac адрес

- •33. Что такое режим enable

- •34. Какие данные вы можете собрать с помощью команды Show

- •35. Что такое stp? На каком уровне работает? Основные принципы работы?

- •36. Что такое abr и asbr

- •38. Необходимо ли включать функцию portfast на Access Port и почему

- •39. Что такое telnet ssh и на каких портах работают эти протоколы

- •40. Какое дефолтное время пересылки административных пакетов в протоколе stp

- •41. Что такое nat где он применяется и для чего

- •42. Во сколько раз iPv6 больше iPv4

- •43. Назовите пример icmp запроса и опишите его

- •44. Назовите порт команды Ping

- •45. Опишите физический уровень модели osi и что на нём передаётся

- •46. Опишите канальный уровень модели osi и что на нём передаётся

- •47. Опишите сетевой уровень модели osi и что на нём передаётся

- •48. Опишите транспортный уровень модели osi и что на нём передаётся

- •49. Опишите сеансовый уровень модели osi и что на нём передаётся

- •50. Опишите представительский уровень модели osi и что на нём передаётся

- •51. Опишите прикладной уровень модели osi и что на нём передаётся

- •52. В чём разница между enable secret и enable password

- •53. В чём разница между ssh и telnet

- •54. Режимы работы портов на коммутаторе

- •55. Что такое Native vlan

- •Сети, 5 сем Глава 1. Введение

- •Глава 2. Vlan

- •Глава 3. Stp. Виды stp

- •Роли портов

- •Состояния портов

- •Виды stp

- •Port security - предотвращение атаки “переполнение mac-table”

- •Root Guard – это функция, позволяющая предотвращать появление мошеннических коммутаторов и спуфинг.

- •Глава 4. EtherChannel/hsrp

- •Hsrp Состояния

- •Глава 5. Протоколы динамической маршрутизации

- •Классификация протоколов маршрутизации

- •На базе векторов расстояния

- •На основе состояния канала

- •Классовые протоколы маршрутизации

- •Бесклассовые протоколы маршрутизации

- •Метрика

- •Характеристики протокола ospf

- •Ospf для одной области - area 0

- •Ospf для нескольких областей

- •Отличия ospFv2 и ospFv3

- •Типы пакетов eigrp

- •Идентификатор маршрутизатора eigrp

- •Пассивный интерфейс

- •Составная метрика eigrp

- •Алгоритм dual

- •Сети, 6 сем Модуль 1 Принципы ospFv2 для одной области

- •Модуль 2 Конфигурация ospFv2 для одной области

- •Модуль 3 Принципы обеспечения безопасности сети

- •Модуль 4 Принципы создания acl

- •Модуль 5 acl для конфигурации iPv4

- •Модуль 6 nat для iPv4

- •Модуль 7 Основные понятия wlan

- •Модуль 8 Принципы работы vpn и iPsec

- •Модуль 9 Принципы QoS

- •Модуль 10 Управление Сетью

- •Модуль 11 Проектирование сети

- •Модуль 12 Поиск и устранение неполадок в сети

- •Модуль 13 Виртуализация сети

- •Модуль 14 Автоматизация сети

Модуль 3 Принципы обеспечения безопасности сети

Проникновения в безопасность сети могут

нарушить электронную коммерцию,

привести к потере бизнес-данных,

поставить под угрозу конфиденциальность людей и целостность информации.

Уязвимости должны быть устранены до того, как они станут угрозой и будут использованы. Техники по уменьшению риска необходимы до, во время и после атаки.

Вектор атаки – это путь (или какой-либо другой способ), по которому злоумышленник проникает на сервер, хост или в сеть. Большинство векторов атак идут извне корпоративной сети.

Термин «злоумышленник» включает в себя любое устройство, человека, группу или государство, которое преднамеренно или непреднамеренно является источником атаки.

Распространенными типами атак являются:

прослушивание,

изменение данных,

подмена IP-адреса,

атаки на основе подбора пароля,

отказ в обслуживании,

атаки через посредника,

скомпрометированный ключ и

перехват трафика.

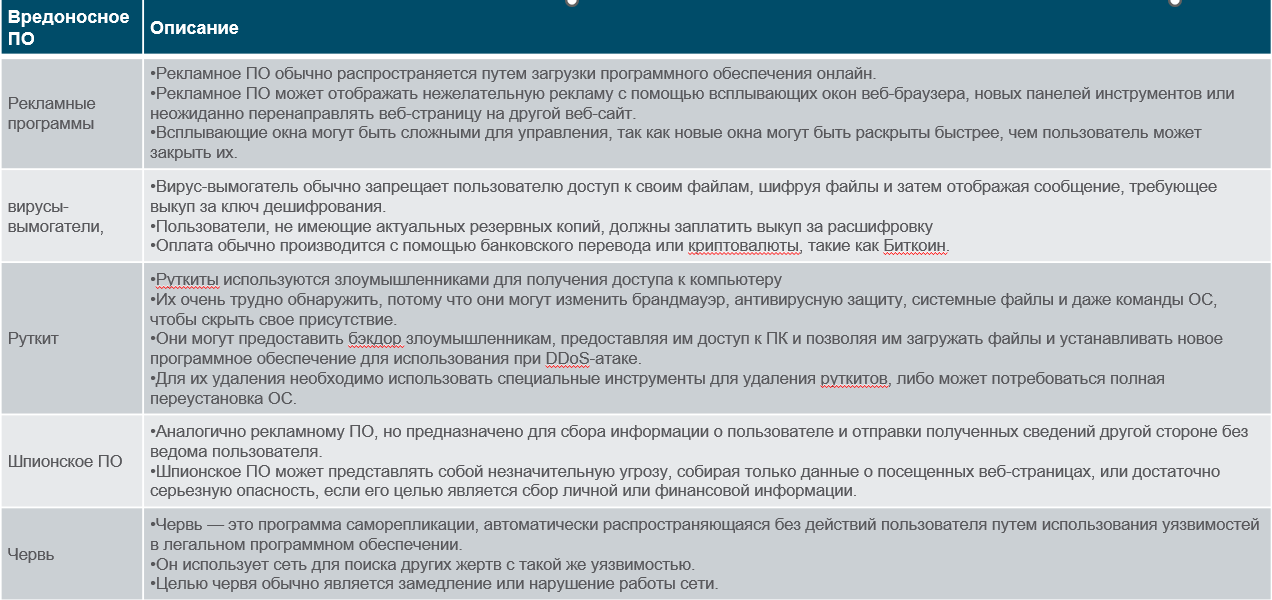

Три наиболее распространенных типа вредоносного ПО ― вирусы, интернет-черви и трояны.

Сети подвержены следующим типам атак:

разведывательные атаки,

атаки доступа и

DoS.

Типы атак доступа:

подбор пароля,

подмена,

злоупотребление доверием,

перенаправление портов,

атак через посредника и

переполнение буфера.

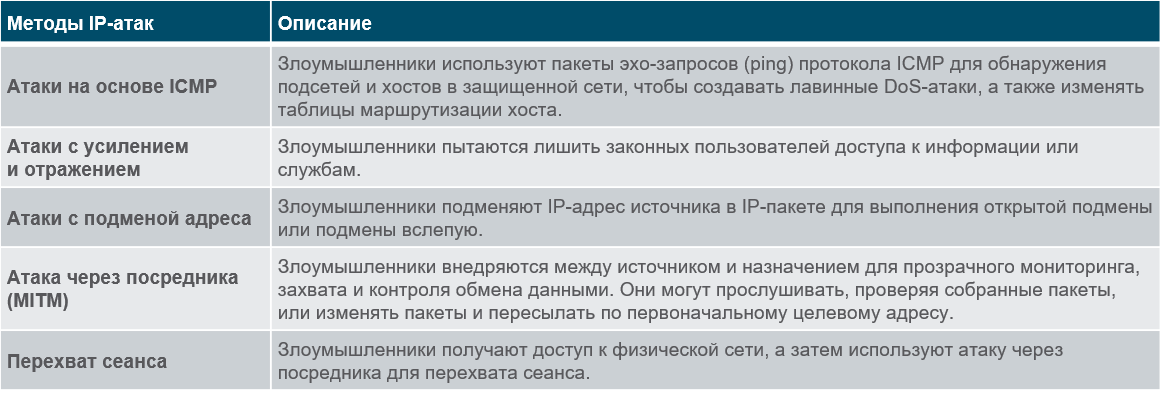

Методы IP-атак включают в себя:

ICMP,

усиление и отражение,

подмена адресов,

MITM и

перехват сеансов.

Злоумышленники используют ICMP для разведывательных атак и сканирования в сети. Они могут запустить атаку для

сбора информации, чтобы определить топологию сети,

узнать, какие хосты активны (доступны),

определить операционную систему хоста (создание цифрового отпечатка ОС),

а также определить состояние межсетевого экрана. Хакеры часто используют методы лавинообразного умножения данных и отражения для создания DoS-атак.

TCP атаки включают:

атака TCPSYN Flood,

атака TCP reset и перехват сессии TCP. Такой инструмент отправляет лавину пакетов UDP, часто с ложного хоста, на сервер в подсети. Результат очень похож на DoS-атаку.

Любой клиент может отправить незапрашиваемый ARP-ответ, который называется gratuitous ARP (самообращенный ARP). Это означает, что любой хост может объявить себя владельцем любого выбранного IP или MAC-адреса. Злоумышленник может подделать записи кэша ARP устройств в локальной сети, организуя атаку через посредника для перенаправления трафика.

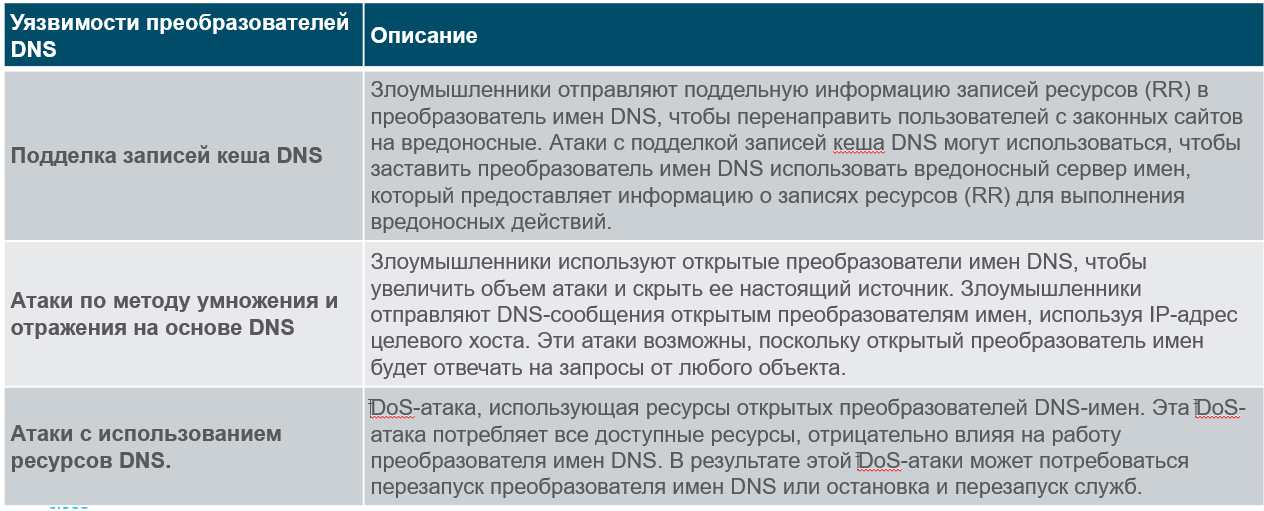

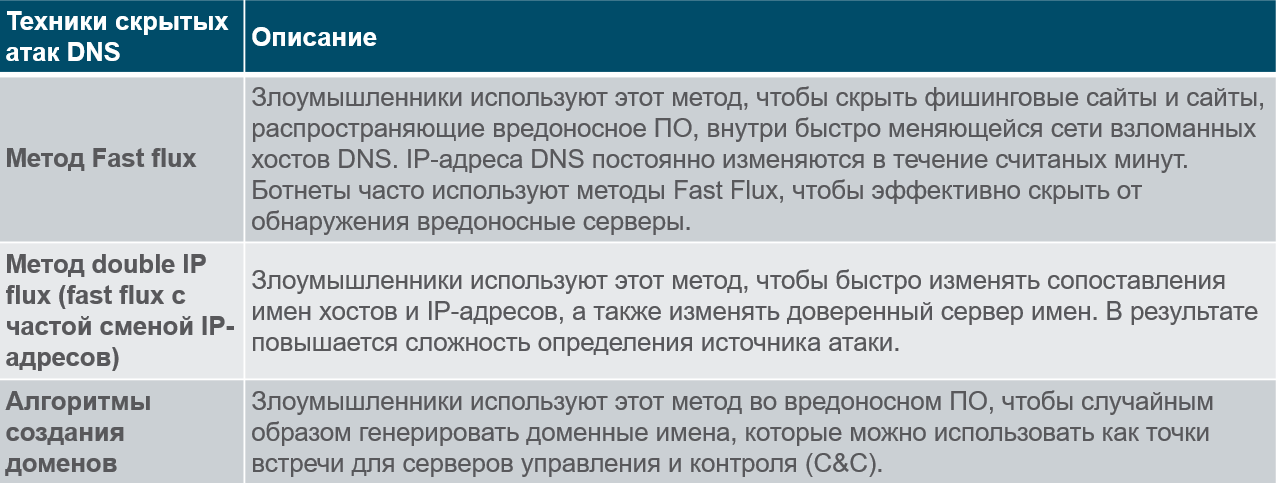

Атаки DNS включают в себя:

атаки с открытым преобразователем имен,

скрытые атаки,

атаки теневого копирования доменов и туннельные атаки. Для того чтобы иметь возможность остановить туннелирование DNS, необходимо использовать фильтр, который проверяет DNS-трафик.

Атака типа «DHCP-спуфинг» состоит в том, что к сети подключается мошеннический DHCP-сервер и предоставляет ложные параметры настройки IP легитимным клиентам.

Большинство организаций придерживается триады КЦД, состоящей из трех компонентов информационной безопасности.

Конфиденциальность — только авторизованные лица, объекты или процессы могут получить доступ к конфиденциальной информации. Для шифрования и дешифрования данных может потребоваться использование алгоритмов криптографического шифрования, таких как AES.

Целостность - защита данных от несанкционированного изменения. Это требует использования криптографических алгоритмов хеширования, таких как SHA.

Доступность ― авторизованные пользователи должны иметь непрерывный доступ к важным ресурсам и данным. Это требует внедрения резервных сервисов, шлюзов и каналов связи.

Для безопасного обмена данными через общедоступные и частные сети необходимо обеспечить защиту устройств, включая маршрутизаторы, коммутаторы, серверы и хосты. Это называется глубокая защита.

Межсетевой экран — это система или группа систем, реализующая политику управления доступом между сетями.

Для защиты от быстрых и развивающихся атак вам могут потребоваться экономически эффективные системы обнаружения и предотвращения, такие как системы обнаружения вторжений (IDS) или более масштабируемые системы предотвращения вторжений (IPS).

Четырьмя элементами безопасной связи являются

целостность данных, гарантирует, что данное сообщение не было изменено. Целостность обеспечивается с помощью алгоритмов хеширования Message Digest 5 (MD5) или Secure Hash Algorithm (SHA).

аутентификация источника, гарантирует, что сообщение не является поддельным и действительно поступает с заявленного адреса. Многие современные сети обеспечивают аутентификацию с помощью протоколов, таких как код аутентификации сообщений на основе хеша (HMAC).

конфиденциальность данных гарантирует, что только авторизованные пользователи могут прочитать сообщение. Конфиденциальность данных реализуется с помощью алгоритмов симметричного и асимметричного шифрования.

невозможность отказа от данных гарантирует, что отправитель не может отказаться от отправленного сообщения или опровергнуть его достоверность. При реализации невозможности отказа используется тот факт, что только у отправителя есть уникальные характеристики или подпись, указывающие, как следует обрабатывать данное сообщение.

Хеш-функции гарантируют, что данные не были изменены ни случайно, ни преднамеренно.

Существует три известных алгоритма хеширования:

128-разрядный MD5,

SHA-1 и SHA-2.

Для того чтобы добавить аутентификацию в обеспечение целостности, используется код аутентификации сообщений на основе хеша (HMAC). В вычислении механизма HMAC используется криптографический алгоритм, объединяющий криптографическую хэш-функцию с секретным ключом.

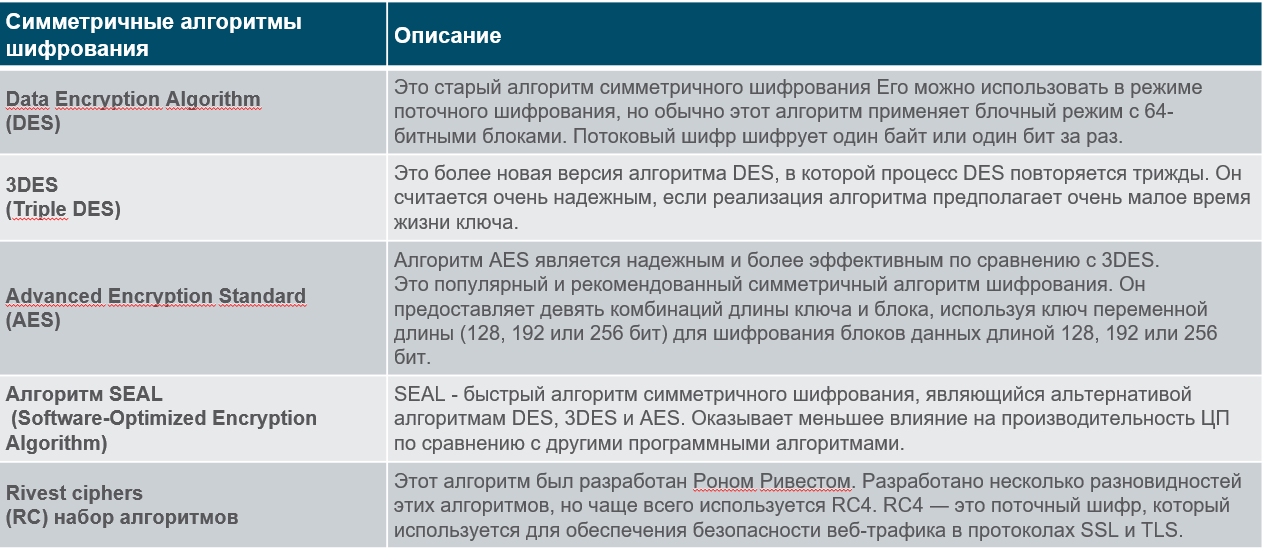

Симметричные алгоритмы шифрования, такие как

(DES),

3DES

Advanced Encryption Standard (AES) основаны на предположении, что каждой стороне обмена данными известен предварительно согласованный общий ключ.

Конфиденциальность данных может также обеспечиваться ассиметричными алгоритмами, например алгоритмами Ривеста, Шамира и Адлемана (RSA, Rivest, Shamir, Adleman) и инфраструктурой открытых ключей (PKI, public key infrastructure). Алгоритм Диффи — Хеллмана (DH) — это математический асимметричный алгоритм, который позволяет двум компьютерам создать одинаковый общий секретный ключ без предварительного взаимодействия.

Тип хакера |

Описание |

«Белые» хакеры |

Это «белые» хакеры, которые используют свои навыки программирования в хороших, этических и законных целях. Они сообщают об уязвимостях системы обеспечения безопасности разработчикам, чтобы те исправили их, прежде чем кто-то мог бы ими воспользоваться. |

«Серые» хакеры |

«Серые» хакеры совершают преступления и, возможно, неэтичные поступки, но не в целях личной выгоды или в стремлении причинить ущерб. После проникновения в сеть организации «серые» хакеры могут сообщить пострадавшей организации об уязвимостях ее сетевой инфраструктуры. |

«Черные» хакеры |

«Черные» хакеры являются неэтичными преступниками, которые нарушают компьютерную и сетевую безопасность в целях личной выгоды или для нанесения вреда, например во время сетевых атак. |

Типы хакеров |

Описание |

Хакеры-дилетанты |

Этот термин относится к подросткам или неопытным хакерам, которые используют существующие сценарии, инструменты и эксплойты для нанесения вреда, но обычно не для получения прибыли. |

Брокер уязвимостей |

Брокерами уязвимостей являются обычно «серые» хакеры, которые пытаются обнаружить эксплойты и сообщить о них продавцам, иногда за вознаграждение. |

Хактивисты |

Это «серые» хакеры, которые публично протестуют против организаций или правительств, публикуя статьи, выпуская видеоролики, организуя утечки конфиденциальной информации и совершая распределенные атаки типа «отказ в обслуживании». |

Киберпреступники |

Это «черные» хакеры, которые работают либо на себя, либо на большую киберпреступную организацию. |

Спонсируемые государством |

Это «белые» или «черные» хакеры, которые крадут правительственные секреты, собирают разведывательные данные и саботируют сети. Их целью являются иностранные правительства, террористические группы и корпорации. Большинство стран мира в той или иной степени участвуют в хакерских атаках, спонсируемых государством. |

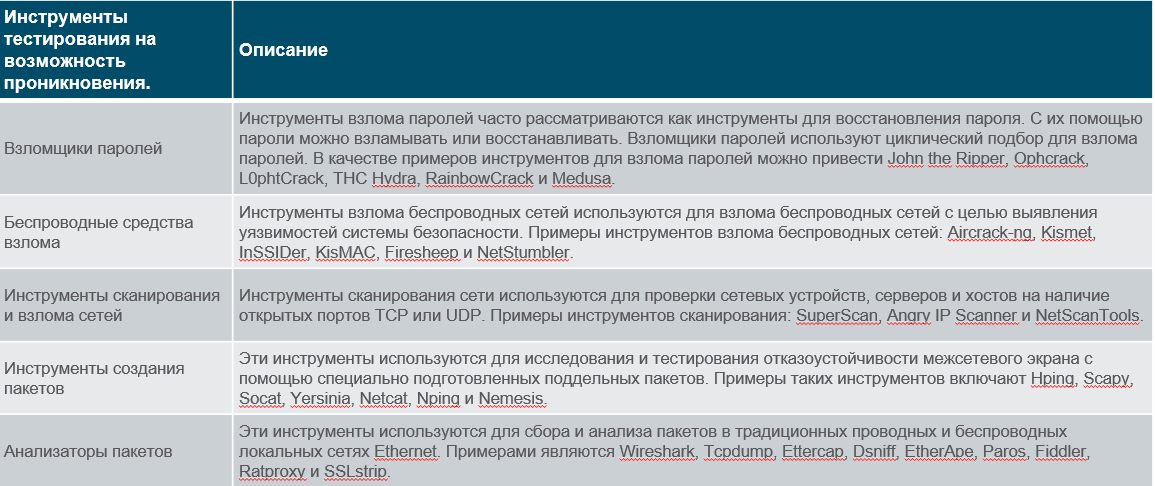

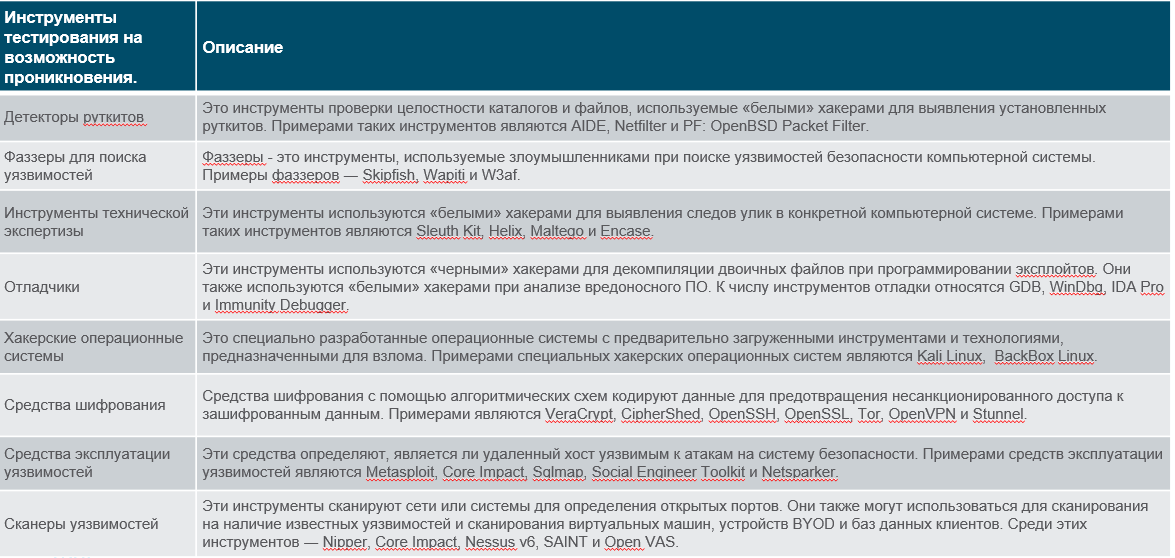

Инструменты хуцкеров:

Типы атак:

Виды вирусов:

Типы вредоносного ПО:

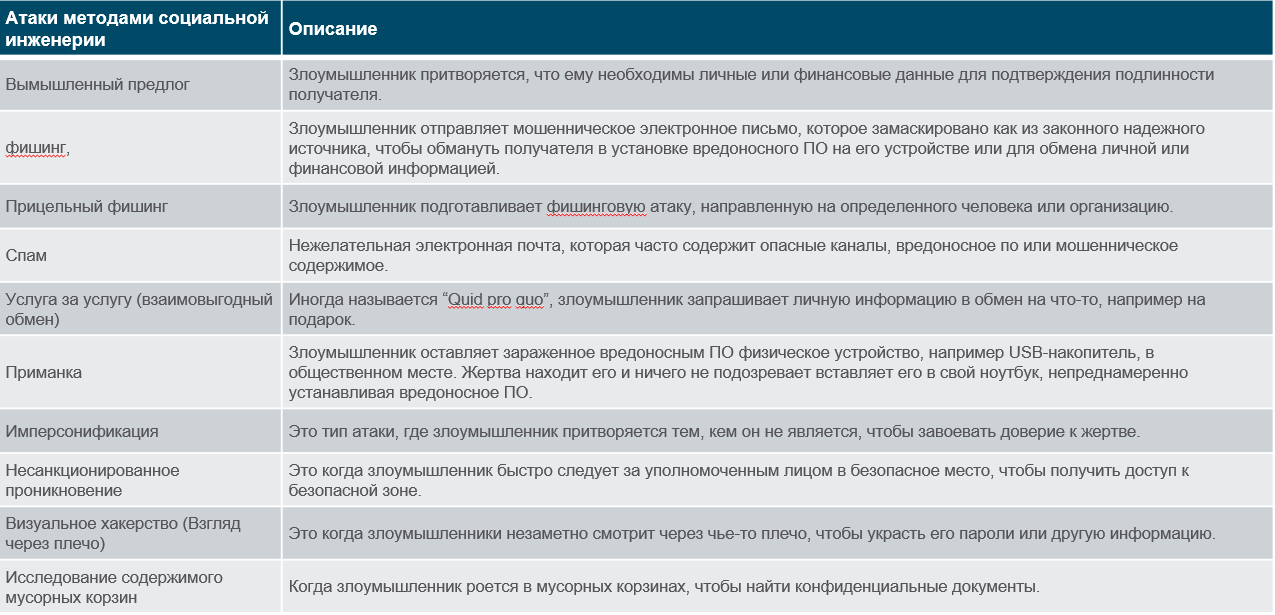

Социальная инженерия: