ПЗ 4

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ,

СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ

ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М. А. БОНЧ-БРУЕВИЧА»

(СПБГУТ)

![]()

Факультет ИКСС

Кафедра ЗСС

Отчет к

Практическому заданию № 4 по дисциплине:

«Комплексное обеспечение защиты информации объекта информатизации»

Тема: «Программно-аппаратные средства анализа безопасности СВТ»

Студенты:

(Ф.И.О., №группы)

Преподаватель: к.т.н. Шемякин С.Н.

(Ф.И.О) (подпись)

Цель работы

Приобрести практические навыки установки и настройки сканеров безопасности СВТ и проведения аудита защищенности СВТ.

Задание

Произвести инсталляцию и настройку сканеров безопасности СВТ Nessus и Nmap и с их помощью - аудит защищенности СВТ.

Порядок выполнения работы:

Для анализа уязвимостей на СВТ воспользуемся сборкой Kali Linux. Хотя в Kali Linux установлено достаточно программ для проведения теста на проникновение, необходимо настроить несколько дополнительных инструментов.

Шаг 1. Инсталляция Kali Linux.

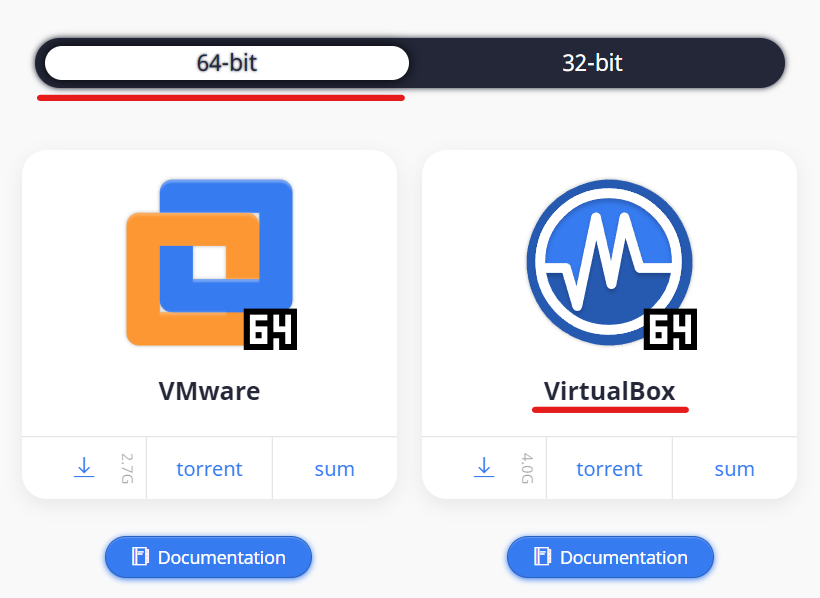

Перейдите по ссылке, скачайте 64-bit образ ОС для VirtualBox.

Рис. 1 Варианты загрузки

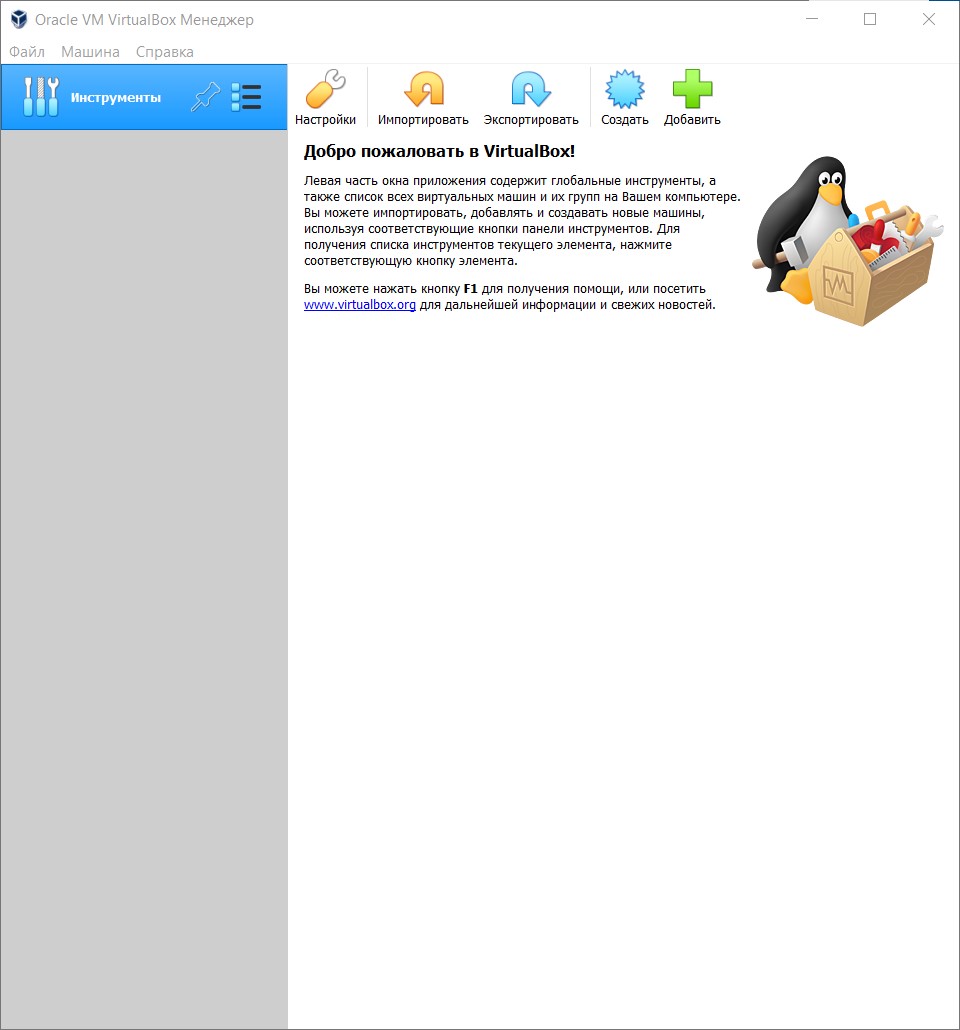

Откройте VirtualBox, импортируйте скачанный образ.

Рис. 2 Главное меню VirtualBox

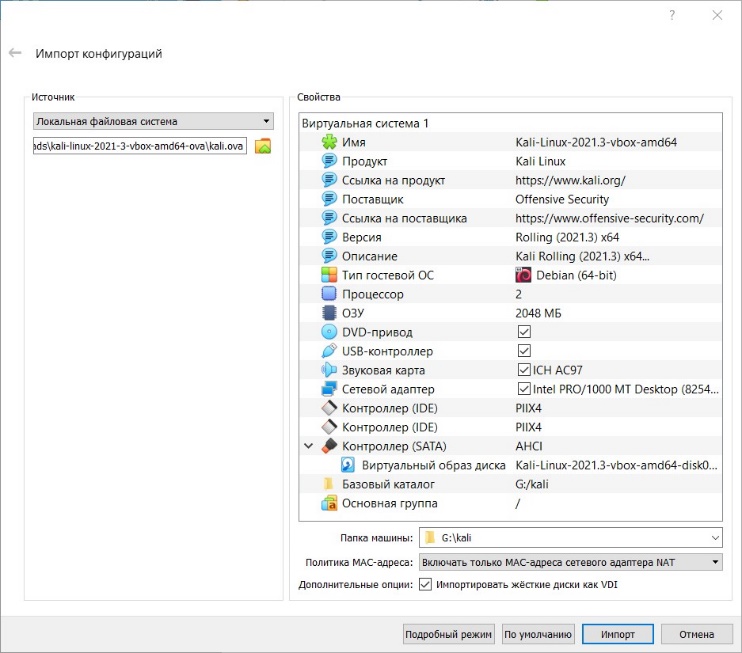

Выберите экспертный режим, слева укажите путь до образа машины, снизу укажите место, где будет храниться машина. Затем нажмите Импорт, примите соглашение.

Рис. 3 Импорт виртуальной машины

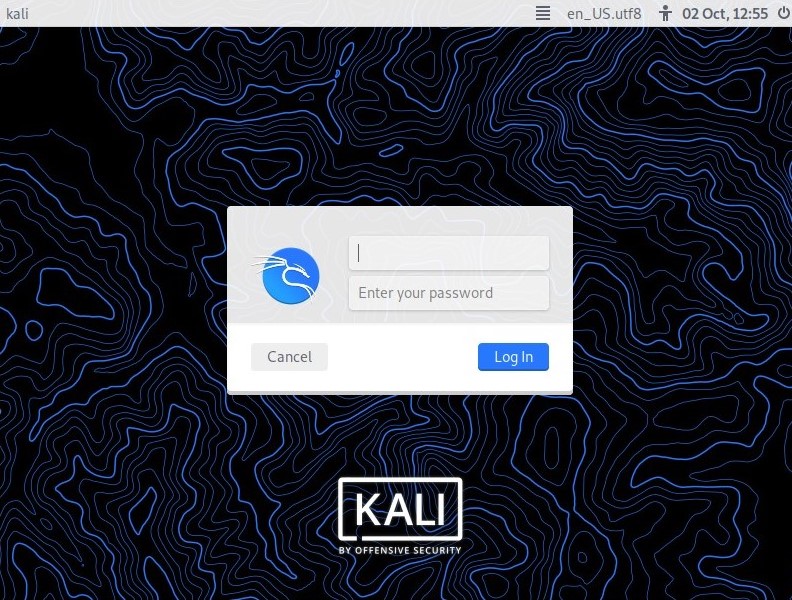

Запустите виртуальную машину. Войдите в профиль. Логин и пароль: kali. При запуске возможно некорректное масштабирование системы, это можно исправить, изменив размер несколько раз кнопкой «развернуть».

Рис. 4 Авторизация в Kali Linux

Шаг 2. Инсталляция сканера уязвимости Nessus.

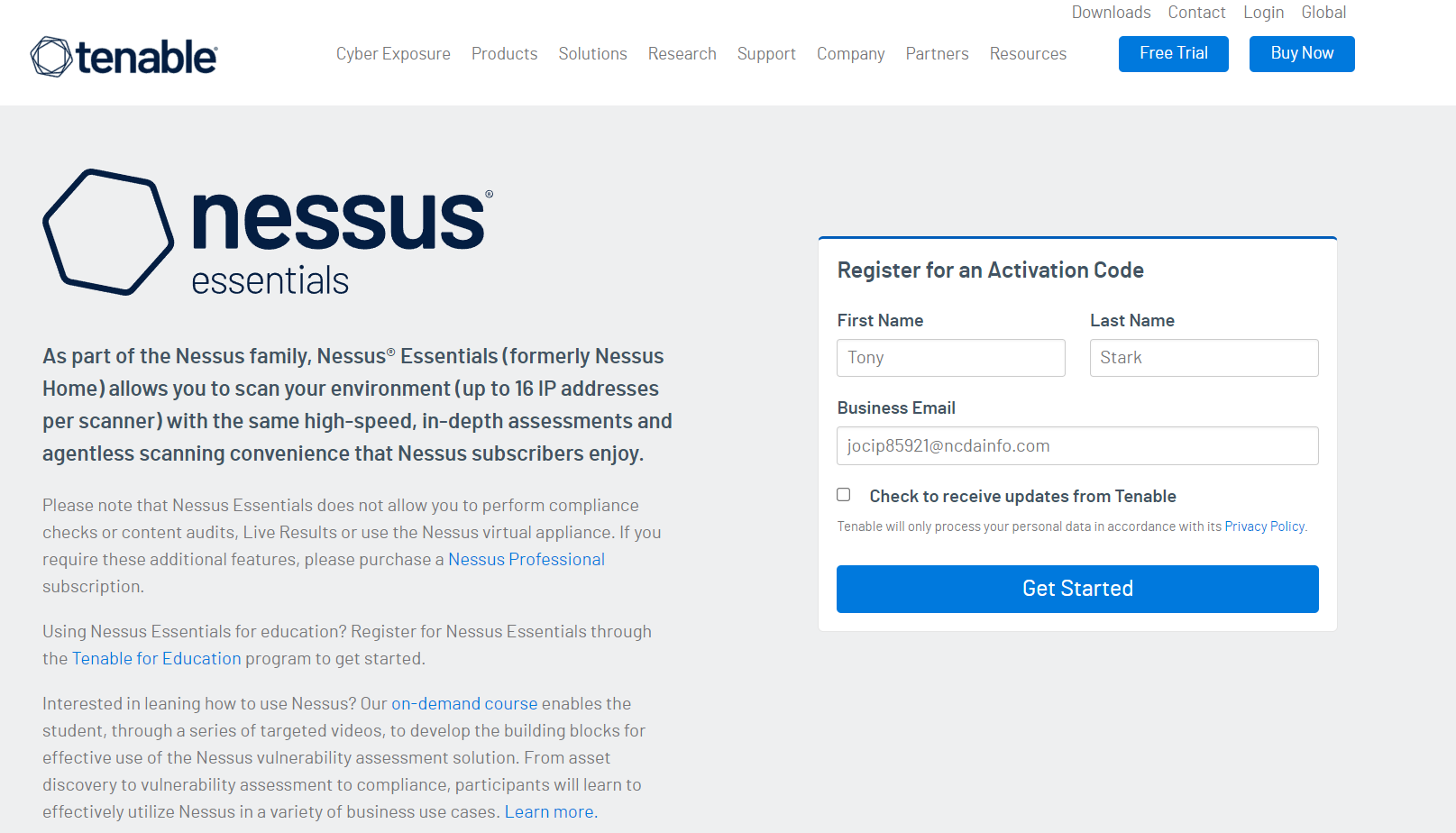

Перейдите по ссылке, для получения кода активации необходимо заполнить поля. Можно воспользоваться сервисом временной почты.

Рис. 5 Получение кода активации

Откройте полученное письмо, нажмите «Download Nessus».

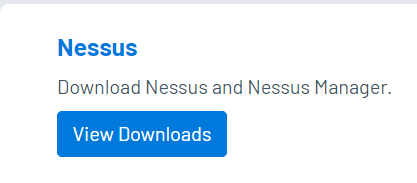

Нажмите «View Download» возле варианта «Nessus».

Рис. 6 Загрузка Nessus

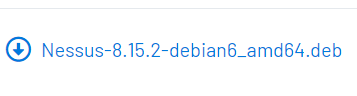

Скачайте версию для Kali Linux 64 bit.

Рис. 7 Nessus для Kali Linux

Скопируйте на рабочий стол виртуальной машины скачанный файл.

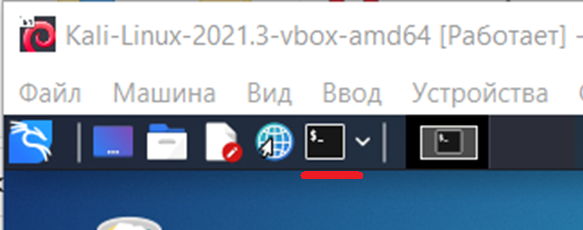

Запустите терминал, с помощью иконки в левом верхнем углу.

Рис. 8 Расположение терминала

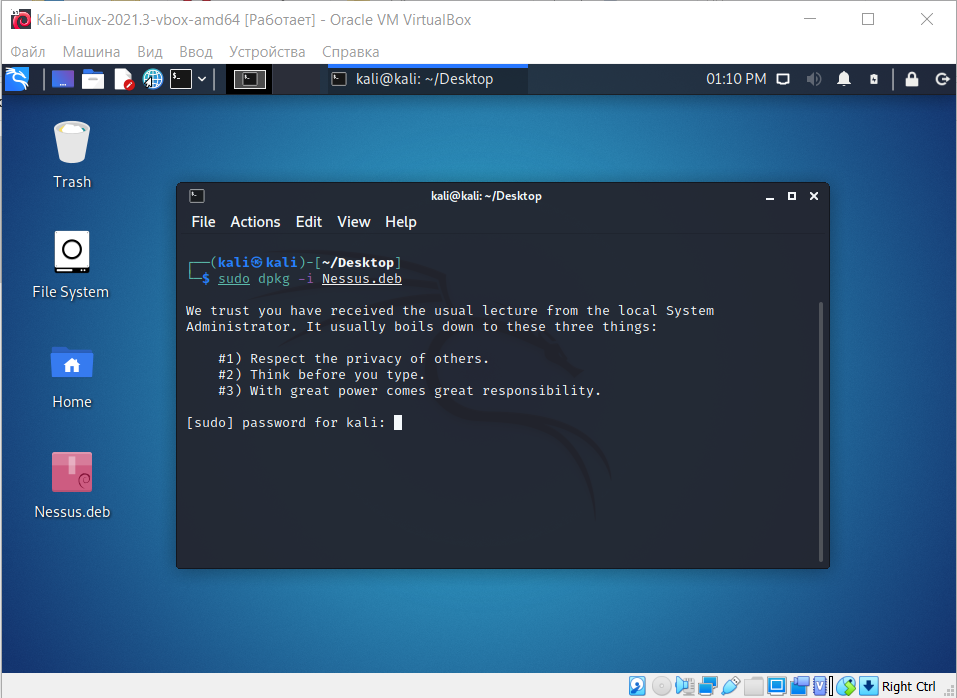

Поменяйте рабочую директорую на рабочий стол: cd Desktop

Установите Nessus: sudo dpkg -i *имя файла*

Введите пароль: kali

Рис. 9 Установка Nessus

Запустите Nessus: /bin/systemctl start nessusd.service

Введите пароль: kali

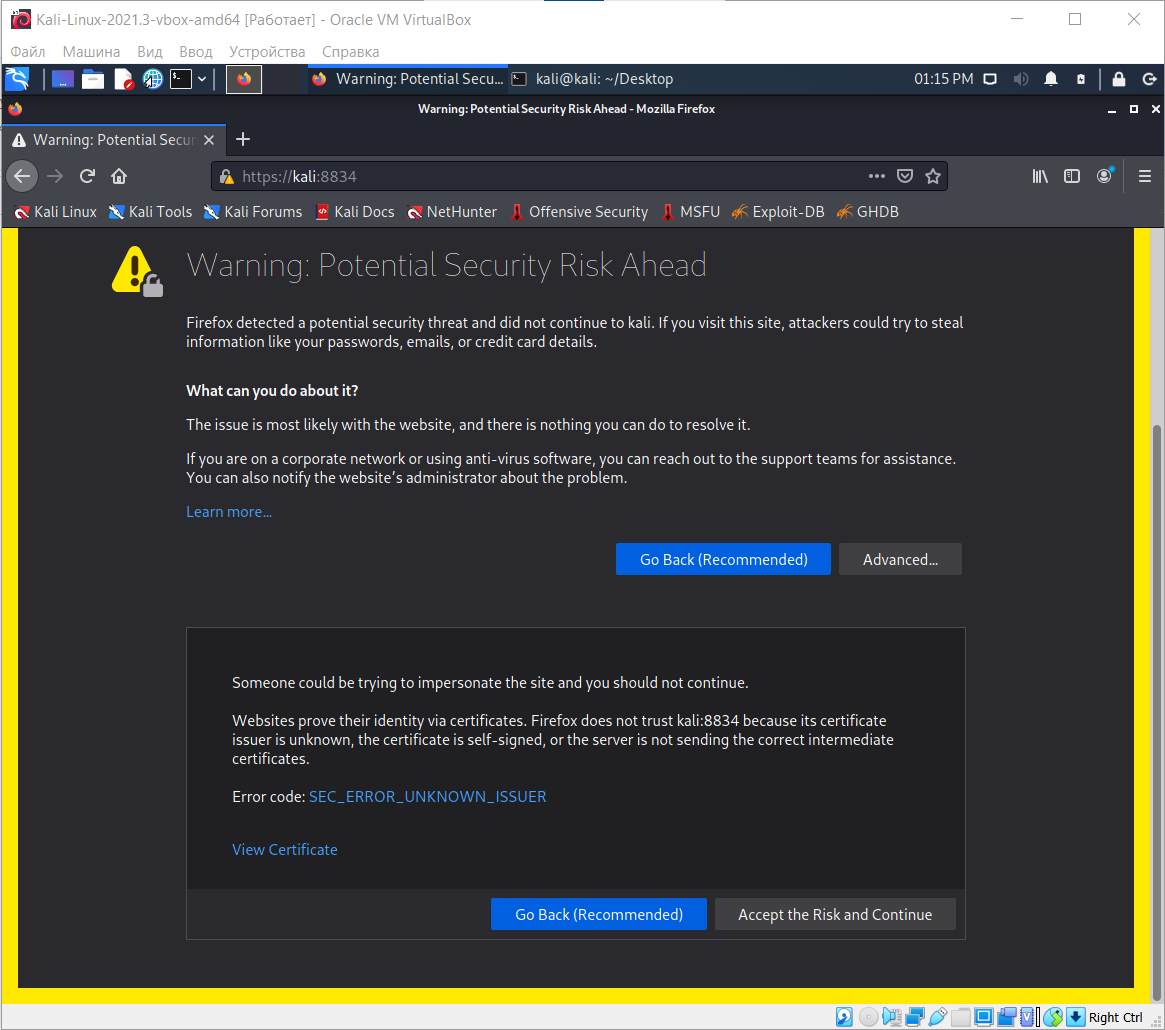

Откройте браузер, перейдите по адресу: https://kali:8834/

Нажмите Advanced, затем Accept the Risk and Continue

Рис. 10 SSL-сертификат

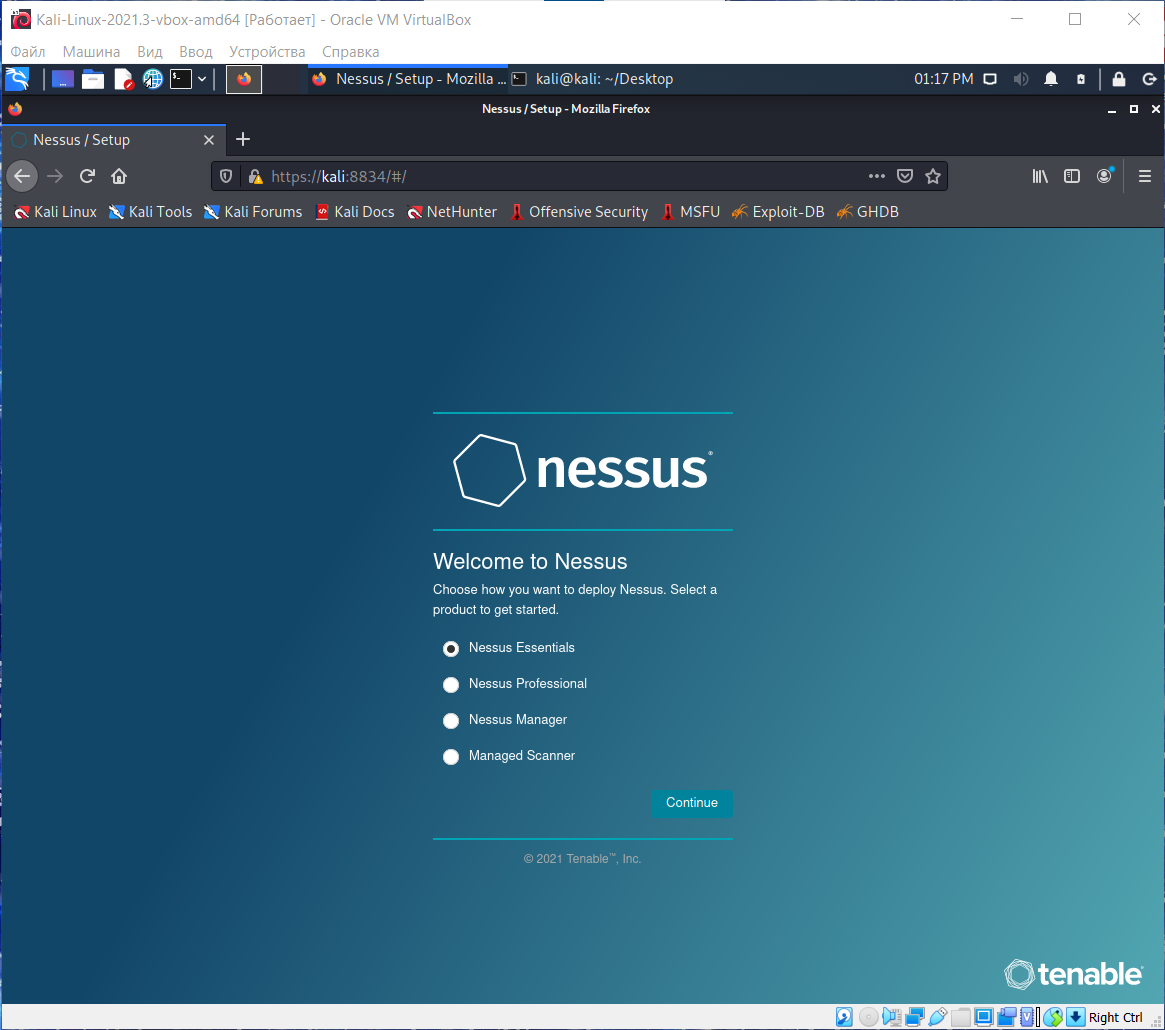

Выберите Nessus Essentials

Рис. 11 Выбор редакции Nessus

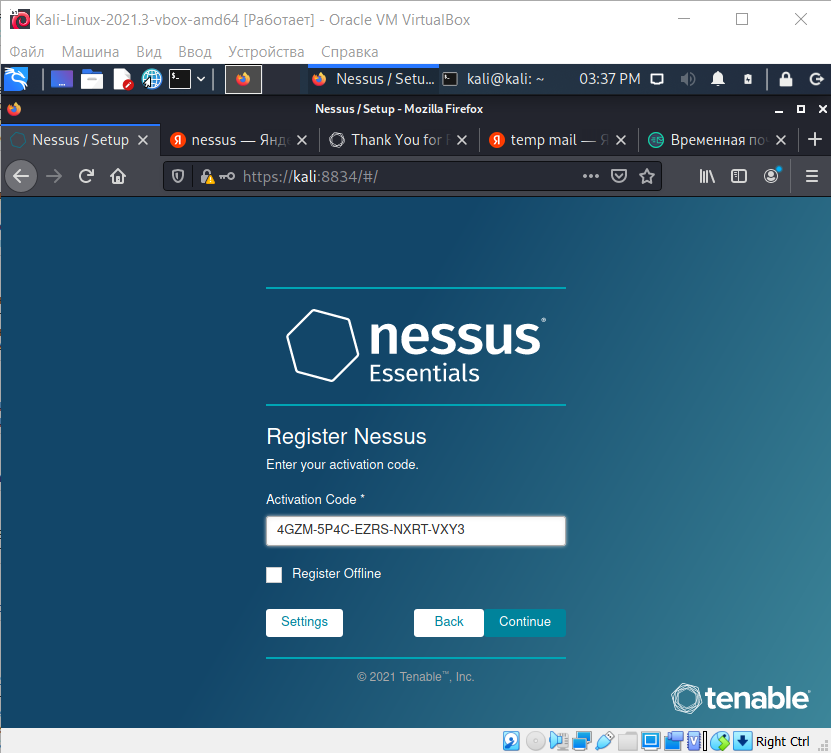

Нажмите skip, затем введите код активации из полученного письма в пункте 2.

Рис. 12 Активация лицензии

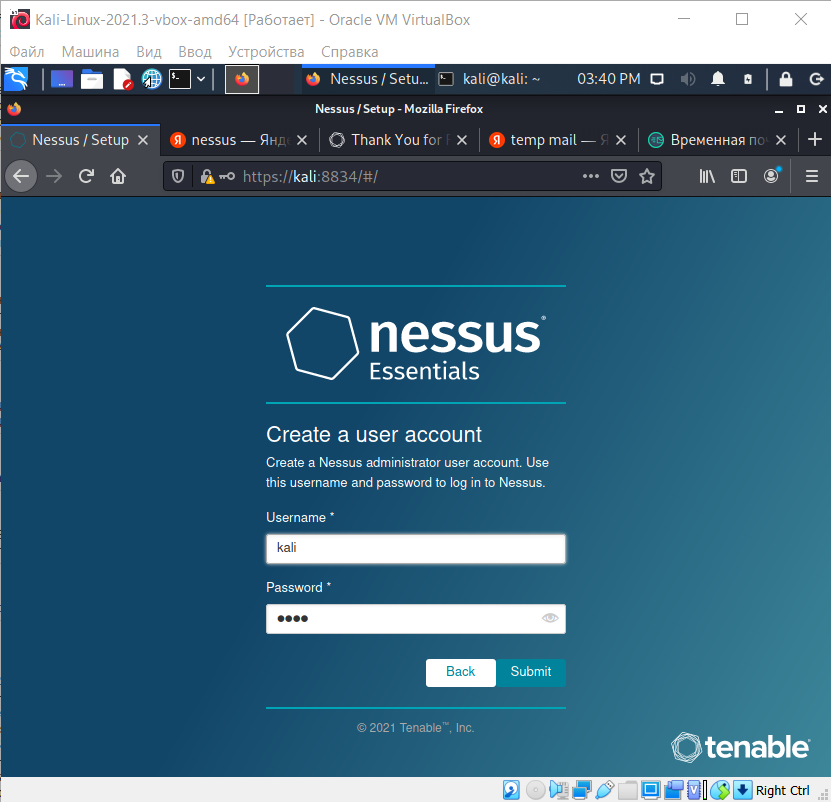

Создайте аккаунт.

Рис. 13 Создание пользователя

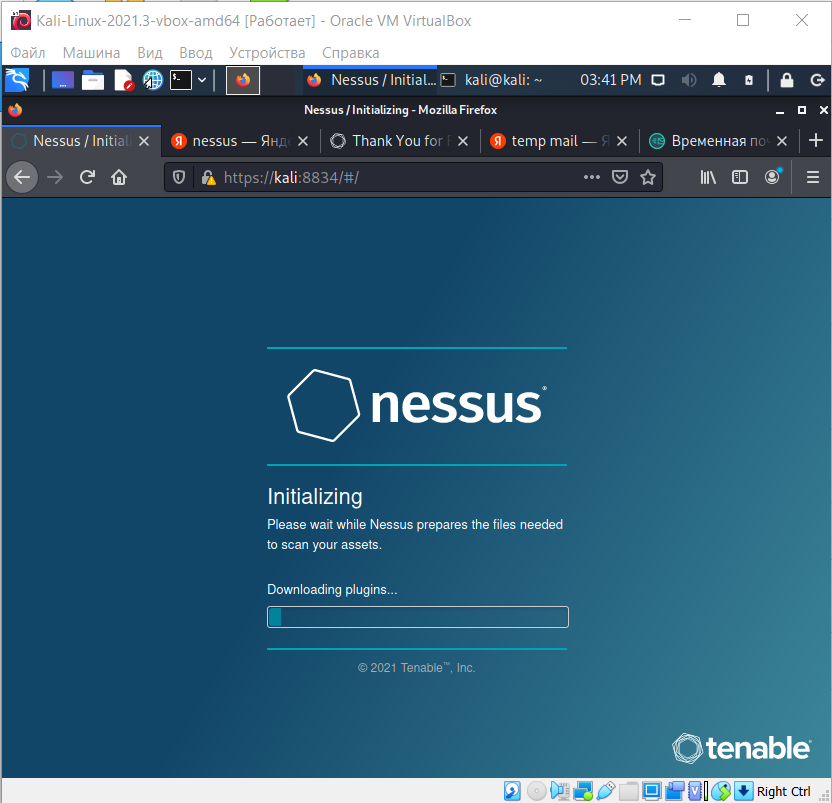

Ожидайте установку.

Рис. 14 Установка Nessus

Шаг 3. Работа со сканером уязвимостей Nessus.

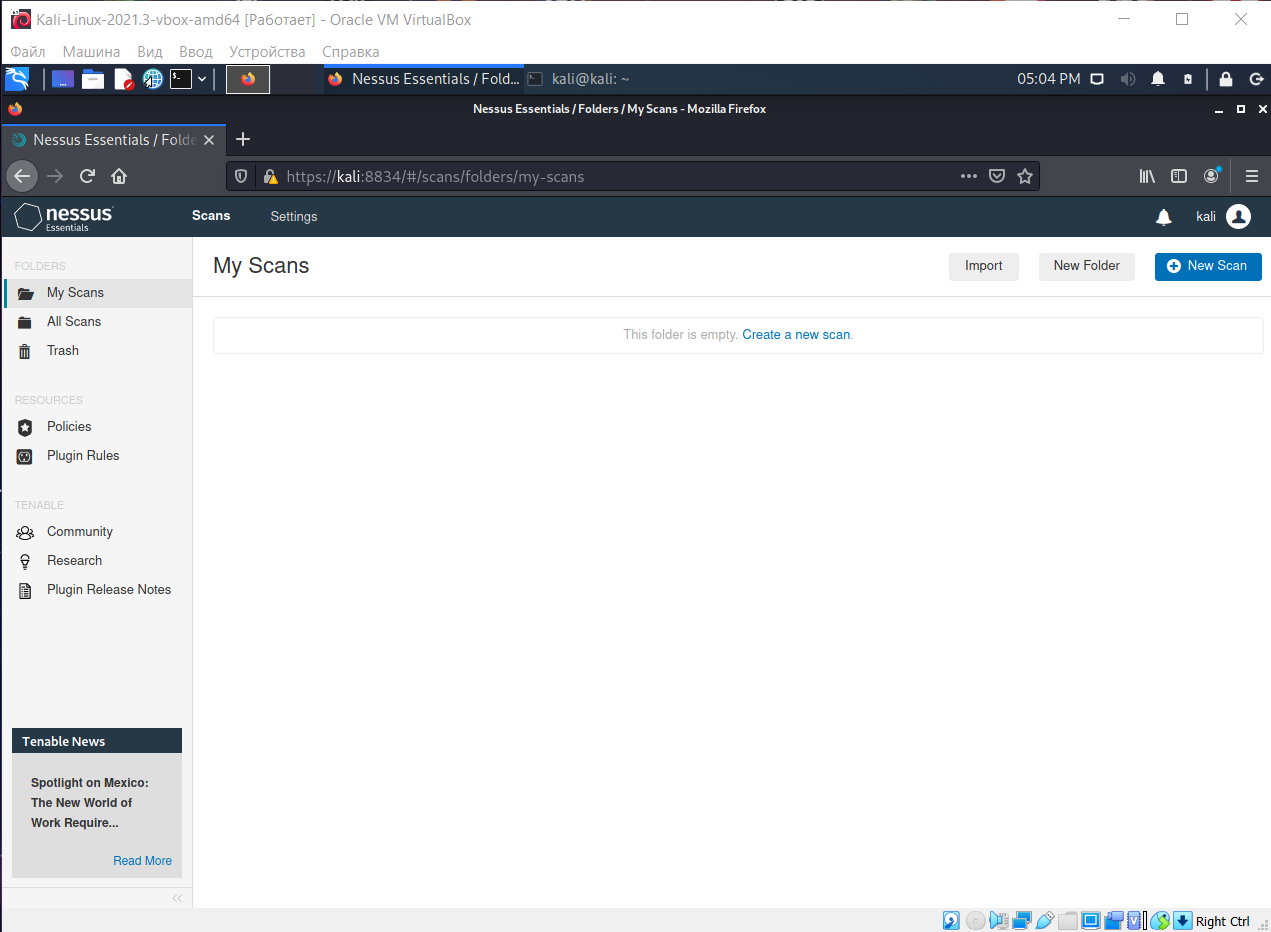

После успешной установки, откроется главный экран Nessus. (Если экран не открылся, то запустите сервер командой service nessusd start, затем перейдите по адресу https://kali:8834)

Рис. 15 Главный экран Nessus

Nessus - один из наиболее широко используемых коммерческих сканеров уязвимостей среди сопоставимых продуктов. База данных Nessus включает уязвимости многих современных платформ и протоколов, и сканер выполняет ряд проверок, чтобы обнаружить известные ему уязвимости в автоматическом режиме.

Nessus доступен и в виде профессиональной версии (платной), которую используют пентестеры и IТ- службы безопасности, чтобы отсканировать свои сети для поисков уязвимостей. Можно использовать свободную некоммерческую версию Nessus, ограниченную сканированием 16 IР-адресов, чтобы опробовать ее работу.

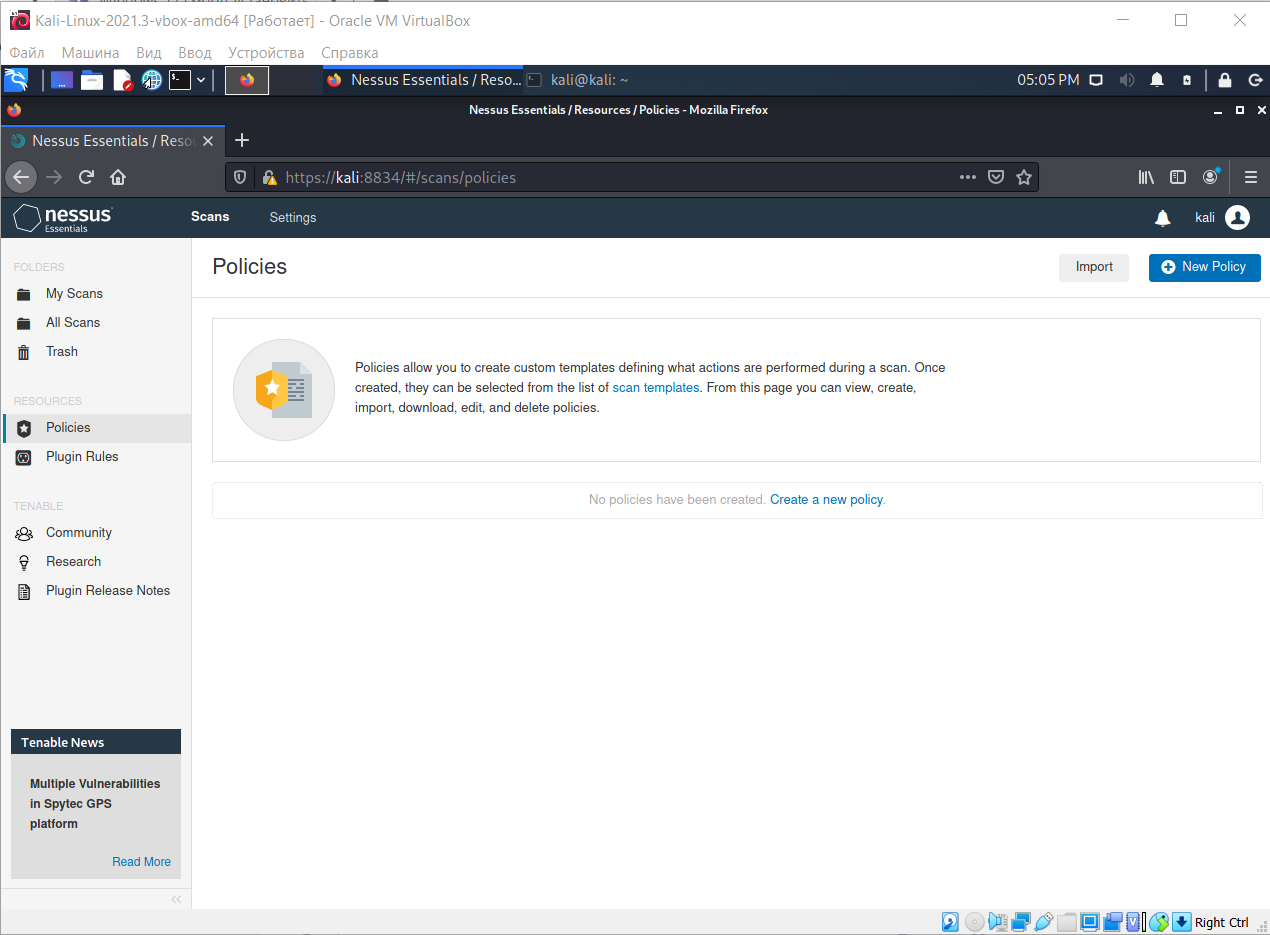

У веб-интерфейса Nessus есть несколько вкладок на левой части экрана, как показано на рис. 16. Запустим вкладку Policies. Политики указывают Nessus какую уязвимость проверять, какие сканеры порта использовать и т.д., чтобы эффективно выполнить сканирование уязвимости.

Рис. 16 Политики Nessus

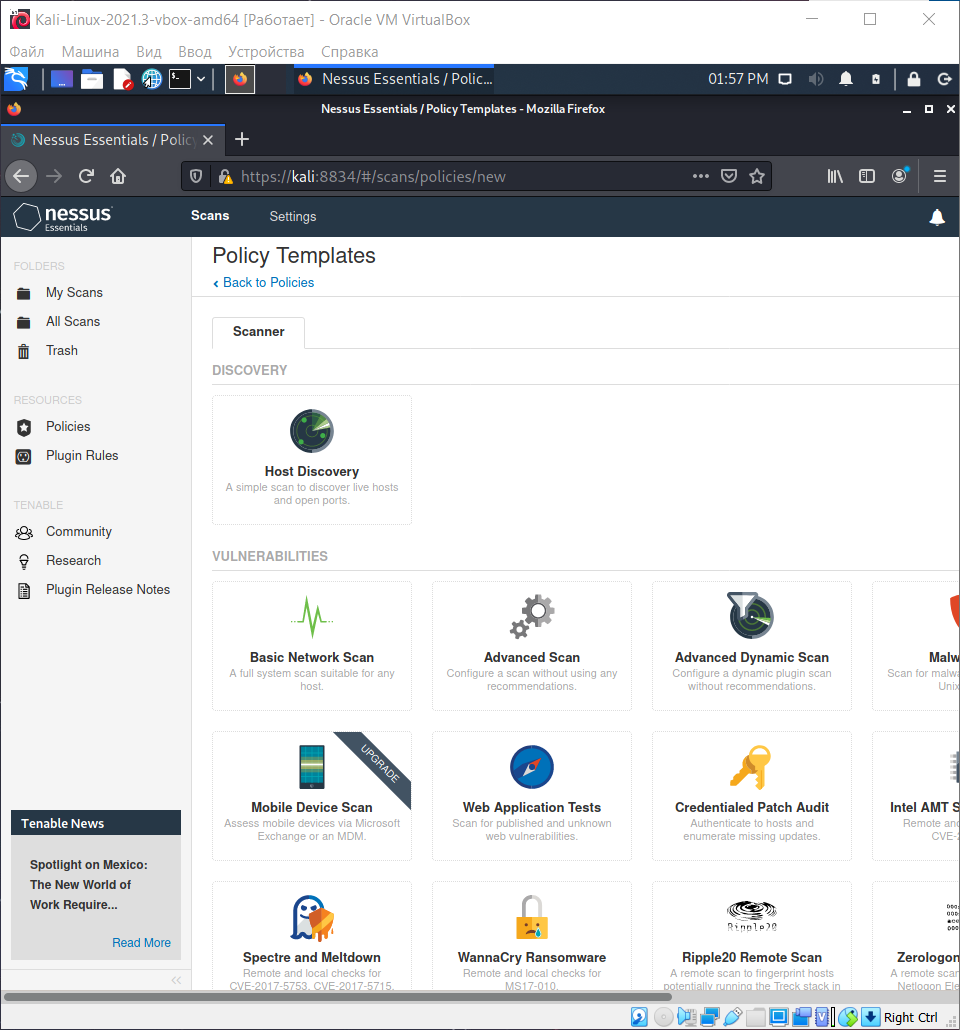

Чтобы создать политику, щелкните по кнопке NEW POLICY справа. Мастера политики Nessиs помогут создать политику, которая будет полезна для выбранных целей сканирования. Для примера выберите Основное сетевое сканирование - Basic Network Scan.

Рис. 17 Доступные сканеры

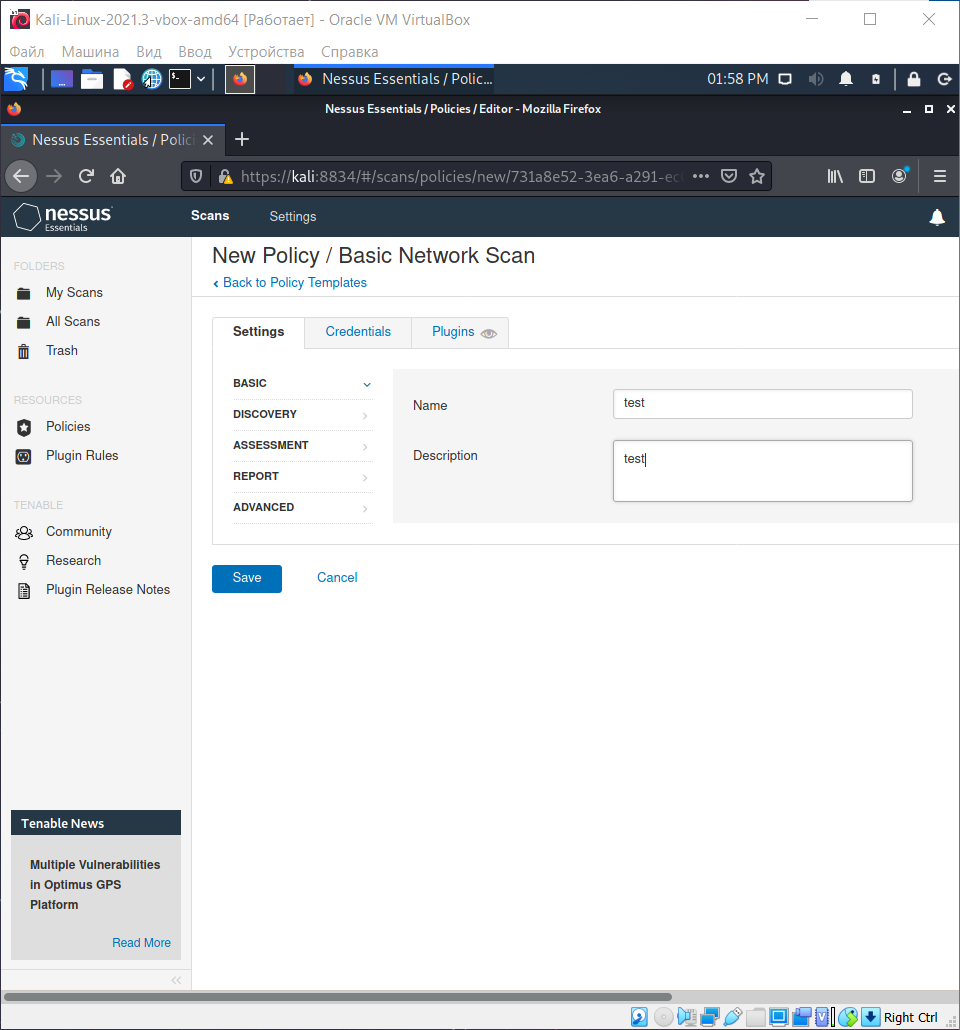

Теперь выберите некоторую основную информацию о политике, как показано на рис. 18, включая имя, описание. Далее щелкните по кнопке SAVE.

Рис. 18 Создание политики

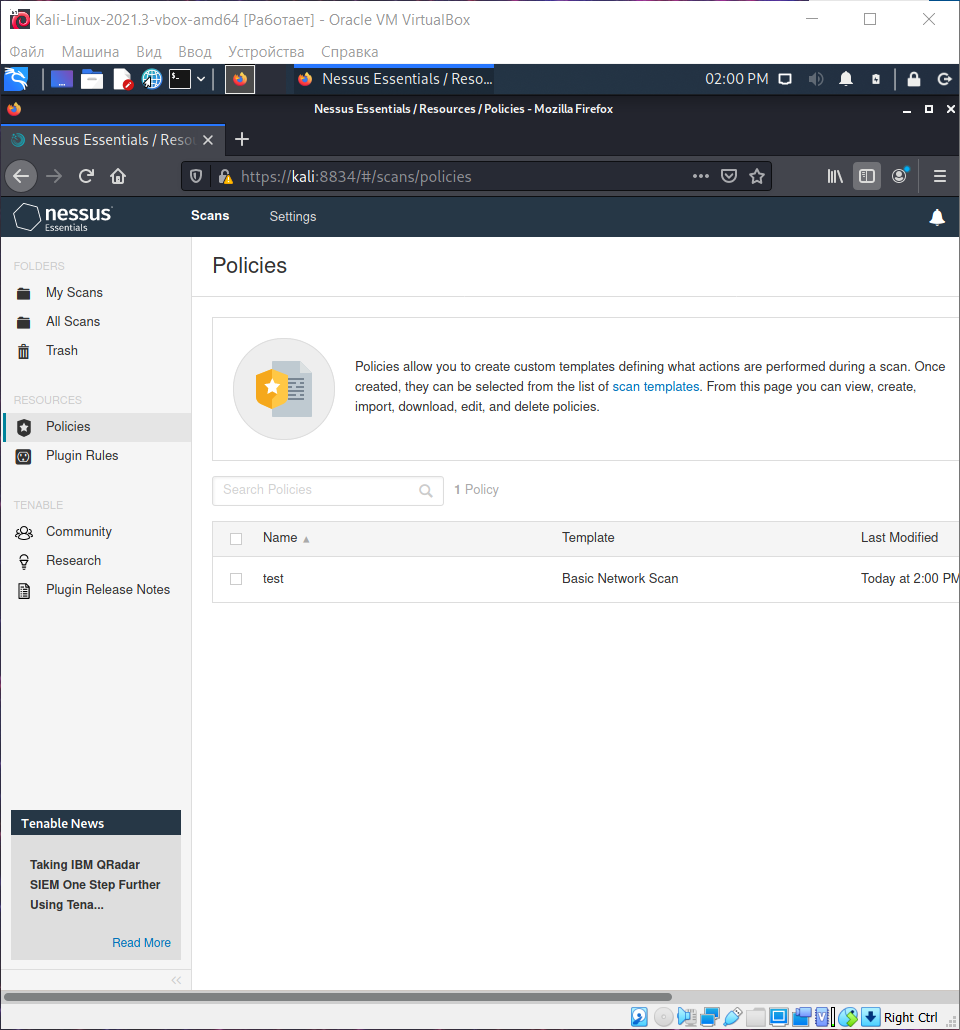

Как видно на рис. 19, новая политика отображается на вкладке Policies.

Рис. 19 Список текущих политик

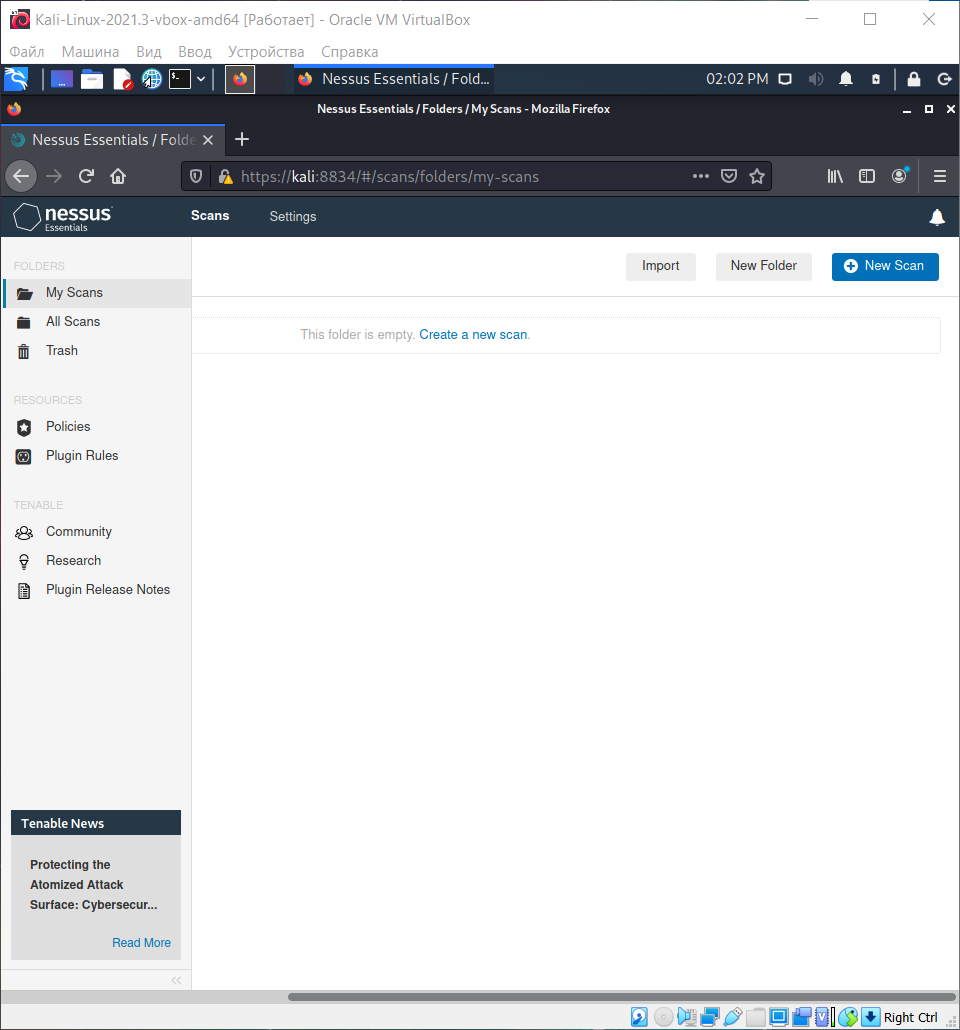

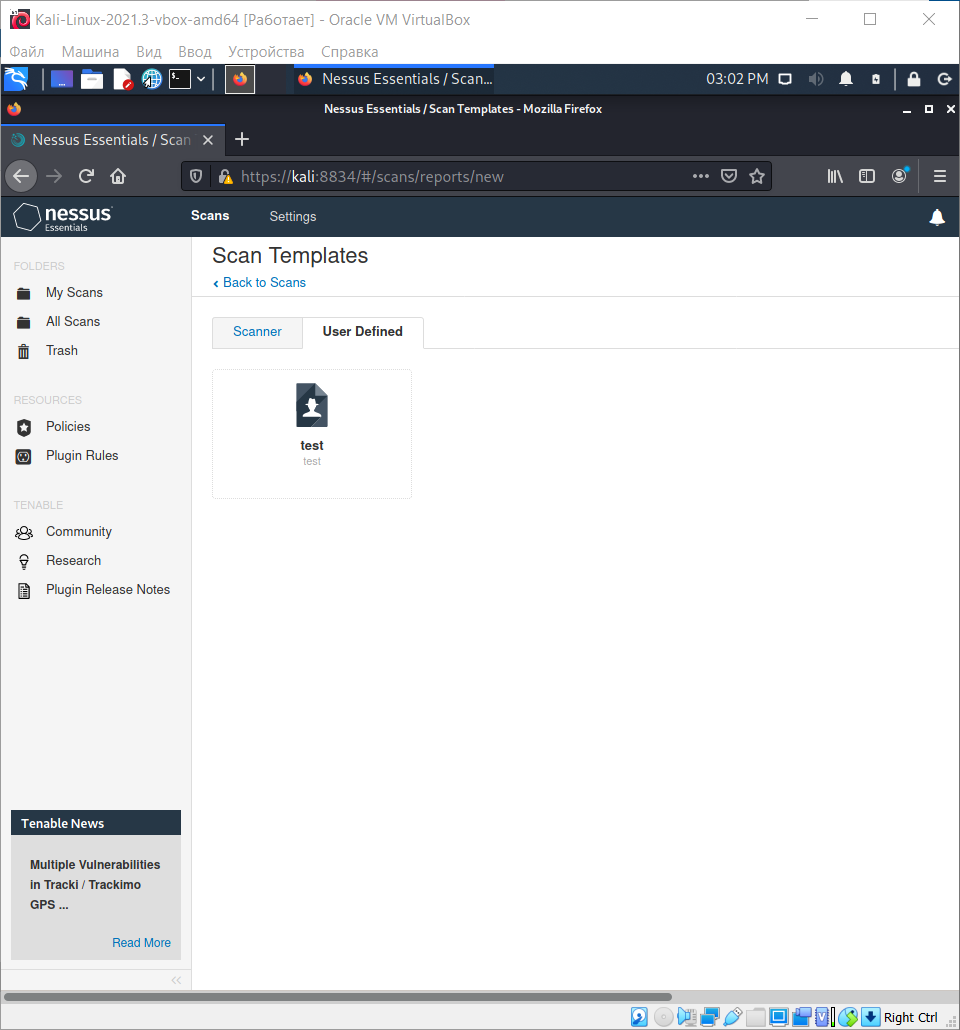

Теперь выполним Nessus на целевой машине. Щелкните по кнопке MY SCANS / NEW SCAN.

Рис. 20 Создание сканера

Затем выберите созданную вами политику.

Рис. 21 Выбор пользовательской политики

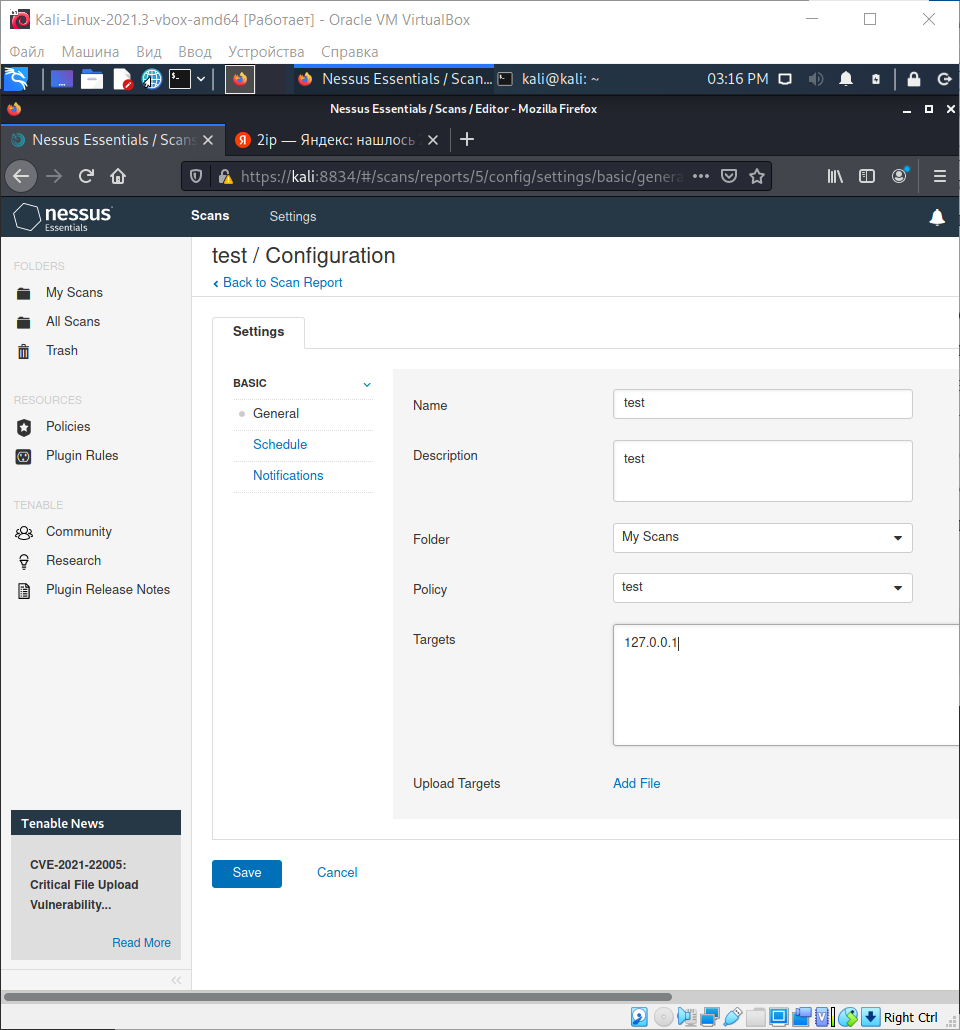

Заполните информацию о сканировании. Nessus должен знать имя сканирования (Имя), какую политику использовать (Политика) и какую систему отсканировать (Цели). В качестве цели можно указать localhost или адрес доступного в сети устройства.

Рис. 22 Конфигурация сканера

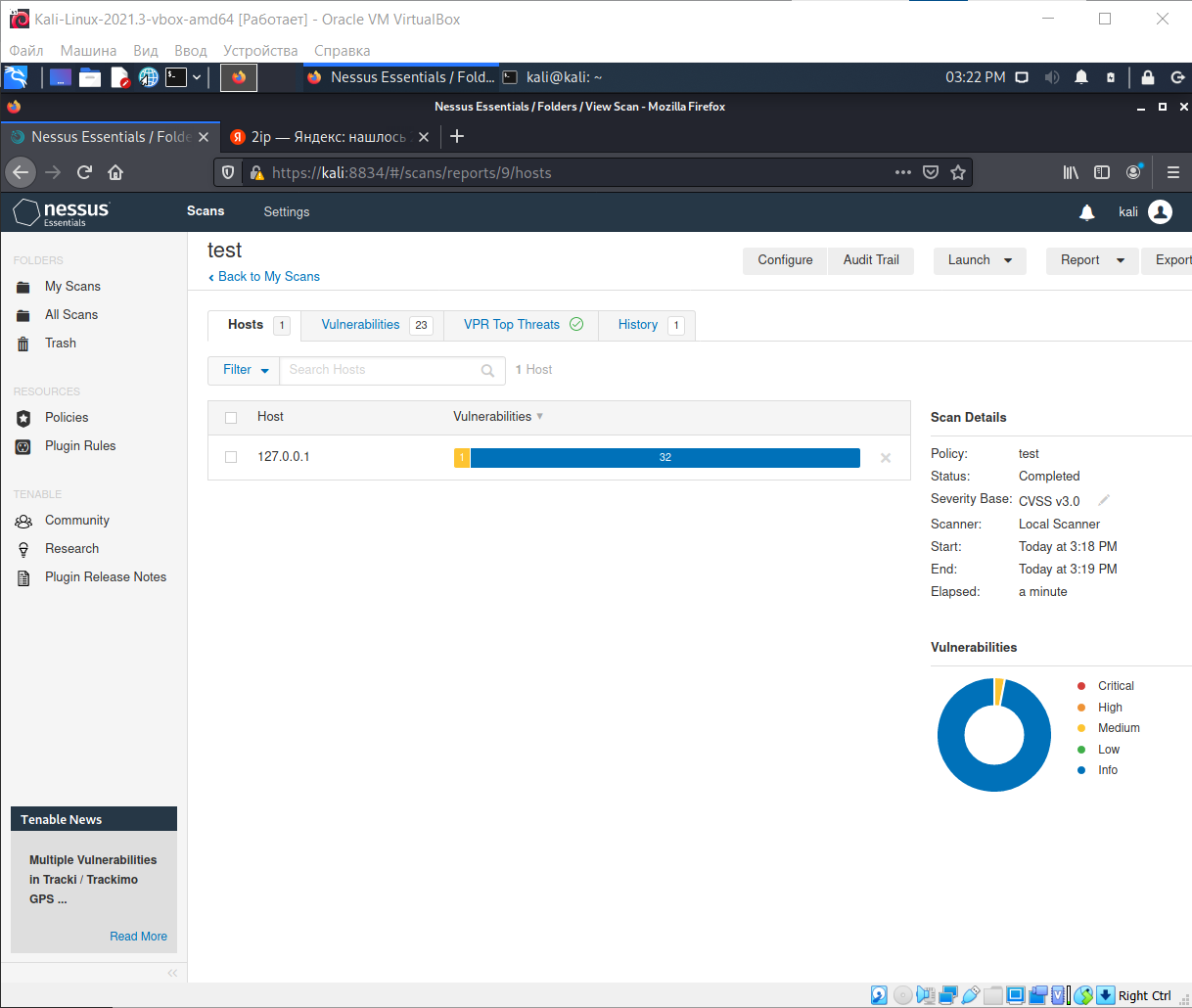

Nessus выполняет серию сканирований против цели пытаясь обнаружить или исключить уязвимости. Когда сканирование будет завершено, кликните по строчке результатов, изучите результаты.

Рис. 23 Результат сканирования

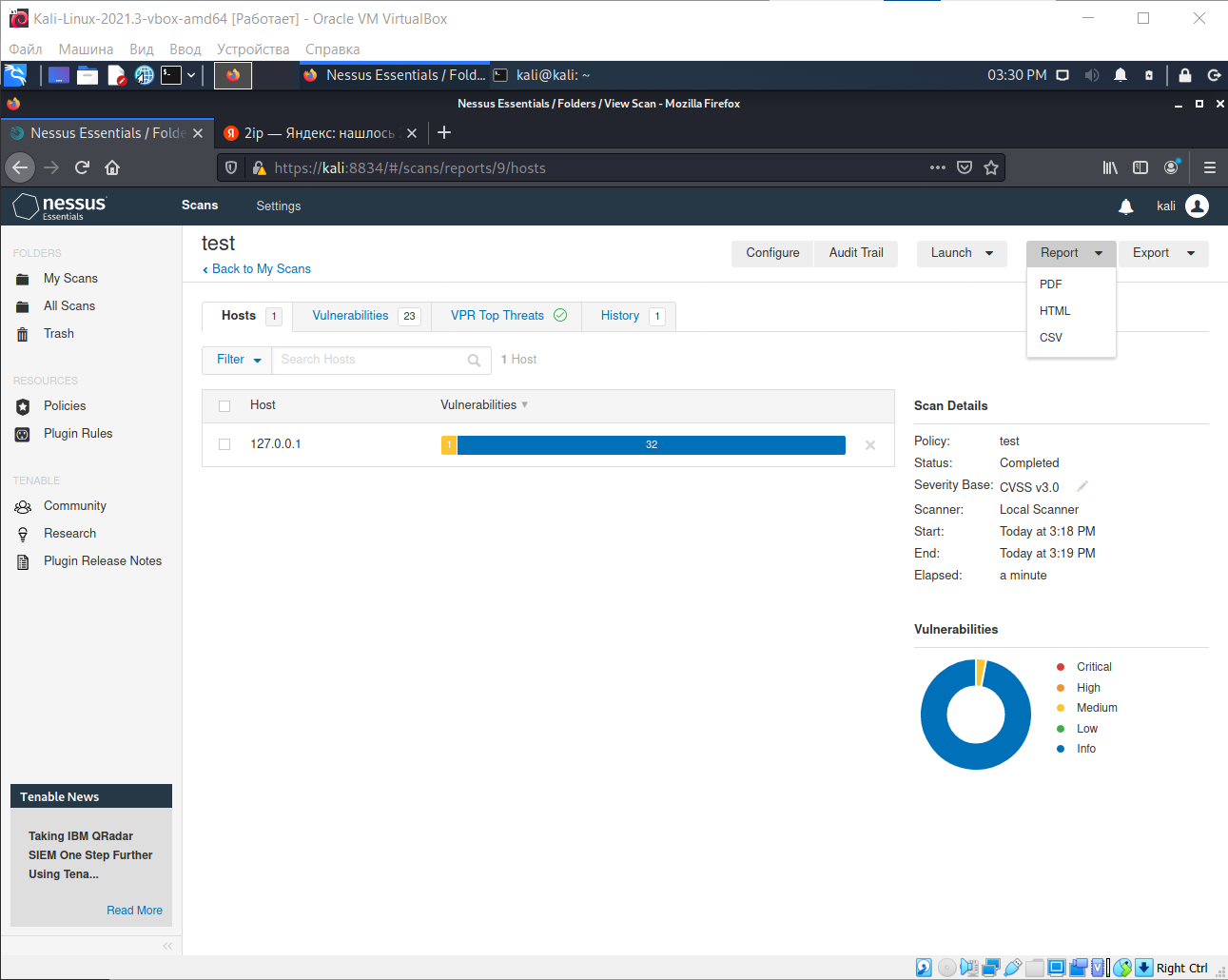

Когда Nessus закончит сканирование, можно экспортировать результаты, нажав на соответствующую кнопку.

Рис. 24 Экспорт результатов

Nessus может вывести результаты в форматах PDF, HTML, XML, CSV и многих других. Необработанные результаты можно отдать заказчику аудита, но никогда нельзя экспортировать результаты сканера и записывать их без проведенного анализа. Необходимо всегда проверять результаты работы автоматизированных сканеров и комбинировать их с ручным анализом, чтобы получить более полное изображение уязвимостей в среде исследования.

Теперь рассмотрим другие методы анализа уязвимости.

Если сводная страница Nessus не дает достаточно полной информации о уязвимостях, попробуйте поиск в Google. Дополнительно попытайтесь искать на http://www.securityfocus.com/, http://www.packetstormsecurity.org/, http://www.exploit-db.org/ и http://www.cve.mitre.org/. Можно искать уязвимости, используя систему общих уязвимостей и воздействий (CVE), по номеру патча Microsoft и т.д. на сайтах, используя запрос Google, например, msOB-067 site:securityfocus.com.

Шаг 4. Механизм выполнения сценариев NMAP

Теперь рассмотрим другой инструмент, который обеспечивает сканирование уязвимости. Как и Metasploit, развитый из платформы эксплуатации в полностью готовую систему тестирования на возможность проникновения - комплект с сотнями модулей, Nmap также развился от его исходной цели сканирования портов. Механизм выполнения сценариев Nmap (NSE) позволяет выполнять публично доступные сценарии и писать собственные.

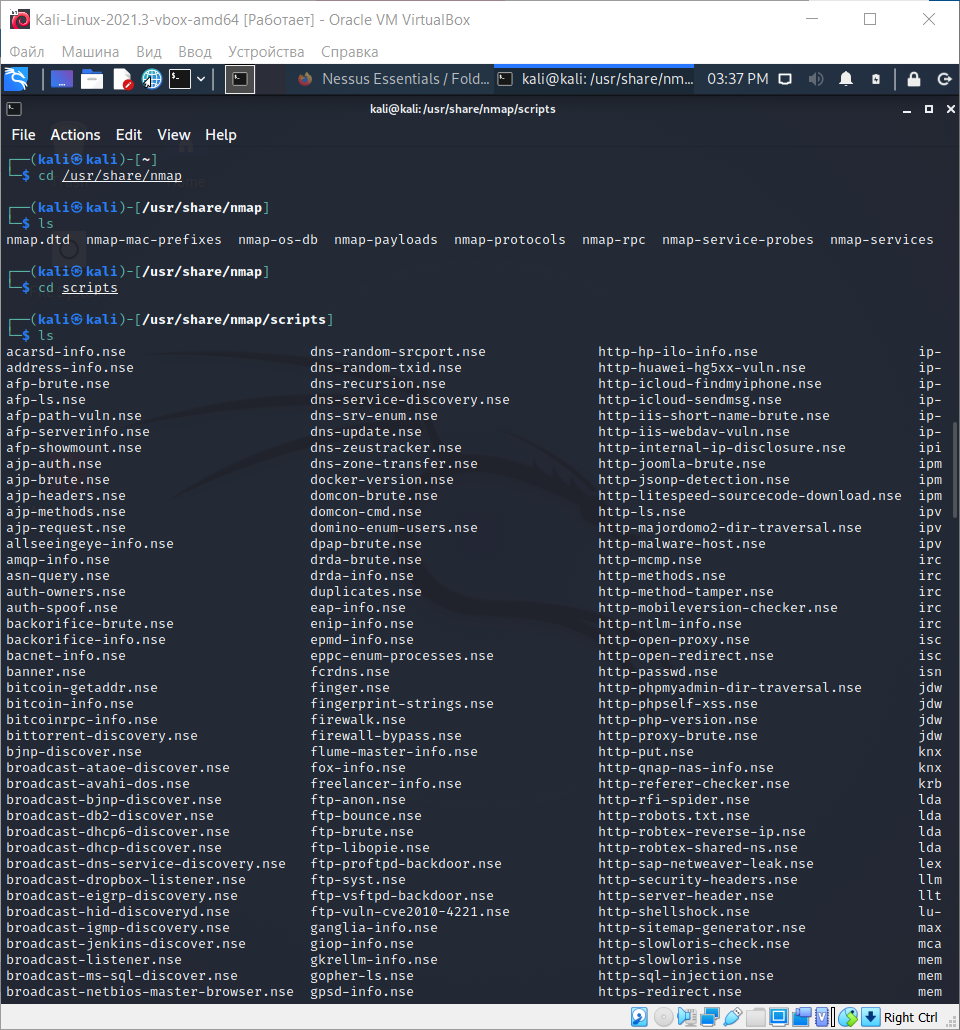

Можно найти сценарии, упакованные с NSE в Kali в каталоге /usr/share/nmap/scripts. Доступные сценарии разделяются на несколько категорий, включая сбор информации, активную оценку уязвимости и т.д. Приведенный листинг показывает сценарии NSE, доступные по умолчанию в Kali.

Рис. 25 Доступные сценарии NSE

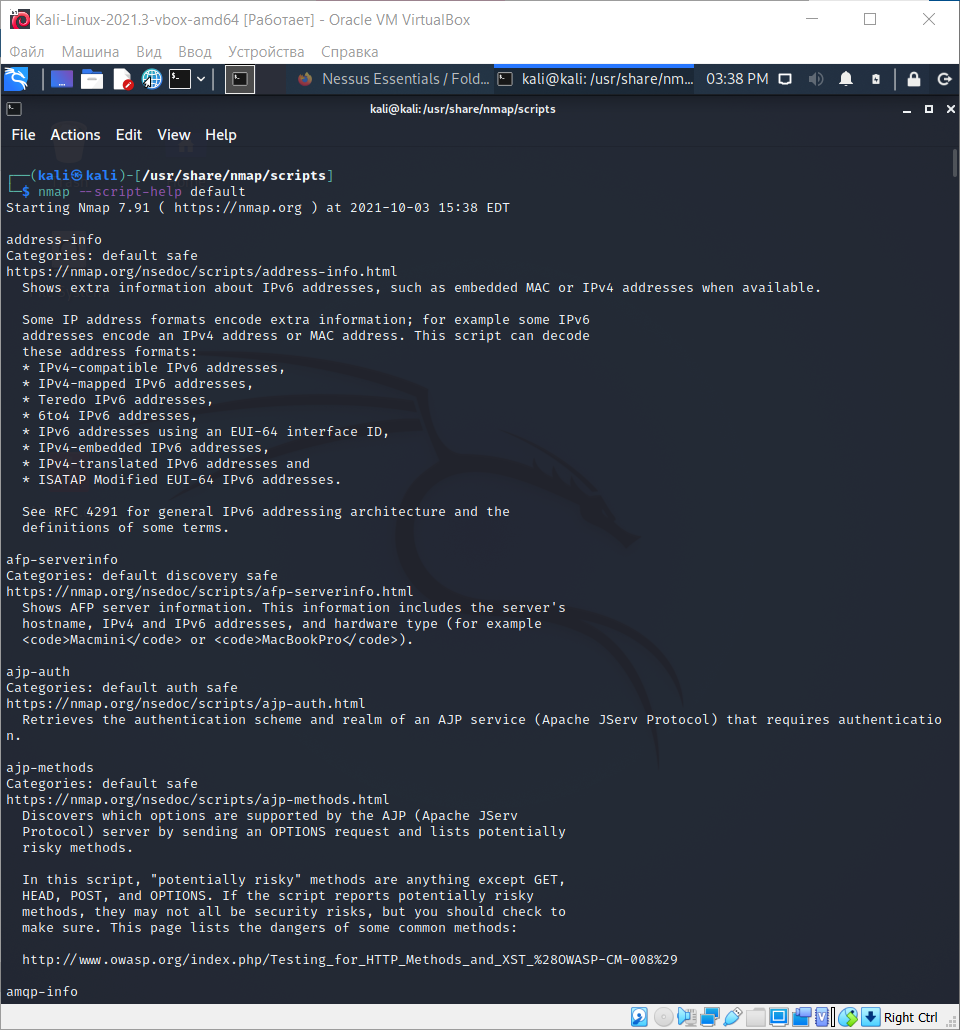

Чтобы получить больше информации об определенном сценарии или категории сценариев, введите script-help - флаг справки сценария в Nmap. Например, чтобы увидеть все сценарии в категории значения по умолчанию, введите «nmap --scripthelp default», как показано в листинге далее. Много факторов за висит от того, включен ли сценарий в значение по умолчанию, включая его надежность и безопасность.

Рис. 26 Сценарии в категории значения по умолчанию

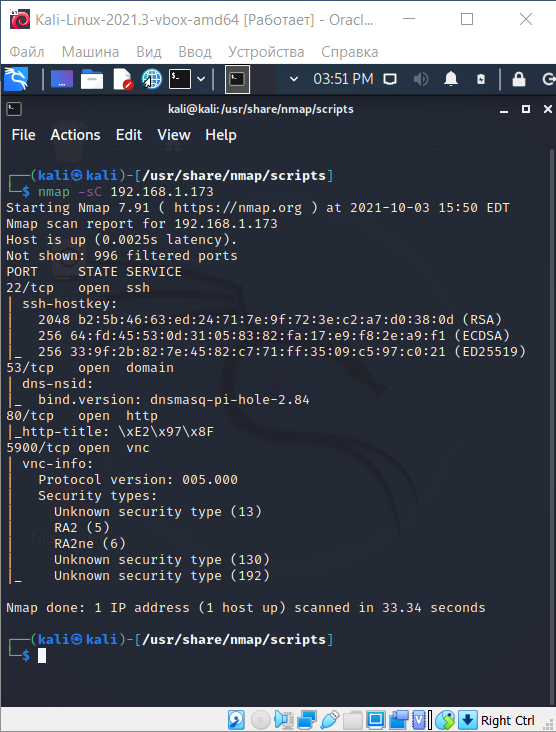

Если использовать флаг -sC, чтобы задать Nmap осуществление сканирования сценария в дополнение к сканированию портов, то он выполнит все сценарии в категории значения по умолчанию, как показано в листинге. Примечание: вместо 192.168.1.173 введите IP-адрес доступного для сканирования устройства в сети или localhost.

Рис. 27 Сканирование портов

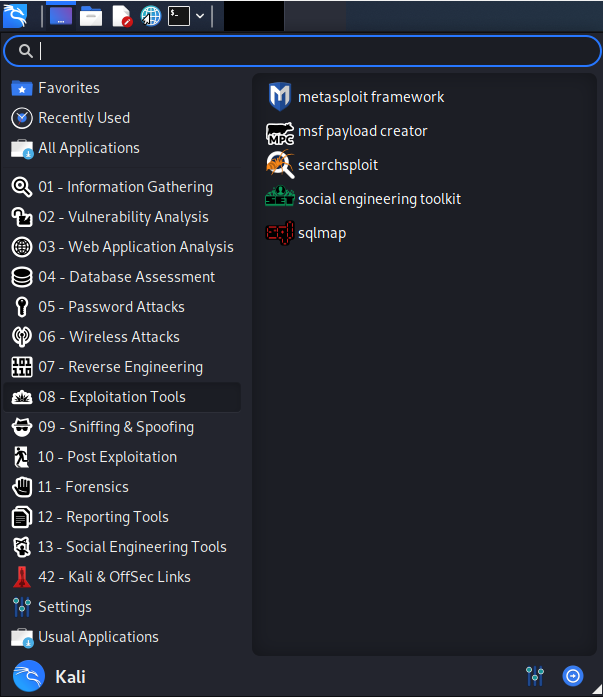

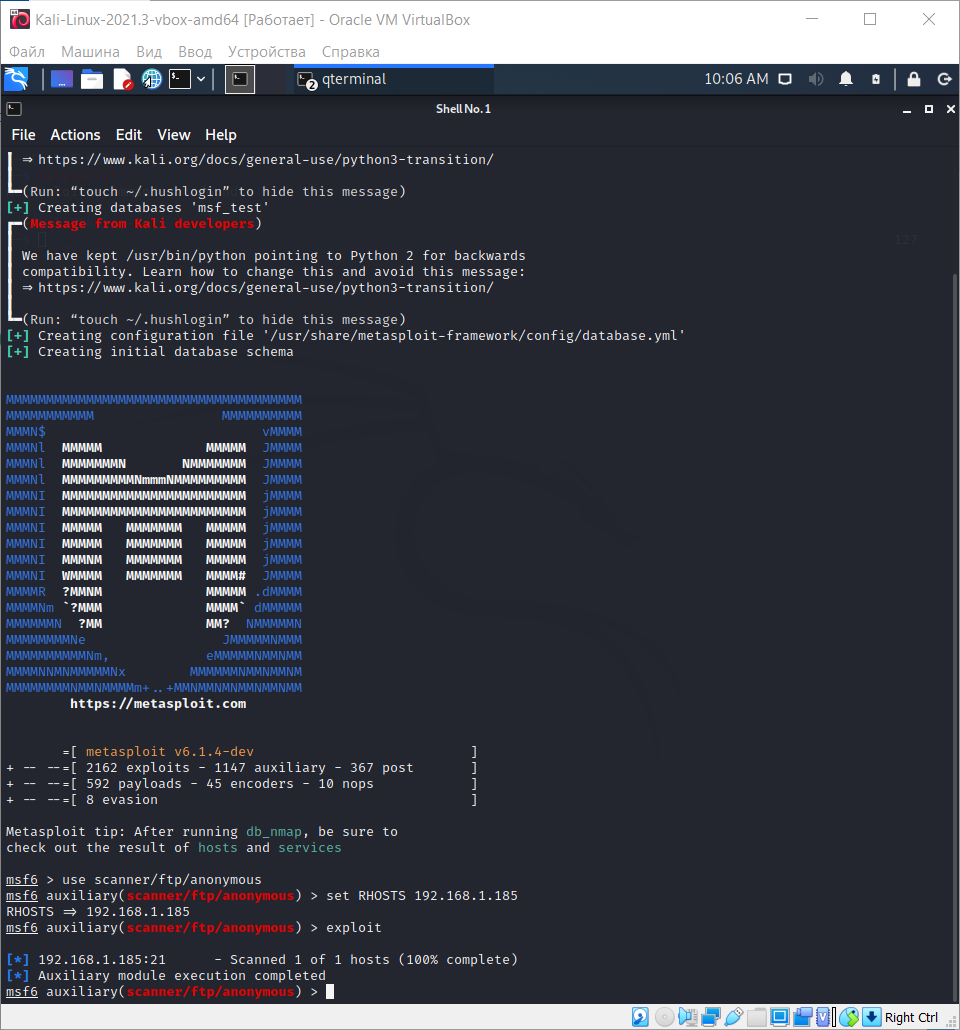

Шаг 5. Metasploit

Metasploit также может провести сканирование уязвимостей через многочисленные вспомогательные модули. В отличие от основных, эти модули не будут давать контроль над целевой машиной, но помогут идентифицировать уязвимости для дальнейшей эксплуатации.

Один модуль Metasploit ищет службы FTP, которые обеспечивают anonymous доступ. Конечно, легче попытаться войти в систему вручную к отдельным серверам FTP, вспомогательные модули Metasploit, позволят отсканировать много узлов сразу, что сэкономит время при тестировании большой информационной среды.

Запустите Metasploit

Рис. 28 Metasploit

Чтобы выбрать определенный модуль, введите use и пропишите сам модуль, вводя данные о цели командой set, а командой exploit запуская модуль, как показано в листинге.

Рис. 29 Сканирование цели

После выполнения лабораторной работы, необходимо:

Сделать скриншоты созданной политики, сканера, результатов сканирования.

предоставить отчёт по проделанной работе;

сделать выводы.

Санкт -Петербург

2022