МИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ,

СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ

ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М. А. БОНЧ-БРУЕВИЧА»

(СПБГУТ)

Факультет ИКСС

Кафедра ЗСС

Отчет к

Практическому заданию № 6 по дисциплине:

«Комплексное обеспечение защиты информации объекта информатизации»

Тема: «Безопасность автоматизации хостов»

Студенты:

(Ф.И.О., №группы)

Преподаватель: к.т.н. Шемякин С.Н.

(Ф.И.О) (подпись)

Цель работы: приобрести практические навыки анализа безопасности механизма авторизации и аутентификации с помощью специального программного обеспечения Hydra.

Задание:

Проделать ход работы

Сделать выводы об уровне безопасности серверов или сайтов, работающих, как mutillidae

Почему таким способом нельзя взломать сейчас большинство сайтов с более хорошей защитой? (Рассказать о методах защиты против подобного брутфорсинга, привести примеры)

Указание к выполнению лабораторной работы:

Для выполнения данной работы вам понадобится виртуальная машина Kali Linux с доступом в интернет. ПО Hydra уже автоматически установлено на Kali Linux.

Идея работы:

В данной работе мы проведем настоящий влом, который включает аутентификацию и авторизацию, методом брудфорсинга (перебора) паролей и логинов. Но мы будем это делать не вручную (это долго и сейчас нигде не используется), а с помощью специального ПО для данной задачи Hydra.

Ход работы:

Настройка сервера Mutillidae

В качестве сайта для взлома будем использовать mutillidae born to be hacked, чтобы было все законно. Это бесплатный открытый ресурс, который позволяет проводить тесты на проникновение и взламывать веб-приложения.

Если вы хотите попрактиковаться в пентестинге / взломе веб-приложения, используя межсайтовый скриптинг, SQL-инъекцию, разделение ответов, HTML-инъекцию, javascript-инъекцию, кликджекинг, кросс-фрейм-скриптинг, кэширование форм, обход аутентификации или многие другие уязвимости, то Mutillidae для вас.

Приложение работает на Linux, Windows XP\7. Для удобства будем устанавливать его на Кали Линукс, с которого будет осуществляться брудфорсинг паролей и логинов.

Перед началом инструкции убедитесь, что у вас установлен php, mysql и apache2.

Шаг 1.

Для начала нужно будет включить Апач2 и mysql серверы.

Apache2:

#service apache2 start

#service apache2 status

После отобразится статус, это важный пункт, так можно проверить, действительно ли запустился сервер. Должно быть написано active (running)

Аналогичные команды вводим для MYSQL сервера. Писать mysql строчными буквами.

Шаг 2. Установка multillidae на localhost.

С официального сайта скачайте multillidae, также можно и с Github.

Желательно сразу же скачивать по пути var/www/html или же после переместить туда.

Если все сделано правильно, что в папке multillidae (переименуйте, если она называется как-то по-другому) должны хратиться 3 файла: multillidae и 2 html-файла.

Зайдя через терминал в var/www/html, нужно дать права на редактирование и прочее, потому что по умолчанию все файлы данной утилиты доступы только для чтения.

sudo chmod -R 777 multillidae

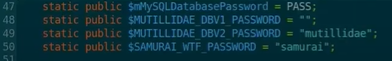

Зайдя в папку multillidae, а потом в classes открываем файл MySqlHandler.php

![]()

В этой сроке надо поменять хост на localhost

![]()

А в этой строке изменяем имя на MUTILLIDAE

Далее меняем пароль на PASS в верхней строчке из представленных.

![]()

Тут также изменяем имя на MUTILLIDAE

Обратите внимание, что имена должны быть написаны верно и совпадать. Не забываем и про «;» в конце каждой строки.

Не забываем сохранить изменения.

Шаг 3. Проверка доступа к ресурсу.

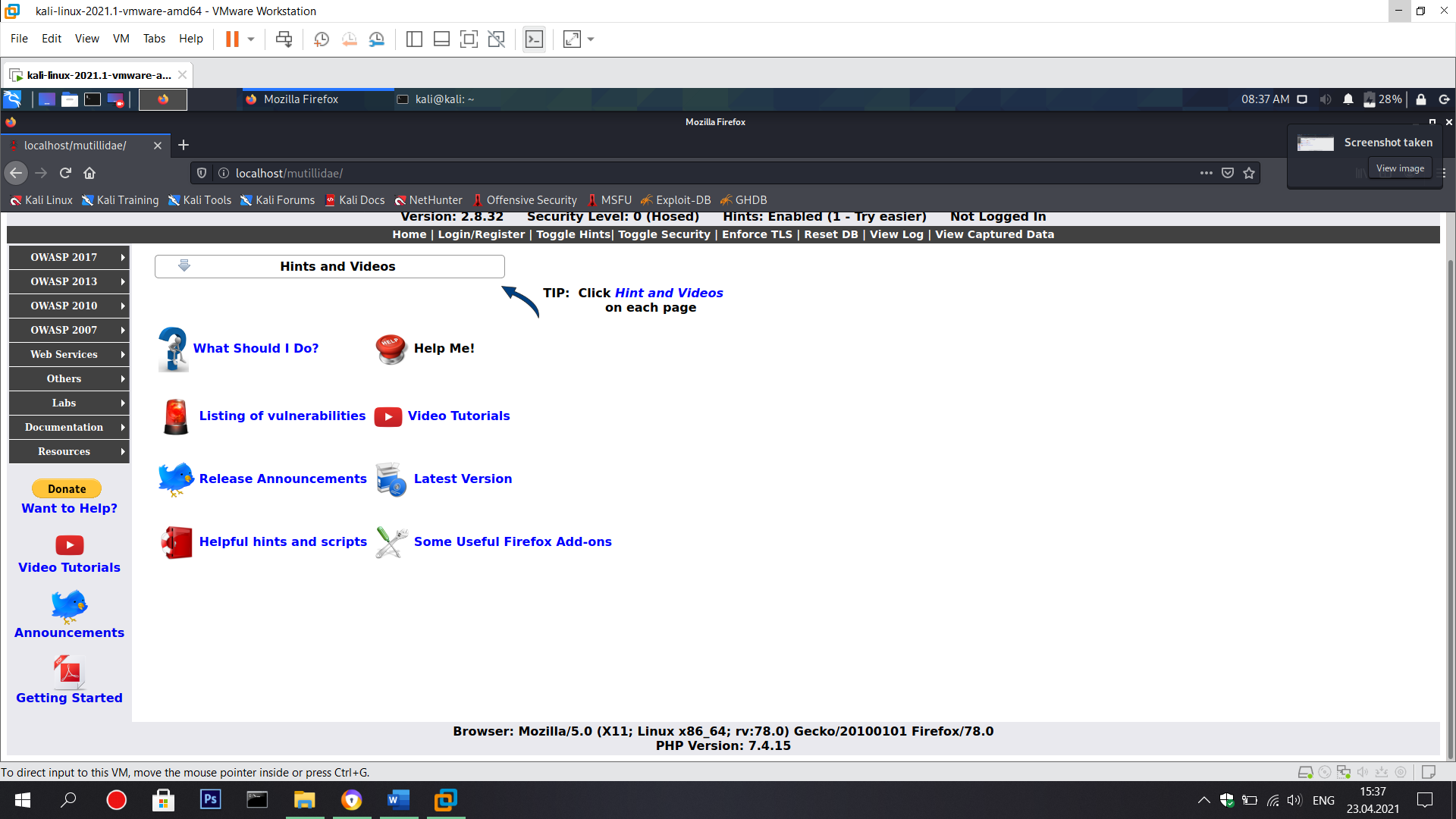

Далее нужно зайти в браузер и перейти по адресу localhost/mutillidae/

Если все сделано правильно, то откроется меню нашей утилиты.

Обратите внимание на то, что возможна ошибка после меню. Ее необходимо обязательно устранить. Для этого нужно будет настроить mysql

Шаг 4. Настройка mysql

Вводим команду, задающую пользователя и пароль. Введите пароль от root прав или же пропустите. Лучше ввести пароль и использовать только его, чтобы потом не запутаться. Пароль всегда можно будет поменять на более безопасный при необходимости.

mysql -u root -p

Если все прошло успешно, вы попадете в командную строку mysql.

Далее прописываем команды:

use mysql;

create user ‘MUTILLIDAE’@’localhost’ identified by ‘PASS’;

grant all privileges on MUTILLIDAE.* to ‘MUTILLIDAE’@’localhost’ identified by ‘PASS’;

В ходе выполнения этих шагов не должно быть никаких ошибок.

После команды EXIT вы выйдете из настроек mysql

Шаг 5. Настройка Apache2

Перейдите в файл по адресу /etc/php/7.4/apache2/php.in

Обязательно проверьте, что используется именно актуальная версия (на данный момент 7.4)

Нужно будет его редактировать.

Для этого в командной строке введите команду pluma php.in

Откроется файл. С помощью поиска строки найдите строку allow_url

Приблизительно на 857 и на 861 строке поиск найдет ее. Измените состояние на On для обеих.

Сохраняем изменения.

Шаг 6. Проверяем работоспособность.

Переходим опять по адресу localhost/mutillidae/

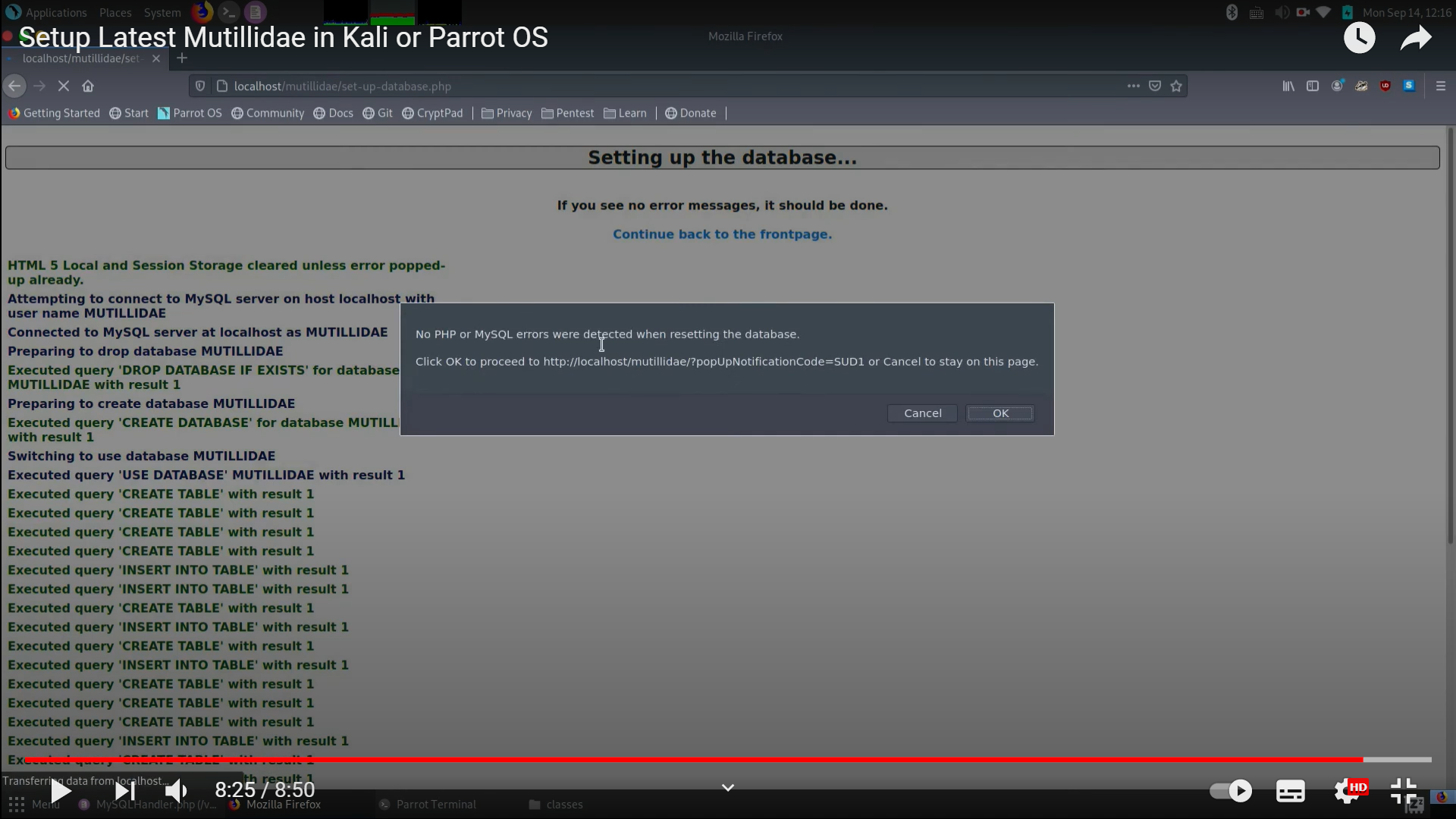

Прокручиваем до ошибки. Внизу нее есть кнопка «Click here to reset the DB»

Нажимаем на нее.

Если все сделано верно, появится следующее окно. (Оно может появиться и без нажатия на кнопку)

Кликаем ок. После этого страница обновится и никаких ошибок быть не должно. Если ошибки сохранились, проверьте, правильно ли выполнена была данная инструкция.

Вот так выглядит окно mutillidae без ошибок: