что-то до 3 курса / ЛМ (Локальні мережі) (на 60) / ЛБ4 Усачов КУІБ-20-2

.docxМіністерство освіти і науки України

Харківський національний університет радіоелектроніки

Кафедра ІКІ ім. В.В. Поповського

Звіт з лабораторної роботи №4

з дисципліни

Локальні мережі

«Створення захищенної віртуальної локальної мережі з використанням моделей мережевого обладнання компанії Cisco Systems»

Виконав: Перевірив:

студент гр. КУІБ-20-2 асистент кафедри

Усачов І.О. Цибульников Д. І.

Харків 2022

ЛАБОРАТОРНА РОБОТА №4

Тема: Створення захищенної віртуальної локальної мережі з використанням моделей мережевого обладнання компанії Cisco Systems.

Мета: Набуття практичних навичок роботи з комплексом моделей мережевого обладнання компанії Cisco Systems для настройки його окремих елементів та створення захищених фрагментів LAN.

ХІД РОБОТИ:

Завдання 1. Ознайомитися з вимогами побудови захищених VLAN та вибрати комутатори для побудови захищеної VLAN . Перебудувати схему мережі, зображену на відповідному рисунку в методичному забезпеченні, яка б відповідала вимогам захищених мереж. Отриману топологічну схему мережі, таблиці з розподілом комутаторів, VLAN, інтерфейсів та ІР адрес включити до звіту.

Таблиця 1 – Характеристика зв'язків мультиплеєра

Тип інтерфейсу Мультиплеєр Switch 0 |

Тип пристрою |

Інтерфейс пристрою |

Номер vlan та ім’я |

IP адреса |

FastEthernet 0/1 |

Switch 1 |

Fast Ethernet 0/1 |

trunk |

|

FastEthernet 0/2 |

Switch 2 |

FastEthernet 0/1 |

trunk |

|

FastEthernet 0/3 |

Switch 3 |

FastEthernet 0/1 |

trunk |

|

Таблиця 2 – Характеристика зв'язків першого комутатора

Тип інтерфейсу Комутатора Switch 1 |

Тип пристрою |

Інтерфейс пристрою |

Номер vlan та ім’я |

IP адреса |

FastEthernet 0/1 |

Switch 0 |

Fast Ethernet 0/1 |

trunk |

|

FastEthernet 0/2 |

PC 1 |

Fast Ethernet |

vlan 10, Admin |

10.0.21.1 |

FastEthernet 0/3 |

PC 4 |

FastEthernet |

vlan 10, Admin |

10.0.21.2 |

FastEthernet 0/4 |

PC 7 |

FastEthernet |

vlan 10, Admin |

10.0.21.3 |

Таблиця 3 – Характеристика зв'язків другого комутатора

Тип інтерфейсу Комутатора Switch 2 |

Тип пристрою |

Інтерфейс пристрою |

Номер vlan та ім’я |

IP адреса |

FastEthernet 0/1 |

Switch 0 |

Fast Ethernet 0/1 |

trunk |

|

FastEthernet 0/2 |

PC 2 |

Fast Ethernet |

vlan 20, Student |

20.0.21.1 |

FastEthernet 0/3 |

PC 5 |

FastEthernet |

vlan 20, Student |

20.0.21.2 |

FastEthernet 0/4 |

PC 8 |

FastEthernet |

vlan 20, Student |

20.0.21.3 |

Таблиця 4 – Характеристика зв'язків третього комутатора

Тип інтерфейсу Комутатора Switch 3 |

Тип пристрою |

Інтерфейс пристрою |

Номер vlan та ім’я |

IP адреса |

FastEthernet 0/1 |

Switch 0 |

Fast Ethernet 0/1 |

trunk |

|

FastEthernet 0/2 |

PC 3 |

Fast Ethernet |

vlan 30, Management |

30.0.21.1 |

FastEthernet 0/3 |

PC 6 |

FastEthernet |

vlan 30, Management |

30.0.21.2 |

FastEthernet 0/4 |

PC 9 |

FastEthernet |

vlan 30, Management |

30.0.21.3 |

Таблиця 5 – IP адреси і маски для ПК

Им'я пристрою |

IP адреса |

Маска |

Номер vlan та ім’я |

РС1 |

10.0.3.1 |

255.255.255.0 |

vlan 10, Admin |

РС2 |

20.0.3.1 |

255.255.255.0 |

vlan 20, Student |

РС3 |

30.0.3.1 |

255.255.255.0 |

vlan 30, Management |

РС4 |

10.0.3.2 |

255.255.255.0 |

vlan 10, Admin |

РС5 |

20.0.3.2 |

255.255.255.0 |

vlan 20, Student |

РС6 |

30.0.3.2 |

255.255.255.0 |

vlan 30, Management |

РС7 |

10.0.3.3 |

255.255.255.0 |

vlan 10, Admin |

РС8 |

20.0.3.3 |

255.255.255.0 |

vlan 20, Student |

РС9 |

30.0.3.3 |

255.255.255.0 |

vlan 30, Management |

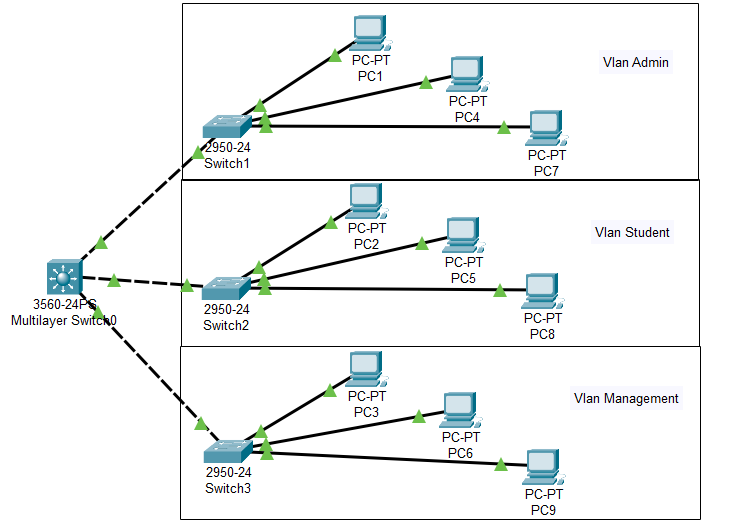

На рисунку 1 представлена перебудована схема, яка відповідає вимогам захищених мереж:

Рисунок 1 – Побудована схема мережі в Cisco Pocket Tracer

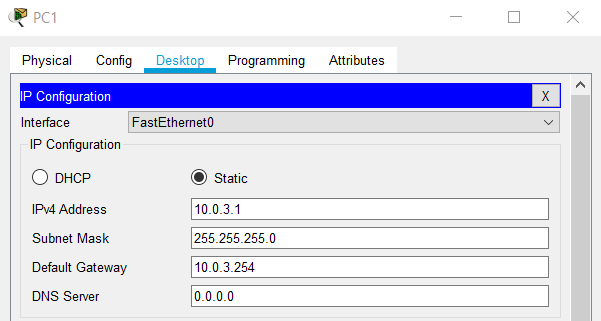

На рисунку 2 представлено приклад налаштування комп’ютера у першому відділі.

Рисунок 2 – Налаштування комп’ютера у першому відділі

Завдання 2. Для перебудованої топології мережі скласти програму налаштування VLAN та зареєструвати ії у звіті. Перевірити налаштування VLAN за допомогою команди ping. Результати зареєструвати у звіті. Виконати налаштування мережі для виконання вимог захищеної мережі.

Вимоги для захищеної мережі:

Не використовувати для поширення інформації про використовувані VLAN в ЛОМ протокол VTP (включати режим transparent).

В якості протоколу інкапсуляції використовувати протокол IEEE 802.1Q.

Заборонити передавати кадри власної VLAN по магістральним каналам. В якості native використовувати спеціально для цього виділену VLAN, яка не використовується ні для яких інших цілей.

Не використовувати стандартну VLAN 1 в ЛВС ні для яких цілей, особливо для управління мережевим обладнанням.

На магістральних портах використовувати тільки необхідні VLAN - VLAN, яким належать порти комутаторів на іншій стороні. Всі інші VLAN забороняти.

Не використовувати однакові VLAN на різних комутаторах. Найкращий варіант проектування – один комутатор, одна VLAN, одна IP-підмережа.

Всі невикористовувані порти комутатора переводити в режим shutdown і призначати їх в спеціально створену для цього немаршрутізіруемую і ізольовану VLAN.

На портах доступу відключати використання протоколу DTP. Для мінімізації часу відновлення функціонування системи при підключенні каналу на магістральних портах встановлювати протокол DTP в режимах On / On і Nonegotiate (відключати узгодження).

2.1 Налаштування комутаторів

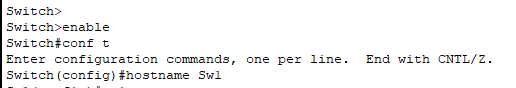

Рисунок 3 – Найменування комутатора

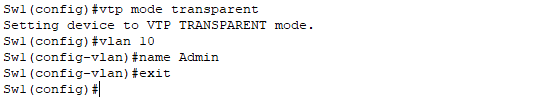

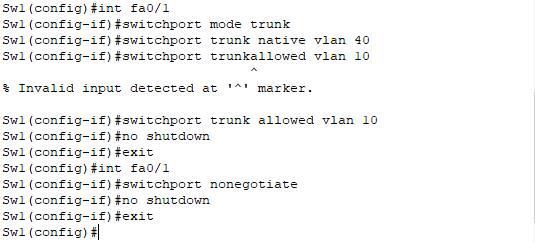

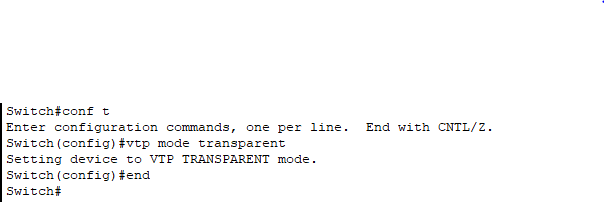

Рисунок 4 – Включення режиму transparent для VTP

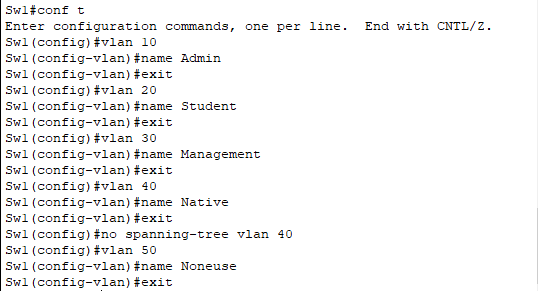

Рисунок 5 – Приклад створення сегментів віртуальної мережі

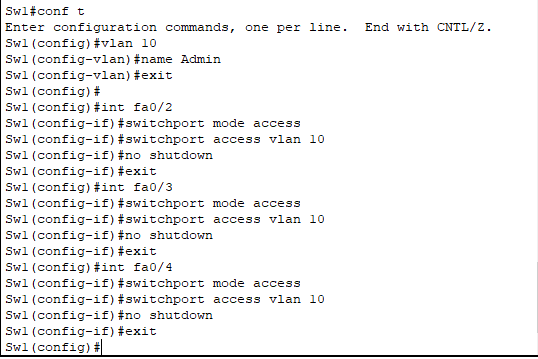

Рисунок 6 – Призначення режиму порту доступу для певних інтерфейсів

![]()

Рисунок 7 – Призначення невикористаних портів до vlan 50

Рисунок 8 – Налаштування з’єднання між комутатором та мультиплеєром

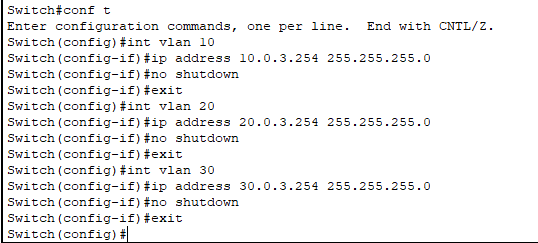

2.2 Налаштування мультиплеєра

Рисунок 9 – Включення режиму transparent для VTP

Рисунок 10 – Присвоєння ip-адресів vlan 10-30

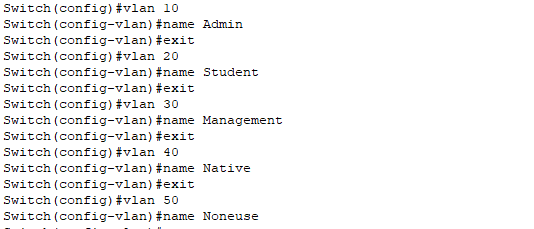

Рисунок 11 – Cтворення сегментів віртуальної мережі

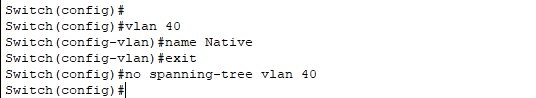

Рисунок 12 – Створення vlan Native

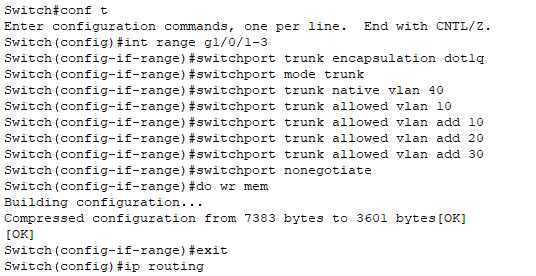

Рисунок 13 – Налаштування з’єднання між мультиплеєром та комутатором

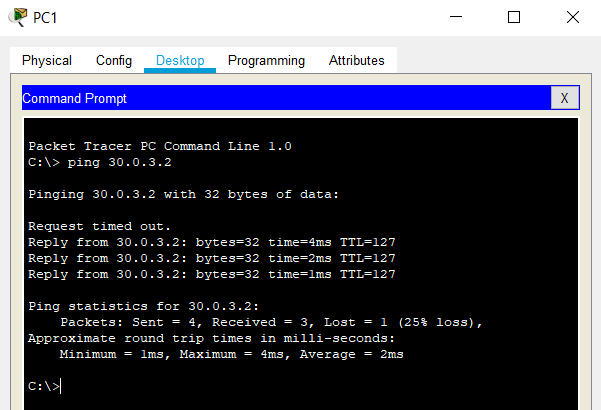

2.3 Перевірка налаштування VLAN за допомогою команди ping

Рисунок 14 – Перевірка з’єднання між компьютеров у першому сегменті та третьому

ВИСНОВОК

Під час виконання лабораторної роботи набуто практичні навички роботи з комплексом моделей мережевого обладнання компанії Cisco Systems для настройки його окремих елементів та створення захищених фрагментів LAN.

При виконанні роботи було зібрано мережу із зазначених компонентів.. Виконано налаштування кожного комп’ютера у кожному відділі, комутаторів та мультиплеєра, із дотриманням вимог для захишенної віртуальної мережі.