- •Предисловие

- •Введение

- •1. Понятие национальной безопасности

- •1.1. Интересы и угрозы в области национальной безопасности

- •1.2. Влияние процессов информатизации общества на составляющие национальной безопасности и их содержание

- •2. Информационная безопасность в системе национальной безопасности Российской Федерации

- •2.1. Основные понятия, общеметодологические принципы обеспечения информационной безопасности

- •2.2. Национальные интересы в информационной сфере

- •2.3. Источники и содержание угроз в информационной сфере

- •3. Государственная информационная политика

- •3.1. Основные положения государственной информационной политики Российской Федерации

- •3.2. Первоочередные мероприятия по реализации государственной политики обеспечения информационной безопасности

- •4. Информация - наиболее ценный ресурс современного общества

- •4.1. Понятие «информационный ресурс»

- •4.2. Классы информационных ресурсов

- •5. Проблемы информационной войны

- •5.1. Информационное оружие и его классификация

- •5.2. Информационная война

- •6.1. Информационные процессы в сфере государственного и муниципального управления

- •6.2. Виды информации и информационных ресурсов в сфере ГМУ

- •6.3. Состояние и перспективы информатизации сферы ГМУ

- •7.1. Структура системы подготовки кадров в области информационной безопасности

- •7.2. Состав учебно-методического обеспечения системы и ее подсистема управления

- •7.3. Основные направления учебной деятельности

- •Литература

- •Часть 2. Информационная безопасность автоматизированных систем

- •1. Современная постановка задачи защиты информации

- •2. Организационно-правовое обеспечение информационной безопасности

- •2.1. Информация как объект юридической защиты. Основные принципы засекречивания информации

- •2.2. Государственная система правового обеспечения защиты информации в Российской Федерации

- •3. Информационные системы

- •3.1. Общие положения

- •3.2. Информация как продукт

- •3.3. Информационные услуги

- •3.3.1. Разновидности информационных систем

- •3.3.2. Службы

- •3.4. Источники конфиденциальной информации в информационных системах

- •3.5. Что приводит к неправомерному овладению конфиденциальной информацией в информационных системах

- •3.6. Виды технических средств информационных систем

- •4. Угрозы информации

- •4.1. Классы каналов несанкционированного получения информации

- •4.2. Причины нарушения целостности информации

- •4.3. Виды угроз информационным системам

- •4.4. Виды потерь

- •4.5. Информационные инфекции

- •4.6. Убытки, связанные с информационным обменом

- •4.6.1. Остановки или выходы из строя

- •4.6.5. Маскарад

- •4.6.7. Вторжение в информационную систему

- •4.7. Модель нарушителя информационных систем

- •5. Методы и модели оценки уязвимости информации

- •5.1. Эмпирический подход к оценке уязвимости информации

- •5.2. Система с полным перекрытием

- •5.3. Практическая реализация модели «угроза - защита»

- •6. Рекомендации по использованию моделей оценки уязвимости информации

- •8. Анализ существующих методик определения требований к защите информации

- •8.1. Требования к безопасности информационных систем в США

- •8.2. Требования к безопасности информационных систем в России

- •8.3. Классы защищенности средств вычислительной техники от несанкционированного доступа

- •8.4. Оценка состояния безопасности ИС Франции

- •8.4.1. Состояние безопасности малых информационных систем

- •8.4.2. Анализ состояния безопасности систем обмена данными

- •8.5. Факторы, влияющие на требуемый уровень защиты информации

- •9. Функции и задачи защиты информации

- •9.1. Общие положения

- •9.3. Классы задач защиты информации

- •9.4. Функции защиты

- •9.5. Состояния и функции системы защиты информации

- •10. Стратегии защиты информации

- •11. Способы и средства защиты информации

- •12. Криптографические методы защиты информации

- •12.2. Основные алгоритмы шифрования

- •12.3. Цифровые подписи

- •12.4. Криптографические хеш-функции

- •12.5. Криптографические генераторы случайных чисел

- •12.6. Обеспечиваемая шифром степень защиты

- •12.7. Криптоанализ и атаки на криптосистемы

- •13. Архитектура систем защиты информации

- •13.1. Требования к архитектуре СЗИ

- •13.2. Построение СЗИ

- •13.3. Ядро системы защиты информации

- •13.4. Ресурсы системы защиты информации

- •13.5. Организационное построение

- •Литература

- •1. Рабочая программа по дисциплине «Основы информационной безопасности»

- •2. Индивидуальные задания

- •3. Вопросы к экзамену

- •11. Термины по защите информации

- •Оглавление

Таблица 2.26. Наличие системы «идентификация/подтверждение подлинности» внешних корреспондентов, %

Сектор |

|

1990 |

|

2001 |

||

|

|

|

|

|

|

|

Да |

|

Нет |

Да |

|

Нет |

|

|

|

|

||||

Финансовый |

72 |

|

28 |

86 |

|

14 |

Промышленный |

90 |

|

10 |

95 |

|

5 |

Обслуживания |

17 |

|

83 |

50 |

|

50 |

В общем |

65 |

|

35 |

80 |

|

20 |

Таблица 2.27. Использование системы подписных номеров, %

Сектор |

|

1990 |

|

2001 |

||

|

|

|

|

|

|

|

Да |

|

Нет |

Да |

|

Нет |

|

|

|

|

||||

Финансовый |

15 |

|

85 |

69 |

|

31 |

Промышленный |

20 |

|

80 |

36 |

|

64 |

Обслуживания |

0 |

|

100 |

0 |

|

100 |

В общем |

13 |

|

87 |

28 |

|

72 |

|

|

|

|

|

|

|

Таблица 2.28. Использование электронной подписи, %

Сектор |

|

1990 |

|

2001 |

||

|

|

|

|

|

|

|

|

Да |

|

Нет |

Да |

|

Нет |

|

|

|

|

|

|

|

Финансовый |

15 |

|

85 |

41 |

|

53 |

Промышленный |

20 |

|

80 |

25 |

|

75 |

Обслуживания |

0 |

|

100 |

0 |

|

100 |

В общем |

4 |

|

96 |

11 |

|

89 |

|

|

|

|

|

|

|

8.5. Факторы, влияющие на требуемый уровень защиты информации

Таким образом, можно классифицировать факторы, влияющие на уровни защиты информации.

Группа 1 - обусловливаемые характером обрабатываемой информации:

1.Степень секретности.

2.Объемы.

3.Интенсивность обработки.

Группа 2 - обусловливаемые архитектурой автоматизированной сис темы обработки данных:

1. Геометрические размеры.

2.Территориальная распределенность.

3.Структурированность компонентов.

Группа 3 - обусловливаемые условиями функционирования автома тизированной системы обработки данных:

1.Расположение в населенном пункте.

2.Расположение на территории объекта.

3.Обустроенность.

Группа 4 - обусловливаемые технологией обработки информации.

1.Масштаб.

2.Стабильность.

3.Доступность.

4.Структурированность.

Группа 5 - обусловливаемые организацией работы автоматизиро ванной системы обработки данных:

1.Общая постановка дела.

2.Укомплектованность кадрами.

3.Уровень подготовки и воспитания кадров.

4.Уровень дисциплины.

8.6. Критерии оценки безопасности информационных технологий

В 2002 г. Гостехкомиссия России утвердила руководящий документ (РД) «Критерии оценки безопасности информационных технологий. (Общие критерии)».

Этот РД содержит систематизированный каталог требований к безо пасности информационных технологий (ИТ), порядок и методические ре комендации по его использованию при задании требований, разработке, оценке и сертификации продуктов и систем ИТ по требованиям безопас ности информации.

Этот документ не отменяет ранее принятые РД. Он разработан в раз витие РД Гостехкомиссии России по защите информации от несанкцио нированного доступа и соответствует ГОСТ Р ИСО/МЭК 15408-2002 «Информационная технология. Методы обеспечения безопасности. Кри терии оценки безопасности информационных технологий».

Разработка настоящего руководящего документа была направлена на обеспечение практического использования ГОСТ Р ИСО/МЭК 154082002 в деятельности заказчиков, разработчиков и пользователей продук тов и систем ИТ при формировании ими требований, разработке, приоб ретении и применении продуктов и систем ИТ, предназначенных для об работки, хранения или передачи информации, подлежащей защите в со ответствии с требованиями нормативных правовых документов или требованиями, устанавливаемыми собственником информации. Руково дящий документ предназначен также для органов сертификации и испы тательных лабораторий, аккредитованных в системе сертификации средств защиты информации по требованиям безопасности информации № РОСС RU.0001.01БИ00 (Гостехкомиссии России), для использования при проведении оценки и сертификации безопасности ИТ.

Основной целью РД является повышение доверия к безопасности продуктов и систем ИТ. Положения РД направлены на создание продук тов и систем ИТ с уровнем безопасности, адекватным имеющимся по от ношению к ним угрозам и проводимой политике безопасности с учетом условий применения, что должно обеспечить оптимизацию продуктов и систем ИТ по критерию «эффективность - стоимость».

Под безопасностью ИТ в этом РД понимается состояние ИТ, опреде ляющее защищенность информации и ресурсов ИТ от действия объек тивных и субъективных, внешних и внутренних, случайных и преднаме ренных угроз, а также способность ИТ выполнять предписанные функ ции без нанесения неприемлемого ущерба субъектам информационных отношений.

Доверие к безопасности ИТ обеспечивается как реализацией в них необходимых функциональных возможностей, так и осуществлением комплекса мер по обеспечению безопасности при разработке продуктов и систем ИТ, проведением независимых оценок их безопасности и кон тролем ее уровня при эксплуатации.

Требования к безопасности конкретных продуктов и систем ИТ уста навливаются, исходя из имеющихся и прогнозируемых угроз безопасно сти, проводимой политики безопасности, а также с учетом условий их применения. При формировании требований должны в максимальной степени использоваться компоненты требований, представленные в на стоящем РД. Допускается также использование и других требований безопасности, при этом уровень детализации и способ выражения требо ваний, представленных в настоящем РД, должны использоваться в каче стве образца. Требования безопасности могут задаваться заказчиком в техническом задании на разработку продуктов и систем ИТ или форми роваться разработчиком при создании им продуктов ИТ самостоятельно.

Требования безопасности, являющиеся общими для некоторого типа продуктов или систем ИТ, могут оформляться в виде представленной в настоящем РД структуры, именуемой «профилем защиты». Профили защиты, прошедшие оценку в установленном порядке, регистрируются и помещаются в каталог оцененных профилей защиты.

Оценка и сертификация безопасности ИТ проводится на соответствие требованиям, представляемым разработчиком продукта или системы ИТ в задании по безопасности. Требования заданий по безопасности продук тов и систем ИТ, предназначенных для использования в областях приме нения, регулируемых государством, должны соответствовать требовани ям установленных профилей защиты.

РД состоит из трех частей.

Ч. 1 определяет виды требований безопасности (функциональные и требования доверия), основные конструкции представления требований безопасности (профиль защиты, задание по безопасности) и содержит ос новные методические положения по оценке безопасности ИТ.

Ч. 2 содержит универсальный систематизированный каталог функ циональных требований безопасности и предусматривает возможность их детализации и расширения по определенным правилам.

Ч. 3 содержит систематизированный каталог требований доверия к безопасности и оценочные уровни доверия, определяющие меры, кото рые должны быть приняты на всех этапах жизненного цикла продуктов или систем ИТ для обеспечения уверенности в том, что они удовлетво ряют предъявленным к ним функциональным требованиям.

Требования безопасности, содержащиеся в настоящем РД, могут уточняться и дополняться по мере совершенствования правовой и норма тивной базы, развития ИТ и совершенствования методов обеспечения безопасности. Внесение изменений в РД осуществляется в порядке, уста навливаемом Гостехкомиссией России.

В табл. 2.29 приведен путеводитель по общим критериям, позволяю щий потребителям, разработчикам и экспертам ориентироваться в содер жании РД.

Таблица 2.29. Путеводитель по общим критериям ориентировки в РД

Часть |

Потребители |

Разработчики |

Эксперты |

|

|

|

|

1 |

Общие сведения |

Общие сведения и |

Общие сведения по |

|

по применению. |

справочное руково |

применению. Руково |

|

Руководство по |

дство для разработки |

дство по структуре |

|

структуре про |

требований и форму |

профилей защиты и за |

|

филей защиты |

лирования специфика |

даний по безопасности |

|

|

ций безопасности для |

|

|

|

объектов оценки (00) |

|

|

|

|

Окончание табл. 2.29 |

Часть |

Потребители |

Разработчики |

Эксперты |

2 |

Руководство и |

Справочник при ин |

Официальное описание |

|

справочник при |

терпретации функцио |

критериев оценки для |

|

формулировании |

нальных требований и |

определения эффек |

|

требований к |

формулировании |

тивности выполнения |

|

функциям безо |

функциональных спе |

00 требуемых функ |

|

пасности |

цификаций для 00 |

ций безопасности |

3 |

Руководство при |

Справочник при ин |

Официальное описание |

|

определении |

терпретации описаний |

критериев оценки при |

|

требуемого |

требований гарантии и |

определении гарантии |

|

уровня гарантии |

определении подходов |

для 00 и при оценке |

|

|

к обеспечению гаран |

профилей защиты и за |

|

|

тии для 0 0 |

даний по безопасности |

Рассматриваемый РД использует следующую терминологию. Активы (Assets) - информация или ресурсы, которые должны быть

защищены средствами ОО.

Атрибут безопасности (Security attribute) - информация, связанная

ссубъектами, пользователями и/или объектами, которая применяется для реализации политики безопасности (ПБ) ОО.

Аутентификационные данные (Authentication data) - данные, ис пользуемые для подтверждения подлинности пользователя.

Базовая стойкость функции безопасности (СФБ) (SOF-basic) - уровень стойкости функции безопасности 00, на котором в соответствии

срезультатами анализа обеспечивается адекватная защита от случайного нарушения безопасности 00 нарушителями с низким потенциалом напа дения.

Внешний объект ИТ (External IT entity) - любые продукты или система ИТ, доверенные или нет, находящиеся вне 00 и взаимодейст вующие с ОО.

Внутренний канал связи ОО (Internal communication channel TOE) - канал связи между отдельными частями 00 .

Выбор (Selection) - выделение одного или нескольких элементов из списка в компоненте.

Высокая СФБ (SOF-high) - уровень стойкости функции безопасно сти ОО, на котором в соответствии с результатами анализа обеспечивает ся адекватная защита от тщательно спланированного и организованного нарушения безопасности 00 нарушителями с высоким потенциалом на падения.

Гарантия (Assurance) - основание для уверенности в том, что объ ект соответствует заданным целям безопасности.

Данные комплексной системы безопасности (КСБ) (TSF data) - данные, созданные 00 или созданные для 00, которые могут повлиять на его функционирование.

Данные пользователя (User data) - данные, созданные пользовате лем или для пользователя, которые не влияют на функционирование КСБ.

Доверенный канал (Trusted channel) - средства взаимодействия между КСБ и удаленным доверенным продуктом ИТ, обеспечивающие необходимую степень уверенности в выполнении ПБ 0 0 .

Доверенный маршрут (Trusted path) - средства взаимодействия между пользователем и КСБ, обеспечивающие необходимую степень уверенности в выполнении ПБ 00 .

Зависимость (Dependency) - такое соотношение между требования ми, при котором требование, от которого зависят другие требования, должно быть полностью выполнено, чтобы и другие требования могли быть реализованы.

Задание по безопасности (Security Target) - совокупность требова ний безопасности и спецификаций, которую необходимо использовать в качестве основы для оценки конкретного ОО.

Идентификатор (Identity) - представление уполномоченного поль зователя (например, строка символов), однозначно его идентифицирую щее. Таким представлением может быть полное или сокращенное имя этого пользователя или его псевдоним.

Интерфейс комплекса средств обеспечения безопасности ОО (TOE Security Functions Interface) - совокупность интерфейсов, как ин терактивных (человекомашинные интерфейсы), так и программных (ин терфейсы прикладных программ), с использованием которых осуществ ляется доступ к ресурсам 00 под контролем КСБ или получение от КСБ какой-либо информации.

Итерация (Iteration) - более чем однократное использование компо нента при различном выполнении операций.

Класс (Class) - совокупность семейств, объединенных общим назна чением.

Комплекс средств обеспечения безопасности ОО (TOE Security Functions) - совокупность всех аппаратных, программных и программноаппаратных средств 00, обеспечивающих адекватную реализацию ПБ 00.

Компонент (Component) - наименьшая совокупность элементов, ко торая может быть выбрана для включения в профиль защиты (ПЗ), зада ние по безопаности (ЗБ) или пакет.

Механизм проверки правомочности обращений (Reference valida tion mechanism) - реализация монитора обращений, обладающая сле-

дующими свойствами: защищенностью от проникновения; постоянной готовностью; простотой, достаточной для проведения полного анализа и тестирования.

Модель политики безопасности ОО (TOE security policy model) - структурированное представление ПБ, которая должна быть реализована ОО.

Монитор обращений (Reference monitor) - концепция абстрактной машины, реализующей политику управления доступом ОО.

Назначение (Assignment) - спецификация заданного параметра в компоненте.

Неформальный (Informal) - выраженный на естественном языке.

Область действия КСБ (TSF Scope of Control) - совокупность воз можных взаимодействий с ОО или внутри его, которые подчинены пра вилам ПБ ОО.

Объект (Object) - сущность в пределах области действия комплекс ной системы безопасности (ОДКСБ), которая содержит или принимает информацию и над которой субъекты выполняют операции.

Объект оценки (Target of Evaluation) - подлежащие оценке продукт ИТ или система с руководствами администратора и пользователя (с доку ментацией).

Оператор-пользователь (Human user) - любое лицо, взаимодейст вующее с ОО.

Орган оценки (Evaluation authority) - организация, которая посред ством системы оценки осуществляет применение общих критериев (ОК) для определенной сферы, устанавливает стандарты и контролирует каче ство оценок, проводимых в данной сфере другими организациями.

Оценка (Evaluation) - установление соответствия ПЗ, ЗБ или ОО оп ределенным критериям.

Пакет (Package) - неоднократно используемая совокупность функ циональных компонентов или компонентов гарантии (например, оценоч ного уровня доверия (ОУД)), объединенных для достижения определен ных целей безопасности.

Передача в пределах ОО (Internal TOE transfers) - передача дан ных между отдельными частями ОО.

Передача за пределы области действия КСБ (Transfers outside TSF control) - передача данных сущностям, не контролируемым КСБ.

Передача между КСБ (Inter-TSF transfers) - передача данных меж ду ОО и КСБ других доверенных продуктов ИТ.

Политика безопасности организации (Organisational security policies) - совокупность правил, процедур, практических приемов или

руководящих принципов в области безопасности, которыми руково дствуется организация в своей деятельности.

Политика безопасности ОО (TOE Security Policy) - совокупность правил, регулирующих управление, защиту и распределение активов внутри ОО.

Политика функции безопасности (Security Function Policy) - поли тика безопасности, реализуемая некоторой функцией безопасности (ФБ) (некоторым СБ).

Полуформальный (Semiformal) - выраженный на языке с ограни ченным синтаксисом и заданной семантикой.

Пользователь (User) - любая сущность (оператор-пользователь или внешний объект ИТ) за пределами ОО, которая взаимодействует с ОО.

Потенциал нападения (Attack potential) - предполагаемая возмож ность успеха в случае реализации нападения, выраженная в терминах квалификации, ресурсов и мотивации нарушителя.

Продукт (Product) - совокупность программных, программноаппаратных и/или аппаратных средств ИТ, предоставляющая определен ные функциональные возможности и предназначенная как для непосред ственного использования, так и для включения в различные системы.

Профиль защиты (Protection Profile) - не зависящая от реализации (не связанная с реализацией) совокупность требований безопасности для некоторой категории ОО, отвечающей специфическим потребностям по требителя.

Расширение (Extension) - добавление в ЗБ или ПЗ функциональных требований, не содержащихся в ч. 2, и/или требований гарантии, не со держащихся в ч. 3 ОК.

Ресурс ОО (TOE resource) - все, что может использоваться или по требляться в ОО.

Роль (Role) - заранее определенная совокупность правил, устанавли вающих допустимые взаимодействия между пользователем и ОО.

Связность (Connectivity) - свойство ОО, позволяющее ему взаимо действовать с объектами ИТ, внешними по отношению к ОО. Это взаи модействие включает обмен данными по проводным или беспроводным средствам в любой среде, на любое расстояние и при любой конфигура ции.

Секрет (Secret) - информация, которая должна быть доступна только уполномоченным пользователям и/или функцией безопасности ОО (ФБО) для реализации определенной политики функции безопасности (ПФБ).

Семейство (Family) - совокупность компонентов, объединенных одинаковыми целями безопасности, но отличающихся акцентами или строгостью.

Система (System) - автоматизированная система с определенными назначением и условиями эксплуатации.

Система оценки (Evaluation scheme) - организационно-правовая структура, в рамках которой осуществляется применение ОК в опреде ленной сфере.

Средняя СФБ (SOF-medium) - уровень стойкости функции безо пасности 00, на котором в соответствии с результатами анализа обеспе чивается адекватная защита от целенаправленного нарушения безопасно сти 00 нарушителями с умеренным потенциалом нападения.

Стойкость функции безопасности (Strength of Function) - характе ристика функции безопасности 00, выражающая минимально необходи мые воздействия непосредственно на ее механизмы безопасности, в ре зультате которых нарушается работа этой функции.

Субъект (Subject) - сущность, находящаяся в ОДКСБ, которая ини циирует выполнение операций.

Уполномоченный пользователь (Authorised user) - пользователь, которому в соответствии с ПБ ОО разрешено выполнять определенные действия.

Уровень гарантии оценки (Evaluation Assurance Level) - пакет компонентов гарантии из ч. 3 ОК, соответствующий определенному по ложению на заданной ОК шкале гарантии.

Усиление (Augmentation) - добавление одного или нескольких ком понентов гарантии из ч. 3 в УГО или пакет гарантии.

Уточнение (Refinement) - добавление деталей в компонент. Формальный (Formal) - выраженный на языке с ограниченным син

таксисом и заданной семантикой, основанной на строго определенных математических концепциях.

Функция/средство обеспечения безопасности (Security Function) - часть или части ОО, обеспечивающие выполнение подмножества взаимо связанных правил ПБ 00 .

Цель безопасности (Security objective) - сформулированное намере ние противостоять идентифицированным угрозам и/или удовлетворять идентифицированной политике безопасности организации и предполо жениям.

Элемент (Element) - неделимое требование безопасности.

В разделе «Общая модель» представлены общие концепции ОК, включая условия, в которых они должны использоваться, и решения по

их применению. Части 2 и 3 расширяют сферу применения концепций в рамках описанного подхода.

Безопасность рассматривается в ОК с использованием некоторой со вокупности понятий и терминологии, приведенных выше. Их понимание является предпосылкой к эффективному использованию ОК. Однако эти понятия имеют общий характер и их использование не ограничивается областью проблем безопасности ИТ, к которой применимы ОК.

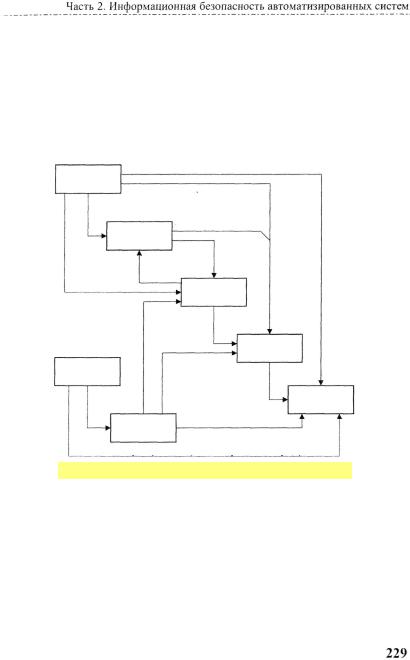

Следующая схема иллюстрирует общие понятия безопасности и их взаимосвязь (рис. 2.18).

Владельцы |

оценивают |

|

|

|

|

хотят минимизировать |

|||

предпринимают |

чтобы уменьшить |

|||

Контрмеры |

||||

|

|

|||

которые |

которые |

|

||

направлены на |

|

|||

могут быть |

|

|||

уменьшены |

|

Уязвимости |

||

|

|

|||

|

которые |

ведущие к |

||

|

используют |

|

||

|

|

|

Риск |

|

Источники |

которые |

|

||

угроз |

повышают |

для |

||

порождают |

|

Активы |

||

|

Угрозы |

для |

|

|

хотят злоупотребить и/или могут нанести ущерб

Рис. 2.18. Общие понятия безопасности и их взаимосвязь

Безопасность связана с защитой активов от угроз, классифицируемых в зависимости от возможности злоупотреблений защищаемыми активами. Во внимание должны приниматься все разновидности угроз, но в первую очередь те, которые связаны со случайными или умышленными дейст виями человека. Сохранность защищаемых активов представляет интерес для их собственников, которые придают большое значение таким акти вам. Существующие или предполагаемые агенты угроз (нарушители) также могут придавать большое значение этим активам и стремиться их использовать вопреки интересам их собственника. Собственники вос принимают подобные угрозы как возможность воздействия на активы,

ведущего к снижению их ценности для собственника. К нарушениям безопасности обычно относятся (но не обязательно ими ограничиваются): наносящее ущерб раскрытие актива несанкционированным получателем (потеря конфиденциальности), повреждение актива посредством несанк ционированной модификации (потеря целостности) или несанкциониро ванное лишение доступа к активу (потеря доступности).

Владельцы активов должны проанализировать возможные угрозы, чтобы определить, какие из них действительно присущи их среде. В ре зультате анализа определяются риски. Анализ должен помочь при выборе мер противодействия угрозам и при уменьшении рисков до приемлемого уровня.

Контрмеры направлены на уменьшение уязвимостей и выполнение политики безопасности владельцев активов (прямо или косвенно распре деляясь между этими составляющими). Но и после принятия этих мер уязвимости могут остаться. Такие уязвимости могут использоваться агентами угроз (нарушителями), представляя уровень остаточного риска для активов. Владельцы будут стремиться минимизировать этот риск, за давая дополнительные ограничения.

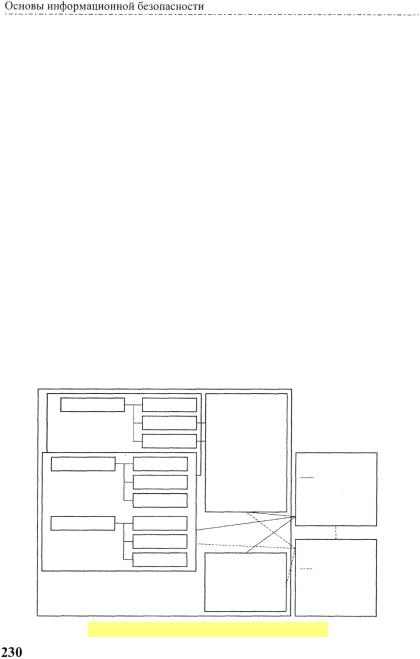

ОК определяют совокупность конструкций, объединяемых в содер жательные наборы требований безопасности известной пригодности, ко торые затем могут быть использованы при установлении требований безопасности к перспективным продуктам и системам. Взаимосвязь раз личных конструкций для выражения требований иллюстрируется на сле дующей схеме (рис. 2.19).

Семейство К |

Компонент |

Пакеты |

|

|

Наборы |

|

|||

|

|

|

||

Класс В |

Компонент |

функциональных |

|

|

|

Компонент |

требований или |

|

|

|

требований дове |

|

||

|

|

рия для много |

Профиль защиты |

|

Семейство J |

Компонент |

кратного исполь |

||

|

Компонент |

зования. |

Возможные |

|

|

Дополнительный |

|||

Класс А |

источники |

|||

|

источник требо |

|||

|

Компонент |

требований |

||

|

ваний для ПЗи ЗБ |

|||

|

безопасности |

|||

|

|

|||

|

|

|

||

Семейство I |

Компонент |

|

для ПЗ |

|

|

|

|||

Каталоги |

Компонент |

|

Задание по |

|

требований |

|

|

||

Компонент |

|

безопасности |

||

безопасности |

Дополнительные |

|||

Возможные |

||||

|

|

требования |

||

|

|

источники |

||

|

|

безопасности, |

||

|

|

требований |

||

|

|

не входящие в |

||

|

|

безопасности |

||

|

|

ОК |

||

|

|

для ЗБ |

||

|

|

|

Рис. 2.19. Организация и структура требований