- •ВСТУПИТЕЛЬНОЕ СЛОВО

- •Балау Э.И.

- •Семенова З.В.

- •ЗАЩИТА ДАННЫХ В ИНФОРМАЦИОННОЙ СИСТЕМЕ «ПОМОЩНИК ВОСПИТАТЕЛЯ»

- •Вишняков Д.Д.

- •Жумажанова С.С.

- •Рахимжанов Э.А.

- •Лукин Д.В.

- •Гарипов И.М.

- •Сулавко А.Е.

- •БИОМЕТРИЧЕСКАЯ ИДЕНТИФИКАЦИИ ЛИЧНОСТИ НА ОСНОВЕ ОБРАЗОВ ГЕОМЕТРИИ УШНОЙ РАКОВИНЫ

- •Гайкова П.Д.

- •Семенова З.В.

- •ВОЗМОЖНОСТИ СУБД MS SQL SERVER И ЯЗЫКА ПРОГРАММИРОВАНИЯ C# ПО ШИФРОВАНИЮ ДАННЫХ В ИНФОРМАЦИОННОЙ СИСТЕМЕ «АВТОСТОЯНКА»

- •Гренц Д.С.

- •Ложников П.С.

- •АНАЛИТИЧЕСКОЕ ИССЛЕДОВАНИЕ ПРОБЛЕМЫ ДИСТАНЦИОННОГО РАСПОЗНАВАНИЯ ФУНКЦИОНАЛЬНОГО СОСТОЯНИЯ ОПЕРАТОРА ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМ В ПРОЦЕССЕ ПРОФЕССИОНАЛЬНОЙ ДЕЯТЕЛЬНОСТИ

- •Гугняк Р.Б.

- •Епифанцева М.Е.

- •ИССЛЕДОВАНИЕ ВОЗМОЖНОСТЕЙ МАШИННОГО ОБУЧЕНИЯ ДЛЯ ДЕТЕКТИРОВАНИЯ АТАК НА ВЕБ-ПРИЛОЖЕНИЯ

- •Гузаревич М.Е.

- •Семенова З.В.

- •Долгих Е.С.

- •Анацкая А.Г.

- •ЗАЩИТА ИНФОРМАЦИИ В ИНФОРМАЦИОННОЙ СИСТЕМЕ ФОРМИРОВАНИЯ КОРПОРАТИВНОЙ ОТЧЁТНОСТИ

- •Каге Н.В.

- •Толкачева Е.В.

- •Ковшарь И.Р.

- •Сапрыкина Н.А.

- •ИНФОРМАЦИОННО-ПСИХОЛОГИЧЕСКАЯ БЕЗОПАСНОСТЬ ЛИЧНОСТИ И ОБЩЕСТВА

- •Костякова Д.К.

- •Анацкая А.Г.

- •Логунов Н.Д.

- •Толкачева Е.В.

- •ПРОЕКТИРОВАНИЕ ПОДСИСТЕМЫ КОРПОРАТИВНОЙ ИНФОРМАЦИОННОЙ СИСТЕМЫ В ЗАЩИЩЕННОМ ИСПОЛНЕНИИ

- •Левитская Е.А.

- •Сулавко А.Е.

- •Жумажанова С.С.

- •ИДЕНТИФИКАЦИОННЫЙ ПОТЕНЦИАЛ ПАРАМЕТРОВ ЭЛЕКТРОЭНЦЕФАЛОГРАММ ДЛЯ РЕШЕНИЯ ЗАДАЧ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

- •Мелимов А.А.

- •Семенова З.В.

- •ЭТИЧЕСКИЕ ПРОБЛЕМЫ ВНЕДРЕНИЯ DLP-СИСТЕМ В УСЛОВИЯХ КОНТРОЛЯ ЗА ДЕЯТЕЛЬНОСТЬЮ СОТРУДНИКОВ

- •Мишурин А.О.

- •ПЕРСПЕКТИВНЫЕ НАПРАВЛЕНИЯ РАЗВИТИЯ ТЕХНОЛОГИЙ ДЛЯ ЦЕНТРОВ МОНИТОРИНГА И РЕАГИРОВАНИЯ НА ИНЦИДЕНТЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

- •Нигрей A. A.

- •АНАЛИЗ МЕТОДОВ ИДЕНТИФИКАЦИИ ФИЗИОЛОГИЧЕСКОГО СОСТОЯНИЯ СНА ПО ЭЭГ ОПЕРАТОРА ОПАСНОГО ПРОИЗВОДСТВЕННОГО ОБЪЕКТА

- •Рахимжанов Э.А.

- •Жумажанова С.С.

- •Семиколенов М.А.

- •Саргин В.А.

- •Данилова О.Т.

- •СПОСОБ ОЦЕНКИ ЛОЯЛЬНОСТИ И МОТИВАЦИИ ПЕРСОНАЛА

- •Саргин М.В.

- •Михайлов Е.М.

- •СРЕДСТВА И МЕТОДЫ ФОРМИРОВАНИЯ КОМПЕТЕНЦИЙ В ОБЛАСТИ ПРЕДОТВРАЩЕНИЯ УТЕЧКИ ДАННЫХ НА ПРЕДПРИЯТИИ

- •Севостьянов Н.А.

- •Щукина В.И.

- •Семенова З.В.

- •Чобан А. Г.

- •Стадников Д.Г.

- •Иниватов Д.П

- •Сулавко А.Е.

- •ОСОБЕННОСТИ ПОСТРОЕНИЯ НЕЙРОСЕТЕВЫХ АЛГОРИТМОВ В ЗАДАЧАХ РАСПОЗНАВАНИЯ ОБРАЗОВ

- •Шалина Е.В.

- •Самотуга A.E.

- •Сулавко А.Е.

- •Щукина В.И., Кальницкая А.В., Саломаха Н.А

- •Анацкая А.Г.

- •Семенова З.В.

- •Толкачева Е.В.

УДК 004.05

ЭТИЧЕСКИЕ ПРОБЛЕМЫ ВНЕДРЕНИЯ DLP-СИСТЕМ В УСЛОВИЯХ КОНТРОЛЯ ЗА ДЕЯТЕЛЬНОСТЬЮ СОТРУДНИКОВ

Мелимов А.А.

студент группы БИб16-И1 «Сибирского государственного автомобильно-дорожного университета (СибАДИ)», г. Омск

Семенова З.В.

научный руководитель, док. пед. наук, профессор, зав. кафедрой информационной безопасности «Сибирского государственного автомобильно-дорожного университета (СибАДИ)», г. Омск

СибАДИВ условиях существования экономики, основанной на квазирыночных механизмах, огромную роль играет возможность предотвращения утечки информации из хозяйственного субъекта. Это связано с прио ретением или утратой конкурентного преимущества в различных аспектах. Существуют различные механизмы и меры защиты от утечек. Одна из них – внедрение DLP-систем. Как утверждают специалисты: «Внедрение DLP-систем является вполне оправданным мероприятием по усилению информационной безопасности корпоративных автоматизированных информационных систем» [1]. Однако в этом случае возникают вопросы этического характера: не будут ли нарушены права личности, за деятельностью которой будет «следить» DLP-система.

Аннотац я. В настоящей статье рассматриваются этические и правовые основания внедрения DLP-с стем, представлен анализ статей Конституции РФ, статей Трудового кодекса и друг х документов с позиции защиты прав работника и работодателя в

контексте сн жен я утечек корпоративной информации. Обосновано, что совершенствован е локальных актов организации позволит создать условия для внедрения DLP-систем на правовой основе.

Ключевые слова: DLP-с стема, Data Leak Prevention, информационные ресурсы, информац онная безопасность, защита информации, утечка информации, промышленный

шпионаж, |

технолог ц фровых отпечатков. |

Введен |

е |

Основные возможности DLP-систем

Существование людей в условиях фундаментальной рыночной экономики связана с серьезными психологическими проблемами. Это и постоянный стресс, неуверенность в завтрашнем дне, страх остаться в нищете, чувство одиночества, боязнь заболеть, недоверие и ненависть кокружающим.

Конкуренция - это борьба за лучшие условия жизнедеятельности по сравнению с контрагентами. Приобретение преимущества требует определенных затрат. Часто проще не тратить ресурсы на достижение преимущества, а воспользоваться уже готовыми лучше всего бесплатно: не затратить ни времени, ни финансов, ни интеллектуальных затрат. этим постулатом тесно связано понятие промышленного шпионажа и наоборот охрана и защита своих ресурсов, своих затрат образует другой постулат. А с ним уже связано понятие промышленной, экономической контрразведки.

При освещении проблематики, связанной с утечками или защитой информационных ресурсов, можно насчитать массу методов их практической реализации. Сузим рассмотрение до заявленной проблематики. Построим абстрактную модель компании как закрытой информационной системы. Информационная система работает по определенному алгоритму действия, имеет различные входы и выходы информационных потоков. Предусматривается набор разрешенных пользователей, градация иерархии подчинения, и решение заданных задач.

77

Считается, что внедрение DLP систем демонстрирует недоверие и страх к действиям сотрудников компаний. Как реакция на подобное, это может привести к ответным негативным последствиям, недоверию сотрудников к компании, страх к независимому мышлению.

Широкое использование DLP-системам предопределило однозначное понимание их сущности. пециалисты отмечают, что «DLP-система – это программные продукты, защищающие организации от утечек конфиденциальной информации» [1]. В переводе с английского, Data Leak Prevention (DLP) означает предотвращение утечек данных.

СибАДИОдин из наиболее распространенных методов, заложенных в алгоритм работы DLP-

системы – это лингвистический метод анализа. Он предполагает непосредственную обработку файла, анал з его содержимого. Следует учитывать, что при такой обработке ряд параметров документа даже не анализируется. Это, в частности касается разнообразных параметров файла ( мя файла, грифа секретности, автор документа, дата создания документа). Указанный метод включает в себя не только такие виды анализа, как

морфологическ й семант ческий, но и статистический, основанный на технологии

цифровых отпечатков, а также на технологии цифровых меток [2].

При этом морфолог ческий анализ относится к группе контентных способов обнаружен я утечек (т.е. анал з содержания). Что касается статический анализа, то, в

частности технолог ц фровых отпечатков позволяет контролировать попытки передачи

строго определенных документов или их фрагментов [2].

Помещаем программы ли программно-аппаратные комплексы по предотвращению утечки информац в кр т ческих зонах и отслеживаем работу системы. Данной системой пользуются ф з ческ е л ца, являющиеся сотрудниками компании. Как известно, в программах по предотвращению утечки информации могут быть реализованы различные методы. Важно четко понимать, какие цели достигаются, какие задачи решаются при применении данных программно-аппаратных комплексов. Насколько контроль за деятельностью сотрудников этичен и законен. Кратко установим, что использование подобных программно-аппаратных комплексов имеет цель предотвратить утечки конфиденциальных данных из компании. Это необходимо для сохранения конкурентного преимущества, либо по уменьшению преимущества контрагента. В зависимости от модулей программно-аппаратного комплекса решаются различные задачи (кейлоггеры, отслеживание почтового трафика, отслеживание копирования данных на съёмные носители отслеживание HTTP запросов пользователей в привязке с кейлоггерами и др.).

Этико-правовые основы использования DLP-систем

На своем рабочем месте сотрудники компании выполняют рабочие функции, закрепленные за ними. Эти функции регулируются трудовым кодексом и указываются в трудовом договоре. Трудовой договор между физическим лицом (сотрудником) и юридическим лицом в полной мере описывает права обязанности сторон договора.

По законодательству сотрудник имеет право на:

«неприкосновенность частной жизни, личную и семейную тайну, защиту своей чести и

доброго имени» [2] (статья 23 Конституции РФ);«тайну переписки, телефонных переговоров, почтовых, телеграфных и иных

сообщений» [2] (статья 23 Конституции РФ); Также в Конституции РФ указано: «Собирать, хранить и использовать эти данные можно

лишь с согласия сотрудника» [2] (часть 1 статьи 24), а нарушение прав влечет уголовную ответственность (статьи 137-138 Уголовного кодекса РФ). Это касается нарушения неприкосновенности частной жизни, нарушения тайны переписки, телефонных переговоров, почтовых, телеграфных или иных сообщений.

Имеет ли право компания контролировать выполнение сотрудником своих обязанностей? Конечно, как и сотрудник выполнение компанией своих. Это законно и этично!

78

При работе сотрудник имеет возможность получать информацию. А она в наше время является ценным ресурсом. Если в рабочее время контроль за сотрудником осуществляется на основании договора, то как обстоит дело с контролем в его свободное время? Частная жизнь физического лица защищена целым рядом федеральных законов. В частности, Конституцией, рядом статей уголовного, семейного, административного и гражданского кодексов.

Имеет ли он возможность передавать информацию третьим лицам? Да имеет. Может ли быть данная информация опасна? Да может. Контрольные мероприятия дают позитивный результат, если являются системными. Это политика, другими словами имеет ряд мероприятий, направленных на достижение определенных целей. При ряде обстоятельств

СибАДИтехдокументацией и т.д.)» [3].

данная пол т ка вступает в противоречие с законодательством, а именно при использовании

DLP - систем. Замет м, функциональность DLP-систем настолько развита, перечень их возможностей настолько спец фичен, что это позволяет предположить возможность нарушения прав сотрудн ков. Среди таких возможностей, безусловно, создание скриншотов экранов компьютера, за которым трудится сотрудник, запись разговоров, которые может вести сотрудн к с спользованием компьютерных средств коммуникации. Важно так подготовиться к внедрен ю DLP – системы, чтобы ее применение не могло быть отнесено к противоправному деян ю со стороны владельца (или администрации) компании, что предусматр вает план рован е внедрения такой системы на разных уровнях (включая

нормативно-правовой). Это |

удет подготовкой к внедрению системы контроля работы |

сотрудников. |

|

И здесь более детально нео ходимо проанализировать этико-правовые основания трудовых отношен й, которые регулируются, прежде всего, Трудовым кодексом РФ (ТК РФ). В соответствии со статьями 15 и 22 ТК РФ в «трудовых отношениях фигурируют: человек, согласившийся на конкретную работу за оговоренную плату (выполняет обязанности и подчиняется правилам внутреннего распорядка) и наниматель (создает

необходимые условия труда; о еспечивает оборудованием, инструментами,

При этом в обязанности работника предприятия входит рациональное расходование рабочего времени исключительно для выполнения трудовых обязанностей [3] (статья 91 ТК РФ), а работодатель имеет право осуществлять контроль, оценивая, как количество, так и качество выполненной работы (пункт 1 статьи 86 ТК РФ), а также состояние рабочего места сотрудника (статья 209 ТК РФ). Очевидно, что нанимателю не запрещено выполнять в отношении своего имущества любые действия, не нарушая при этом законодательство РФ (часть 2 статьи 209 Гражданского кодекса РФ). Следовательно, установка собственником на свое оборудование системы контроля не противоречит ни этическим, ни правовым нормам.

Все это закрепляет на законодательном уровне обязанность сотрудника использовать предоставленные нанимателем средства, включая компьютер, программное обеспечение и сопутствующее оборудование для выполнения трудовых действий, которые прописаны в контракте и должностных инструкциях. Использование оборудования и программ в личных целях будет являться нарушением контрактных обязательств и, как следствие - трудовой дисциплины. Закон не запрещает констатировать документировать подобные нарушения, используя для этого любые, не наносящие вред здоровью, средства. Таким средством как раз и может стать DLP-система.

Таким образом, локальные акты предприятия. Должны регламентировать все вопросы, связанные с производством обработкой и хранением личной информации с использованием ресурсов предприятия (это касается как непосредственно компьютера, так и любых других корпоративных (возможно даже, облачных) хранилищ. Также должны быть решены разрешения или запрета на передачу личной информации по каналам связи компании, например, с использованием e-mail или других средств коммуникации. Практика показывает, что здесь наиболее уместен именно запрет, что не оставит основания для двоякого толкования правил.

79

Наниматель обеспечит повышение уровня информационной безопасности и, соответственно снижение угроз утечек конфиденциальной информации, если воспользуется своим правом должным образом отразить это в локальных нормативных правовых актах организации. В частности, в Правилах внутреннего трудового распорядка целесообразно включить следующие пункты:

«Предоставляемые работнику для выполнения трудовых обязанностей ЭВМ и другая оргтехника, имеющие доступ к сети Интернет, а также предоставленный работнику корпоративный email-адрес должны использоваться работником исключительно в целях

СибАДИзащита коммерческой тайны (ФЗ от 29.07.2004 №198-ФЗ «О коммерческой тайне»). Так, работодатель о язан регулировать использование сотрудниками информации,

получения и передачи информации рабочего характера. Пользование ЭВМ и оргтехникой в личных целях запрещается».

«То же распространяется на ICQ, Skype, Viber и иные средства связи при условии, что такие виды связи являются общекорпоративными средствами и для их использования в

служебных целях форм руются отдельные аккаунты работников».

По законодательству РФ наниматель не только вправе, но и обязан контролировать

сотрудников, обеспеч вая нформационную безопасность в следующих направлениях:

защита персональных данных (ФЗ от 27.07.2006 №152-ФЗ «О персональных данных»)защита банковской тайны (ФЗ от 02.12.1990 №395-1 «О банках и банковской

деятельности»); |

|

|

защита |

нформац |

, содержащейся в государственных информационных системах (ФЗ |

от 27.07.2006 №149-ФЗ |

«Об нформации, информационных технологиях и о защите |

|

информац |

»); |

|

защита |

нформац |

в АСУ на критически важных объектах и объектах, |

представляющ х повышенную опасность для жизни и здоровья людей и для окружающей |

||

среды; |

|

|

составляющей коммерческую тайну (часть 1 статьи 10 ФЗ «О коммерческой тайне»). А часть 3 статьи 11 ФЗ «О коммерческой тайне» о язывает работника:

выполнять установленный работодателем режим коммерческой тайны;не разглашать эту информацию и не использовать ее в личных целях без согласия

владельцев даже после прекращения действия трудового договора;передать работодателю материальные носители с данной информацией при

прекращении или расторжении трудового договора.

Следует заметить, условия о неразглашении тайны (государственной, служебной, коммерческой и иной) в качестве дополнительных могут указываться в трудовом договоре (статья 57 ТК РФ).

Для выполнения требований регуляторов организации наделяются рядом прав. В частности – правом применять средства методы технической защиты конфиденциальности информации (часть 4 статьи 10 Федерального закона «О коммерческой тайне»).

Заключение

В рамках социологии установлено, что на базе различных экономических, религиозных моделей на определенной территории формируются этносы. Этнос – это определенное сообщество людей похожих друг на друга по приемам быта, труда, отдыха, поведения и т.д. В этносе существуют определенные правила и нормы поведения. Это необходимо для взаимопонимания, и отделения позитивных явлений от негативных. Этика – это нормы и правила поведения, принятые в неком этносе. В своей деятельности человек, и сообщество людей руководствуются либо установленным извне законами, то есть правом или есть внутренние законы, регулирующие поведение. Мораль – это внутренние психологические законы поведения, привитые воспитанием, жизнедеятельностью. Совокупность этносов, объединенных в границах государственных, территориальных и тд, образует социум. А

80

микросоциум – это коллектив людей, направленных на достижение заданной цели. Причем этика и мораль различных этносов, социумов, микросоциумов не только различна, но зачастую и враждебна. А что лежит в основе данных явлений? Как ни странно - образ жизни (условия жизни, экономическая, религиозная модели, воспитание). В процессе контроля за сотрудниками компании стоит опираться на все факторы. Естественно учитывая ограничения, накладываемые законодательством. В определенных слоях социума, в бизнессреде морально-этические нормы и правила весьма специфичны. Но именно их соблюдение позволяет добиваться позитивных результатов для субъекта.

СибАДИ |

|

|

Библиографический список |

1. |

Киздерм шов .А., К здермишова С.Х. К вопросу о вводе в эксплуатацию DLP- |

систем// Вестн к АГУ. Выпуск, 3 (206), 2017 – С. 128 – 133. |

|

2. |

Давлетханов М. Современные технологии обнаружения утечек [Электронный ресурс] |

// URL: https://www.anti-malware.ru/node/8578 |

|

3. |

Росс йская Федерац я. Законы. Трудовой кодекс Российской Федерации [Текст]: от |

30.12. |

2001 г. № 197-ФЗ, ввод в действие с 01.02.2002 / Российская Федерация. Законы. – |

Волгоград ; М. : Изд-во ВолГУ : Ли рис, 2002. – 225 с. |

|

4. |

Росс йская Федерац я. Конституция (1993). Конституция Российской Федерации |

[Текст] : пр нята всенар. голосованием 12.12.1993 г. / Российская Федерация. Конституция (1993). – М.: АСТ: Астрель, 2007. – 63 с.

81

УДК: 004.07, 004.08

АНАЛИЗ И ИССЛЕДОВАНИЕ ЦИФРОВЫХ СЛЕДОВ ФАЙЛОВ ГИБЕРНАЦИИ И ПОДКАЧКИ ФАЙЛОВ и ССЫЛОК .LNK

Михайлов С.Ю

студент группы БИТ-162 Омского государственного технического университета, г. Омск

Данилова О.Т.

канд. физ.-мат. наук, доцент кафедры «Комплексная защита информации» Омского государственного технического университета, г. Омск

СибАДИодним из самых молодых направлений в криминалистической технике. На современном этапе пока не в полной мере сформированы теоретические и методологические основы криминалистического исследования компьютерной информации. В частности, среди криминалистов нет единства взглядов на предмет, задачи и объекты криминалистического исследования компьютерной информации. Компьютерная информация является объектом материального мира, элементом искусственной среды, созданным человеком. Она может существовать только с помощью специально приспособленных технических средств: электронно-вычислительной техники и электронных средств связи (системы телекоммуникаций). В предмет криминалистического исследования компьютерной информации входит: разработка приемов, способов, рекомендаций по обнаружению, фиксации, изъятию и хранению компьютерной информации и электронно-вычислительной техники; изучение состояния и процессов обработки компьютерной информации; состояния и функционирования электронновычислительной техники.

Аннотация. В данной работе представлены подходы к поиску значимых цифровых |

|||||||

следов файлов г бернац |

, подкачки, а также файлов с расширением .lnk. Полученные в |

||||||

результате |

сследован й |

предназначены для |

актуализации |

методики поиска |

и анализа |

||

криминалист чески знач мой |

нформации в |

служебных и |

системных файлах, базах |

||||

данных, граф ческ х файлов. Анализ получаемых данных может способствовать |

|||||||

интерпретац |

нформац |

, |

выгруженной из оперативной памяти, например, пароли от |

||||

учетных зап сей, .doc файлы, cookie веб браузеров, изображения, html страницы, |

|||||||

запущенные ранее программы |

т.д. |

|

|

|

|||

Ключевые слова: Г |

ернац я, файл ги ернации, файл подкачки, сегменты, |

алгоритм |

|||||

сжатия, реестр, дамп памяти, монтирование образа. |

|

|

|||||

Введен е |

|

|

|

|

|

|

|

Криминал ст ческое |

|

сследование компьютерной (машиной) информации |

является |

||||

Постановка задачи

Целью исследования работы является поиск цифровых следов на предмет криминалистической важности. Основными объектами для изучения и анализа, являются образы дисков, дампы памяти, файлы подкачки гибернации, а так же файлы ссылок .lnk. Анализ полученных данных из объектов, может помочь при раскрытии какого-либо компьютерного инцидента.

Разработка методики

Исследование вышеупомянутых файлов позволяет обнаружить любую информацию, выгруженную из оперативной памяти, например, пароли от учетных записей, .doc файлы, cookie веб браузеров, изображения, html страницы, запущенные ранее программы, txt и т.д.

Все, что содержалось в оперативной памяти компьютера. Содержимое файла гибернации аналогично содержимому файла подкачки.

Файл гибернации hibetfile.sys отвечает за режим гибернации в Windows.

82

Режим Гибернации – это энергосберегающий режим ОС компьютера, который перед выключением питания, позволяет сохранять все содержимое оперативной памяти на жесткий диск в файл hiberfil.sys. Он создается для точной и правильной работы спящего режима [1].

Данный файл располагается в корне системного диска и не отображается в проводнике Windows без дополнительных настроек.

Информация, которая хранится в реестре, касающегося данного файла, имеет путь:

|

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Power |

Восстановление и удаление файла hiberfil.sys: |

|

1) |

для удален я hiberfil.sys необходимо выключить режим гибернации или гибридный |

спящий реж м; |

|

2) |

запуст тькоманднуюстрокуотимениАдминистратора;3)ввестикомандуpowercfg-hoff. |

Восстановлен е hiberfil.sys осуществляется по команде powercfg -h on. |

|

Перенос файла г бернац невозможен, потому что нахождение рабочего файла режима |

|

гибернации на д ске с стемы принципиально важно. Он должен находиться только там, где находится, быть доступным загрузчику операционной системы.

Установ ть размер файла г ернации можно в вручную. Для этого, необходимо открыть командную строку от мени администратора и выполнить команду: powercfg hibernate size (указать % от своей операт вной памяти). Критическим минимум, которое можно установить для размера файла спящего режима, является 50%. Оптимальным значением, для данного файла, является 55-60 процентов, меньше ставить не рекомендуется, так как система может перестать работать.

Файл гибернации представляет из се я набор из нескольких структур и делится на непрерывные сегменты памяти размеров 4096 байт. Структура памяти делится на три непрерывных сегмента:

1) Первый сегмент – заголовок. Структура, в которой содержится основная информация, касающаяся процесса ги ернации:

- номер страниц, с которых начинается наборы восстановления; - состояние; - системное время на момент гибернации.

2) Второй сегмент - данные о состоянии процессоров на момент гибернации 3) Третий сегмент - остаток занимают наборы восстановления, содержащие данные в

сжатом виде из оперативной памяти.

Заголовок файла гибернации представляет из себя структуру, содержащую информацию о состоянии системы на момент гибернации о самой процедуре гибернации. Содержимое структуры может различаться в зависимости от версии ОС, но меняется по большей части относительное расположение полей структуры. После успешного восстановления системы из файла гибернации вся хранимая информация в нём, кроме первой страницы, заполняется

|

нулями. Данные в файле гибернации группируются в один или несколько наборов |

|||

|

восстановления. Каждый набор сохраняет очерёдность страниц из памяти, но загружается на |

|||

СибАДИопределённой стадии восстановления состояния системы [2]. |

||||

|

В Таблице 1 представлен пример расположения нескольких основных значений в |

|||

|

структуре. |

|

|

|

|

Таблица 1 – Основные значения в заголовке |

|

|

|

|

Значение |

Относительный адрес |

Размер |

|

|

Сигнатура |

+0×000 |

4 бита |

|

|

Системное время |

+0×020 |

64 бита |

|

|

Кол. страниц для загрузчика |

+0×058 |

8 бита |

|

|

Адрес первой загрузочной страницы |

+0×068 |

8 бита |

|

83

С целью минимизации использования памяти, при создании файла hiberfil.sys, используются вариации алгоритма сжатия XPRESS. Чтобы определить, какой алгоритм сжатия применялся в конкретном наборе сжатых данных, нужно, сравнить размер сжатых данных с количеством дескрипторов страниц, умноженным на размер страницы. Если данные были сохранены без каких-либо изменений, то значения равны. Если значения различны, то в случае, если соответствующий старший бит заголовка сегмента выставлен,

использовался алгоритм LZ77+Huffman, иначе — Plain LZ77[4].

СибАДИуществует три вариации алгоритма сжатия, где основными характерными различиями, являются скорость обработки данных и сложность его применения:

1) Plain LZ77 - самый быстрый по исполнению.

2) LZ77 + Huffman – более медленный вариант алгоритма за счёт дополнительного использован я код ровки кодами Хаффмана.

3) LZNT1 – Реал зует алгор тм LZ77, но с упрощенной процедурой сжатия ( на данный момент используется редко)

Файл подкачки – это файл, который ОС использует в случае нехватки оперативной памяти.

Файл подкачки необход м для того, что ы разгрузить оперативную память в периоды её высокой загрузки. Если одновременно запустить несколько приложений, которые сильно загружают операт вную память, то часть этих приложений будет неактивна (они будут свёрнуты ли не будут спользоваться в данный момент) и данные будут выгружаться в менее быструю область, т. е. в файл подкачки, а данные активных в данный момент приложений будут наход ться непосредственно в оперативной памяти.

Когда система загружается, процесс Session Manager определяет список PagingFiles, которые нужно открыть, считывая значение в реестре. Данный путь в реестре содержит имя файла подкачки, а также минимальный и максимальный размер каждого файла подкачки. Windows поддерживает до 16 файлов подкачки. В 32-разрядной системе, использующей нормальное ядро, максимальный размер каждого файла страницы составляет 4095 МБ. В системах x64 x86 с ядром PAE максимальный размер файла составляет 16 терабайт (16 ТБ). В системах IA-64, каждый файл подкачки может иметь размер до 32 терабайт.

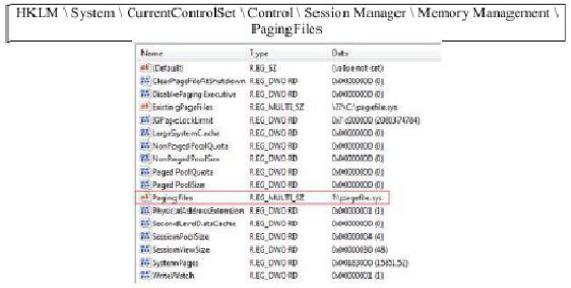

Чтобы посмотреть список файлов страниц, можно посмотреть значение реестра

Рисунок 1 – Окно оснастки редактора реестра

Параметры конфигурации файла подкачки управляются с помощью служебной программы System в панели управления.

84

В таблице 2 представлен размер файла подкачки, который по умолчанию определяется объемом физической памяти.

Таблица 2 – Размер файла подкачки по умолчанию

|

истемная память |

Минимальный размер |

Максимальный размер |

|

|

|

файла подкачки |

файла подкачки |

|

|

<1 ГБ |

1.5 * ОЗУ |

3 * ОЗУ |

|

|

|

|

|

|

|

> = 1 ГБ |

1 * ОЗУ |

3 * ОЗУ |

|

|

|

|

|

|

|

СибАДИ |

|

||

|

Результаты |

|

|

|

|

ОС Windows не меет средств для просмотра содержимого файлов подкачки и гибернации |

|||

и не дает просто так скоп ровать его или же открыть в какой-либо программе. Для исследован я, можно воспользоваться программой OS Forensic, файлы необходимо экспортировать.

Чтобы выясн ть содерж мое файла подкачки или файла гибернации можно применить два метода:

1. |

Задействовать спец альные утилиты, которые позволяют скопировать и просмотреть |

содержимое файла подкачки; |

|

2. |

Загруз ться с другой ОС получить доступ к файлу подкачки из нее. |

Так же для того, что ы посмотреть содержимое скопированных файлов, можно воспользоваться любым hex-редактором. Информация, которая может быть извлечена из файлов представлена в та л це 3.

Программы, которые ыли задействованы для поиска и анализа цифровых следов: Belkasoft Evidence Center, Volatility Framework, Mimikatz, OS Forensic, FTK Image, файловый менеджер Total Commander; специализированное ПО для проведения компьютерных экспертиз.

помощью Belkasoft Evidence Center [3] ыли найдены: изображения, перечень файлов, результаты поиска в браузерах, которые были использованы, Веб-Страницы, переписки в приложениях Skype, Telegram.

Таблица 3 – Список данных, полученный при исследовании файлов

Файл |

|

анные |

hiberfil.sys |

- |

cookie, .doc, .txt, .dll, .pdf,.db, .dat, .gif, .ole, .exe ; |

|

- |

изображения; |

|

- |

ссылки посещения браузера; |

|

- |

результаты поиска систем; |

|

- |

пароль; |

|

- |

буфер обмена; |

|

- Сведения о сетевых соединениях; |

|

|

- |

расшифрованные файлы; |

|

- информацию о последних скачанных файлах; |

|

|

сообщения, переданные с помощью программ мгновенного |

|

|

обмена сообщениями или с использованием чатов; - последние |

|

|

сообщения, полученные и отправленные через социальные сети; |

|

85

pagefile.sys |

- |

cookie, .doc, .txt, .dll, .zip, .pdf,.db, .dat, .gif, .ole, .lnk ; |

-видео буфер (изображения);

-доступно большое количество системной информации, загруженные ветки реестра;

-ссылки посещения браузера;

-результаты поиска систем;

-буфер обмена;

-пароль;

СибАДИ- Сведения о зарегистрированном пользователе; - информация об открытых сетевых соединениях; - сообщения, переданные с помощью программ

мгновенного обмена сообщениями или с использованием чатов; если компьютер заражен вирусом или на нем запущена

троянская программа, то при исследовании это можно обнаружить

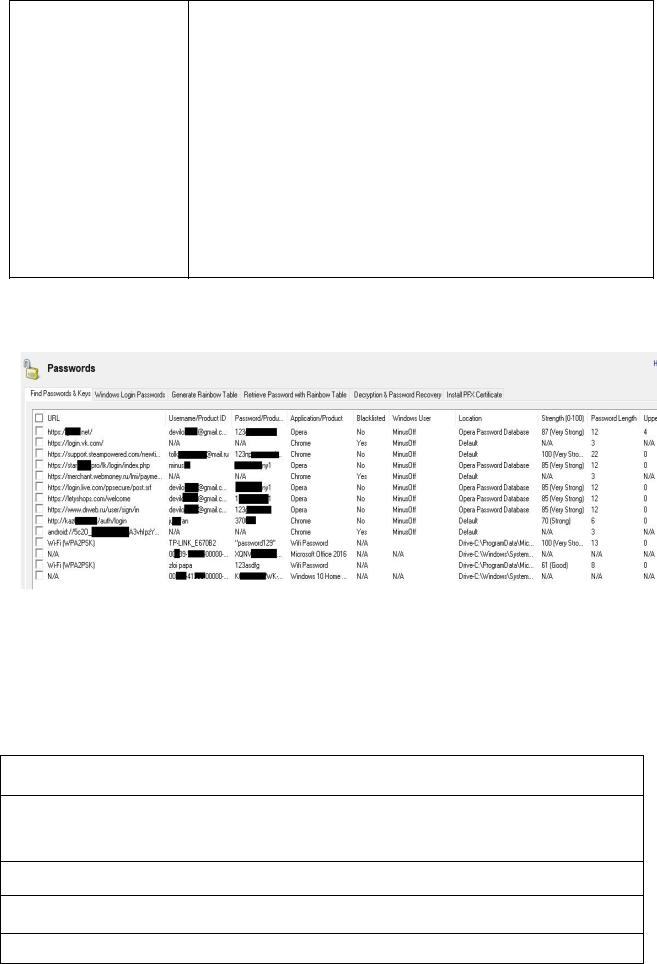

помощью ут л ты Mimikatz, можно получить пароли пользователей Windows в открытом в де. Это работает на следующих системах:

Рисунок 2 – Пароли, которые выявлены на живой машине

Все файлы «LNK» имеют единый формат, в котором хранятся следующие криминалистически значимые сведения об открываемом файле собственно файле «LNK» (набор вариативен в зависимости от конкретных обстоятельств открытия файла) представлены в таблице 4.

Таблица 4 – Криминалистически значимые сведения об открываемом файле

GUID (глобальный уникальный идентификатор) файла «LNK»

атрибуты файла, на который ссылается файл «LNK» («только для чтения», «скрытый», «системный», «метка тома», «архивный», зашифрованный средствами EFS (Encrypted

File System) файловой системы NTFS и др.)

дата создания, модификации, последнего доступа к файлу

метка тома, на котором зарегистрирован открываемый файл

полный путь к файлу на логическом диске НЖМД, на котором он открывался

86

метка тома сетевого диска, на котором зарегистрирован открываемый файл

имя сетевого ресурса, на котором зарегистрирован открываемый файл

серийный номер тома

тип носителя данных, на котором зарегистрирован открываемый файл («съемный» (дискеты,

СибАДИZIP-диск и т.п.), «фиксированный» (НЖМД), «удаленный» (носитель данных сетевого устройства), «компакт-диск», «RAM-диск»)

Обсужден |

е |

Т.к. ОС Windows не меет средств для просмотра содержимого файлов подкачки и |

|

гибернации |

не дает просто так скопировать его или же открыть в какой-либо программе, |

мы использовали спец альные утилиты, с помощью которых были получены и исследованы цифровые следы.

Были использованы три этапа исследования: 1. Дамп памяти; 2. Монт рован е образа;

3. Поиск ц фровых следов на машине. LNK – Ярлык Windows. Расширение LNK – это «ссылка» ли ярлык, который используется в качестве ссылки на программу, каталог, исходный файл в Windows. Он содержит местоположение, имя файла, тип ярлыка, а также программу, которая открывает файл, еще можно узнать набор клавиш для быстрого открытия файла.

Обычно LNK файл использует тот же значок, что и основной файл, но добавляет небольшая стрелка, в углу файла. Это делается для того, чтобы узнать, что файл указывает на другое расположение. При двойном нажатии, ярлык делает те же самые действия, что исходный файл.

В Windows не показывается расширения LNK файла, даже когда установлено свойство «Скрывать расширения для зарегистрированных типов файлов». Для того чтобы, пользователи могли включить отображения расширения файла LNK. Необходимо редактировать данные в поле «NeverShowExt» в узле «HKEY CLASSES ROOT\lnkfile»

реестра Windows, значения (0 = отключить, 1 = включить). алее необходимо сделать перезагрузку. (Данная процедура не рекомендуется). анные файлы могут быть часто

заражены злоумышленниками. Регистрационный путь таких файлов в наиболее распространенных операционных системах Windows приведен в следующей таблице 5.

Таблица 5 – Регистрационный путь файлов «LNK», создаваемых операционными системами Windows

Версия ОС |

Регистрационный путь файлов LNK |

Windows 10 |

c:\Пользователи\<Имя |

|

пользователя>\AppData\Roaming\Microsoft\Windows\Recent (Недавние |

|

документы)\ |

Заключение

Вданной работе был проведен анализ файлов подкачки, гибернации и файлов ссылок .lnk.

Вних могут содержаться как части самих исполняемых процессов, так и части удаленных файлов, пользовательских сессий, криптографических ключей, данных о .doc файлах, cookie веб браузеров, изображениях, html страницах, запущенных ранее программы, txt документов и т.д. При современном распространении сложных систем защиты информации, основанных на криптовании, восстановление их ключей становиться чуть-ли не одной из основных задач

87

для исследования. В защищенных системах зачастую эти файлы – это единственное место, где могут сохраниться защитные ключи, и другая временная, но очень важная информация.

Библиографический список

1. Федотов Н.Н. Форензика – компьютерная криминалистика. – М.: Юридический мир, 2007. – 360с.

2. Медведев А.А. Исследование структуры файла гибернации // Санкт-Петербургский государственный университет 2018, - 17с.

СибАДИ3. Нехорошев .Б., Шухнин М.Н. Практические основы компьютерно-технической экспертизы: учебно-метод ческое пособие. – Саратов: Научная книга, 2007. – 266 с.

4. Joe T. Sylve Vico Marziale Golden G. Richard. Modern windows hibernation file analysis // Elsevier.–– 2016. – 38 с.

88