- •ВСТУПИТЕЛЬНОЕ СЛОВО

- •Балау Э.И.

- •Семенова З.В.

- •ЗАЩИТА ДАННЫХ В ИНФОРМАЦИОННОЙ СИСТЕМЕ «ПОМОЩНИК ВОСПИТАТЕЛЯ»

- •Вишняков Д.Д.

- •Жумажанова С.С.

- •Рахимжанов Э.А.

- •Лукин Д.В.

- •Гарипов И.М.

- •Сулавко А.Е.

- •БИОМЕТРИЧЕСКАЯ ИДЕНТИФИКАЦИИ ЛИЧНОСТИ НА ОСНОВЕ ОБРАЗОВ ГЕОМЕТРИИ УШНОЙ РАКОВИНЫ

- •Гайкова П.Д.

- •Семенова З.В.

- •ВОЗМОЖНОСТИ СУБД MS SQL SERVER И ЯЗЫКА ПРОГРАММИРОВАНИЯ C# ПО ШИФРОВАНИЮ ДАННЫХ В ИНФОРМАЦИОННОЙ СИСТЕМЕ «АВТОСТОЯНКА»

- •Гренц Д.С.

- •Ложников П.С.

- •АНАЛИТИЧЕСКОЕ ИССЛЕДОВАНИЕ ПРОБЛЕМЫ ДИСТАНЦИОННОГО РАСПОЗНАВАНИЯ ФУНКЦИОНАЛЬНОГО СОСТОЯНИЯ ОПЕРАТОРА ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМ В ПРОЦЕССЕ ПРОФЕССИОНАЛЬНОЙ ДЕЯТЕЛЬНОСТИ

- •Гугняк Р.Б.

- •Епифанцева М.Е.

- •ИССЛЕДОВАНИЕ ВОЗМОЖНОСТЕЙ МАШИННОГО ОБУЧЕНИЯ ДЛЯ ДЕТЕКТИРОВАНИЯ АТАК НА ВЕБ-ПРИЛОЖЕНИЯ

- •Гузаревич М.Е.

- •Семенова З.В.

- •Долгих Е.С.

- •Анацкая А.Г.

- •ЗАЩИТА ИНФОРМАЦИИ В ИНФОРМАЦИОННОЙ СИСТЕМЕ ФОРМИРОВАНИЯ КОРПОРАТИВНОЙ ОТЧЁТНОСТИ

- •Каге Н.В.

- •Толкачева Е.В.

- •Ковшарь И.Р.

- •Сапрыкина Н.А.

- •ИНФОРМАЦИОННО-ПСИХОЛОГИЧЕСКАЯ БЕЗОПАСНОСТЬ ЛИЧНОСТИ И ОБЩЕСТВА

- •Костякова Д.К.

- •Анацкая А.Г.

- •Логунов Н.Д.

- •Толкачева Е.В.

- •ПРОЕКТИРОВАНИЕ ПОДСИСТЕМЫ КОРПОРАТИВНОЙ ИНФОРМАЦИОННОЙ СИСТЕМЫ В ЗАЩИЩЕННОМ ИСПОЛНЕНИИ

- •Левитская Е.А.

- •Сулавко А.Е.

- •Жумажанова С.С.

- •ИДЕНТИФИКАЦИОННЫЙ ПОТЕНЦИАЛ ПАРАМЕТРОВ ЭЛЕКТРОЭНЦЕФАЛОГРАММ ДЛЯ РЕШЕНИЯ ЗАДАЧ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

- •Мелимов А.А.

- •Семенова З.В.

- •ЭТИЧЕСКИЕ ПРОБЛЕМЫ ВНЕДРЕНИЯ DLP-СИСТЕМ В УСЛОВИЯХ КОНТРОЛЯ ЗА ДЕЯТЕЛЬНОСТЬЮ СОТРУДНИКОВ

- •Мишурин А.О.

- •ПЕРСПЕКТИВНЫЕ НАПРАВЛЕНИЯ РАЗВИТИЯ ТЕХНОЛОГИЙ ДЛЯ ЦЕНТРОВ МОНИТОРИНГА И РЕАГИРОВАНИЯ НА ИНЦИДЕНТЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

- •Нигрей A. A.

- •АНАЛИЗ МЕТОДОВ ИДЕНТИФИКАЦИИ ФИЗИОЛОГИЧЕСКОГО СОСТОЯНИЯ СНА ПО ЭЭГ ОПЕРАТОРА ОПАСНОГО ПРОИЗВОДСТВЕННОГО ОБЪЕКТА

- •Рахимжанов Э.А.

- •Жумажанова С.С.

- •Семиколенов М.А.

- •Саргин В.А.

- •Данилова О.Т.

- •СПОСОБ ОЦЕНКИ ЛОЯЛЬНОСТИ И МОТИВАЦИИ ПЕРСОНАЛА

- •Саргин М.В.

- •Михайлов Е.М.

- •СРЕДСТВА И МЕТОДЫ ФОРМИРОВАНИЯ КОМПЕТЕНЦИЙ В ОБЛАСТИ ПРЕДОТВРАЩЕНИЯ УТЕЧКИ ДАННЫХ НА ПРЕДПРИЯТИИ

- •Севостьянов Н.А.

- •Щукина В.И.

- •Семенова З.В.

- •Чобан А. Г.

- •Стадников Д.Г.

- •Иниватов Д.П

- •Сулавко А.Е.

- •ОСОБЕННОСТИ ПОСТРОЕНИЯ НЕЙРОСЕТЕВЫХ АЛГОРИТМОВ В ЗАДАЧАХ РАСПОЗНАВАНИЯ ОБРАЗОВ

- •Шалина Е.В.

- •Самотуга A.E.

- •Сулавко А.Е.

- •Щукина В.И., Кальницкая А.В., Саломаха Н.А

- •Анацкая А.Г.

- •Семенова З.В.

- •Толкачева Е.В.

Федеральное государственное бюджетное образовательное учреждение высшего образования

«Сибирский государственный автомобильно-дорожный университет (СибАДИ)»

СибАДИКафедра «Информационная безопасность»

ИНФОРМАЦИОНН Я БЕЗОПАСНОСТЬ: СОВРЕМЕННАЯ ТЕОРИЯ И ПРАКТИКА

Сборник научных трудов студентов, аспирантов преподавателей по материалам

II Межвузовской научно-практической конференции

Омск • 2019

УДК 004

И74

И74 Информационная безопасность: современная теория и практика [Электронный ресурс] : сборник научных трудов студентов, аспирантов и преподавателей по материалам

II Межвузовской научно-практической конференции / отв. ред. З.В. Семенова. – Электрон.

дан. – Омск : СибАДИ, 2019. – URL: http://bek.sibadi.org/cgi-bin/irbis64r_plus/

cgiirbis 64 ft.exe?C21COM=S&I21DBN=IBIS FULLTEXT&P21DBN=IBIS&S21FMT= briefHTML ft&Z21ID=GUEST&S21ALL=<.>TXT=esd1089.pdf<.>. - Режим доступа: для авторизованных пользователей.

СибАДИгосударственное бюджетное о разовательное учреждение высшего образования «Сибирский государственный автомо льно-дорожный университет (СибАДИ)», Федеральное государственное бюджетное о разовательное учреждение высшего образования «Омский государственный технический университет (ОмГТУ)», Федеральное государственное бюджетное образовательное учреждение высшего образования «Омский государственный университет путей соо щения (ОмГУПС)», Федеральное государственное бюджетное образовательное учреждение высшего о разования «Омский государственный университет им. Ф.М. Достоевского (ОмГУ), а также докладчиков из других городов (г. Санкт-Петербург, г. Снежинск).

ISBN 978-5-00113-134-2.

Подготовлен на основе докладов II Межвузовской научно-практической конференции «Информац онная безопасность: современная теория и практика», состоявшейся 13 сентября

2019 на кафедре «Информац онная |

езопасность» факультета «Информационные системы в |

||

управлении» |

бАДИ, г. |

Омск. Программа конференции включает доклады студентов, |

|

аспирантов |

преподавателей вузов г. Омска, осуществляющих подготовку бакалавров и |

||

специалистов |

по УГСН |

10.00.00 |

– «Информационная безопасность»: Федеральное |

Представлены результаты теоретических и практико-ориентированных исследований по различным аспектам информационной безопасности.

Издание может быть полезно научным сотрудникам, преподавателям, студентам и аспирантам и всем, кто интересуется проблемами и перспективами развития информационной безопасности.

Подготовлен на кафедре «Информационная безопасность».

Организационный комитет конференции:

зав. каф. З.В. Семенова (председатель), А.Г. Анацкая, Е.М. Михайлов, С.А. Любич, Н. . Сапрыкина, Е.В. Толкачева

Текстовое (символьное) издание (4,8 МБ)

Системные требования: Intel, 3,4 GHz; 150 Мб; Windows XP/Vista/7; DVD-ROM; 1 Гб свободного места на жестком диске; программа для чтения pdf-файлов: Adobe Acrobat Reader; Foxit Reader

Техническая подготовка Н.В. Кенжалинова Издание первое. Дата подписания к использованию 22.11.2019

Издательско-полиграфический комплекс СибАДИ. 64480, г. Омск, Пр. Мира, 5 РИО ИПК СибАДИ. 64480, г. Омск, ул. 2-я Поселковая, 1

© ФГБОУ ВО «СибАДИ», 2019

|

СОДЕРЖАНИЕ |

4 |

Вступительное слово |

|

|

Балау Э.И. Защита данных в информационной системе "Помощник воспитателя" |

6 |

|

Бречка Д.М., Унчурис В.В. Реализация многопутевой маршрутизации в программно- |

11 |

|

конфигурируемых сетях |

|

|

Вишняков Д.Д., Жумажанова С.С., Рахимжанов Э.А., Лукин Д.В. Использование тепловидения для |

||

распознавания нескольких психофизиологических состояний субъектов по термограммам лица |

14 |

|

Гарипов И.М., улавко А.Е. Биометрическая идентификация личности на основе образов геометрии |

||

ушной раковины |

|

23 |

СибАДИ |

||

Гайкова П.Д. Возможности СУБД MS SQL SERVER языка программирования C# по шифрованию |

||

данных в информационной системе «АВТОСТОЯНКА» |

28 |

|

Гренц Д.С. Аналитическое исследование проблемы дистанционного распознавания |

|

|

функционального состояния оператора информационно-вычислительных систем в процессе |

|

|

профессиональной деятельности |

34 |

|

Гугняк Р.Б. Исследован |

е возможностей машинного обучения для детектирования атак |

39 |

на ВЕБ-приложен я |

|

|

Гузаревич М.Е. Защ та |

нформац и в корпоративной системе электронного документооборота |

43 |

Долгих Е. . Защ та нформаци в нформационной системе формирования корпоративной |

48 |

|

отчётности |

|

|

Каге Н.В. Безопасность подс стемы управления антивирусной защитой в распределенных |

|

|

информационных с стемах "Security of the anti-virus protection management subsystem in |

54 |

|

distributed information systems" |

||

Ковшарь И.Р., Сапрык на Н.А. Информационно-психологическая безопасность личности и |

59 |

|

общества |

|

|

Костякова Д.К. Подс стема защ ты информационной системы управления ключами шифрования и |

||

электронными подписями в контексте ИСПДн |

64 |

|

Логунов Н.Д. Проектирование подсистемы корпоративной информационной системы в защищенном |

||

исполнении |

|

69 |

Левитская Е.А., Сулавко А.Е., Жумажанова С.С. Идентификационный потенциал параметров |

73 |

|

электроэнцефалограмм для решения задач информационной безопасности |

||

Мелимов А.А. Этнические проблемы внедрения DLP-систем в условиях контроля за деятельностью |

||

сотрудников |

|

77 |

Михайлов С.Ю, Данилова О.Т. Анализ и исследование цифровых следов файлов гибернации и |

81 |

|

подкачки файлов и ссылок .LNK |

||

Мишурин А.О. Перспективные направления развития технологий для центров мониторинга и |

89 |

|

реагирования на инциденты информационной безопасности |

||

Нигрей А.А. Анализ методов идентификации физиологического состояния сна по ЭЭГ оператора |

||

опасного производственного объекта |

94 |

|

Рахимжанов Э. ., Жумажанова С.С., Семиколенов М.А. Достигнутые результаты и перспективный |

||

анализ распознавания субъектов по параметрам рукописной подписи |

102 |

|

Саргин В. . Способ оценки лояльности и мотивации персонала |

112 |

|

Саргин М.В. Средства и методы формирования компетенций в области предотвращения утечки |

||

данных на предприятии |

|

118 |

Севостьянов Н.А., Щукина В.И. Обеспечение информационной безопасности детей и подростков |

122 |

|

на основе средств родительского контроля |

||

Чобан А. Г., Стадников Д.Г., Иниватов Д.П, Сулавко А.Е. Особенности построения нейросетевых |

127 |

|

алгоритмов в задачах распознавания образов |

||

Шалина Е.В., Самотуга A.E., Сулавко А.Е. Использование аппарата искусственных иммунных систем |

||

для построения преобразователей тайной биометрии в код доступа: обзор |

134 |

|

Щукина В.И., Кальницкая А.В., Саломаха Н.А. Защита информации в информационных системах |

|

|

государственных органов в сфере транспортного контроля |

142 |

|

3

ВСТУПИТЕЛЬНОЕ СЛОВО

Цифровизация всех сфер нашей жизни, делая ее с одной стороны более комфортной, с другой – предопределяет расширение круга актуальных угроз информационной безопасности. Обращаясь к данным международной компании Positive Technologies, основные усилия которой сосредоточены не только на разработке программного обеспечения в области информационной безопасности, но и на предоставлении услуг в области анализа защищенности, заметим, что итоги II квартала 2019 года являются более тревожными, чем итоги I квартала. Так, в частности, аналитиками Positive Technologies выявлено, что количество уникальных киберинцидентов во II квартале 2019 на 3% превзошло показатель I квартала; на 12 % выросла доля целенаправленных атак (достигнув 59 % от общего количества атак); злоумышленн ки все более решительно нацелены на кражу персональных

СибАДИподкачки файлов ссылок .LNK» и другие.)

данных, ф нансовых средств пр.

Мин м зац я потерь от утечки информации на различных уровнях возможна при решении техн ческ х, технологических и кадровых проблем в области информационной

безопасности. На сегодняшн й день наи олее актуальной является потребность в подготовке высококвал ф ц рованных кадров в о ласти информационной безопасности.

В Омске на базе ведущ х вузов подготовка таких специалистов ведется чуть менее 20 лет. Уч тывая современный тренд на реализацию идеи сетевого взаимодействия, в

сентябре 2018 |

года на азе С АДИ впервые прошла межвузовская научно-практическая |

|

конференц я |

«Информац онная |

езопасность: современная теория и практика». |

Положительный опыт проведен я такой конференции предопределил заинтересованность ее основных участн ков в том, что ы сделать такую конференцию традиционной. В сентябре 2019 года состоялась II Межвузовская научно-практическая конференция «Информационная безопасность: современная теория и практика», география которой стала шире. В ней приняли участие студенты, аспиранты и преподаватели не только омских вузов (СибАДИ, ОмГТУ, ОмГУПС и ОмГТУ), но и докладчики из г. Санкт-Петербурга, г. Снежинска и г. Уфы). Доклады, вызвавшие у участников конференции наибольший интерес, представлены в данном сборнике.

Многие из докладчиков представили результаты своих научно-практических работ, апробация которых прошла в рамках производственной практики. Среди них проекты или прототипы информационных систем, для которых теоретически и практически проработаны разнообразные аспекты защиты информации («Защита информации в информационной системе формирования корпоративной отчётности», «Подсистема защиты информационной системы управления ключами шифрования и электронными подписями в контексте ИСПДН», «Проектирование подсистемы корпоративной информационной системы в защищенном исполнении», «Анализ и исследование цифровых следов файлов кибернации и

На конференции были также представлены результаты исследований, реализуемых в рамках грантовой поддержки («Анализ методов идентификации физиологического состояния сна по ЭЭГ оператора опасного производственного объекта»; « спользование аппарата искусственных иммунных систем для построения преобразователей тайной биометрии в код доступа: обзор»; «Особенности построения нейросетевых алгоритмов в задачах распознавания образов»; «Идентификационный потенциал параметров электроэнцефалограмм для решения задач»).

Живой интерес участники конференции проявили и в отношении аналитических исследований («Использование тепловидения для распознавания нескольких психофизиологических состояний субъектов по термограммам лица», «Биометрическая идентификации личности на основе образов геометрии ушной раковины», «Исследование возможностей машинного обучения для детектирования атак на веб-приложения», «Идентификационный потенциал параметров электроэнцефалограмм для решения задач

4

информационной безопасности», «Перспективные направления развития технологий для центров мониторинга и реагирования на инциденты информационной безопасности»).

Активная дискуссия развернулась вокруг докладов, имеющих выраженную практикоориентированную направленность («3ащита данных в информационной системе «помощник воспитателя», «Обеспечение защиты приложения «Возможности СУБД MS SQL SERVER и

языка |

программирования С# |

по шифрованию данных в информационной системе |

||||||

«АВТО |

ТОЯНКА», |

«Категорирование |

объектов |

критической |

информационной |

|||

С |

|

|

|

|

|

|||

инфраструктуры медицинского учреждения», «Комплексная защита информации в |

||||||||

информационной системе страховой компании»), а также докладов по гуманитарным |

||||||||

аспектам информационной безопасности, включая вопросы подготовки специалистов в |

||||||||

области ИБ (« редства |

|

методы формирования компетенций в области предотвращения |

||||||

утечки данных на предпр ят |

», «Информационно-психологическая безопасность личности |

|||||||

и общества». |

|

|

|

|

|

|

|

|

продолжение |

|

|

|

|||||

Орган заторы |

|

участники конференции высоко оценили предоставленную |

||||||

возможность обмена опытом, полезной научной и практической информацией, а также |

||||||||

выразили надежду на |

|

|

взаимодействия выпускающих кафедр в таком формате. |

|||||

Оргком тет конференц |

выражает |

надежду на |

то, что данный сборник научных |

|||||

статей |

станет |

|

|

д скуссий и импульсом для новых научно-практических |

||||

исследован й. |

объектом |

|

З.В. Семенова |

|||||

|

|

|

|

|

|

|

||

|

|

|

|

|

Зав. кафедрой «Информационная безопасность» СибАДИ, |

|||

|

|

|

|

|

|

|

д-р пед. наук, профессор |

|

|

|

|

|

А |

|

|||

|

|

|

|

|

|

Д |

||

|

|

|

|

|

|

|

И |

|

5

УДК 004.056

ЗАЩИТА ДАННЫХ В ИНФОРМАЦИОННОЙ СИСТЕМЕ «ПОМОЩНИК ВОСПИТАТЕЛЯ»

Балау Э.И.

студентка группы БИб16-И1 «Сибирского государственного автомобильно-дорожного университета (СибАДИ)», г. Омск

Семенова З.В.

научный руководитель, док. пед. наук, профессор, зав. кафедрой «Информационная безопасность» «Сибирского государственного автомобильно-дорожного университета (СибАДИ)», г. Омск

СибАДИВведение

Аннотац я. В настоящей статье представлено обоснование использования приложения «Помощник восп тателя», а также описание главного бизнес процесса и результат его

декомпозиц |

на 4 |

подпроцесса. Показано, как реализуется в приложении |

защита |

||

персональных данных с помощью шифрования в условиях использования для разработки |

|||||

приложения так х средств, как СУБД MS SQL Server и языка C#. Приведен конкретный |

|||||

вариант реал зац |

дент ф кации и |

аунтентификации данных, а |

также валидации |

||

данных. |

|

|

|

|

|

Ключевые |

слова: |

знес-процесс, декомпозиция бизнес-процесса |

защита |

данных, |

|

валидация данных, хеш рован е, схема |

азв данных, шифрование, |

Always Encrypted, |

|||

целостность данных, СУБД MS SQL Server, язык C#, . |

|

|

|||

Детский сада - неотъемлемая часть современного общества. Несмотря на то, что посещают детский сад дети, родители принимают большое участие в его деятельности. В связи с тем, что в детском саду проводятся различные мероприятия, родителям необходимо знать заранее, что тре уется их детям для того или иного праздника. В связи с этим возникает проблема со своевременной доставкой информации родителям. Решением, в этом случае может являться реализация приложения, которое будет оповещать родителей о предстоящем мероприятии и о том, что для этого необходимо. Следует учитывать, что при автоматизации процесса отправки сообщений используются персональные данные. В соответствии с Федеральном законом №152-ФЗ «О персональных данных» все персональные данные должны быть защищены. В связи с этим требуется обеспечить такую функцию безопасности как шифрование персональных данных. А также следует ограничить доступ посторонних лиц к приложению, реализовав аутентификацию и идентификацию.

Краткая характеристика функционала ИС «Помощник воспитателя»

Автоматизированная система «Помощник воспитателя» предназначена для ускорения упрощения работы воспитателя по оповещению родителей. При помощи приложения воспитатель сможет наиболее просто отправлять сообщения на электронную почту. Это является главным бизнес-процессом системы. Главный бизнес-процесс декомпозируется на четыре подзадачи:

регистрирование предстоящего мероприятия,

выбор группы участвующей в мероприятии,

распределение обязанностей между детьми,

отправка сообщений на электронную почту (рисунок 1).

Такое приложение должно работать в соответствии со следующей логикой. Для отправки сообщения пользователь (в данном случае воспитатель) сначала регистрирует в системе предстоящее мероприятие (определяя его название и дату проведения). На следующем шаге необходимо выбрать группу. Заметим, что группы предварительно занесены в БД ИС «Помощник воспитателя» на подготовительном этапе работы приложения. Затем

6

пользователь распределяет обязанности (костюмы, роли, стихи) между детьми (списки детей группы к этому моменту также должны быть внесены в БД). На заключительном этапе непосредственно реализуется подпроцесс - отправка сообщения на почту родителям.

Си

бАРисунок 1 – Декомпозиция главного бизнес-процесса

Базируясь на основном функционале информационной системы, определяется схема базы данных (рис.2), которая является достаточно простой, включающей 6 таблиц: Parent (родитель), Child (ребенок), Group (группа), Duty (обязанность), Event (мероприятие) , Login.

Д И

Рисунок 2 – Схема БД

7

Как видно из схемы, таблицы, как правило, имеют связь «от одного – ко многим», что также определяется логикой основного бизнес-процесса.

Обеспечение информационной безопасности посредством шифрования

Как уже указывалось выше, в данном приложении будут использоваться персональные данные. В связи с этим необходимо их обезопасить от НСД средствами языка С# и MS SQL Server. В приложении заложены следующие аспекты безопасности:

шифрование персональных данных;идентификация и аутентификация;

СибАДИEncrypted», «Ключи шифрования нового стол ца», «Ключ шифрования нового столбца».

обеспечение целостности входных данных.

Рассмотр м, как в пр ложении реализована защита данных от НСД на основе

шифрован я. ледует замет ть, что начиная с версии 2016 года, в SQL Server была добавлена новая функц я безопасности Always Encrypted. Данная функция гарантирует, что конфиденц альные данные н когда не будут отображаться в виде открытого текста в экземпляре SQL Server. Always Encrypted работает за счет прозрачного шифрования данных

в приложен , так что SQL Server удет о рабатывать только зашифрованные данные, а не

значения в в де открытого текста. Даже если экземпляр SQL или хост-компьютер скомпромет рованы, злоумышленник может получить только зашифрованный текст конфиденц альных данных. Для того что ы использовать Always Encrypted необходимо выполнить следующ й порядок действий:

|

Необход мо создать |

азу данных. |

|

В базе данных в разделе «Безопасность» необходимо выбрать «Ключи Always |

|

Encrypted», «Главные ключи стол ца», «Создать главный ключ столбца». |

||

|

Ввести имя главного ключа стол ца в поле «Имя». Нажать на кнопку «Создать |

|

сертификат». После нажатия на «Ок» создастся самозаверяющий сертификат определение |

||

главного ключа столбца в |

азе данных. |

|

|

В базе данных в |

разделе «Безопасность» необходимо выбрать «Ключи Always |

В поле «Имя» вводим имя ключа. В поле «Главный ключ столбца» выбираем ранее созданный ключ. После нажатия кнопки «Ок» создается новый ключ шифрования столбца, зашифрованный с помощью сертификата, зашифрованное значение загружается в базу данных.

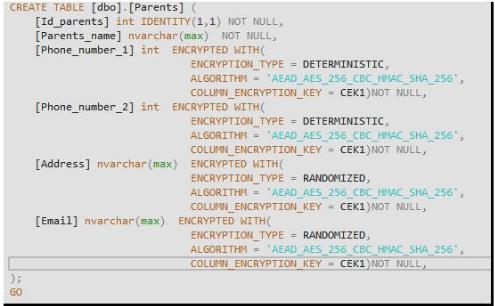

В Visual Studio при создании таблицы необходимо прописать следующий код (рис. 3).

Рисунок 3 – Шифрование средствами языка C#

8

Выполнив описанные выше пункты, получим зашифрованные данные в таблице базы данных, при этом в приложении данные будут видны и доступны для изменения (рисунок 4).

СибАДИРисунок 5 – Реализация хеширования и авторизации средствами C#

Рисунок 4 – Вид таблицы в БД

Идентиф кац я аутент ф кация в данном приложении реализованы с помощью языка C#. Данные о пароле лог не защищены с помощью хеширования. «Хеширование –

преобразован е по детерм н рованному алгоритму входного массива данных произвольной длины в выходную б товую строку фиксированной длины. Такие преобразования также

называются хеш-функц ями |

ли функциями свёртки, а их результаты называют хешем» [1]. |

Реализация дент ф кац |

аутентификации, а также хеширование представлено на |

рисунке 5. |

|

После того как хеширование реализовано данные о пароле логине хранятся в виде представленном на рисунке 6.

Рисунок 6 – Данные таблицы «Login»

«Целостность – это гарантирование того, что информация остается неизменной, корректной и аутентичной. Обеспечение целостности предполагает предотвращение и определение неавторизованного создания, модификации или удаления информации» [2].

9

Целостность входных данных реализована также с помощью языка C# через валидацию данных. «Валидация– это процесс проверки данныхна соответствие различным критериям»[3].

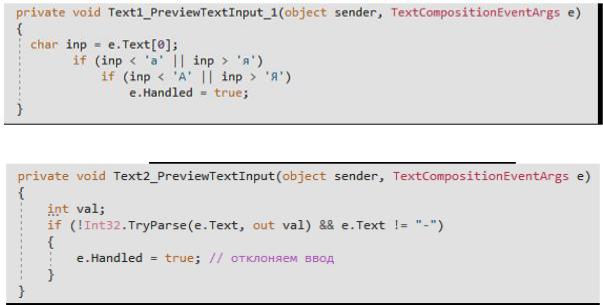

Кодовая реализация валидации представлена на рисунке 7, 8.

СибАДИhttps://www.intuit.ru/studies/courses/1119/147/lecture/4047

Р сунок 7 – Валидация текстового ввода

Р сунок 8 – Валидация цифрового ввода

Заключен е

Таким образом, данные направления защиты информации обеспечивают

конфиденциальность целостность данных. Идентификация и аутентификация

обеспечивают защиту от НСД к приложению, а соответственно к данным. Обеспечение целостности данных минимизирует оши ки работы приложения. Шифрование обеспечивает защиту персональных данных в самой азе данных.

|

|

Библиографический список |

|

|

||

1. |

Хеширование. |

[Электронный |

ресурс]. |

– |

Режим |

доступа: |

https://dic.academic.ru/dic.nsf/ruwiki/78851 |

|

|

|

|

||

2. |

Конфиденциальность, целостность, доступность [Электронный ресурс]. – Режим |

|||||

доступа: https://www.intuit.ru/studies/courses/4088/ 1286/lecture/24236 |

|

|

||||

3. |

Способы проверки достоверности данных [Электронный ресурс]. – Режим доступа: |

|||||

https://www.intuit.ru/studies/courses/4455/712/lecture/21313 |

|

|

|

|||

4. |

Безопасность в |

SQL Server |

[Электронный |

ресурс]. |

– Режим |

доступа: |

10

УДК 004.724.4

РЕАЛИЗАЦИЯ МНОГОПУТЕВОЙ МАРШРУТИЗАЦИИ В ПРОГРАММНОКОНФИГУРИРУЕМЫХ СЕТЯХ

Бречка Д.М.,

канд. техн. наук, доцент кафедры «Информационная безопасность» « ибирского государственного автомобильно-дорожного университета (СибАДИ)», г. Омск

Унчурис В.В.,

студент группы СБС-501-О, ФУБОУ ВО «ОмГУ им. Ф.М. Достоевкого» , г. Омск

СибАДИмаршрутизац ю. При однопутевой – информация передается по одному каналу связи, а при многопутевой – по нескольк м. Многопутевая маршрутизация обеспечивает стабильность, оптимальность спользован я ресурсов, алансировку нагрузки, повышение безопасности сети, так как пакет станов тся труднее перехватить, благодаря этому и проявляется большой интерес к изучению данной темы.

Аннотация. Исследуется возможность разработки программы, реализующей

многопутевую |

маршрут зац ю в программно-конфигурируемых сетях. Описывается |

|

понятие многопутевой маршрутизации, выбираются средства разработки, описывается |

||

алгоритм работы программы. |

|

|

Ключевые слова. Компьютерные сети, маршрутизация, программно-конфигурируемые |

||

сети, многопутевая маршрут зация. |

||

Введен е |

|

|

Протоколы |

маршрут зац |

используются для построения таблицы маршрутизации, |

которые предназначены для пересылки пакетов. Выделяют однопутевую и многопутевую |

||

Целью данной работы является исследование возможности разработки программы, реализующей многопутевую маршрутизацию в программно-конфигурируемых сетях

(Software-defined Networking, SDN).

Описание программно-конфигурируемых сетей

Программно-конфигурируемая сеть – это новая парадигма сетевых технологий, которая берёт свое начало в работах и идеях, лежащих в основе проекта OpenFlow, работа над которым началась примерно в 2009 году в Стэнфордском университете. Однако многие концепции и идей, используемые в SDN, развивались на протяжении последних 25 лет. SDN

– это сеть передачи данных, где разделяются функции управления сетью от устройств передачи данных. [1,2].

Современные сетевые устройства, такие как коммутатор или роутер состоят из трёх компонентов:

– уровень управления – это администрирование устройств, то есть основная задача – обеспечение управляемости устройством;

– уровень регулирования – это «интеллект» устройства, на этом уровне происходит управление трафиком, используя различные алгоритмы (OSPF, IGMP другие);

– уровень передачи трафика – на этом уровне обеспечивается функционал для передачи пакетов.

Но в технологии SDN роутер или коммутатор работают только с потоком данных, то есть только с уровнем передачи трафика. Таким образом, роутер получается более простым и соответственно, более дешевым для производства. «Интеллект» устройства заменяется простой таблицей переадресации [5,7]. За весь «интеллект», уровень администрирования и управление трафиком в технологии SDN отвечает контроллер.

11

Описание протокола OpenFlow

В SDN разделяют два направления обменом информацией:

1)между SDN приложениями, выступает протокол REST API, называется «северный мост»;

2)для управления сетевыми устройствами – «южный мост», на этом уровне используется протокол OpenFlow.

OpenFlow – это протокол, который позволяет контроллеру общаться с сетевыми устройствами, то есть указывать куда передавать принятый пакет, на какой порт

СибАДИконтроллер. Для данного исследования ыл использован контроллер Ryu, так как это программное обеспечение имеет открытый исходный код, поддерживает OpenFlow версии 1.3 предназначен для использования в программах на языке Python [4].

коммутатора. В обычной сети каждый коммутатор имеет программное обеспечение, которое сообщает ему, что делать. С OpenFlow решения о перемещении пакетов централизованы, так

что сеть можно программ ровать независимо от отдельных коммутаторов и

оборудован я центра обработки данных [8]. Переключатели OpenFlow состоят минимум из двух компонентов: табл цы потоков и безопасного канала.

появлен ем программно-определяемых сетей и с использованием протокола OpenFlow многопутевая маршрут зац я стала проще. Начиная с версии 1.1, протокол OpenFlow поддерживает групповые та л цы, что позволяет определять или применять несколько действий к определенному потоку. Существует 4 типа групповых таблиц: ALL, select, indirect, Fast Failover. Для многопутевой маршрутизации используется тип групповой таблицы select. Каждому сегменту в группе SELECT назначен вес, и каждый пакет, который входит в группу, отправляется в один сегмент. Алгоритм выбора сегмента не определен и

зависит от реал зац коммутатора.

Программная реал зац я многопутевой маршрутизации

Для программной реал зац многопутевой маршрутизации необходимо выбрать SDN-

Следующим шагом является определение алгоритма, для поиска всех возможных путей между двумя коммутаторами. Для этого в программе был использован модифицированный алгоритм поиска в глубину (DFS) [6], внутреннее представление графа – матрица смежности.

Далее необходимо определить «веса» путей или «стоимость», будем рассчитывать «стоимость» пути также, как это реализовано в протоколе OSPF [3]. В OSPF «стоимость» интерфейса обратно пропорциональна пропускной способности этого интерфейса. Более высокая пропускная способность дает более низкую «стоимость». «Стоимость» – это отношение эталонной постоянной полосы пропускания (в протоколе OSPF это 100000000) к пропускной способности, бит на секунду.

Решение о направлении трафика в сети может принимать контроллер, либо сами коммутаторы. Второй способ более правильный с точки зрения производительности, в программе будем использовать его. Необходимо «научить» коммутаторы принимать решения самостоятельно, для этого нужно настроить групповые таблицы на коммутаторах используя OpenFlow. При таком подходе, коммутаторам не нужно будет каждый раз обращаться к контроллеру для выяснения пути перенаправления пакета.

Мы уже определили алгоритм нахождения взвешенных путей, необходимо теперь установить эти пути на коммутаторах. Для этого в программе выполняется следующий алгоритм:

1.Получить список взвешенных путей от источника до места назначения.

2.Перебрать все коммутаторы, которые содержат путь:

a.составить список со всеми портами коммутатора, которые используются для передачи данных в сети;

b.если коммутатор имеет несколько путей для дальнейшей пересылки пакета, то создать поток групповой таблице с типом SELECT (при этом указывается вес пути), иначе установить обычный поток.

3.Установить поток.

12

Поток определяется как набор действий, которые применяются к сетевому пакету, то есть отвечает, что нужно сделать с пакетом, учитывая, например, исходный и конечный IP адрес. Пакет можно переслать, отбросить или сделать что-то еще. Для маршрутизации необходимо по IP адресу (сетевой адрес узла), определить MAC адрес (физический адрес), который важен для обнаружения хоста в топологии сети, за это отвечает протокол определения адреса, сокращенно ARP. Для того чтобы определить критерий соответствия потока в Ryu используется метод OFPMatch которому передается IP источника и назначения, а также тип

Ethernet.

Выводы

Описанная программа была разработана на языке Python и протестирована на виртуальной сети с использован ем эмулятора Mininet [9]. Тестирование показало, что программа правильно определяет потоки в сети и позволяет балансировать нагрузку на несколько путей в сети. Так м образом, было установлено, что на сегодняшний день существует возможность создавать корректно работающ е программно-конфигурируемые сети на основе свободно распространяемого программного о еспечения. Данный вывод позволяет проводить

дальнейшие |

сследован я в этой сравнительно новой области информационных технологий. |

|||||||

|

|

|

Би лиографический список |

|

|

|||

1. |

Feamster N., Rexford J., Zegura E. The Road to SDN: An Intellectual History of |

|||||||

Programmable Networks [Электронный ресурс]. — Режим доступа: URL: |

||||||||

https://www.cs.princeton.edu/courses/archive/fall13/cos597E/papers/sdnhistory.pdf (24.02.2019) |

||||||||

2. |

Stancu A., Halunga S., Suciu G., Vulpe A. An Overview Study of Software Defined |

|||||||

Networking |

[Электронный |

ресурс]. |

— |

Режим |

доступа: |

URL: |

||

https://www.researchgate.net/publication/276160376 An Overview Study of Software Defined |

||||||||

Networking (24.02.2019) |

|

|

|

|

|

|

||

3. |

OSPF Design Guide. [Электронный ресурс]. — Режим доступа: URL: |

|||||||

https://www.cisco.com/c/en/us/support/docs/ip/open-shortest-path-first-ospf/7039-1.html#t6 |

|

|||||||

(02.03.2019) |

|

|

|

|

|

|

|

|

4. |

Welcome to RYU the Network Operating System (NOS) [Электронный ресурс]. — Режим |

|||||||

доступа: URL: https://ryu.readthedocs.io/en/latest/ofproto v1 3 |

ref.html (02.03.2019) |

|

||||||

5. |

Gray K., Nadeau T. D. SDN: Software Defined Networks [Текст]/ K. Gray, T. D. Nadeau - |

|||||||

O’Reilly Media, Inc., 2013. |

|

|

|

|

|

|

||

6. |

Алексеев В.Е., Таланов В.А. Графы. Модели вычислений. Структуры данных [Текст]: |

|||||||

учебник /В.Е. Алексеев, В. |

. Таланов. – Нижний Новгород, Изд-во ННГУ, 2005 - 307 с. |

|

||||||

7. |

ONF SDN Evolution Version 1.0 ONF TR-535 [Электронный ресурс]. — Режим |

|||||||

доступа: |

URL: |

http://www.opennetworking.org/wp-content/uploads/2013/05/TR- |

||||||

535 ONF SDN Evolution.pdf (13.04.2019) |

|

|

|

|

||||

8. |

OpenFlow Switch Specification Version 1.5.0 (Protocol version 0x06) [Электронный |

|||||||

ресурс]. |

— |

|

Режим |

|

доступа: |

URL: |

||

https://www.opennetworking.org/images/stories/downloads/sdn-resources/onf- |

|

|||||||

СибАДИspecifications/openflow/openflow-switch-v1.5.0.noipr.pdf (13.04.2019) |

||||||||

9. |

Introduction to Mininet |

[Электронный |

ресурс]. |

— |

Режим доступа: |

URL: |

||

https://github.com/mininet/mininet/wiki/Introduction-to-Mininet#what (27.04.2019)

13