Раздел5_11

.pdf

5 КРИПТОГРАФИЧЕСКИЕ МОДЕЛИ

(Составитель Никонов А.В.)

Криптология (cryptology) – одно из направлений прикладной математики, которое состоит из криптографии (изучает методы сокрытия текста со-

общений)

и криптоанализа (изучает методы восстановления смысла сообще-

ний, скрытого с помощью криптографических методов).

Общие принципы и модели криптографических методов [5] воплощают в себе мощные средства обеспечения конфиденциальности, контроля целостности

и аутентификации.

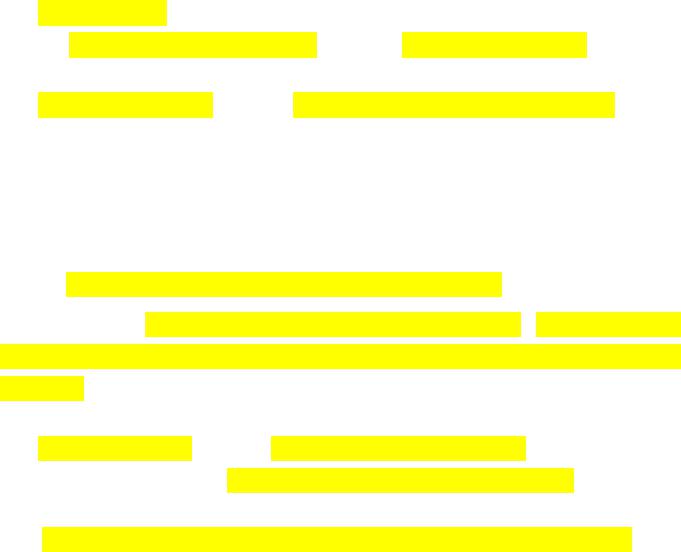

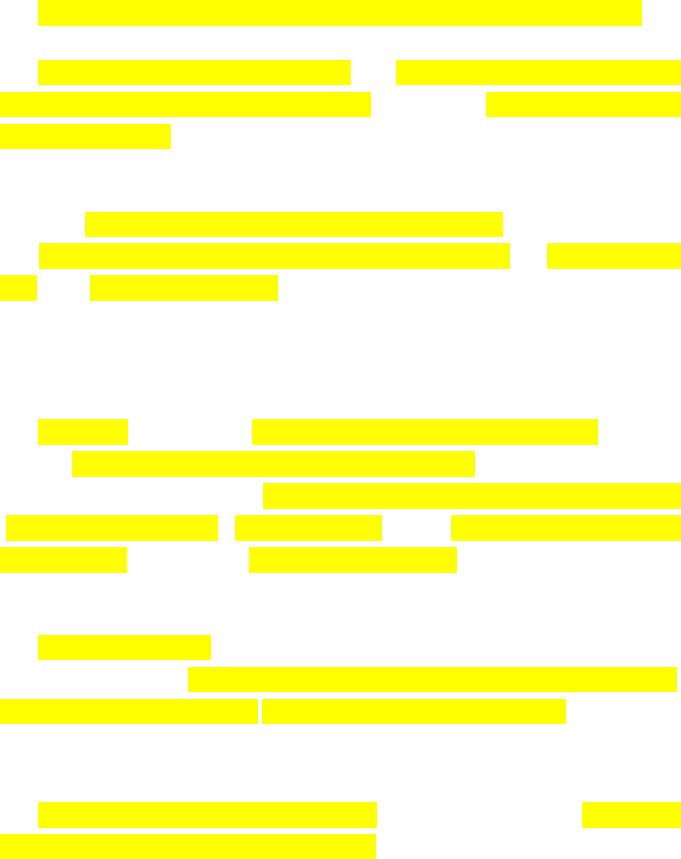

5.1 Базовая модель систем с открытым каналом

Рассмотрим общие принципы построения систем, удовлетворяю-

щих требованиям безопасной передачи информации по открытым каналам.

Базовая модель системы предполагает противника, имеющего доступ к открытому каналу связи и перехватывающему все сообщения рисунок 5.1.

Подслушивание называется ПАССИВНЫМ ПЕРЕХВАТОМ сооб-

щений.

Противник

|

|

|

|

|

|

|

Получатель |

Отравитель |

|

|

|

|

|

|

|

сообщений |

|

|

|

|

|

сообщений |

|

|

Открытый |

|

|||||

|

|

канал |

|

|

|||

|

|

|

|

||||

|

|

|

|

||||

Рисунок 5.1 – Базовая модель системы с открытым каналом

На практике для определения того, были ли искажены данные во время передачи, применяются достаточно сложные методы.

Их СУТЬ состоит В ЗАЩИТЕ ОТ ИСКАЖЕНИЙ КОНТРОЛЬНОГО ЧИСЛА, полученного на основе передаваемых данных.

То есть, это число модифицируется таким образом, чтобы его мог

декодировать только авторизованный получатель.

Или ДРУГОЙ ПОДХОД, заключающийся в том, что сгенерировать

указанное число может только авторизованный отправитель.

С помощью таких методов достигается гарантированное отсутствие в передаваемых данных искажений, чем обеспечивается целостность данных.

В указанной выше модели противник также может активно ВМЕШИВАТЬСЯ в процесс передачи информации:

–модифицировать сообщения;

–навязывать получателю собственные сообщения;

–изымать сообщения из канала.

Эти действия называются АКТИВНЫМ ПЕРЕХВАТОМ сообще-

ний.

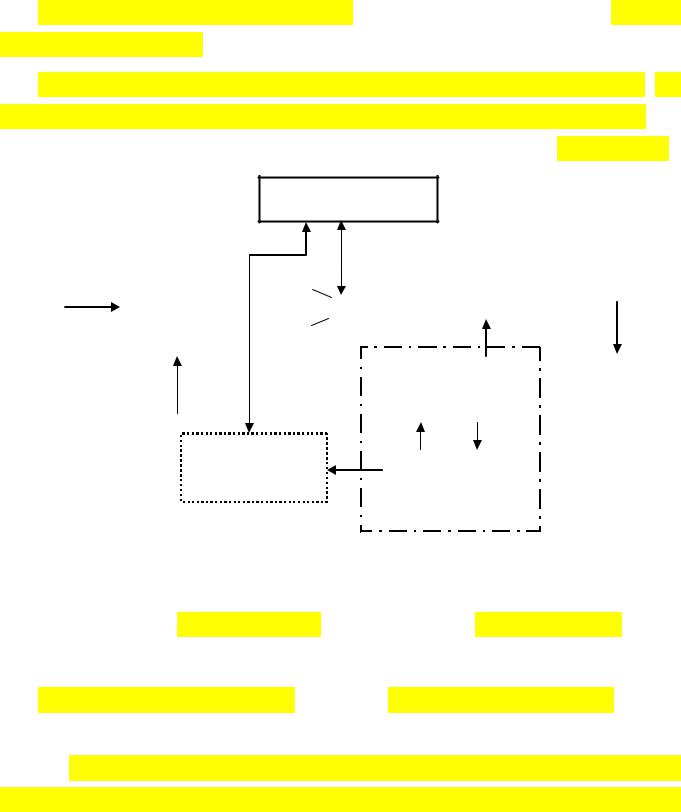

5.2 Симметричная (одноключевая) и двухключевая (асимметричная) криптосистема

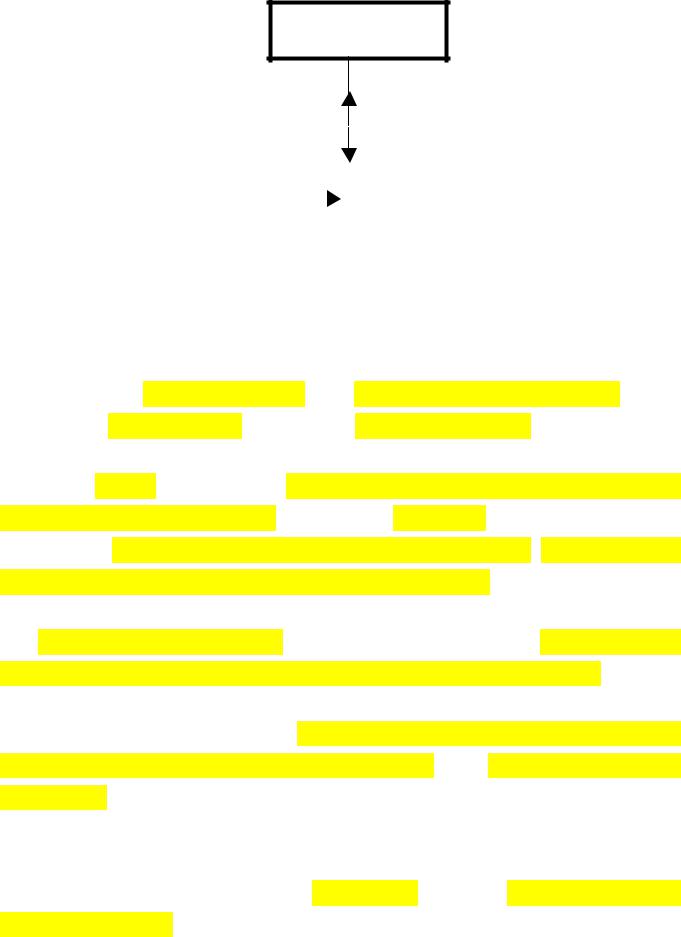

ПЕРВАЯ классическая криптографическая модель, призванная про-

тиводействовать криптоаналитику (противнику), иллюстрируется

ОДНОКЛЮЧЕВОЙ (или СИММЕТРИЧНОЙ) криптосистемой, рису-

нок 5.2.

Перед передачей сообщения в открытый канал отправитель подвергает исходную информацию специальному преобразованию. Для получения исходной информации на приёмном конце необходимо выполнить обратное преобразование.

Криптоаналитик

|

|

Шифратор |

|

|

Дешифратор |

|

|

||||

|

|

|

Открытый канал |

|

|

||||||

|

|

|

|

|

|||||||

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

Отправитель |

|

|

|

Секретный канал |

|

Получатель |

|||||

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

Секретный |

|

|

|

|

|

||

|

|

|

|

ключ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Рисунок 5.2 – Симметричная (одноключевая) криптосистема

Процедура прямого преобразования называется ШИФРОВАНИЕМ, а про-

цедура обратного преобразования – ДЕШИФРОВАНИЕМ.

В такой криптосистеме необходимо знать ОБЩИЙ КОМПОНЕНТ – секретный ключ.

Информация на входе шифратора называется ОТКРЫТЫМ ТЕКСТОМ, а

на входе дешифратора – ШИФРОТЕКСТОМ.

Термин КРИПТОГРАММА – это более широкое понятие, включаю-

щее помимо шифротекста дополнительные данные: криптографические атрибуты (идентификаторы криптоалгоритмов, хэш-функций, сертификаты, метки… ).

КРИПТОАЛГОРИТМ – прямое/обратное криптографическое пре-

образование, выполняемое в ходе шифрования открытого текста и дешифрования шифротекста.

ШИФР – совокупность обратимых преобразований множества

возможных символов открытого текста на множество возможных символов шифротекста, осуществляемых по определенным правилам с применением ключей.

КРИПТОСИСТЕМА – система, устанавливающая требования по

выбору криптоалгоритма и его параметров, а также правил генерации, передачи, обработки и хранения ключевой информации.

АТАКА – действия, предпринимаемые криптоаналитиком с целью раскрытия секретного ключа. Криптосистема, выдерживающая многие из разновидностей предпринятых атак, обладает высоким уровнем криптостойкости.

Создание надёжного секретного канала – сложная проблема, тре-

бующая значительных затрат.

Обеспечение секретного канала для КАЖДОЙ пары абонентов в

распределённой сетевой архитектуре становится практически неразрешимой задачей.

Так как процессы шифрования и дешифрования идут в рамках одной криптосистемы, то характерной особенностью симметричной криптосистемы является применение одного и того же секретного ключа как при шифровании, так и при дешифровании.

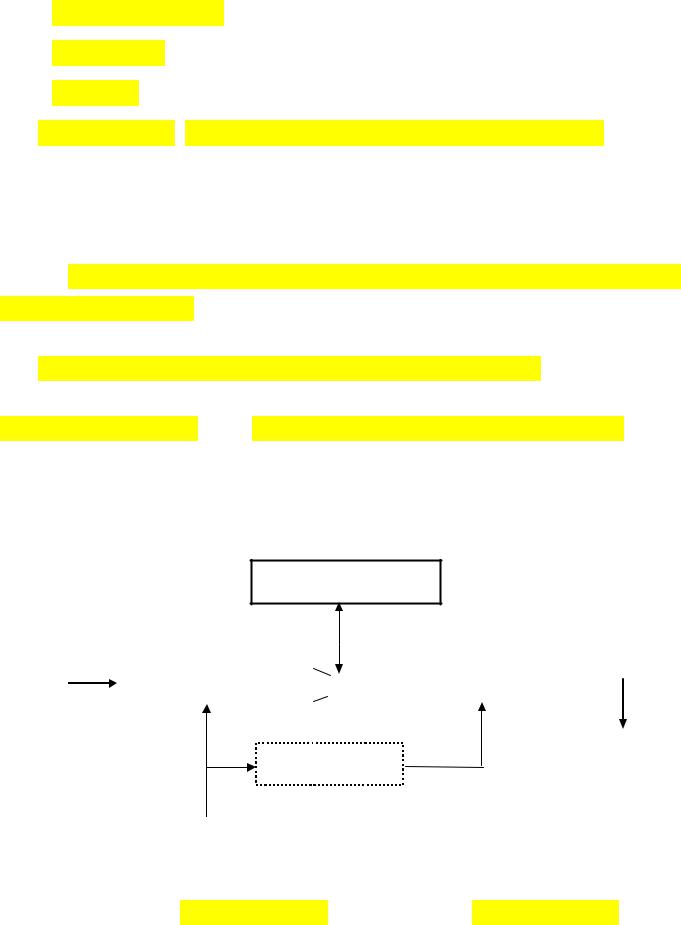

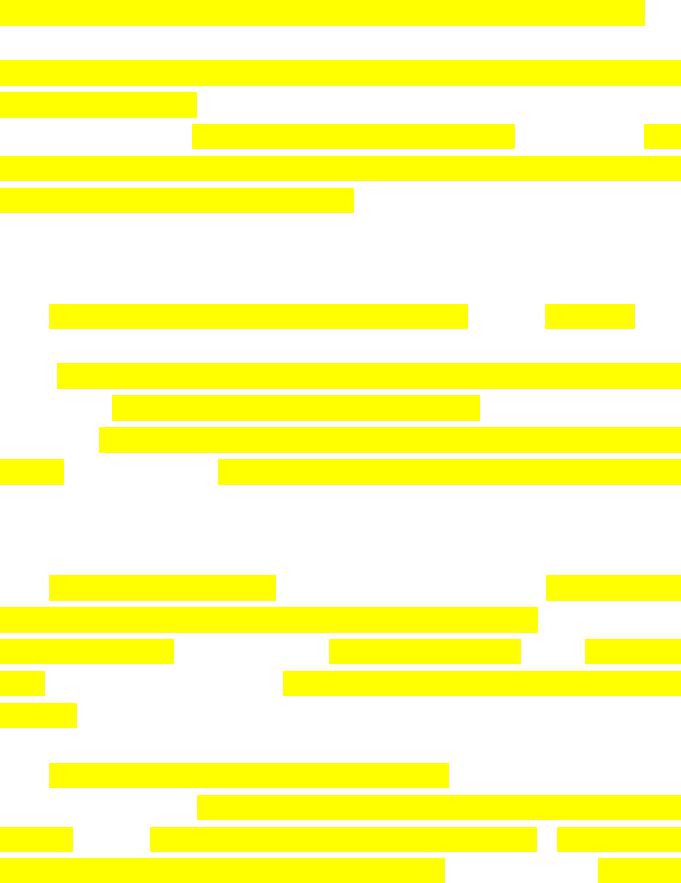

ВТОРАЯ классическая криптографическая модель решает, в первую очередь, ЗАДАЧИ РАСПРЕДЕЛЕНИЯ КЛЮЧЕЙ.

В этом плане была создана концепция ДВУХКЛЮЧЕВОЙ

(АСИММЕТРИЧНОЙ) криптографии. Здесь для шифрования и дешифрования применяются РАЗЛИЧНЫЕ ключи.

Для шифрования информации, отправляемой отправителем конкретно-

му получателю, отправителем используется УНИКАЛЬНЫЙ,

ПАРНЫЙ СЕКРЕТНОМУ, ОТКРЫТЫЙ ключ получателя.

Для дешифрования получатель использует свой, ПАРНЫЙ ОТКРЫТОМУ, СЕКРЕТНЫЙ КЛЮЧ.

Для передачи открытого ключа от получателя к отправителю секрет-

ный канал не нужен.

Вместо секретного канала используется аутентичный канал, гарантирующий подлинность источника передаваемой информации (источника, передающего открытый ключ получателя для отправителя), рисунок 5.3.

Криптоаналитик

|

|

|

|

|

|

|

|

|

|

Дешифра- |

|

|

||||

|

|

Шифратор |

|

|

||||||||||||

|

|

|

Открытый канал |

|

тор |

|

|

|||||||||

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

Отправитель |

|

|

|

|

|

Секрет- |

|

|

|

Получа- |

||||||

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

Аутентич- |

|

ный ключ |

|

|

|

|

тель |

||||

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

Откры- |

|

|

|

|

|

|

||||

|

|

|

|

|

ный канал |

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

тый ключ |

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

Ключи получа- |

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

теля |

|

|

|

|

|

|

|

Рисунок 5.3 – Двухключевая (асимметричная) криптосистема

АУТЕНТИЧНЫЙ КАНАЛ является открытым и доступен крито-

аналитику.

Но механизм аутентификации позволяет обнаруживать попытки нарушения целостности и подлинности передаваемой информации

(аналогия с методами помехоустойчивого кодирования – кодами с обнаружением ошибок).

В асимметричных криптосистемах шифрование данных ведётся от-

правителем с открытым ключом КВ, а дешифрование производится

получателем с использованием другого, – секретного ключа kВ.

Генератор ключей обычно располагают на стороне получателя,

чтобы не пересылать секретный ключ по незащищённому каналу.

Значения обоих ключей зависят от начального состояния генератора ключей.

Раскрытие секретного ключа по известному открытому ключу должно быть ВЫЧИСЛИТЕЛЬНО НЕРАЗРЕШИМОЙ задачей.

Сформулированы требования, выполнение которых обеспечивает

безопасность асимметричной криптосистемы:

а) вычисление пары ключей (КВ, kВ) получателем В на основе

начального условия должно быть простым;

б) отправитель А, зная открытый ключ КВ и сообщение М, может

легко вычислить криптограмму С:

С = ЕКв (М) = ЕВ (М), |

(5.1) |

где Е – алгоритм шифрования.

в) Получатель В, используя секретный ключ kВ и криптограмму

С, может легко восстановить исходное сообщение:

М = Dkв (C) = DВ(C) = DВ[EВ (M)], |

(5.2) |

где D – алгоритм дешифрования.

д) Криптоаналитик, зная открытый ключ КВ, при вычислении

секретного ключа kВ наталкивается на НЕПРЕОДОЛИМУЮ вычис-

лительную проблему.

е) Криптоаналитик, зная пару (КВ, С), при вычислении исходного

сообщения М наталкивается на НЕПРЕОДОЛИМУЮ вычислительную проблему.

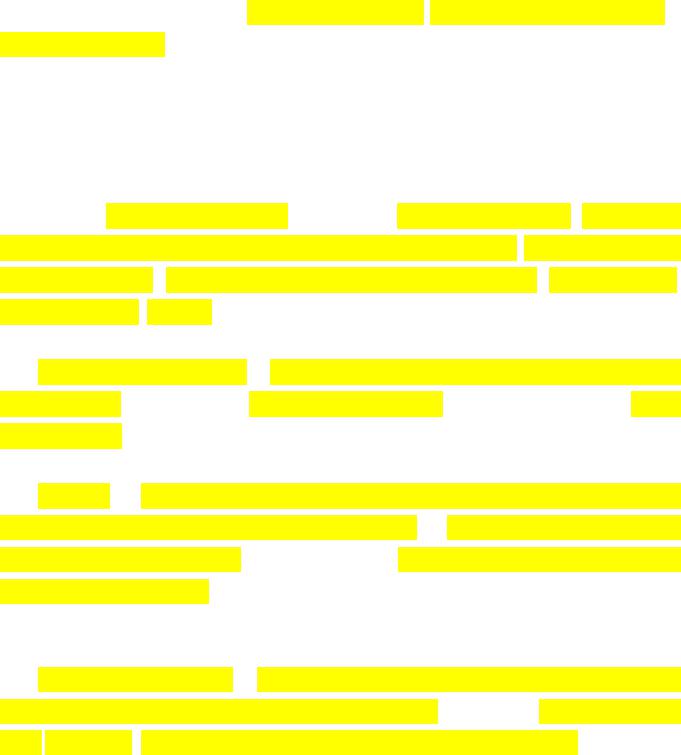

5.3 Двухключевая криптосистема с вычислением цифровой подписи

ТРЕТЬЯ классическая криптографическая модель использует уникальное свойство двухключевых систем – возможность

ДОКАЗАТЕЛЬСТВА принадлежности при отказе отправителя (получателя) от ранее переданного (принятого) сообщения.

Доказательство достигается применением ЦИФРОВОЙ ПОДПИСИ, которая также обеспечивает аутентификацию и контроль целостности передаваемой информации, рисунок 5.4.

Вычисление и проверка подписи отличаются порядком использования ключей.

Криптоаналитик

Шифратор Открытый |

Дешифратор |

(сообщение |

|

подпись) |

|

Отправитель |

Секретный |

Получатель |

|

|

|

|

ключ |

|

|

Открытый |

Аутентичный |

|

канал |

|

|

ключ |

|

|

|

Ключи получателя

Рисунок 5.4 – Двухключевая криптосистема с вычислением/проверкой цифровой подписи

ПРЕДЪЯВИВ АУТЕНТИЧНЫЙ ОТКРЫТЫЙ КЛЮЧ ОТПРАВИТЕЛЯ, МОЖНО ДОКАЗАТЬ, что

ПРИНЯТОЕ СООБЩЕНИЕ ЗАШИФРОВАНО НА ПАРНОМ СЕКРЕТНОМ КЛЮЧЕ,

т. е. ПРИНАДЛЕЖИТ ОТПРАВИТЕЛЮ.

Получатель знает только открытый ключ, которым пользуется для проверки подписи, и поэтому не может подписать сообщение от лица отправителя.

Стандарты двухключевого шифрования и управления ключами в России не были приняты.

Но 23.01.2002 вступил в силу «Федеральный закон об электронной цифровой подписи»: он обеспечивает правовые условия использова-

ния электронной цифровой подписи в электронных документах, при

соблюдении которых электронная цифровая подпись в электронном документе

признается равнозначной собственноручной подписи в документе на бумажном носителе.

Действие закона распространяется на отношения, возникающие при

совершении гражданско-правовых сделок и в других предусмотренных законодательством РФ случаях (не распространяется на отношения,

возникающие при использовании иных аналогов собственноручной подписи).

ЭЛЕКТРОННАЯ ЦИФРОВАЯ ПОДПИСЬ (ЭЦП) – реквизит электронного документа, предназначенный для защиты электронного документа от подделки, полученный в результате криптографического преобразования

информации с использованием закрытого ключа электронной цифровой подписи и позволяющий идентифицировать владельца сертификата ключа подписи, а также установить отсутствие искажения информации

в электронном документе.

Владелец сертификата ключа подписи – физическое лицо, на имя которого удостоверяющим центром выдан сертификат ключа подписи и которое владеет соответствующим закрытым ключом ЭЦП, позволяющим с помощью средств ЭЦП создавать свою электронную цифровую подпись в электронных документах (подписывать электронные документы).

Сертификат ключа подписи – документ на бумажном носителе или электронный документ с ЭЦП уполномоченного лица удостоверяющего центра, которые включают в себя открытый ключ ЭЦП и которые выдаются удостоверяющим центром участнику информационной системы

для подтверждения подлинности электронной цифровой подписи и идентификации владельца сертификата ключа подписи.