Раздел9_11

.pdf

9 АЛГОРИТМЫ АУТЕНТИФИКАЦИИ ПОЛЬЗОВАТЕЛЕЙ

(Сост. Никонов А.В.)

Одна из функций подсистемы защиты – ИДЕНТИФИКАЦИЯ

пользователя (сообщение системе имени). Если процедура идентификации закончилась успешно, то пользователь является законным, так как он имеет некоторый признак (идентификатор), зарегистрированный в системе.

Следующий шаг – это ПРОВЕРКА ПОДЛИННОСТИ ПОЛЬЗОВАТЕЛЯ, то есть его АУТЕНТИФИКАЦИЯ: устанавливается,

является ли данный пользователь тем, кем он себя объявляет.

Если аутентификация прошла успешно, и подтверждена подлинность пользователя, можно установить доступные ему ресурсы – это предостав-

ление полномочий (АВТОРИЗАЦИЯ).

ПРИ ПЕРЕДАЧЕ ДАННЫХ, после того как соединение установлено, необходимо обеспечить требования:

а) получатель д. б. уверен в подлинности источника данных; б) получатель д. б. уверен в подлинности передаваемых данных;

в) отправитель д. б. уверен в доставке данных получателю;

д) отправитель д. б. уверен в подлинности доставленных данных.

Для требований (а) и (б) средство защиты – ЦИФРОВАЯ

ПОДПИСЬ; для требований (в) и (д) – отправитель должен получить уведомле-

ние о вручении с помощью УДОСТОВЕРЯЮЩЕЙ ПОЧТЫ (certified mail).

Средства защиты в такой процедуре – ЦИФРОВАЯ ПОДПИСЬ

ОТВЕТНОГО СООБЩЕНИЯ.

АУТЕНТИФИКАЦИЯ ОТПРАВИТЕЛЯ обеспечивается цифровой подписью [5].

Подпись сообщения в асимметричной криптосистеме выполняется путем ШИФРОВАНИЯ на секретном ключе отправителя.

ПЕРЕДАВАЕМОЕ СООБЩЕНИЕ состоит из содержательной информации отправителя (в открытом виде) с добавленной к ней (конкате-

нации) цифровой подписью.

ПОЛУЧАТЕЛЬ, зная открытый ключ отправителя, может выполнить

Дешифрование и тем самым осуществить Аутентификацию Источника по результату СРАВНЕНИЯ ПРИНЯТОЙ И ВЫЧИСЛЕННОЙ ПОЛУЧАТЕЛЕМ ЦИФРОВОЙ ПОДПИСИ.

Не зная секретного ключа отправителя, НЕВОЗМОЖНО СОЗДАТЬ ЛОЖНОЕ сообщение С ЗАДАННОЙ ЦИФРОВОЙ ПОДПИСЬЮ.

Использование хэш-функции в технологии цифровой подписи позволяет избежать удвоения размера передаваемого сообщения, когда размер цифровой подписи будет равен размеру исходного сообщения (в символах сообщения).

Таким образом, процедура ВЫЧИСЛЕНИЯ ПОДПИСИ сводится к

последовательному ВЫЧИСЛЕНИЮ ЗНАЧЕНИЯ ХЭШ-ФУНКЦИИ ОТ ИСХОДНОГО СООБЩЕНИЯ и шифрованию на секретном ключе отправителя

проверке подписи).

Если отправитель и получатель знают один и тот же СЕАНСОВЫЙ КЛЮЧ, АУТЕНТИЧНОСТЬ СООБЩЕНИЙ можно обеспечить, вычислив значение хэш-функции от объединения (конкатенации) передаваемого сообщения и сеансового ключа.

Результат этого вычисления называется КОДОМ АУТЕНТИФИКАЦИИ СООБЩЕНИЯ (КАС) (message authentication

code, MAC).

Имитовставка ГОСТ 28147–89 – классический пример кода МАС.

КАС нужен для защиты от навязывания ложных сообщений.

Для защиты от подделки КАС не передается в открытом виде, а объединяется с открытым текстом (конкатенация).

Полученный в результате объединения блок шифруется затем на се-

ансовом ключе.

В асимметричной криптосистеме никто, кроме отправителя, не знает

секретного ключа. Это позволяет ОДНОЗНАЧНО ДОКАЗЫВАТЬ ПРИНАДЛЕЖНОСТЬ при отказе отправителя (получателя) от ранее переданного (принятого) сообщения.

Также, ПОЛУЧАТЕЛЬ, не зная секретного ключа, НЕ МОЖЕТ

ПОДПИСАТЬ СООБЩЕНИЕ от лица отправителя.

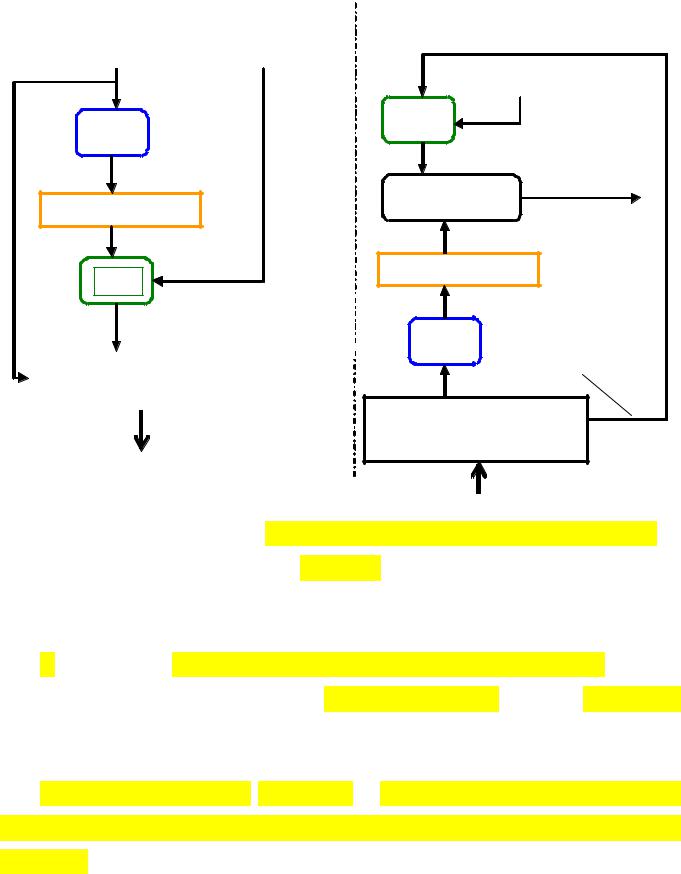

СХЕМА ЭЛЕКТРОННОЙ ПОДПИСИ СООБЩЕНИЯ m:

1 Отправитель А вычисляет пару: kAsecret СЕКРЕТНЫЙ ключ

подписывающего (абонента А) и kApublic – соответствующий ОТКРЫТЫЙ

ключ проверяющего (абонента В).

Отправитель А посылает kApublic получателю В, сохраняя kAsecret в

секрете.

2 |

|

документа m |

|

А |

Для получения подписи |

отправитель |

ВЫЧИСЛЯЕТ ПОДПИСЬ s с помощью алгоритма формирования

подписи S от сообщения m на секретном ключе kAsecret и посылает со-

общение m и подпись s получателю В.

3 Получатель В вычисляет у себя подпись с помощью алгоритма

V проверки (верификации) подписи от сообщения m, подписи s на от-

крытом ключе kApublic.

В зависимости от результата вычисления, принимает или отверга-

ет подпись s.

Классическая СХЕМА СОЗДАНИЯ И ПРОВЕРКИ ЭЛЕКТРОННОЙ

ПОДПИСИ показана на рисунке 9.1.

Отправитель А |

|

|

Получатель В |

||||

|

|

|

|

|

|

|

|

Сообщение m |

k secret |

|

|

|

|

|

|

|

|

A |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

образ

Хеш

s = S(m, kAsecret)

|

s = S(m, kAsecret) |

|

m и s |

||

|

||

|

|

Конкатенация

Рисунок 9.1 – Классическая схема создания и проверки электронной подписи

В российском стандарте цифровой подписи используется разработанная отечественными криптографами ХЭШ-ФУНКЦИЯ (256 бит) стандарта ГОСТ Р 34.11–94 (в основе алгоритм блочного шифрования по ГОСТ 28147–89).

Стандарт определяет алгоритм и ПРОЦЕДУРУ ВЫЧИСЛЕНИЯ

ХЭШ-ФУНКЦИИ ДЛЯ ЛЮБОЙ ПОСЛЕДОВАТЕЛЬНОСТИ двоичных

символов, которые применяются в криптографических методах обработки и защи-

ты информации, в том числе для реализации процедур электронной подписи

(ЭЦП) при передаче, обработке и хранении информации в автоматизированных системах.

Определённая в стандарте функция хэширования используется при

реализации систем электронной цифровой подписи на базе ассимет-

ричного криптографического алгоритма по ГОСТ Р 34.10–94 «Информационная технология. Криптографическая защита информации. Процедуры выработки и проверки электронной цифровой подписи на базе ассиметричного криптографического алгоритма».

В общем, хэш-функция h отображает двоичные строки произвольной конечной длины в выходы небольшой (например, 64, 128, 160,192, 224, 256, 384, 512) фиксированной длины [13], называемые хэшвеличинами:

h: {01}* {01}n, |

() |

где {01}* – множество двоичных строк произвольной конечной длины;

{01}n – множество двоичных строк длиной n бит,

то есть {01}* – это объединение всех множеств { 01 }i двоичных последова-i N

тельностей длиной i бит, принадлежащих системе N (в ГОСТ Р 34.11-94, n = 256).

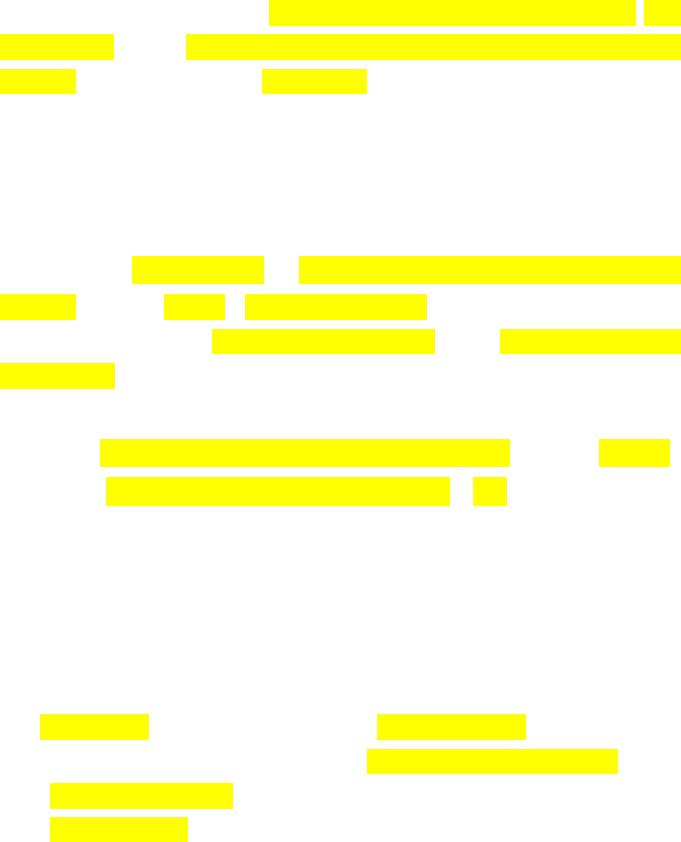

Сообщения c произвольной длиной

функцию с фиксированным размером входа, при помощи двух методов:

–последовательного (итерационного);

–параллельного.

В ГОСТ Р 34.11–94 использовали первый путь – метод последовательного хэширования, использующий хэш-функцию с фиксирован-

ным размером входа h: {01}2n {01}n (см. рисунок 9.2), то есть функцию

сжатия с коэффициентом 2.

m = (m1, m2, ..., mi) – сообщение;

IV {01}256 – начальный вектор.

Рисунок 9.2 – Метод последовательного хэширования

Если необходимо хэшировать сообщение m = (m1, m2, …, mi), то хэши-

рование выполняется следующим образом:

h0 IV,

hi H(mi, hi-1), для i =1, 2, …, l;

hИТОГ hi.

Здесь Hi – функция сжатия, а hi – переменная сцепления.

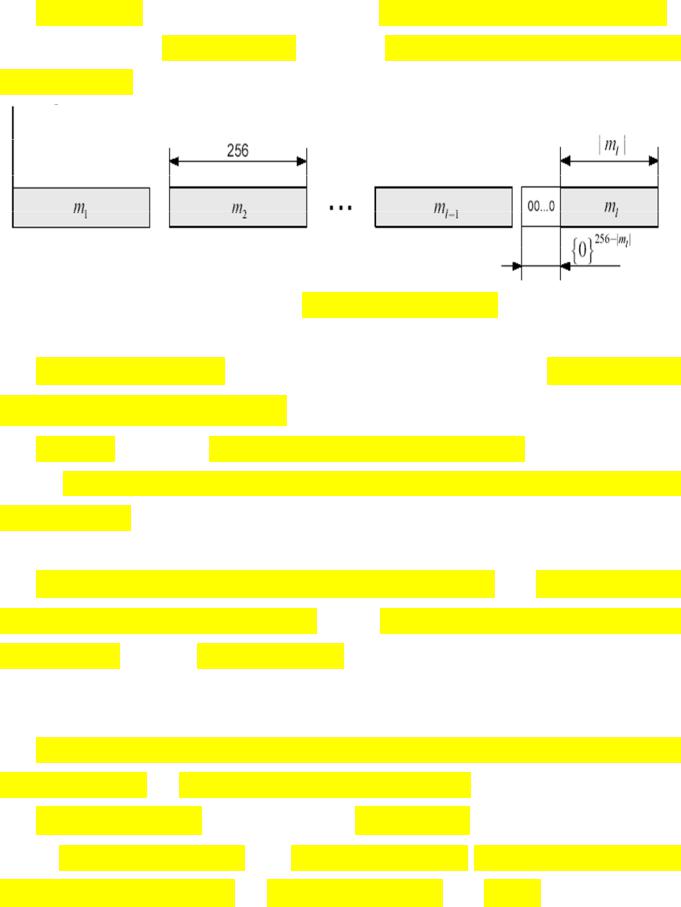

Если последний блок меньше, чем n бит, то он набивается одним из

существующих методов до достижения длины, кратной n.

Вотличие от стандартных предпосылок, что сообщение разбито на блоки

ипроизведена набивка последнего блока, если необходимо (форматирование входа априори), до начала хэширования, то в ГОСТ Р 34.11–94 процедура хэши-

рования ожидает конца сообщения (форматирование входного сообщения постериори).

Набивка производится следующим образом: последний блок сдвига-

ется вправо, а затем набивается нулями до достижения длины в 256

бит.

Алгоритм хэширования по ГОСТ Р 34.11–94 можно классифицировать как устойчивый к коллизиям код (при n = 256, и один из видов атак потребует приблизительно 2256/2 операций хэширования), выявляющий модификации (Collision Resistant Hash Function, CRHF).

Также конструкторы предусмотрели ДОПОЛНИТЕЛЬНЫЕ

МЕРЫ ЗАЩИТЫ:

а) параллельно рассчитываются контрольная сумма, представля-

ющая собой сумму всех блоков сообщения (последний суммируется уже

набитым) по правилу A + B [mod 2k], где k = |A| = |B|, а |A| и |B| битовые

длины слов A и B соответственно (далее на рисунках и в тексте эта операция будет обозначаться );

б) параллельно рассчитываются битовая длина хэшируемого со-

общения, приводимая по mod 2256 (MD-усиление), которые в финальной

функции сжатия используются для вычисления итогового хэша (см. рисунок 9.3).

| А| – длина слова A в битах;

A B – побитное сложение слов A и B по mod 2k (операция XOR); A B – сложение слов A и B по mod 2256 ;

Рисунок 9.3 – Общая схема функции хэширования по ГОСТ Р 34.11–94

Указывать в передаваемом сообщении, сколько было добавлено нулей к

последнему блоку, не требуется, так как длина сообщения участвует в

хэшировании (см. рисунок 9.4).

Рисунок 9.4 – Набивка сообщения

Начальный вектор IV: согласно ГОСТ Р 34.11–94, IV – произвольное

фиксированное слово длиной 256 бит (IV {01}256).

Если он априорно не известен верифицирующему целостность сообщения, то он должен передаваться вместе с сообщением с гарантией целостности.

При небольших сообщениях можно выбирать IV из небольшого множества допустимых величин. Также он может задаваться в рамках организации, домена, как константа.

Каждый входной блок рассматривается как результат конкатенации четырёх 64-разрядных двоичных наборов.

Функция сжатия Hi выполняется в ТРИ шага:

1) генерация четырёх 256-разрядных ключей для зашифрования в

режиме простой замены 64-разрядных частей i-го блока;