Раздел7_11_1

.pdf

************** БЛОК 2 – НАЧАЛО **********

7МОДЕЛИ БЕЗОПАСНОСТИ ОСНОВНЫХ ОС

Субъектно-объектная модель взаимодействия. Аксиомы защищённых систем. Понятие доступа и монитора безопасности: потоки информации, монитор обращений и монитор безопасности объектов. Основные типы политики безопасности: дискреционная и мандатная политики. Разработка и реализация политики безопасности: пути нарушения политики безопасности, условия и определения осуществления существования легального доступа, замкнутая программная среда. Базовая теорема изолированной программной среды, классическая схема ядра безопасности. Построение изолированной программной среды.

(Сост. Никонов А.В.)

Безопасность в программных системах (операционных системах)

обеспечивается как средствами криптографии, так и принятыми в них политиками безопасности. Эти политики безопасности связаны с понятием

«доступа».

Доступ – это категория субъектно-объектной модели, описывающая процесс выполнения операций субъектов над объектами.

Политика безопасности включает:

а) множество возможных операций над объектами;

б) для каждой пары «субъект, объект» (Si, Qj) множество разрешённых операций, являющееся подмножеством всего множества

возможных операций.

В субъектно-объектной модели сформулированы следующие аксиомы

защищённых систем.

АКСИОМА 1. В защищённой системе всегда присутствует активный компонент (субъект), выполняющий контроль операций субъектов над объектами.

Этот компонент отвечает за реализацию некоторой политики

безопасности.

АКСИОМА 2. Для выполнения в защищённой системе операций над объектами, необходима дополнительная информация о разрешённых и запрещённых операциях субъектов с объектами.

АКСИОМА 3. Все вопросы безопасности информации в системе описываются доступами субъектов к объектам.

Политика безопасности в общем случае выражает нестационарное состояние защищённости. Защищаемая система может изменяться, дополняться новыми компонентами, т. е. политика безопасности должна

быть поддержана во времени, т. е. должна быть определена процедура управления безопасностью.

А нестационарность защищаемой системы и реализация политики

безопасности в конкретных конструкциях системы предопределяет

рассмотрение задачи гарантирования заданной политики безопасности.

7.1 Понятие доступа и мониторинг безопасности

Из модели вычислительной системы фон Неймана понятию «субъект» со-

ответствует программа (последовательность исполняемых инструкций).

Понятию «объект»соответствуют данные.

Обычно, рассматривая модель произвольной системы, её делят на два

подмножества: объектов и субъектов.

СУБЪЕКТ ОБЛАДАЕТ СВОЙСТВАМИ.

А) Человек-пользователь воспринимает объекты и получает информацию о состоянии системы через те субъекты, которыми он управляет и которые отображают информацию.

Б) Угрозы компонентам системы исходят от субъекта, как активного компонента, изменяющего состояние объектовв ней.

В) Субъекты могут влиять друг на друга через изменяемые ими

объекты, связанные с другими субъектами, порождая субъекты,

представляющие угрозу для безопасности информации или работоспособности системы.

Пользователь (физическое лицо) отличается от субъекта: он аутентифицируется некоторой информацией и управляет субъектом в

системе.

Т. е., пользователь – это внешний фактор. И свойства субъектов не зависят от него (кроме систем типа компиляторов, средств разработки, отладчиков и т. п.).

Рассматриваемая ниже субъектно-объектная модель базируется на

следующей аксиоме.

АКСИОМА 4. Субъекты в системе могут быть порождены из объектовтолькоактивными компонентами(субъектами).

Определение: объект Oi называется источником для субъекта Sm, если существует субъектSj,в результате воздействия которого на

объектOi всистеме возникает субъектSm.

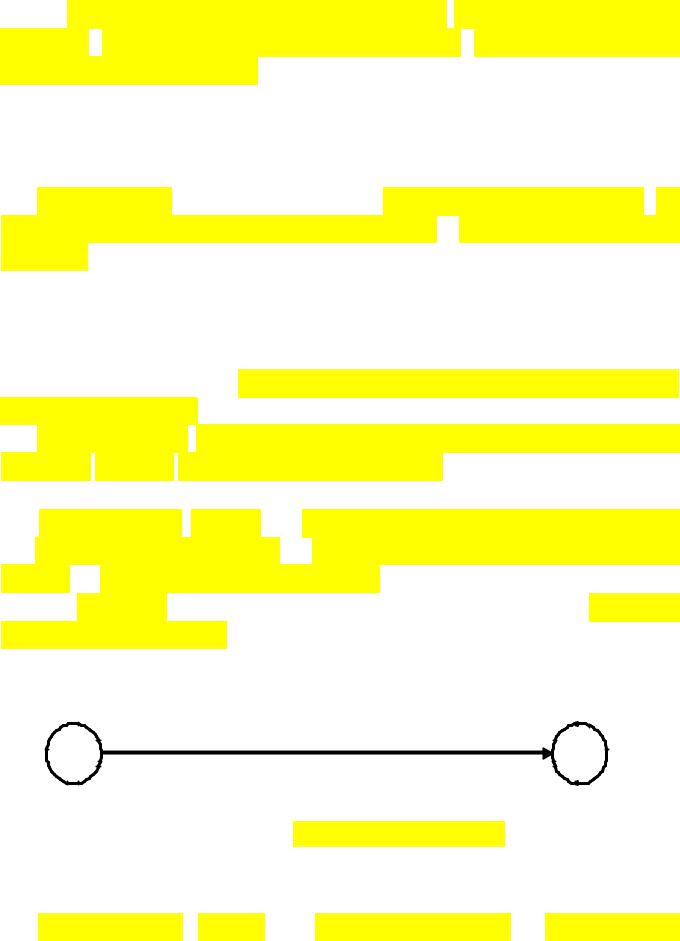

Это операция Create (Sj, Oi) → Sm, рисунок 7.1. Create – операция

порождения субъектов.

Oi |

Sm |

|

Create(Sj,Oi) Sm |

Рисунок 7.1 – Порождение субъекта

Определение: объект Oi в момент времени t ассоциирован

(связан) с суббъектом Sm, если состояние объекта Oi повлияло на состояние субъекта в следующий момент времени(субъект Sm использует информацию из объектаOi).

В общем случае, субъект реализует отображение множества ассоцииро-

ванных объектов в момент времени t на множество ассоциированных объектов в

момент времени (t+ 1).

Поэтому выделяют ассоциированные объекты, изменение которых изменяет вид отображения ассоциированных объектов (на-

пример, объекты, содержащие код программы). Их называют функционально

ассоциированные объекты.

Также, есть ассоциированные объекты-данные – они являются

аргументом операции, но не изменяют вид отображения.

В момент порождения субъекта Sm из объекта Oi, он является ассоциированным объектом для субъекта Sm.

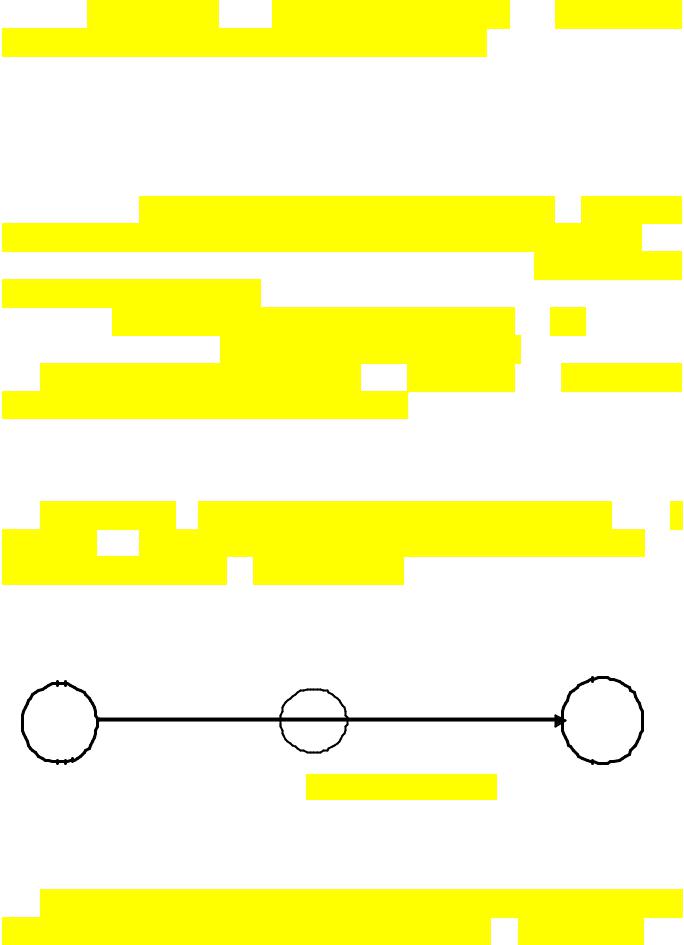

Определение: потоком информации между объектом Om и объектом Oj называется произвольная операция над объектом Oj, реализуемая в субъекте Si и зависящая отOm, рисунок 7.2.

Stream(Si,Om) Oj

Om |

Oj |

|

Si |

Рисунок 7.2 – Поток информации

Обозначение Stream (Si, Om) → Oj – поток информации от объекта Om к объекту Oj, реализуемая в субъекте Si.

Активная роль субъекта выражается в реализации потока:

операция порождения потока локализована в субъекте и

отображается состоянием его функционально ассоциированных объектов.

Операция Stream может создавать новый объект или уничтожать его. На рисунке 7.3 приведены виды информационных

потоков. |

|

|

|

Om |

|

Oj |

|

|

|

|

Уничтожениеобъекта |

Om |

Oj |

Созданиеобъекта |

|

|

|

|

|

|

Si |

Oj |

|

Om |

|

|

|

|

|

Операциязаписи |

|

|

|

|

|

Om |

Si |

|

|

|

Oj |

|

Операциячтения |

|

Рисунок 7.3 – Виды информационных потоков |

||

Определение: доступом |

субъекта Si к объекту Oj называется |

||

порождение потока информации между некоторым объектом и

объектомOj.

|

Для фиксированной декомпозиции |

компьютерной |

системы |

на |

|||

субъекты и объекты |

всё |

множество |

потоков |

P |

делится |

на |

|

подмножества потоков |

N |

несанкционированного |

|

доступа |

и |

||

подмножество потоковLлегального доступа:

P = N L (нелегальный или легальный); |

N L = 0 (поток не может |

быть одновременно нелегальнымилегальным). |

|

Категория «опасный–безопасный» описывается политикой

безопасности: она описывает критерии разбиения на подмножества L и

N.

Определение: правило разграничения доступа субъектов к объектам– это формально описанные потоки подмножества L.

Можно говорить об инвариантности (независимости) субъектно-

ориентированной модели относительно любой принятой в системе

политики безопасности.

Определение: объекты Oi и Oj тождественны в момент времени t,

если они совпадают как слова, записанные в одном языке.

На практике всегда существует алгоритм, обеспечивающий возможность попарного сравнения. Т. е., существует процедура сортировки ассоциированных объектов, позволяющая говорить о возможности попарного сравнения. Например,

выделяются и попарно сравниваются участки оперативной памяти, от-

вечающие коду программ или содержанию переменных и массивов.

Определение: субъекты Si и Sj тождественны в момент времени t, если попарно тождественны все ассоциированные с ними объекты.

ПОРОЖДЁННЫЕ СУБЪЕКТЫ ТОЖДЕСТВЕННЫ, если тождественны порождающие субъектыиобъекты–источники.

Для разделения всего множества потоков на подмножества Lи N,

необходимо существование активного компонента (субъекта),

который:

а)активизировался бы при возникновении любого потока; б)производил бы фильтрацию потоков в соответствии с

принадлежностью подмножествамLи N.

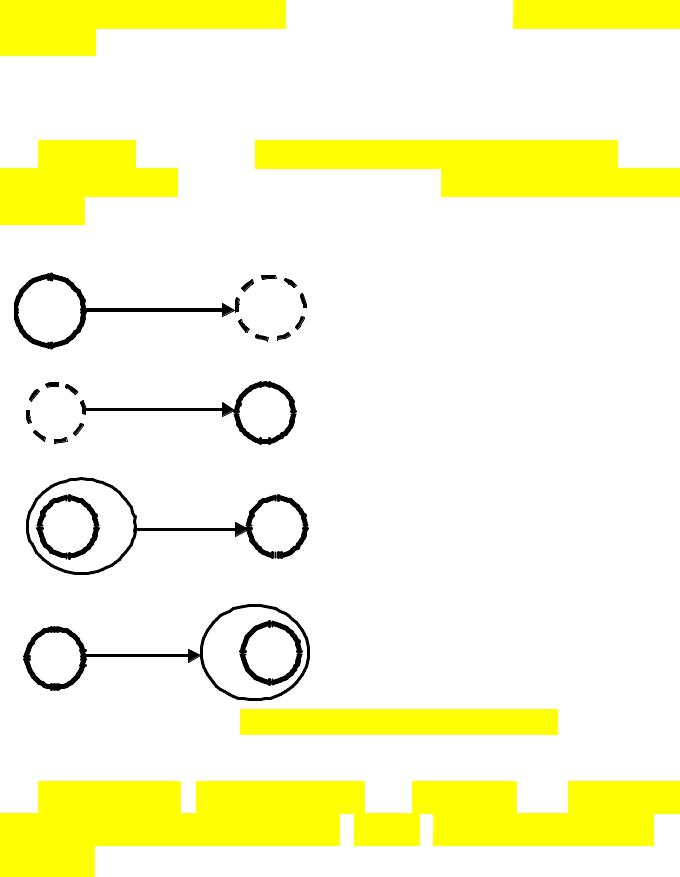

Определения: МОНИТОР (1) ОБРАЩЕНИЙ (МО) – субъект, активизирующийся при возникновении потока от любого субъекта к

любому объекту.

ИНДИКАТОРНЫЙ (2) МО – устанавливает только факт обращения субъекта к объекту.

СОДЕРЖАТЕЛЬНЫЙ (3) МО – субъект, который функционирует так, что при возникновении потока от ассоциированного объекта Om любого субъекта Si к объекту Oj и обратно, – появляется ассоциированный с МО объект Om0, тождественный объекту Om.

Содержательный МО полностью участвует в потокеот субъекта к объекту.

МОНИТОР (4) БЕЗОПАСНОСТИ (монитор ссылок) – имеет целевой функцией фильтрацию для обеспечения безопасности. При этом разделение на подмножестваLи Nзадано априорно.

МОНИТОР (5) БЕЗОПАСНОСТИ ОБЪЕКТОВ (МБО) – это

монитор обращений, который разрешает поток, принадлежащий подмножеству легального доступаL.

Разрешение – это выполнение операции над объектом-получателем потока, а запрещение – невыполнение.

Монитор безопасности объектов – это и есть механизм реализации политики безопасности в системе.

7.2 Основные типы политики безопасности

В программных системах также широко используют два типа политики безопасности.

ДИСКРЕЦИОННАЯ (дискретная) политика безопасности – имеет

в основе дискреционное (действующее по усмотрению чего (кого)-либо)

управление доступом: DAC– Discretionary access control.

Это управление определяется свойствами:

а)все субъекты и объекты должны быть идентифицированы; б)права доступа к объекту системы определяются на основании

внешнего по отношению к системе правила.

Большинство распространённых в настоящее время систем обеспечивает выполнение положений дискреционной политики безопасности в связи с простой реализацией соответствующих механизмов защиты. Пример – матрица доступа.

Недостаток этого типа политики безопасности – статичность модели:

политика безопасности не учитывает динамику изменения состояния

системы, не накладывает ограничения на еёсостояния.

возникает вопрос ОПРЕДЕЛЕНИЯ ПРАВИЛ РАСПРОСТРАНЕНИЯ ПРАВ ДОСТУПА и АНАЛИЗА ИХ ВЛИЯНИЯ НА БЕЗОПАСНОСТЬсистемы.

Перед МБО, который при санкционировании доступа к объекту руководствуется некоторым набором правил, стоит алгоритмически неразрешимая задача: проверить, приведут ли его действия к

нарушению безопасностиили нет.

Т. е., матрица доступов не является тем механизмом, который позволил бы реализовать ясную систему защиты информации всистеме.

Второй тип политики безопасности – это МАНДАТНАЯ

(полномочная) политика безопасности, которая составляет мандатное управление доступом.

Англоязычная аббревиатура – МАС (Mandatory access control).

Цель мандатной политики безопасности – устранить каналы утечки

информация сверху вниз: информация не должна утекать от объектов с высоким уровнем доступа к объектам с низким уровнем доступа.

Принципиальное отличие систем с мандатной защитой от систем с

дискреционной защитой:

если начальное состояние системы безопасно, и все переходы системы из состояния в состояние не нарушают ограничений, сфор-

мулированных политикой безопасности, то любое состояние системы безопасно.

Для систем с мандатной политикой характерна более высокая степень надёжности, т. к. МБО такой системы ДОЛЖЕН

ОТСЛЕЖИВАТЬ НЕ ТОЛЬКО ПРАВИЛА ОБРАЩЕНИЯ СУБЪЕКТОВ К ОБЪЕКТАМ, НО И СОСТОЯНИЯ САМОЙ АС (это

модельсистемы под названием Белла Лапалуда).

Т. е., каналы утечки в системах данного типа не заложены в ней непосредственно, а могут появиться только при практической реализации системы вследствие ошибок разработчика.

Но реализация систем с политикой безопасности данного типа сложна и требует значительных ресурсов.

7.3 Реализация политики безопасности

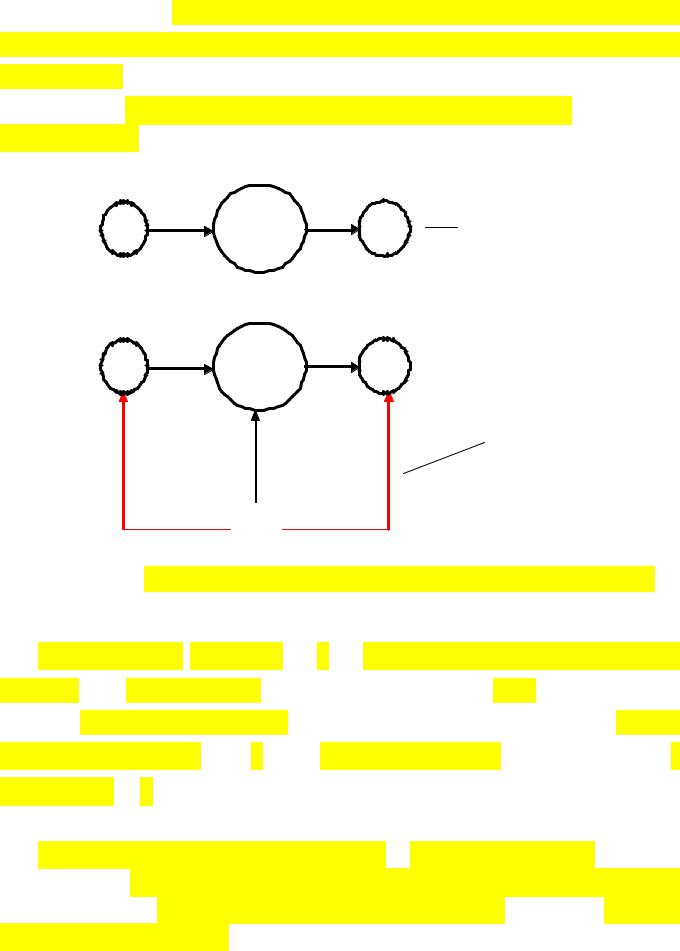

Очевидно, что при изменении функционально ассоциированных с

монитором безопасности объектов могут изменяться и свойства самого МБО, заключающиеся в фильтрации потоков.

Поэтому могут возникнуть потоки, принадлежащие некоторому

подмножеству N,рисунок 7.4, где АО– ассоциированные объекты.

Si |

Oi |

нарушенийполитик |

|

МБО |

безопасностинет |

|

|

Si |

МБО |

Oi |

|

|

|

изменение |

изменение |

потоквобход |

АОSi |

АОМБО |

МБО |

Sx

Sx

Рисунок 7.4 – Возможные пути нарушения политики безопасности

Определение: субъекты Si и Sj называются невлияющими друг

на друга (или корректными относительно друг друга), если в любой момент

времени отсутствует поток (изменяющий состояние объекта) между

любыми объектами Oi и Oj, ассоциированными соответственно с

субъектамиSi иSj.

Смысл понятия корректности: существующие в едином пространстве оперативной памяти программы не должны иметь функциональных возможностей изменения чужого вектора кода и состояния переменных.