- •Алгоритм и его свойства. Способы описания алгоритмов.

- •Арифметика в двоичной системе счисления. Сложение

- •Вычитание

- •Умножение

- •Жизненный цикл баз данных. Системный анализ предметной области при проектировании баз данных.

- •Инфологическое моделирование предметной области при проектировании баз данных.

- •6) Информационные модели. Моделирование информационных процессов. Модели разработки программного обеспечения. Методы проектирование программного обеспечения

- •Модели разработки программного обеспечения

- •История развития вычислительной техники. Поколения эвм.

- •Классификация видов моделирования. Математические модели

- •9) Классификация языков программирования. Примеры языков и их назначение.

- •10) Классы современных эвм. Устройство эвм. Принципы фон Неймана.

- •Вопрос 19. (основы противодействия нарушению конфиденциальности информации)

- •20 Политика безопасности в компьютерных системах. Меры поддержания работоспособности компьютерных систем.

- •21 Понятие архитектуры и структуры эвм. Структура персонального эвм. Функциональные характеристики.

- •22 Понятие базы данных. Архитектура баз данных.

- •23. Предмет и структура информатики. Понятие информации. Информация в жизни человечества.

- •24.Представление графических данных в двоичном коде

- •25 Представление данных в эвм.

- •27 Представление текстовых и символьных данных в двоичном коде

- •28.Представление числовых данных в двоичном коде.

- •29 Протоколы internet Понятие протокола

- •30. Реляционная база данных и ее структура

- •Нормализация базы данных

- •31)Свойства информации.Информационные процессы.

- •32) Сервисы internet

- •33)Сетевые компоненты.Среды передачи данных.Платы сетевого адаптера.

- •35)Системы счисления. Представление чисел в системах с основанием 2,8,16.Перевод из десятичной системы в системы 2,8,16.Обратный перевод в десятичную систему.

- •37)Способы сжатия информации. Алгоритмы с изменением структуры данных.Алгоритмы с потерей данных.

- •39)Уровни программного обеспечения.Сервисное программное обеспичение.Инструментальные программные средства.Системы технического обслуживания.Классификация прикладного по.

- •40)Уровни программного обеспечения.Классификация системного по.

- •41)Эталонная модель osi

- •42)Юридические основы иформ. Безопасности. Критерии защищенности средств комп. Систем.

- •43)Языки программирования.Понятие язык программирования.Компиляторы и интерпритаторы.

10) Классы современных эвм. Устройство эвм. Принципы фон Неймана.

По принципу действия ЭВМ делятся на 3 больших класса: аналоговые, цифровые и гибридные. ЦВМ работают с информацией, представленной в дискретной, а точнее в цифровой форме. АВМ работают с информацией, представленной в непрерывной (аналоговой) форме, то есть в виде непрерывного ряда значений какой-либо физической величины (электр. напряжения). ГВМ работают с обоими видами информации.

По этапам создания и элементной базе ЭВМ делят на поколения:

- 1-е поколение, 50-е годы: ЭВМ на электронных вакуумных лампах;

- 2-е поколение, 60-е годы: ЭВМ на дискретных полупроводниковых приборах (транзисторах);

- 3-е поколение, 70-е годы: компьютеры на полупроводниковых интегральных схемах с малой и средней степенью интеграции;

- 4-е поколение, 80-90-е годы: компьютеры на больших и сверхбольших интегральных схемах, основная из которых микропроцессор;

- 5-е поколение, наст. время: компьютеры на сверхсложных микропроцессорах с параллельно-векторной структурой, одновременно выполняющий десятки последовательных инструкций программы;

- 6-е и послед.поколения: оптоэлектронные компьютеры с массовым параллелизмом, нейронной структурой, с распределённой сетью большого числа (десятки тысяч) микропроцессоров, моделирующих архитектуру нейронных биологических систем.

По назначению компьютеры можно разделить на три группы: универсальные, проблемно-ориентированные, специализированные. По размерам и вычислительной мощности компьютеры можно разделить на: сверхбольшие, большие, малые, сверхмалые.

Параметр |

Класс компьютеров |

|||

Супер-комп. |

Большие комп. |

Малые комп. |

Микро-комп. |

|

Производительность,MIPS |

1000-1000000 |

100-10000 |

10-1000 |

10-100 |

Емкость ОП, Мбайт |

2000-100000 |

512-10000 |

128-2048 |

32-512 |

Емкость внешнего ЗУ, Гбайт |

500-50000 |

100-10000 |

20-500 |

10-50 |

Разрядность, бит |

64-256 |

64-128 |

32-128 |

32-128 |

Большие компьютеры называют мэйнфреймами. Основные направления эффективного применения мэйнфреймов – решение научно-технических задач, работа в вычислительных системах с пакетной обработкой информации, работа с большими базами данных, управление вычислительными сетями и их ресурсами. Родоначальником являются машины фирмы IBM. Модели IBM 360 и IBM 370 взяты за основу и при создании отечественной системы больших машин ЕС ЭВМ.

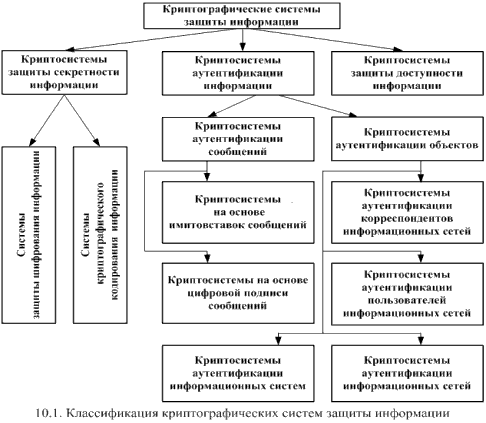

11)Криптографические методы защиты информации

Криптографические методы защиты информации - это специальные методы шифрования, кодирования или иного преобразования информации, в результате которого ее содержание становится недоступным без предъявления ключа криптограммы и обратного преобразования. Криптографический метод защиты, безусловно, самый надежный метод защиты, так как охраняется непосредственно сама информация, а не доступ к ней (например, зашифрованный файл нельзя прочесть даже в случае кражи носителя). Данный метод защиты реализуется в виде программ или пакетов программ.

Современная криптография включает в себя четыре крупных раздела:

Симметричные криптосистемы. В симметричных криптосистемах и для шифрования, и для дешифрования используется один и тот же ключ. (Шифрование - преобразовательный процесс: исходный текст, который носит также название открытого текста, заменяется шифрованным текстом, дешифрование - обратный шифрованию процесс. На основе ключа шифрованный текст преобразуется в исходный);

Криптосистемы с открытым ключом. В системах с открытым ключом используются два ключа - открытый и закрытый, которые математически связаны друг с другом. Информация шифруется с помощью открытого ключа, который доступен всем желающим, а расшифровывается с помощью закрытого ключа, известного только получателю сообщения.( Ключ - информация, необходимая для беспрепятственного шифрования и дешифрования текстов.);

Электронная подпись. Системой электронной подписи. называется присоединяемое к тексту его криптографическое преобразование, которое позволяет при получении текста другим пользователем проверить авторство и подлинность сообщения.

Управление ключами. Это процесс системы обработки информации, содержанием которых является составление и распределение ключей между пользователями.

Основные направления использования криптографических методов - передача конфиденциальной информации по каналам связи (например, электронная почта), установление подлинности передаваемых сообщений, хранение информации (документов, баз данных) на носителях в зашифрованном виде.

11)

Криптосистемы, обеспечивающие секретность информации, разделяются на системы шифрования и системы криптографического кодирования информации.

Системы шифрования информации исторически являются самыми первыми криптографическими системами. Например, в одном из первых трудов о военном искусстве, принадлежащим перу Энея Тактикуса, в главе «О секретных сообщениях», описывались принципы построения и использования в древней Спарте (IV век до нашей эры) средств шифрования информации. Спартанцы для передачи сообщений с театров военных действий использовали так называемую скиталу – механический шифратор в виде цилиндра. При шифровании сообщение записывалось побуквенно на узкую ленту, намотанную на скиталу, вдоль образующей этого цилиндра. После этого лента разматывалась и в промежутках дописывались произвольные буквы. Неизвестным для противоборствующей стороны ключом являлся диаметр скиталы. Интересно отметить, что первое дошедшее до нас имя криптоаналитика также связано со скиталой: Аристотель предложил перехваченную ленту с зашифрованным сообщением наматывать на конус, и то место, где появлялось осмысленная фраза, определяло неизвестный диаметр скиталы (ключ системы шифрования).

В общем случае шифрование сообщения (информации) есть обратимое преобразование сообщения, не зависящее от самого сообщения, с целью скрытия его содержания. Зашифрованное сообщение называется шифрограммой. Преобразование сообщения в шифрограмму описывается функцией шифрования; преобразование шифрограммы в сообщение описывается функцией дешифрования.

Другим методом обеспечения секретности информации является криптографическое кодирование. Криптографическое кодирование информации есть в общем случае преобразование по ключу сообщений в кодограммы, зависящее от самих сообщений, с целью скрытия их содержания. Системами криптографического кодирования информации называются криптографические системы, в которых защита информации по ключу основана на использовании ее избыточности. Термин «криптографическое кодирование» используется, чтобы подчеркнуть отличие этого вида криптографического преобразования от других видов некриптографических преобразований информации, таких как помехоустойчивое кодирование и эффективное кодирование (главы 4 и 5).

Криптосистемы аутентификации информации предназначены для контроля ее подлинности, но в ряде случаев они способны эффективно обеспечить контроль целостности сообщений при различных деструктивных воздействиях.

Данный класс криптосистем может быть разделен в зависимости от решаемой задачи на системы аутентификации информации (сообщений) и системы аутентификации источников информации (корреспондентов, пользователей, сетей, систем и т. п.). Методы аутентификации информации различаются в зависимости от условий обеспечения подлинности информации.

Рассмотрим пример, когда требуется проверить подлинность информации, передаваемой от отправителя к ее получателю, безусловно доверяющих друг другу; пользователи друг друга не могут обманывать и только внешний нарушитель может искажать информацию. Криптосистемы аутентификации сообщений для таких условий используют формирование и проверку имитовставок сообщений. В соответствии с ГОСТ 28147-89 имитовставка это отрезок информации фиксированной длины, полученный по определенному правилу из открытых данных и ключа, и добавленный к зашифрованным данным для обеспечения имитозащиты. Имитозащита сообщений – их преобразование для защиты от навязывания нарушителем ложных и ранее передававшихся сообщений. Получатель зашифрованного сообщения и его имитовставки, имея такой же секретный ключ, способен из расшифрованного сообщения заново сформировать имитовставку и при ее совпадении с полученной имитовставкой из канала связи убедиться в отсутствии искажений.

В случае, когда требуется проверить подлинность информации, передаваемой от отправителя к ее получателю, не доверяющих друг другу, криптосистемы аутентификации на основе имитовставок не эффективны.

Подлинность информации в условиях взаимного недоверия сторон может быть обеспечена с использованием так называемой цифровой подписи сообщения, формируемой отправителем и проверяемой получателем сообщений. Невозможность выполнения каких-либо действий отправителя за получателя и получателя за отправителя при использовании цифровой подписи сообщения обусловлена тем, что они для формирования и проверки цифровой подписи используют различную ключевую информацию. Большинство криптографических систем и протоколов аутентификации объектов построены на основе криптосистем цифровой подписи сообщений.

Криптосистемы, обеспечивающие доступность информации, в настоящее время не являются самостоятельным классом и строятся на основе принципов, заимствованных из криптосистем аутентификации информации и криптосистем обеспечения секретности информации.

Таким образом, краткое рассмотрение возможных методов защиты информации свидетельствует о том, что многие задачи защиты информации наиболее эффективно решаются криптографическими методами, а ряд задач вообще может быть решен только с использованием криптографических методов защиты информации

12)меры информации

Для измерения информации вводятся два параметра: количество информации I и объем информации Vд.

Эти параметры имеют разные выражения и интерпретацию в зависимости от рассматриваемой формы адекватности. Каждой форме адекватности соответствует своя мера количества информации и объема данных.

Синтаксическая мера информации

Эта мера количества информации оперирует с обезличенной информацией, не выражающей смыслового отношения к объекту.

Объем данных Vд в сообщении измеряется количеством символов (разрядов) в этом сообщении. В различных системах счисления один разряд имеет различный вес и соответственно меняется единица измерения данных:

в двоичной системе счисления единица измерения – бит (bit – binary digit – двоичный разряд). В современных компьютерах наряду с битом широко используется укрупненная единица измерения “байт”, равная 8 бит;

в десятичной системе счисления единица измерения – дит (десятичный разряд).

Сообщение в двоичной системе в виде восьмиразрядного двоичного кода 10111011 имеет объем данных Vд=8 бит. Сообщение в десятичной системе в виде шестиразрядного числа 275903 имеет объем данных Vд=6 дит.

Количество информации I на синтаксическом уровне невозможно определить без рассмотрения понятия неопределенности состояния системы (энтропии системы). Действительно, получение информации о какой-либо системе всегда связано с изменением степени неосведомленности получателя о состоянии этой системы. Рассмотрим это понятие.

Пусть до получения информации потребитель имеет некоторые предварительные (априорные) сведения о системе a . Мерой его неосведомленности о системе является функция Н(a ), которая в то же время служит и мерой неопределенности состояния системы.

После получения некоторого сообщения b получатель приобрел некоторую дополнительную информацию Ib (a ), уменьшившею его неосведомленность так, что после получения сообщения b неопределенность состояния системы стала Hb (a ).

Тогда количество информации Ib (a ) о системе, полученной в сообщении b , определяется как

Ib (a )=H(a ) - Hb (a ),

т.е. количество информации измеряется изменением (уменьшением) неопределенности состояния системы.

Если конечная неопределенность Hb (a ) обратится в нуль, то первоначальное неполное знание заменится полным знанием и количество информации Ib (a ) = H(a ). Иными словами, энтропия системы H(a ) может рассматриваться как мера недостающей информации.

Коэффициент (степень) информативности (лаконичности) сообщения определяется отношением количества информации к объему данных, т.е.

,

причем 0 < Y < 1.

![]()

С увеличением Y уменьшается объемы работы по преобразованию информации (данных) в системе. Поэтому стремятся к повышению информативности, для чего разрабатываются специальные метода оптимального кодирования информации.

Семантическая мера информации

Для измерения смыслового содержания информации, т.е. ее количества на семантическом уровне, наибольшее признание получила тезаурусная мера, которая связывает семантические свойства информации со способностью пользователя принимать поступившее сообщение. Для этого используется понятие тезауруса пользователя.

В зависимости от соотношения между смысловым содержанием информации Sp изменяется количество семантической информации Ic, воспринимаемой пользователем и включаемой им в дальнейшем в свой тезаурус. Характер такой зависимости показан на рисунке ниже.

Рис. Зависимость количества семантической информации, воспринимаемой потребителем, от его тезауруса Ic=f (Sp)

Рассмотрим два предельных случая, когда количество семантической информации Ic равно 0:

при Sp » 0 пользователь не воспринимает, не понимает поступающую информацию;

при Sp ® Ґ пользователь все знает, и поступающая информация ему не нужна.

Максимальное количество семантической информации Ic потребитель приобретает при согласовании ее смыслового содержания S со своим тезаурусом Sp (Sp=Sp opt), когда поступающая информация понятна пользователю и несет ему ранее не известные (отсутствующие в его тезаурусе) сведения.

Одно и то же сообщение может иметь смысловое содержание для компетентного пользователя и быть бессмысленным (семантический шум) для пользователя не компетентного.

Относительной мерой количества семантической информации может служить коэффициент содержательности C, который определяется как отношение количества семантической информации к ее объему:

![]()

Прагматическая мера информации

Эта мера определяет полезность информации (ценность) для достижения пользователем поставленной цели. Эта мера также величина относительная, обусловленная особенностями использования этой информации в той или иной системе. Ценность информации целесообразно измерять в тех же самых единицах (или близких к ним), в которых измеряется целевая функция.

13) модели решения функ и выч задач

Основные понятия.

Модель — это искусственно созданный объект, дающий упрощенное представление о реальном объекте, процессе или явлении, отражающий существенные стороны изучаемого объекта с точки зрения цели моделирования. Модель играет системообразующую и смыслообразующую роль в научном познании, позволяет понять явление, структуру изучаемого объекта. Не построив модель, вряд ли удастся понять логику действия системы. Это означает, что модель позволяет разложить систему на элементы, связи, механизмы, требует объяснить действие системы, определить причины явлений, характер взаимодействия составляющих.

Задачи, которые мы решаем, по своему назначению можно разделить на две категории:

• вычислительные задачи, целью которых является определение некоторой величины;

• функциональные задачи, предназначенные для создания некоего аппарата, выполняющего некоторые действия, функции.

Этапы решения задачи:

Реальный объект - модель - алгоритм - программа - результат.

Способы моделирования:

• Аналитическое моделирование заключается в построении модели, основанной на описании или поведения объекта или системы объектов в виде аналитических выражений – формул. Объект описывается системой линейных или нелинейных алгебраических или дифференциальных уравнений, решение которых может дать представление о свойствах объекта.

• Имитационное моделирование предполагает построение модели с характеристиками, адекватными оригиналу, на основе какого-либо его физического или информационного принципа. При таком моделировании отсутствует общая аналитическая модель большой размерности, а объект представлен системой , состоящей из элементов, взаимодействующих между собой и внешним миром. Задавая внешние воздействия, можно получить характеристики системы и провести их анализ.

Классификация видов моделирования.

По цели использования: научный эксперимент, комплексные испытания и производственный эксперимент, оптимизационные модели.

По наличию воздействий на систему: детерминированные, стохастические.

По отношению ко времени: статистические, динамические (дискретные и непрерывные).

По возможности реализации: мысленные, реальные.

По области применения: универсальные, специализированные.

Математические модели.

Математическая модель — приближенное описание объекта моделирования, выраженное с помощью математической символики. Математическая модель — это уравнения, системы уравнений, системы неравенств, дифференциальные уравнения или системы таких уравнений и пр. Математические модели появились вместе с математикой много веков назад. Огромный толчок развитию математического моделирования придало появление ЭВМ. Применение вычислительных машин позволило проанализировать и применить на практике многие математические модели, которые раньше не поддавались аналитическому исследованию. Реализованная на компьютере математическая модель называется компьютерной математической моделью, а проведение целенаправленных расчетов с помощью компьютерной модели называется вычислительным экспериментом.

Этапы компьютерного математического моделирования:

Первый этап: определение целей моделирования. Эти цели могут быть различными:

• Понимание – модель нужна для того, чтобы понять, как устроен конкретный объект, какова его структура, основные свойства, законы развития и взаимодействия с окружающим миром;

• Управление – модель нужна для того, чтобы научиться управлять объектом или процессом и определить наилучшие способы управления при заданных целях и критериях;

• Прогнозирование – модель нужна для того, чтобы прогнозировать прямые и косвенные последствия реализации заданных способов и форм воздействия на объект.

Второй этап: определение входных и выходных параметров модели; разделение входных параметров по степени важности влияния их изменений на выходные. Такой процесс называется ранжированием, или разделением по рангам.

Третий этап: построение математической модели. На этом этапе происходит переход от абстрактной формулировки модели к формулировке, имеющей конкретное математическое представление.

Четвертый этап: выбор метода исследования математической модели. Чаще всего здесь используются численные методы, которые хорошо поддаются программированию. Как правило, для решения одной и той же задачи подходит несколько методов, различающихся точностью, устойчивостью и т.д. От верного выбора метода часто зависит успех всего процесса моделирования.

Пятый этап: разработка алгоритма, составление и отладка программы для ЭВМ — трудно формализуемый процесс.

Шестой этап: тестирование программы. Работа программы проверяется на тестовой задаче с заранее известным ответом. Обычно тестирование заканчивается тогда, когда пользователь по своим профессиональным признакам сочтет программу верной.

Седьмой этап: вычислительный эксперимент, в процессе которого выясняется, соответствует ли модель реальному объекту или процессу. Модель достаточно адекватна реальному процессу, если некоторые характеристики процесса, полученные на ЭВМ, совпадают с экспериментально полученными характеристиками с заданной степенью точности. В случае несоответствия модели реальному процессу возвращаемся к одному из предыдущих этапов.

Классификация математических моделей

В основу классификации математических моделей можно положить различные принципы. Можно классифицировать модели по отраслям наук (математические модели в физике, биологии, социологии и т.д.). Можно классифицировать по применяемому математическому аппарату (модели, основанные на применении обыкновенных дифференциальных уравнений, дифференциальных уравнений в частных производных, стохастических методов, дискретных алгебраических преобразований и т.д.). Если исходить из общих задач моделирования в разных науках, наиболее естественна такая классификация:

• дескриптивные (описательные) модели;

• оптимизационные модели;

• многокритериальные модели;

• игровые модели.

Информационные модели.

Информационная модель - это совокупность информации об объекте, описывающая свойства и состояние объекта, процесса или явления, а также связи и отношения с окружающим миром. Информационные модели представляют объекты в виде словесных описаний, текстов, рисунков, таблиц, схем, чертежей, формул и т.д. Информационную модель нельзя потрогать, у нее нет материального воплощения, она строится только на информации. Ее можно выразить на языке описания (знаковая модель) или языке представления (наглядная модель). Информационные модели во многих случаях опираются на математические модели, так как при решении задач математическая модель исследуемого объекта, процесса или явления неизбежно преобразуется в информационную для её реализации на компьютере. Информационным объектом называется описание реального объекта, процесса или явления в виде совокупности его характеристик (информационных элементов), называемых реквизитами. Информационный объект определённой структуры (реквизитного состава) образует тип (класс), которому присваивают уникальное имя.

Информационный объект с конкретными характеристиками называют экземпляром. Каждый экземпляр идентифицируется заданием ключевого реквизита (ключа). Одни и те же реквизиты в различных информационных объектах могут быть как ключевыми, так и описательными. Информационный объект может иметь несколько ключей.

системный подход в моделировании

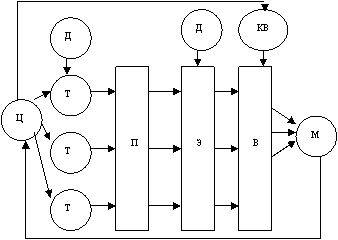

Системный подход получил применение в системотехнике в связи с необходимостью исследования больших реальных систем, когда сказалась недостаточность, а иногда ошибочность принятия каких-либо частных решений. На возникновение системного подхода повлияли увеличивающееся количество исходных данных при разработке, необходимость учета сложных стохастических связей в системе и воздействий внешней среды Е. Все это заставило исследователей изучать сложный объект не изолированно, а во взаимодействии с внешней средой, а также в совокупности с другими системами некоторой метасистемы. Системный подход позволяет решить проблему построения сложной системы с учетом всех факторов и возможностей, пропорциональных их значимости, на всех этапах исследования системы S и построения модели М. Системный подход означает, что каждая система S является интегрированным целым даже тогда, когда она состоит из отдельных разобщенных подсистем. Таким образом, в основе системного подхода лежит рассмотрение системы как интегрированного целого, причем это рассмотрение при разработке начинается с главного — формулировки цели функционирования. Процесс синтеза модели М на базе системного подхода условно представлен на рис. 2. На основе исходных данных Д, которые известны из анализа внешней системы, тех ограничений, которые накладываются на систему сверху либо, исходя из возможностей ее реализации, и на основе цели функционирования формулируются исходные требования Т к модели системы S. На базе этих требований формируются ориентировочно некоторые подсистемы П, элементы Э и осуществляется наиболее сложный этап синтеза — выбор В составляющих системы, для чего используются специальные критерии выбора (КВ).

Рис.2 Процесс синтеза модели па основе системного подхода

При моделировании необходимо обеспечить максимальную эффективность модели системы. Эффективность обычно определяется как некоторая разность между какими-то показателями ценности результатов, полученных в итоге эксплуатации модели, и теми затратами, которые были вложены в ее разработку и создание.

14)назначение и классификация компьютерных сетей

Компьютерная сеть - это система, состоящая из двух и более разнесенных в пространстве компьютеров, объединенных каналами связи, и обеспечивающая распределенную обработку данных. Компьютерные сети представляют собой распределенные системы, позволяющие объединить информационные ресурсы входящих в их состав компьютеров.

Общепринятой классификацией компьютерных сетей является их разделение на локальные (LAN - Local Area Network), глобальные (WAN - World Area Network) и корпоративные сети.

Простейшая сеть образуется соединением двух рядом расположенных компьютеров через последовательные (СОМ) или параллельные (LPT) порты с помощью специальных кабелей. Такое соединение часто применяют при подключении ноутбука к другому компьютеру с целью передачи данных. В последние годы в практику входит использование инфракрасных портов для соединения компьютеров в пределах прямой видимости (без применения кабелей).

Локальная вычислительная сеть (ЛВС) представляет собой распределенную на небольшой территории вычислительную систему, не требующую специальных устройств (за исключением сетевых карт и в более сложных конфигурациях - концентраторов) для передачи данных. В связи с ослаблением сигналов в соединяющих компьютеры электрических кабелях Протяженность всей системы не должна превышать нескольких километров, что ограничивает ее распространение рядом близко расположенных зданий.

Глобальная компьютерная сеть (ГКС) связывает информационные ресурсы компьютеров, находящихся на любом удалении, что предполагает использование различных специализированных устройств и каналов связи для высокоскоростной и надежной передачи данных. Общедоступные глобальные сети ориентированы на обслуживание любых пользователей.

Корпоративная компьютерная сеть (ККС) создается для обеспечения деятельности различного рода корпоративных структур (например, банков со своими филиалами), имеющих территориально удаленные подразделения. В общем случае корпоративная сеть является объединением ряда сетей, в каждой из которых могут быть использованы различные технические решения. По функциональному назначению корпоративная сеть ближе к локальным сетям, по особенностям используемых для передачи данных технических решений и характеру размещения информационных ресурсов -- к глобальным сетям. В отличие от глобальных сетей как локальные, так и корпоративные сети являются, как правило, сетями закрытого типа, политика доступа в которые определяется их владельцами (как правило, для свободного доступа открыты небольшие сегменты сетей, ориентированные на рекламу, взаимодействие с клиентами и др.).

типы сетей

Компьютерные сети бывают двух типов – одноранговые и сети на основе сервера.

Одноранговая сеть больше подходит тем людям, которые не имеют возможности организовать крупную сеть, но желают проверить, как все-таки она работает и какую пользу приносит. Что касается сети на основе сервера, то она обычно используется для контроля всех рабочих мест.

На самом деле эти два типа компьютерных сетей практически не отличаются основами функционирования, а это дает возможность достаточно легко и быстро осуществлять переходы от одноранговой сети к сети на основе сервера.

Одноранговая сеть

Создание одноранговой сети – это достаточно простой процесс, и основной характеристикой такой сети является то, что все компьютеры, находящиеся в ней, функционируют самостоятельно.

Одноранговая сеть фактически представляет собой несколько компьютеров, которые соединены между собой посредством одного из распространенных типов связи. Именно по причине отсутствия сервера в данном типе сети, она считается более простой и доступной. Но также следует заметить, что в одноранговой сети компьютеры должны быть максимально мощными, так как им придется самостоятельно справляться не только с основной работой, но и с различными неполадками .

В такой сети нет компьютера, который играет роль сервера, а потому любой из рабочих компьютеров может быть таковым. За ним обычно следит сам пользователь, и в этом кроется главный недостаток одноранговой сети: пользователь должен не только осуществлять работу на компьютере, но и выполнять функции администратора. Также он должен отвечать за устранение неполадок в работе компьютера, обеспечивать максимальную защиту компьютера от вирусных атак.

Одноранговая сеть поддерживает любую операционную систему, поэтому это может быть и Windows 95, к примеру.

Обычно одноранговая сеть строится для объединения небольшого количества компьютеров (до 10) посредством кабеля и в тех случаях, когда нет необходимости в строгой защите данных. И все же один некомпетентный пользователь сети может поставить под угрозу не только ее работоспособность, но и существование!

Сеть на основе сервера

Сеть основе сервера – это самый распространенный тип сети. В ней может использоваться один или более серверов, которые контролируют рабочие места. Сервер отличает мощность и быстродействие, он очень быстро обрабатывает запросы пользователей и за его работой следит обычно один человек, называемый системным администратором. Системный администратор следит за обновлением антивирусных баз, устраняет неполадки в сети, а также обрабатывает общие ресурсы.

Что касается количества рабочих мест в такой сети, то оно неограниченно. Лишь для сохранения нормальной работы сети по необходимости устанавливаются дополнительные серверы.

Серверы отличаются в зависимости от вида выполняемой ими работы.

Файл – сервер используется для хранения различной информации в файлах и папках. Такой сервер управляется любой ОС по типу Windows NT 4.0.

Принт-сервер занимается обслуживанием сетевых принтеров и обеспечивает доступ к ним.

Сервер базы данных обеспечивает максимальную скорость поиска и записи необходимых данных в базу данных.

Сервер приложений выполняет запросы, которые требуют высокой производительности.

Существуют также и другие серверы: почтовые, коммуникационные и т.д.

Сеть на основе сервера предоставляет намного больше возможностей и услуг, чем одноранговая, она отличается высокой производительностью и надежностью.

топология сетей

Топологией сети называется физическую или электрическую конфигурацию кабельной системы и соединений сети. В топологии сетей применяют несколько специализированных терминов:

узел сети - компьютер, либо коммутирующее устройство сети;

ветвь сети - путь, соединяющий два смежных узла;

оконечный узел - узел, расположенный в конце только одной ветви;

промежуточный узел - узел, расположенный на концах более чем одной ветви;

смежные узлы - узлы, соединенные, по крайней мере, одним путём, не содержащим никаких других узлов.

Существует всего 5 основных типов топологии сетей:

1. Топология “Общая Шина”. В этом случае подключение и обмен данными производится через общий канал связи, называемый общей шиной:

Общая шина является очень распространенной топологией для локальных сетей. Передаваемая информация может распространяться в обе стороны. Применение общей шины снижает стоимость проводки и унифицирует подключение различных модулей. Основными преимуществами такой схемы являются дешевизна и простота разводки кабеля по помещениям. Самый серьезный недостаток общей шины заключается в ее низкой надежности: любой дефект кабеля или какого-нибудь из многочисленных разъемов полностью парализует всю сеть. Другим недостатком общей шины является ее невысокая производительность, так как при таком способе подключения в каждый момент времени только один компьютер может передавать данные в сеть. Поэтому пропускная способность канала связи всегда делится здесь между всеми узлами сети.

2. Топология “Звезда”. В этом случае каждый компьютер подключается отдельным кабелем к общему устройству, называемому концентратором, который находится в центре сети:

В функции концентратора входит направление передаваемой компьютером информации одному или всем остальным компьютерам сети. Главное преимущество этой топологии перед общей шиной - существенно большая надежность. Любые неприятности с кабелем касаются лишь того компьютера, к которому этот кабель присоединен, и только неисправность концентратора может вывести из строя всю сеть. Кроме того, концентратор может играть роль интеллектуального фильтра информации, поступающей от узлов в сеть, и при необходимости блокировать запрещенные администратором передачи.

К недостаткам топологии типа звезда относится более высокая стоимость сетевого оборудования из-за необходимости приобретения концентратора. Кроме того, возможности по наращиванию количества узлов в сети ограничиваются количеством портов концентратора. В настоящее время иерархическая звезда является самым распространенным типом топологии связей как в локальных, так и глобальных сетях.

3. Топология “Кольцо”. В сетях с кольцевой топологией данные в сети передаются последовательно от одной станции к другой по кольцу, как правило, в одном направлении:

Если компьютер распознает данные как предназначенные ему, то он копирует их себе во внутренний буфер. В сети с кольцевой топологией необходимо принимать специальные меры, чтобы в случае выхода из строя или отключения какой-либо станции не прервался канал связи между остальными станциями. Преимущество данной топологии - простота управления, недостаток - возможность отказа всей сети при сбое в канале между двумя узлами.

4. Ячеистая топология. Для ячеистой топологии характерна схема соединения компьютеров, при которой физические линии связи установлены со всеми рядом стоящими компьютерами:

В сети с ячеистой топологией непосредственно связываются только те компьютеры, между которыми происходит интенсивный обмен данными, а для обмена данными между компьютерами, не соединенными прямыми связями, используются транзитные передачи через промежуточные узлы. Ячеистая топология допускает соединение большого количества компьютеров и характерна, как правило, для глобальных сетей. Достоинства данной топологии в ее устойчивости к отказам и перегрузкам, т.к. имеется несколько способов обойти отдельные узлы.

5. Смешанная топология. В то время как небольшие сети, как правило, имеют типовую топологию - звезда, кольцо или общая шина, для крупных сетей характерно наличие произвольных связей между компьютерами. В таких сетях можно выделить отдельные произвольно подсети, имеющие типовую топологию, поэтому их называют сетями со смешанной топологией:

Основной задачей, решаемой при создании компьютерных сетей, является обеспечение совместимости оборудования по электрическим и механическим характеристикам и обеспечение совместимости информационного обеспечения (программ и данных) по системе кодирования и формату данных. Решение этой задачи относится к области стандартизации и основано на так называемой модели OSI (модель взаимодействия открытых систем - Model of Open System Interconnections). Модель OSI была создана на основе технических предложений Международного института стандартов ISO (International Standards Organization).

Согласно модели OSI архитектуру компьютерных сетей следует рассматривать на разных уровнях (общее число уровней - до семи). Самый верхний уровень - прикладной. На этом уровне пользователь взаимодействует с вычислительной системой. Caмый нижний уровень - физический. Он обеспечивает обмен сигналами между устройствами. Обмен данными в системах связи происходит путем их перемещения с верхнего уровня на нижний, затем транспортировки и, наконец, обратным воспроизведением на компьютере клиента в результате перемещения с нижнего уровня на верхний.

15)общие понятия информационной безопасности классификация угроз

Информация - это результат отражения и обработки в человеческом сознании многообразия внутреннего и окружающего мира, это сведения об окружающих человека предметах, явлениях природы, деятельности других людей и т.д., а также сведения о его внутреннем состоянии.

Сведения, которыми человек обменивается через машину с другим человеком или с машиной, и являются предметом защиты в автоматизированной системе. Однако защите подлежит не всякая информация, а только та, которая имеет цену.

Информационная безопасность включает меры по защите процессов создания данных, их ввода, обработки и вывода. Главная цель состоит в том, чтобы защитить и гарантировать точность и целостность информации, минимизировать разрушения, которые могут иметь место, если информация будет модифицирована или разрушена. Информационная безопасность требует учета всех событий, когда информация создается, модифицируется, когда к ней обеспечивается доступ и когда она распространяется.

Информационная безопасность гарантирует достижение следующих целей:

конфиденциальность критической информации;

целостность информации и связанных с ней процессов (создания, ввода, обработки и вывода);

доступность информации в случае необходимости;

учет всех процессов, связанных с информацией.

Угроза безопасности компьютерной системы - это потенциально возможное происшествие, неважно, преднамеренное или нет, которое может оказать нежелательное воздействие на саму систему, а также на информацию, хранящуюся в ней.

Уязвимость компьютерной системы - это некая ее неудачная характеристика, которая делает возможным возникновение угрозы. Другими словами, именно из-за наличия уязвимостей в системе происходят нежелательные события.

Атака на компьютерную систему - это действие, предпринимаемое злоумышленником, которое заключается в поиске и использовании той или иной уязвимости. Таким образом, атака - это реализация угрозы. Заметим, что такое толкование атаки (с участием человека, имеющего злой умысел), исключает присутствующий в определении угрозы элемент случайности, но, как показывает опыт, часто бывает невозможно различить преднамеренные и случайные действия, и хорошая система защиты должна адекватно реагировать на любое из них.

Угроза раскрытия заключается том, что информация становится известной тому, кому не следовало бы ее знать. В терминах компьютерной безопасности угроза раскрытия имеет место всякий раз, когда получен доступ к некоторой конфиденциальной информации, хранящейся в вычислительной системе или передаваемой от одной системы к другой. Иногда вместо слова "раскрытие" используются термины "кража" или "утечка" .

Угроза целостности включает в себя любое умышленное изменение (модификацию или даже удаление) данных, хранящихся в вычислительной системе или передаваемых из одной системы в другую. Обычно считается, что угрозе раскрытия подвержены в большей степени государственные структуры, а угрозе целостности - деловые или коммерческие.

Угроза отказа в обслуживании возникает всякий раз, когда в результате некоторых действий блокируется доступ к некоторому ресурсу вычислительной системы. Реально блокирование может быть постоянным, так чтобы запрашиваемый ресурс никогда не был получен, или оно может вызвать только задержку запрашиваемого ресурса, достаточно долгую для того, чтобы он стал бесполезным. В таких случаях говорят, что ресурс исчерпан.

Аутентификация - процедура проверки является ли человек тем, за кого он себя выдал при идентификации.

Идентификация - процедура опознавания человека объектом информатизации.

Объект информатизации - комплекс, состоящий из программно-аппаратных частей компьютера или других видов техники, который хранит, обрабатывает и выдает информацию.

Права доступа - определенный вид характеристики учетной записи и файлов, которая определяет нормативы доступа (право на чтение, изменение, удаление и т.п.) к информации при объекте информатизации.

Учетная запись (аккаунт) - совокупность имени и пароля конкретного человека для определенного объекта информатизации в целях обеспечения идентификации и аутентификации этого человека.

Угрозы безопасности

Существуют четыре действия, производимые с информацией, которые могут содержать в себе угрозу: сбор, модификация, утечка и уничтожение. Эти действия являются базовыми для дальнейшего рассмотрения.

Придерживаясь принятой классификации будем разделять все источники угроз на внешние и внутренние.

Источниками внутренних угроз являются:

Сотрудники организации;

Программное обеспечение;

Аппаратные средства.

Внутренние угрозы могут проявляться в следующих формах:

ошибки пользователей и системных администраторов;

нарушения сотрудниками фирмы установленных регламентов сбора, обработки, передачи и уничтожения информации;

ошибки в работе программного обеспечения;

отказы и сбои в работе компьютерного оборудования.

К внешним источникам угроз относятся:

Компьютерные вирусы и вредоносные программы;

Организации и отдельные лица;

Стихийные бедствия.

Формами проявления внешних угроз являются:

заражение компьютеров вирусами или вредоносными программами;

несанкционированный доступ (НСД) к корпоративной информации;

информационный мониторинг со стороны конкурирующих структур, разведывательных и специальных служб;

действия государственных структур и служб, сопровождающиеся сбором, модификацией, изъятием и уничтожением информации;

аварии, пожары, техногенные катастрофы.

Все перечисленные нами виды угроз (формы проявления) можно разделить на умышленные и неумышленные.

По способам воздействия на объекты информационной безопасности угрозы подлежат следующей классификации: информационные, программные, физические, радиоэлектронные и организационно-правовые.

К информационным угрозам относятся:

несанкционированный доступ к информационным ресурсам;

незаконное копирование данных в информационных системах;

хищение информации из библиотек, архивов, банков и баз данных;

нарушение технологии обработки информации;

противозаконный сбор и использование информации;

использование информационного оружия.

К программным угрозам относятся:

использование ошибок и "дыр" в ПО;

компьютерные вирусы и вредоносные программы;

установка "закладных" устройств;

К физическим угрозам относятся:

уничтожение или разрушение средств обработки информации и связи;

хищение носителей информации;

хищение программных или аппаратных ключей и средств криптографической защиты данных;

воздействие на персонал;

К радиоэлектронным угрозам относятся:

внедрение электронных устройств перехвата информации в технические средства и помещения;

перехват, расшифровка, подмена и уничтожение информации в каналах связи.

К организационно-правовым угрозам относятся:

закупки несовершенных или устаревших информационных технологий и средств информатизации;

нарушение требований законодательства и задержка в принятии необходимых нормативно-правовых решений в информационной сфере.

16)операционные системы виды и классификация

1.4. Классификация операционных систем

Развитие компьютеров привело к появлению большого количества различных операционных систем. Единой классификации операционных систем нет, но в зависимости от разных факторов-критериев все операционные системы можно разделить на классы.

1. Классификация операционных систем по мощности аппаратных средств.

1.1. Операционные системы мэйнфреймов – больших компьютеров, которые еще используются в центрах данных корпораций. Мэйнфреймы отличаются от персональных компьютеров по возможностям ввода-вывода. Часто встречаются мэйнфреймы с большим количеством дисков и терабайтами данных. Мэйнфреймы возвращаются в виде мощных web-серверов, серверов для крупномасштабных электронно-коммерческих сайтов и серверов для транзакций в бизнесе. Операционные системы для мэйнфреймов в основном ориентированы на обработку множества одновременных заданий, большинству из которых требуется огромное количество операций ввода-вывода. Обычно они предлагают три вида обслуживания:

– пакетную обработку, которая представляет собой систему, выполняющую стандартные задания без присутствия пользователей, работающих в интерактивном режиме, например, обработку исков в страховых компаниях, составление отчетов о продажах для цепи магазинов;

– системы обработки транзакций – системы, которые управляют очень большим количеством маленьких запросов, например, контролируют процесс работы в банке или бронирование авиабилетов, каждый отдельный запрос невелик, но система должна отвечать на сотни или тысячи запросов в секунду;

– системы, работающие в режиме разделения времени, – системы, которые позволяют множеству удаленных пользователей одновременно выполнять свои задания на одной машине, например, работа с большой базой данных.

Указанные функции тесно связаны между собой, и зачастую операционная система мэйнфрейма выполняет их все, например, операционная система OS/390, произошедшая от OS/360.

1.2. Серверные операционные системы – системы, которые работают на серверах и представляют собой очень большие персональные компьютеры, рабочие станции или мэйнфреймы. Они одновременно обслуживают множество пользователей и дают возможность им делить между собой программные и аппаратные ресурсы. Серверы предоставляют возможность работы с печатающими устройствами, файлами или Интернетом. Интернет-провайдеры обычно запускают в работу несколько серверов для того, чтобы поддерживать одновременный доступ к сети множества клиентов. На серверах хранятся страницы web-сайтов и обрабатываются входящие запросы. Типичными серверными операционными системами являются UNIX и Windows 2000, теперь в этих целях стала использоваться и операционная система Linux.

1.3. Операционные системы для персональных компьютеров. Их работа заключается в предоставлении удобного интерфейса для одного пользователя. Такие системы широко используются для работы с текстом, электронными таблицами и для доступа к Интернету. Например: Windows 98, Windows 2000, ОС компьютера Macintosh и Linux. В настоящее время распространены следующие семейства операционных систем: DOS (первый представитель этого семейства – система MS-DOS, Microsoft Disk Operating System – дисковая операционная система фирмы Microsoft была выпушена в 1981 г. в связи с появлением IBM PC); OS/2; UNIX; Windows; операционные системы реального времени.

1.4. Встроенные операционные системы – простые операционные системы, устанавливаемые в принтерах, кассовых аппаратах и других внешних устройствах. Состоят из микроядра и функциональных блоков, обеспечивающих подключение в сеть внешнего устройства. Такие системы, управляющие действиями устройств, работают на машинах, обычно не считающихся компьютерами, например, в телевизорах, микроволновых печах, мобильных телефонах и карманных компьютерах. Карманный компьютер (PDA, Personal Digital Assistant – персональный цифровой помощник) – это маленький компьютер, помещающийся в кармане брюк, выполняющий небольшой набор функций (телефонной записной книжки и блокнота). Данный класс систем часто обладает такими же характеристиками, что и системы реального времени, но при этом имеют особый размер, память и ограничение мощности, что выделяет их в обособленный класс. Например, операционные системы: Palm OS, Windows CE (Consumer Electronics – бытовая техника).

1.5. Операционные системы для смарт-карт – самые маленькие операционные системы, которые работают на смарт-картах. Смарт-карты представляют собой устройства размером с кредитную карту, содержащие центральный процессор. На операционные системы накладываются крайне жесткие ограничения по мощности процессора и памяти. Некоторые из них могут управлять только одной операцией, например электронным платежом, другие выполняют более сложные функции. Часто они являются патентованными системами. Некоторые смарт-карты являются Java-ориентированными. Это означает, что ПЗУ (постоянная память, ROM, Read Only Memory – память только для чтения) смарт-карт содержит интерпретатор виртуальной машины Java (JVM, Java Virtual Machine). Апплеты Java (маленькие программы) загружаются на карту и выполняются JVM-интерпретатором. Некоторые из таких карт могут одновременно управлять несколькими апплетами Java, что приводит к многозадачности и необходимости планирования. Из-за одновременной работы двух и более программ возникает необходимость в управлении ресурсами и защитой. Все эти задачи выполняет операционная система, находящаяся на смарт-карте.

2. Классификация операционных систем для компьютеров по выполняемым функциям.

2.1. Дисковые операционные системы (ДОС) – системы, берущие на себя выполнение только простых функций. Как правило, они представляют собой некий резидентный набор подпрограмм. ДОС загружает пользовательскую программу в память и передает ей управление, по завершении работы программа передает управление ДОС. Например, различные загрузочные мониторы для машин класса Spectrum. Как правило, такие системы работают одновременно только с одной программой. Прямым наследником одного из таких резидентных мониторов является дисковая операционная система MS-DOS для IBM PC-совместимых ПК. Существование систем этого класса обусловлено их простотой и тем, что они потребляют мало ресурсов.

2.2. Операционные системы общего назначения (ОС). К этому классу относятся системы, берущие на себя выполнение всех функций. Разделение на ОС и ДОС идет от систем IBM DOS/360 и OS/360 для больших компьютеров, клоны которых известны под названием ЕС ЭВМ серии 10ХХ. ОС общего назначения рассчитаны на интерактивную работу одного или нескольких пользователей в режиме разделения времени при не очень жестких требованиях ко времени реакции системы на внешние события. Как правило, в таких системах уделяется большое внимание защите самой системы, программного обеспечения и пользовательских данных от ошибочных и злонамеренных программ. Обычно подобные системы используют встроенные в архитектуру процессора средства защиты и виртуализации памяти. К этому классу относятся широко распространенные системы семейства Windows 2000 и семейства Unix.

2.3. Системы виртуальных машин (СВМ) – операционные системы, допускающие одновременную работу нескольких программ, но создающие при этом для каждой программы иллюзию того, что машина находится в полном ее распоряжении, как при работе под управлением ДОС. Зачастую, программой оказывается полноценная операционная система. Например: операционная система VMWare для машин с архитектурой х86 или VM для System/370 и ее потомков. Виртуальные машины являются ценным средством при разработке и тестировании кросс-платформенных приложений. Реже они используются для отладки модулей ядра или самой операционной системы. Такие системы отличаются высокими накладными расходами и сравнительно низкой надежностью, поэтому относительно редко находят промышленное применение. Часто СВМ являются подсистемой операционных систем общего назначения: MS DOS и MS Windows-эмуляторы для UNIX и OS/2, подсистема WoW в Windows NT/2000/XP, DOS в Windows З.х/95/98/МЕ, эмулятор RT-11 в VAX/ VMS. В системах виртуальных машин, как правило, приходится уделять много внимания эмуляции работы аппаратуры. Например, несколько программ могут начать программировать системный таймер. СВМ должна отследить такие попытки и создать для каждой из программ иллюзию, что она запрограммировала таймер именно так, как «хотела».

2.4. Операционные системы реального времени – системы с гарантированным временем реакции на событие, используются в системах технологического управления атомными станциями, химическими производствами и пр. Они предназначены для облегчения разработки приложений реального времени, т. е. программ, управляющих некомпьютерным оборудованием, часто с очень жесткими ограничениями по времени. Жесткими ограничениями по времени считаются такие ограничения, когда некоторое действие должно произойти в конкретный момент времени или внутри заданного диапазона времени. Главным параметром таких систем является время.

Примеры: программа бортового компьютера самолета, системы управления ускорителем элементарных частиц или промышленным оборудованием. В системах управления производством компьютеры, работающие в режиме реального времени, собирают данные о промышленном процессе и используют их для управления машинами на фабрике. Часто такие процессы должны удовлетворять жестким временным требованиям. Так, если автомобиль передвигается по конвейеру, то каждое действие должно быть осуществлено в строго определенный момент времени. Если сварочный робот сварит шов слишком рано или слишком поздно, то нанесет непоправимый вред машине. В вышеперечисленных случаях речь идет о жесткой системе реального времени.

Подобные системы обязаны поддерживать многопоточность, гарантированное время реакции на внешнее событие, простой доступ к таймеру и внешним устройствам. Способность гарантировать время реакции является отличительным признаком систем реального времени. Существует и другой вид: гибкая система реального времени, в которой допустимы случающиеся время от времени пропуски сроков выполнения операций. В эту категорию попадают цифровые аудио- и мультимедийные системы. Наиболее известные операционные системы реального времени: VxWorks и QNX.

2.5. Средства кросс-разработки – это системы, которые предназначены для создания программ в двухмашинной конфигурации, когда редактирование, компиляция, а зачастую и отладка кода производятся на инструментальной машине, а потом скомпилированный код загружается в целевую систему. Чаще всего они используются для написания и отладки программ, позднее прошиваемых в постоянно запоминающем устройстве (ПЗУ). Примерами таких операционных систем являются системы программирования микроконтроллеров Intel, Atmel, PIC и др., системы Windows СЕ, Palm OS и т. д. Такие системы, как правило, включают в себя:

– набор компиляторов и ассемблеров, работающих на инструментальной машине с нормальной операционной системой;

– библиотеки, выполняющие большую часть функций операционных систем при работе программы, кроме загрузки программы;

– средства отладки.

Иногда встречаются кросс-системы, в которых компилятор работает не на инструментальной машине, а в целевой системе, например, так устроена среда разработки для семейства микропроцессоров Transputer компании Inmos.

2.6. Системы промежуточных типов. Существуют системы, которые нельзя отнести к одному из вышеперечисленных классов. Например:

– система RT-11, которая, по сути своей, является ДОС, но позволяет одновременное исполнение нескольких программ с довольно богатыми средствами взаимодействия и синхронизации;

– MS Windows 3.x и Windows 95, которые как операционные системы общего назначения используют аппаратные средства процессора для защиты и виртуализации памяти и даже могут обеспечивать некоторое подобие многозадачности, но не защищают себя и программы от ошибок других программ, подобно ДОС;

– системы реального времени, подобные QNX, могут использоваться в качестве самостоятельной операционной системы, загружаемой с жесткого диска в оперативную память; в то же время, будучи прошиты в постоянном запоминающем устройстве (ПЗУ), они могут быть отнесены одновременно к операционным системам общего назначения и к системам кросс-разработки.

3. Классификация операционных систем по числу одновременно выполняемых задач:

– однозадачные операционные системы – системы, которые поддерживают режим выполнения только одной программы в отдельный момент времени, например, MS-DOS;

– многозадачные операционные системы – системы, которые поддерживают параллельное выполнение нескольких программ в рамках одной вычислительной системы в один момент времени, например: UNIX, OS/2, Windows.

Многозадачная операционная система, решая проблемы распределения ресурсов и конкуренции, полностью реализует мультипрограмный режим. Многозадачный режим, который воплощает в себе идею разделения времени, называется вытесняющим (preemptive). Каждой программе выделяется квант процессорного времени, по истечении которого управление передается другой программе. В таком режиме работают пользовательские программы большинства коммерческих операционных систем. В некоторых операционных системах (Windows 3.11) пользовательская программа может монополизировать процессор, т. е. работает в невытесняющем режиме. Как правило, в большинстве систем код операционной системы не подлежит вытеснению, ответственные программы, в частности задачи реального времени, также не вытесняются. К многозадачным относятся операционные системы:

– пакетной обработки – из программ, подлежащих выполнению, формируется пакет (набор) заданий, вводимых в ЭВМ и выполняемых в порядке очередности с возможным учетом приоритетности;

– разделения времени – системы, которые обеспечивают одновременный диалоговый (интерактивный) режим доступа к ЭВМ пользователей на разных терминалах, которым по очереди выделяются ресурсы машины, что координируется операционной системой в соответствии с заданной дисциплиной обслуживания;

– реального времени – системы, которые обеспечивают определенное гарантированное время ответа машины на запрос пользователя при управлении им внешними событиями, процессами или объектами по отношению к ЭВМ.

4. Классификация операционных систем по числу одновременно работающих пользователей:

– однопользовательские операционные системы – системы, которые поддерживают работу только одного пользователя (MS-DOS, Windows 3.x);

– многопользовательские операционные системы – системы, которые поддерживают одновременную работу на ЭВМ нескольких пользователей за различными терминалами (Windows NT, Unix).

Наиболее существенное отличие между этими операционными системами заключается в наличии у многопользовательских систем механизмов защиты персональных данных каждого пользователя.

5. Классификация операционных систем по разрядности кода:

– 8-разрядные;

– 16-разрядные;

– 32-разрядные;

– 64-разрядные.

Разрядность показывает, какую разрядность внутренней шины данных центрального процессора способна поддержать операционная система, и определяет программы, с которыми она будет работать. Все современные операционные системы поддерживают 32-разрядный интерфейс прикладных программ. Разрядность кода интерфейса прикладных программ имеет непосредственное отношение к адресному пространству оперативного запоминающего устройства (ОЗУ). Адресное пространство памяти – это область адресов памяти, распределяющейся между операционной системой и данными; между видеопамятью, памятью BIOS, блоком информации запрещенного режима работы и т. д. Операционная система может поддерживать два режима работы центрального процессора: реальный и защищенный. В реальном режиме работы процессора, характерном для MS-DOS, все программы и данные располагаются в одной области оперативной памяти, т. е. пользователь может войти в системную программу и случайно испортить ее. Защищенный режим работы процессора поддерживается 32-разрядными операционными системами и позволяет хранить программы и данные отдельно в соответствии с их важностью в системе.

6. Классификация операционных систем по количеству поддерживаемых процессоров:

– однопроцессорные;

– многопроцессорные.

До недавнего времени вычислительные системы имели один центральный процессор. В результате требований к повышению производительности появились многопроцессорные системы, состоящие из двух и более процессоров общего назначения, осуществляющих параллельное выполнение команд. Данный способ увеличения мощности компьютеров заключается в соединении нескольких центральных процессоров в одной системе. В зависимости от вида соединения процессоров и разделения работы такие системы называются параллельными компьютерами, мультикомпьютерами или многопроцессорными системами. Для них требуются специальные операционные системы, но часто они представляют собой варианты серверных операционных систем со специальными возможностями связи.

Поддержка мультипроцессирования является важным свойством операционных систем и приводит к усложнению всех алгоритмов управления ресурсами. Многопроцессорная обработка реализована в операционных системах: Linux, Solaris, Windows NT и др. Многопроцессорные операционные системы подразделяются:

– на симметричные – на каждом процессоре функционирует одно и то же ядро и задача может быть выполнена на любом процессоре, т. е. обработка полностью децентрализована, при этом каждому из процессоров доступна вся память;

– асимметричные – системы, в которых процессоры неравноправны, обычно существует главный процессор (master) и подчиненные (slave), загрузку и характер работы которых определяет главный процессор.

7. Классификация операционных систем по типу доступа пользователя к ЭВМ:

– операционные системы пакетной обработки – из программ, подлежащих выполнению, формируется пакет (набор) заданий, вводимых в ЭВМ и выполняемых в порядке очередности с возможным учетом приоритетности;

– операционные системы разделения времени – системы, , обеспечивающие одновременный диалоговый (интерактивный) режим доступа к ЭВМ нескольких пользователей на разных терминалах, которым по очереди выделяются ресурсы машины, что координируется операционной системой в соответствии с заданной дисциплиной обслуживания;

– операционные системы реального времени – системы, которые обеспечивают определенное гарантированное время ответа машины на запрос пользователя с управлением им какими-либо внешними по отношению к ЭВМ событиями, процессами или объектами.

8. Классификация операционных систем по типу использования ресурсов.

8.1. Стандартные операционные системы (операционные системы общего назначения) – используются для реализации следующих задач:

– управления аппаратными средствами компьютера;

– создания рабочей среды и интерфейса пользователя;

– выполнения команд пользователя и программных инструкций;

– организации ввода-вывода;

– хранения и управления файлами и данными.

Наиболее известными стандартными операционными системами являются MS-DOS, MS-Windows 95-98, Windows-2000, Professional, MS-Windows Nt, Ibm OS /2, At&T, Unix.

8.2. Сетевые операционные системы – системы, предназначеные для управления ресурсами компьютеров, объединенных в сеть с целью совместного использования данных, которые предоставляют мощные средства разграничения доступа к данным в рамках обеспечения их целостности и сохранности, а также сервисные возможности по использованию сетевых ресурсов. Сетевые операционные системы подразделяются на следующие типы:

– одноранговые операционные системы, которые могут устанавливаться на любой рабочей станции и использоваться самостоятельно в виде отдельных программных средств, либо входить в состав пакетов, другую половину которых представляют программы, обслуживающие мощные компьютеры управления сетями – серверы, например: OS/2, Windows Nt Workstation;

– серверные операционные системы, которые отличаются большей сложностью и мощностью, полностью заменяют собой стандартную операционную систему и состоят из 2 частей, одна из которых расположена на сервере, другая – на рабочих станциях.

К числу серверных операционных систем с высокой производительностью и широкими сетевыми возможностями относятся: Windows NT Server Novell Net Ware, OS/2 SMP и др. Операционная система Windows 2000 Server базируется на платформе Windows NT Server, в отличие от которой имеет более высокую производительность и надежность. В состав семейства входят Windows 2000 Server для рабочих групп, Windows 2000 Advanced Server для приложений и более надежных серверов, Windows 2000 Data Saved Server или Windows 2000 Data Centered Server для наиболее ответственных систем обработки данных.

9. Классификация операционных систем по типу используемого интерфейса:

– текстовые – операционные системы, основанные на интерфейсе командной строки, например: OS/360, CP/M, первые версии MS-DOS и UNIX;

– поддерживающие графический интерфейс, например, семейства операционных систем Microsoft Windows.

10. Классификация по семействам операционных систем. Часто можно проследить преемственность между различными операционными системами, необязательно разработанными одной компанией. Преемственность обусловлена требованиями совместимости или переносимости прикладного программного обеспечения и заимствованием отдельных удачных концепций. На основании преемственности можно выстроить генеалогические деревья операционных систем и объединить их в семейства. Можно выделить минимум три семейства ныне эксплуатирующихся операционных систем и несколько вымерших или близких к тому:

– системы для больших компьютеров фирмы IBM: OS/390, z/OS и IBM VM;

– семейство Unix обширное, постоянно развивающееся, выделяют три рода: Unix System V Release 4.x: Sunsoft Solans, SCO UnixWare; Berkeley Software Distribution Unix: BSDI, FreeBSD; Linux;

– семейство прямых и косвенных потомков Control Program/Monitor (СР/М) фирмы Digital Research; в этом семействе выделяют широко известное подсемейство \sisname{Win 32}-платформ;

– семейство практически вымершее, но оставившее в наследство ряд важных и интересных концепций: операционные системы для мини- и микрокомпьютеров фирмы DEC: RT-11, RSX-11 и VAX/VMS;

– семейства операционных систем Windows, в настоящее время существует несколько различающихся направлений в семействе:

· Windows NT/2000;

· Windows XP;

· Windows 2003 Server.

Каждое направление состоит из некоторого числа модификаций версий Windows, что позволяет выделить две области применения:

– версии персональные, такие как Windows XP Home Edition;

– версии для рабочих станций сетей, Windows 2000 Professional, Windows XP Professional;

– версии для серверов сетей, Windows 2000 Server, Windows 2000 Advanced Server, Windows 2000 Datacenter Server, Windows 2003 Server.

Среди общего числа версий Windows есть преемники принципиально нового направления, технологии NT (New Technology, разрабатываемой Microsoft с 1989 г.). К операционным системам технологии NT предъявляется ряд повышенных требований, в сравнении с потребительскими версиями Windows: поддержка многопроцессорных систем, вытесняющая многозадачность, работа с виртуальной памятью, защищенная файловая система и др. К ним относятся все версии операционных систем Windows 2000 и Windows XP. Системные файлы этих модификаций одинаковы, как и ядро операционных систем. Они различаются между собой по числу поддерживаемых процессоров, объему поддерживаемой физической памяти, одновременному числу сетевых подключений и наличием дополнительных сетевых сервисов.

В сравнении с предыдущими версиями (Windows 95/98/ME), у операционных систем технологии NT имеется ряд существенных отличий:

– повышение надежности работы ядра системы и исключение возможности зависания операционной системы из-за зависания или некорректной работы пользовательской программы;

– возможность использования не только файловых систем из предыдущих версий Windows: FAT16 и FAT32, но и более безопасной и надежной файловой системы NTFS (NT File System);

– NTFS повышает безопасность компьютера, так как допускает защиту данных (файлов и папок) путем их шифрования и возможности установки запрета на доступ к ним, кроме этого, обеспечивает более высокую степень сжатия информации и полную поддержку разделов и файлов большого размера;

– на одном компьютере можно запускать не только версии Windows 2000/XP, но и более ранние версии Windows 95/98/МЕ, для чего используется конфигурация с двойной загрузкой, где можно выбрать требуемую операционную систему в данном сеансе работы.

Выбор типа операционной системы часто представляет собой сложную задачу. Некоторые приложения накладывают жесткие требования, которым удовлетворяет только небольшое количество систем. Например, задачи управления промышленным или исследовательским оборудованием в режиме жесткого реального времени вынуждают делать выбор между специализированными операционными системами реального времени и некоторыми операционными системами общего назначения, такими как Unix System V Release 4. Хотя Unix SVR4 теоретически способна обеспечивать гарантированное время реакции, системы этого семейства имеют ряд недостатков с точки зрения задач реального времени, поэтому чаще всего предпочтительными оказываются специализированные операционные системы (QNX, VxWorks, OS-9 и пр.). Другие приложения, например серверы баз данных, требуют высокой надежности и производительности, что отсекает системы класса ДОС и MS-Windows.

Некоторые задачи, такие как автоматизация конторской работы в небольших организациях, не предъявляют высоких требований к надежности, производительности и времени реакции системы, поэтому можно выбирать между различными ДОС, MS-Windows, Mac OS и другими операционными системами общего назначения. При этом технические параметры системы перестают иметь значимость, так как основополагающую роль играют другие факторы

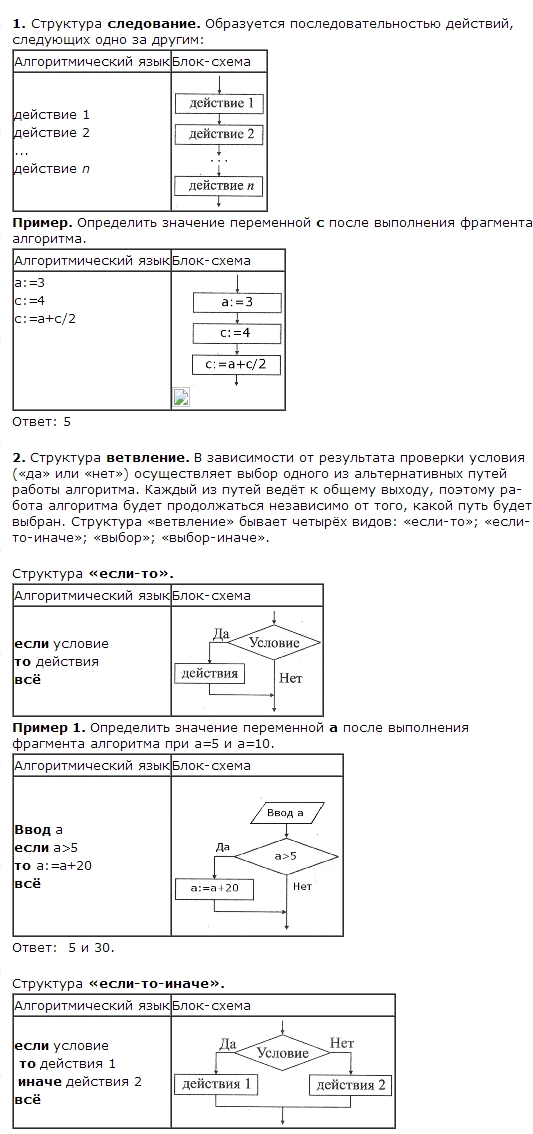

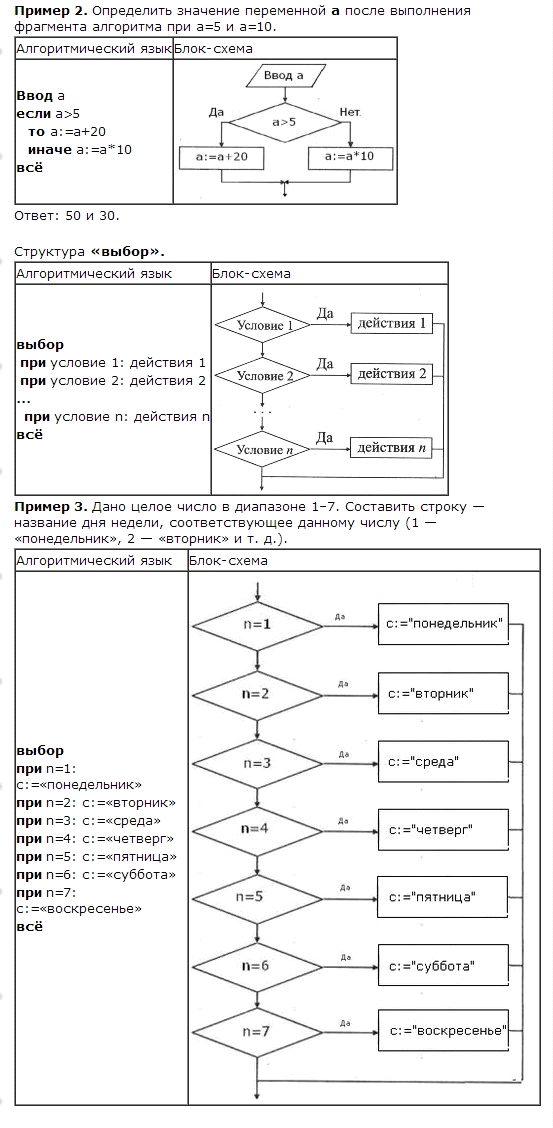

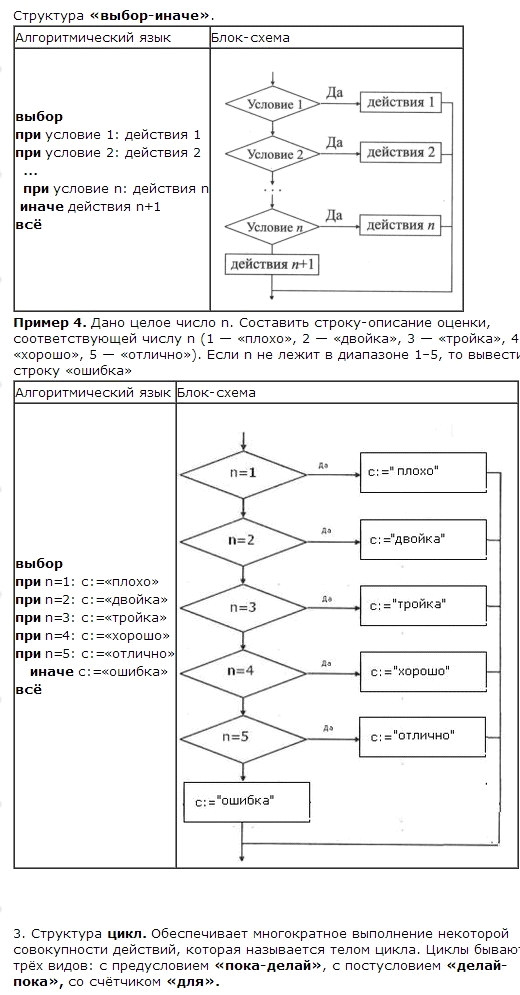

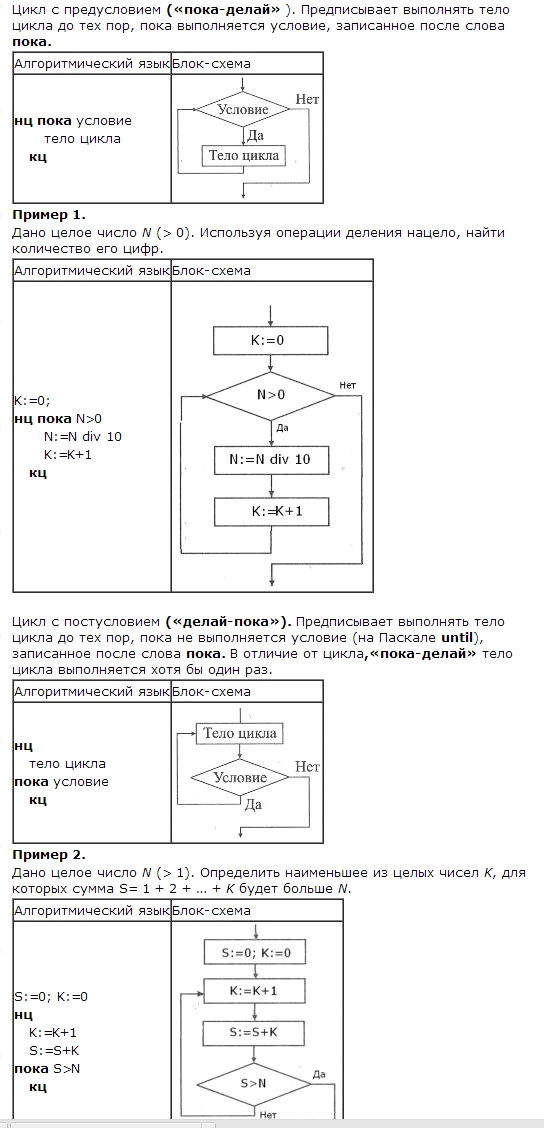

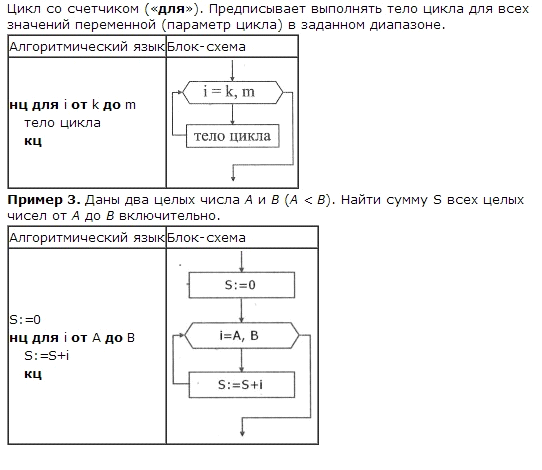

17)основные алгоритмические конструкции

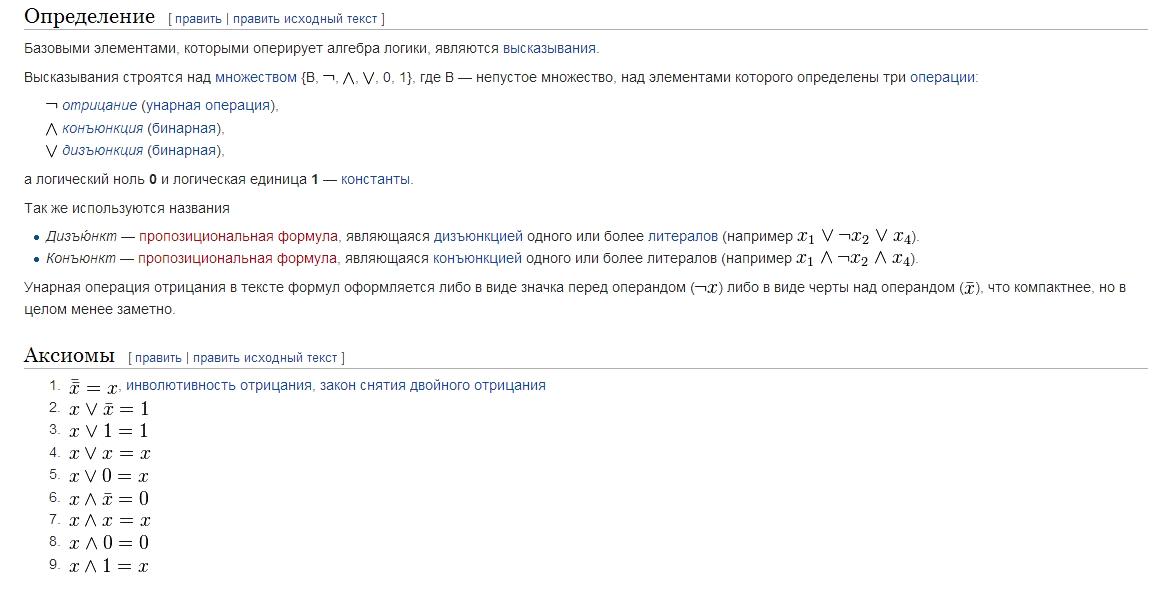

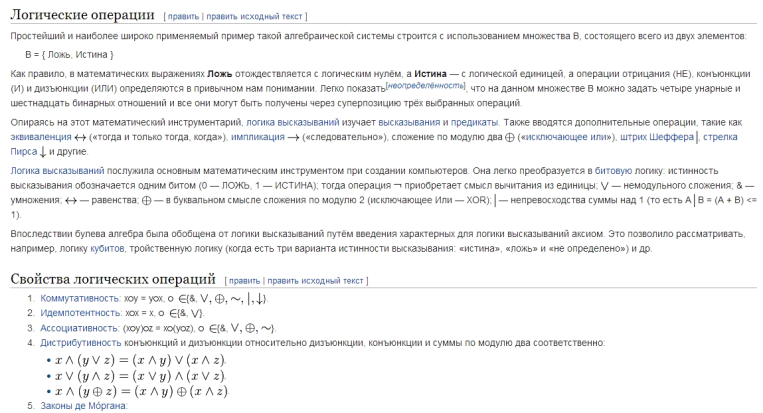

18)основы алгебры высказываний

Алгебра высказываний и операции над высказываниями

Алгебра логики (алгебра высказываний) — раздел математической логики, в котором изучаются логические операции над высказываниями[1]. Чаще всего предполагается, что высказывания могут быть только истинными или ложными, то есть используется так называемая бинарная или двоичная логика, в отличие от, например, троичной логики.

Логические операции и таблицы истинности

1) Логическое умножение или конъюнкция:

Конъюнкция - это сложное логическое выражение, которое считается истинным в том и только том случае, когда оба простых выражения являются истинными, во всех остальных случаях данное сложеное выражение ложно.

Обозначение: F = A & B.

Таблица истинности для конъюнкции

A B F

1 1 1

1 0 0

0 1 0

0 0 0

2) Логическое сложение или дизъюнкция:

Дизъюнкция - это сложное логическое выражение, которое истинно, если хотя бы одно из простых логических выражений истинно и ложно тогда и только тогда, когда оба простых логических выраженныя ложны.

Обозначение: F = A + B.

Таблица истинности для дизъюнкции

A B F

1 1 1

1 0 1

0 1 1

0 0 0

3) Логическое отрицание или инверсия:

Инверсия - это сложное логическое выражение, если исходное логическое выражение истинно, то результат отрицания будет ложным, и наоборот, если исходное логическое выражение ложно, то результат отрицания будет истинным. Другими простыми слова, данная операция означает, что к исходному логическому выражению добавляется частица НЕ или слова НЕВЕРНО, ЧТО.

Таблица истинности для инверсии

A неА

1 0

0 1

4) Логическое следование или импликация:

Импликация - это сложное логическое выражение, которое истинно во всех случаях, кроме как из истины следует ложь. Тоесть данная логическая операция связывает два простых логических выражения, из которых первое является условием (А), а второе (В) является следствием.

Таблица истинности для импликации

A B F

1 1 1

1 0 0

0 1 1

0 0 1

5) Логическая равнозначность или эквивалентность:

Эквивалентность - это сложное логическое выражение, которое является истинным тогда и только тогда, когда оба простых логических выражения имеют одинаковую истинность.

Таблица истинности для эквивалентности

A B F

1 1 1

1 0 0

0 1 0

0 0 1

Порядок выполнения логических операций в сложном логическом выражении

1. Инверсия;

2. Конъюнкция;

3. Дизъюнкция;

4. Импликация;

5. Эквивалентность.

19)